Los virus ransomware, como otros tipos de malware, evolucionan y cambian a lo largo de los años: desde simples casilleros que impidieron que el usuario ingrese al sistema y ransomware "policial", que nos asustó con el enjuiciamiento judicial por violaciones ficticias de la ley, llegamos a programas de encriptación. Estos programas maliciosos cifran archivos en discos duros (o discos completos) y requieren un rescate no para devolver el acceso al sistema, sino para que la información del usuario no se elimine, se venda en una darknet o se muestre públicamente en la red. Además, el pago del rescate no garantiza la recepción de una clave para descifrar archivos. Y no, esto no es "hace cien años", pero sigue siendo una amenaza actual.

Dado el éxito de los piratas informáticos y la rentabilidad de este tipo de ataque, los expertos creen que en el futuro su frecuencia e ingenio solo crecerán. Según Cybersecurity Ventures, en 2016 los virus de ransomware atacaron a las empresas aproximadamente una vez cada 40 segundos, en 2019 ocurre cada 14 segundos y en 2021 la frecuencia aumentará a un ataque en 11 segundos. Vale la pena señalar que el rescate requerido (especialmente en ataques dirigidos a grandes empresas o infraestructura urbana) generalmente resulta ser muchas veces menor que el daño causado por el ataque. Entonces, el ataque de mayo contra las estructuras gubernamentales de Baltimore, Maryland, en los EE. UU., Causó daños por más de $

18 millones , y los piratas informáticos reclamaron un rescate de $ 76 mil en equivalentes de bitcoin. Y el

ataque a la administración de Atlanta , Georgia, en agosto de 2018 le costó a la ciudad $ 17 millones con el rescate requerido de $ 52 mil.

Los especialistas de Trend Micro analizaron los ataques de ransomware en los primeros meses de 2019, y en este artículo hablaremos sobre las principales tendencias que esperan al mundo en su segunda mitad.

Virus ransomware: un breve dossier

El significado del virus ransomware es claro por su propio nombre: amenazando con destruir (o, por el contrario, publicar) información confidencial o valiosa para el usuario, los piratas informáticos con su ayuda exigen un rescate por devolverle el acceso. Para los usuarios comunes, tal ataque es desagradable, pero no crítico: la amenaza de perder la colección de música o las fotos de las vacaciones en los últimos diez años no garantiza el pago de un rescate.

La situación para las organizaciones se ve completamente diferente. Cada minuto de inactividad comercial cuesta dinero, por lo que la pérdida de acceso al sistema, las aplicaciones o los datos para una empresa moderna equivale a pérdidas. Es por eso que el foco de los virus de ransomware en los últimos años ha cambiado gradualmente de bombardeos por virus a una menor actividad y la transición a ataques dirigidos a organizaciones en áreas en las que la probabilidad de obtener un rescate y su tamaño son mayores. A su vez, las organizaciones se esfuerzan por defenderse de las amenazas en dos áreas principales: desarrollando formas de restaurar eficazmente la infraestructura y las bases de datos después de los ataques, y adoptando sistemas de defensa cibernética más avanzados que detectan y destruyen el malware de manera oportuna.

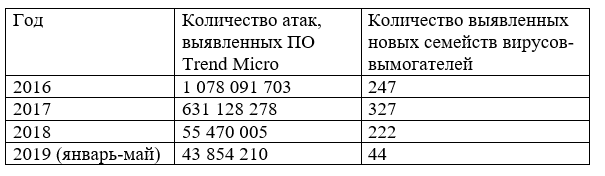

Para mantenerse actualizado y desarrollar nuevas soluciones y tecnologías para combatir el malware, Trend Micro analiza constantemente los resultados obtenidos de sus sistemas de ciberseguridad. Según Trend Micro

Smart Protection Network , la situación con los virus ransomware en los últimos años se ve así:

Selección de víctimas en 2019

Este año, los ciberdelincuentes claramente comenzaron a adoptar un enfoque más cuidadoso para la elección de las víctimas: su objetivo son las organizaciones que están peor protegidas y están dispuestas a pagar una gran suma por la rápida restauración de las actividades normales. Es por eso que desde el comienzo del año se han registrado varios ataques contra estructuras gubernamentales y la administración de grandes ciudades, incluyendo Lake City (rescate - 530 mil dólares estadounidenses) y Riviera Beach (rescate - 600 mil dólares estadounidenses)

en el estado de Florida, EE .

UU .

Por industria, los principales vectores de ataque se ven así:

- 27% - agencias gubernamentales;

- 20% - producción;

- 14% - asistencia sanitaria;

- 6% - minorista;

- 5% - educación.

A menudo, los ciberdelincuentes utilizan el método OSINT (buscar y recopilar información de fuentes públicas) para prepararse para un ataque y evaluar su rentabilidad. Al recopilar información, comprenden mejor el modelo comercial de la organización y los riesgos de reputación que puede sufrir un ataque. Los piratas informáticos también buscan los sistemas y subsistemas más importantes que pueden aislarse o deshabilitarse por completo utilizando virus ransomware; esto aumenta las posibilidades de un rescate. Por último, pero no menos importante, se evalúa el estado de los sistemas de ciberseguridad: no tiene sentido lanzar un ataque contra una empresa cuyos especialistas en TI tienen muchas probabilidades de repelerlo.

En la segunda mitad de 2019, esta tendencia seguirá siendo relevante. Los piratas informáticos encontrarán nuevas áreas de actividad en las cuales la interrupción de los procesos de negocios conduce a pérdidas máximas (por ejemplo, transporte, infraestructura importante, energía).

Métodos de penetración e infección.

También se están produciendo cambios constantemente en esta área. Las herramientas más populares son phishing, anuncios maliciosos en sitios web y páginas web infectadas, así como exploits. Al mismo tiempo, el principal "cómplice" de los ataques sigue siendo el usuario-empleado que abre estos sitios y descarga archivos a través de enlaces o correos electrónicos, lo que provoca una mayor infección de toda la red de la organización.

Sin embargo, en la segunda mitad de 2019, se agregarán estas herramientas:

- uso más activo de los ataques mediante ingeniería social (un ataque en el que la víctima realiza voluntariamente las acciones necesarias para el pirata informático o proporciona información, considerando, por ejemplo, que se está comunicando con un representante de la administración o el cliente de la organización), lo que simplifica la recopilación de información sobre empleados de fuentes públicas;

- el uso de credenciales robadas, por ejemplo, inicios de sesión y contraseñas de sistemas de administración remota, que se pueden comprar en la darknet;

- piratería física y penetración, lo que permitirá a los piratas informáticos localizar sistemas críticos en el acto y neutralizar el sistema de seguridad.

Técnicas de ocultamiento de ataques

Gracias al desarrollo de sistemas de ciberseguridad, a los que Trend Micro también contribuye, el descubrimiento de las familias clásicas de virus ransomware se ha vuelto mucho más fácil recientemente. El aprendizaje automático y las tecnologías de análisis de comportamiento ayudan a detectar malware incluso antes de que ingrese al sistema, por lo que los piratas informáticos tienen que encontrar métodos alternativos para ocultar los ataques.

Ya conocidos por los expertos en seguridad de TI y las nuevas tecnologías de los ciberdelincuentes, su objetivo es neutralizar los entornos limitados para analizar archivos sospechosos y sistemas de aprendizaje automático, desarrollar malware sin archivos y usar software con licencia infectada, incluido el software de proveedores de ciberseguridad y varios servicios remotos con acceso a la red de la organización.

Conclusiones y recomendaciones.

En general, podemos decir que en la segunda mitad de 2019, hay una alta probabilidad de ataques dirigidos contra grandes organizaciones que son capaces de pagar un gran rescate a los ciberdelincuentes. Al mismo tiempo, los piratas informáticos no siempre desarrollan soluciones de piratería y malware por su cuenta. Algunos de ellos, por ejemplo, el infame equipo de GandCrab, que ya

dejó de operar , después de haber ganado alrededor de $ 150 millones, continúan trabajando bajo el esquema RaaS (ransomware-as-a-service o ransomware-as-a-service), similar a antivirus y sistemas de protección cibernética). Es decir, no solo sus creadores, sino también los "inquilinos" se dedican a la distribución de ransomware y crypto-lockers exitosos este año.

En tales circunstancias, las organizaciones necesitan actualizar constantemente sus sistemas de ciberseguridad y sus esquemas de recuperación de datos en caso de un ataque, porque la única forma efectiva de lidiar con los virus ransomware es no pagar un rescate y privar a sus autores de una fuente de ganancias.