La semana pasada estuvo marcada por al menos dos eventos de alto perfil en el campo de la seguridad de la información. Por primera vez en mucho tiempo, jailbreak está disponible para los modelos actuales de iPhone de Apple con el último firmware iOS 12.4 (

noticias ,

publicación en el hub). Jailbreak explota una vulnerabilidad que se cerró en iOS 12.3, pero aparentemente, por error, "se abrió" nuevamente en la última versión 12.4.

Se ha lanzado una versión del reproductor de video VLC 3.0.8, en la que se cierran varias vulnerabilidades graves (

noticias ), incluidas aquellas que aseguran la ejecución de código arbitrario al abrir un archivo .MKV preparado. Es de destacar que a fines de julio, también se

informaron serias vulnerabilidades, también relacionadas con el procesamiento de MKV, pero al final esos problemas resultaron ser producto de la imaginación del investigador y la extraña configuración de su computadora. Pero las nuevas vulnerabilidades son reales.

Pero hoy no hablaremos de esto, sino de contraseñas. Google resumió los primeros resultados del uso de la extensión Password Checkup para el navegador Chrome y compartió (

noticias , la

publicación original del

blog ) estadísticas interesantes: solo una cuarta parte de las contraseñas se cambian a nuevas, incluso si el usuario es notificado de una fuga. Y al mismo tiempo, consideraremos nuevos intentos de los spammers para llegar al usuario, esta vez a través de Google Drive.

La

extensión de verificación de contraseña para el navegador Chrome fue lanzada por Google en febrero de este año. La semana pasada, los expertos de Google compartieron los primeros resultados de su trabajo. La extensión verifica todas las contraseñas ingresadas por el usuario contra la base de datos de fugas. Puede consultar su correo electrónico (y más recientemente, su contraseña) manualmente, por ejemplo, en uno de los recursos de

filtración más famosos:

HaveIBeenPwned Troy Hunt. La extensión automatiza este proceso y le notifica una contraseña o un par de inicio de sesión y contraseña, que ya está en la base de datos.

¿Cómo se hacen públicas nuestras contraseñas? Hay dos opciones: phishing o infección de malware, cuando te roban la contraseña personalmente, o piratear el sitio o servicio que utilizas. Las contraseñas robadas caen en el mercado negro de información personal sobre los usuarios y tarde o temprano se encuentran en acceso abierto o condicionalmente abierto. Google está rastreando una enorme base de datos de fugas de 4 mil millones de registros. Troy Hunt guardó 8.400 millones de registros en el momento de la publicación. Hay muchos duplicados y errores en tales filtraciones, pero dados los hacks masivos de servicios populares (desde LinkedIn hasta Yahoo, desde Dropbox hasta miles de foros), podemos asumir con confianza que todas nuestras contraseñas hace cinco años han estado en el dominio público.

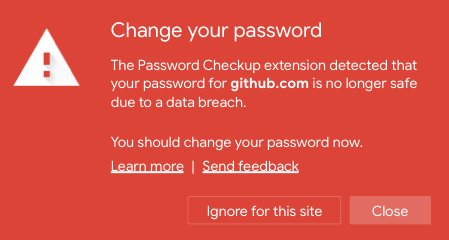

Al determinar el inicio de sesión con una contraseña filtrada, la extensión de Chrome muestra una advertencia, informa la URL del sitio en el que se usó la contraseña insegura y recomienda cambiarla. ¿Cómo son seguras las contraseñas en la extensión misma? No está muy claro que no haya una política de privacidad separada para la verificación de contraseña, pero se enfatiza que las estadísticas sobre el funcionamiento de la extensión se recopilan solo de forma anónima. Troy Hunt tiene un modo "paranoico": en el servicio web, solo se envía un hash al sitio para verificar la contraseña de la base de datos de fugas, pero también puede descargar la base de datos de contraseñas hash y verificarla sin conexión.

Y aquí están las estadísticas anónimas recopiladas de Google. En solo seis meses, 650 mil usuarios aprovecharon la extensión. Una buena selección, pero debe comprender que entre todas las decenas de millones de usuarios del navegador Google Chrome, esta es una gota en el cubo. Por lo tanto, en las estadísticas, puede haber un "error del sobreviviente": solo aquellos que ya se preocupan por su seguridad ponen una extensión, por lo que puede haber menos "positivos". En total, se verificaron 21 millones de combinaciones únicas de inicio de sesión y contraseña para 746 mil sitios. De estos, 316,000 fueron identificados como inseguros, es decir, el uno y medio por ciento del total.

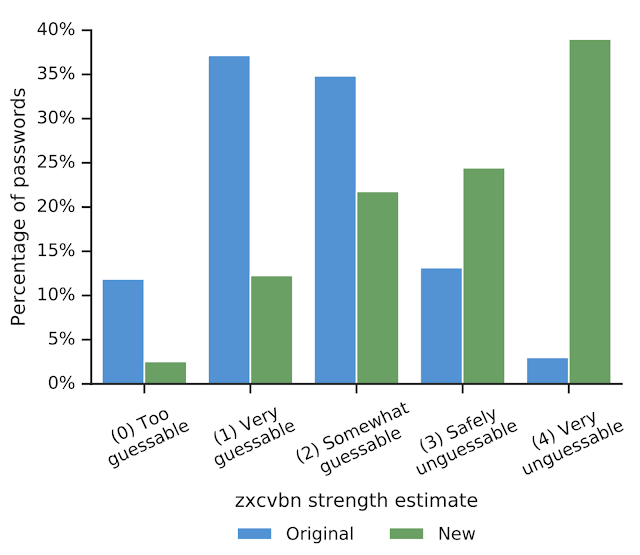

Solo en el 26% de los casos de estas más de 300 mil operaciones, los usuarios decidieron cambiar la contraseña. El 60% de las contraseñas fueron reemplazadas por otras suficientemente fuertes, aquellas que son difíciles de seleccionar por fuerza bruta o diccionarios. Existe una tendencia a mejorar la calidad de las contraseñas. El gráfico anterior muestra que las contraseñas antiguas (que deben reemplazarse) eran mucho más simples. Nuevo (que reemplazado) en la mayoría de los casos fue más difícil. Los resultados completos del estudio se publican

aquí . El relativo anonimato del servicio también se confirma allí: en el lado de Google, el trabajo se realizó solo con contraseñas hash, y el nombre de dominio se cortó de los inicios de sesión en caso de usar una dirección de correo electrónico.

La extensión Password Checkup le permite evaluar cómo se filtran sus propias contraseñas. Pero no es una solución para protegerse contra fugas futuras, ya que el problema de reutilizar contraseñas persiste. Una solución que realmente funciona es un administrador de contraseñas que genera contraseñas aleatorias y complejas para cada sitio individualmente. Algunos administradores de contraseñas también comienzan a usar bases de datos de fugas: en este caso, descubrirá rápidamente que una de las contraseñas de un solo uso ha sido robada, y puede reemplazarla fácilmente, y no todas las contraseñas en todos los servidores a la vez.

Google Drive SpamLos spammers continúan buscando nuevas formas de penetrar sus teléfonos y buzones, mientras utilizan activamente servicios de red comunes. Recientemente

escribimos sobre un método de envío de spam creando un evento en el calendario de Google. En este caso, el filtro de correo no deseado de GMail puede filtrar el mensaje original, pero con la configuración predeterminada del calendario, seguirá recibiendo notificaciones por teléfono (a veces a las tres de la mañana). Hoy hablaremos sobre el spam mediante el intercambio de archivos.

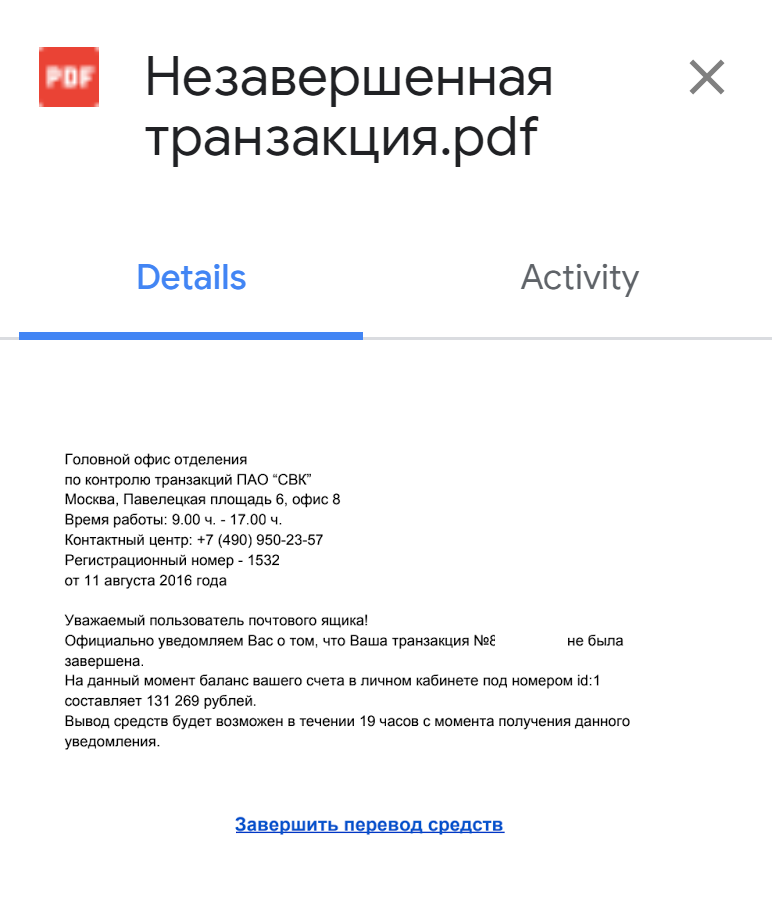

Google Drive y servicios similares para ataques maliciosos se han utilizado durante mucho tiempo, la táctica inicial fue crear páginas con palabras clave populares, que debido a la alta confianza en Google Drive de los motores de búsqueda cayeron en las primeras líneas de resultados de búsqueda. Pero hay una forma alternativa: compartir un documento con una gran cantidad de usuarios de los servicios de Google (recibir correo electrónico de bases de datos de correo no deseado), y ya en el documento mismo insertar un enlace a un sitio malicioso, de phishing o fraudulento. Se parece a esto:

El documento no solo aparece en la lista de compartidos para su cuenta. Si la aplicación Google Drive está instalada en el teléfono (y generalmente se instala allí), la notificación también llegará al teléfono inteligente. Parece que la única forma de deshacerse de las notificaciones es desactivarlas para la aplicación Google Drive en su teléfono. En la interfaz de Google Drive, solo puede desactivar la duplicación de notificaciones en el correo, pero esto puede interrumpir el flujo de trabajo con contactos legítimos. Y las notificaciones de spam de GMail se bloquean con bastante éxito.

Puede sobrevivir al spam, el problema es que se usa exactamente el mismo método para los ataques dirigidos. Un artículo en el sitio web de Bleeping Computer (

noticias ,

fuente ) proporciona ejemplos de ataques maliciosos que utilizan tanto Google Drive como, por ejemplo, el servicio de intercambio de archivos WeTransfer. Todo es simple: creamos un documento (supuestamente una plantilla para una carta de trabajo importante), lo enviamos a sus subordinados en nombre de un gran jefe de la empresa. Hay un enlace en el documento (disfrazado como "hacer cambios" o "actualizar el documento"), que conduce a un sitio de phishing oa una página con contenido malicioso.

Es más probable que una campaña estrechamente dirigida rompa el filtro de spam de la organización, y los empleados que están acostumbrados a trabajar con servicios en la nube pueden no notar la captura. Y tal escenario simplemente no puede ser bloqueado, se requiere una combinación de medidas: un filtro de spam finamente ajustado, capacitación de empleados y protección contra malware. Y, por cierto, se puede enviar spam masivo a través de Google Docs (y tiene la oportunidad de romper los filtros) no solo desde cuentas de un día, sino también desde usuarios que parecen bastante reales. Si la contraseña de su cuenta de Google (Microsoft, Zoho, etc.) se filtra de acuerdo con la secuencia de comandos descrita al principio de la publicación, entonces, además de todos los demás problemas, su cuenta puede usarse para cosas tan oscuras.

Descargo de responsabilidad: las opiniones expresadas en este resumen pueden no coincidir siempre con la posición oficial de Kaspersky Lab. Los estimados editores generalmente recomiendan tratar cualquier opinión con escepticismo saludable.