Comenzaré con algunos números:

- El 80% de los ataques exitosos comienzan con phishing (y alguien cree que el 95% son completamente)

- El 10% de las alarmas en la mayoría de los SOC están relacionadas con ataques de phishing

- Tasa de éxito para enlaces de phishing: 21%

- Descarga / lanzamiento de archivos adjuntos maliciosos - 11%

Todo esto sugiere que el phishing sigue siendo una de las principales causas de muchos incidentes y una fuente de problemas para muchos profesionales de la seguridad de la información. Al mismo tiempo, el phishing a menudo se subestima y la lucha contra él está bastante fragmentada. Por lo tanto, decidimos elaborar una lista de verificación que describa un conjunto de medidas organizativas y técnicas para combatir esta amenaza cibernética.

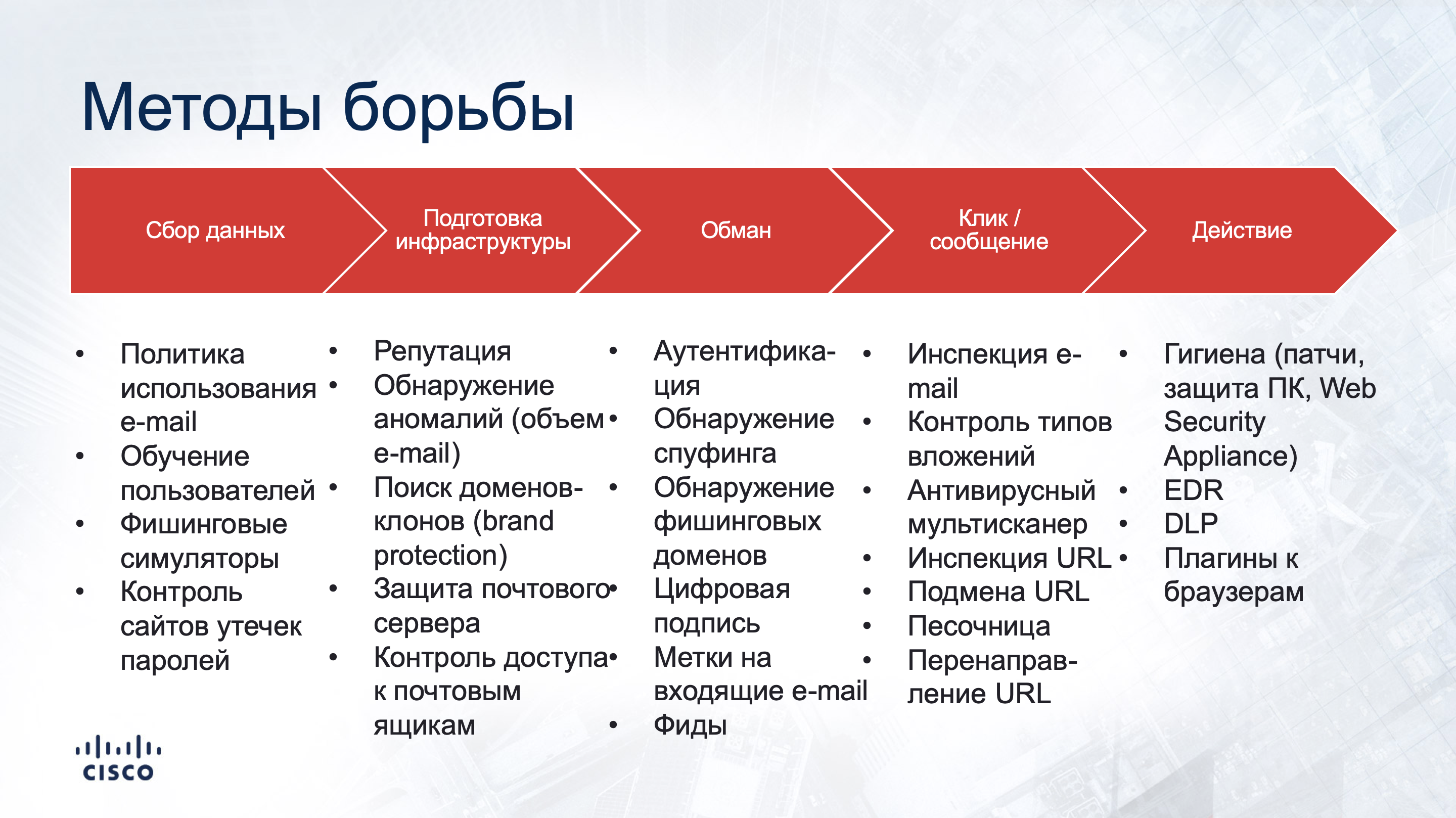

Destacaría 5 conjuntos de medidas para proteger contra ataques de phishing que deben implementarse en cada empresa:

- El estudio de la información. ¿Cuál de sus usuarios indicó sus datos de contacto en las redes sociales o en otras fuentes? Es con la recopilación de estos datos que comienza un ataque de phishing. Por lo tanto, no espere a que los atacantes hagan esto; descubra cómo se ve su empresa desde el punto de vista de los atacantes.

- Formación del personal y sensibilización. Dado que el phishing está dirigido a usuarios que no tienen experiencia en seguridad de la información, debemos comenzar la lucha contra el phishing con ellos. Y aunque esto no garantiza una protección completa, los protegerá de errores simples, con los que comienzan los incidentes graves.

- Medidas básicas de protección. Antes de comprar e implementar medios de protección contra ataques de phishing, debe comenzar con la inclusión de mecanismos de seguridad básicos, muchos de los cuales están integrados en los servidores y servicios de correo, clientes de correo electrónico y navegadores.

- Medidas de protección avanzadas. Como el phishing puede ser bastante complicado y las medidas básicas no siempre se guardan, es posible que necesite medidas de protección avanzadas que detecten y neutralicen un ataque de phishing en diferentes etapas, desde ingresar a un buzón o hacer clic en un enlace de phishing hasta tratar de infectar una estación de trabajo o comunicarse con Servidores del equipo.

- La alineación del proceso. Finalmente, para pasar de acciones de protección episódica a una estrategia de defensa holística, es necesario construir procesos apropiados.

Analiza información sobre ti

- Consulte las redes sociales y las páginas de sus empleados que pueden indicar sus datos de contacto que serán utilizados por los ciberdelincuentes. Si las obligaciones oficiales no lo exigen, es mejor no publicar dicha información.

- Utilice herramientas especializadas (por ejemplo, TheHarvester o la utilidad de reconfiguración incluida con Kali Linux) para "ver a través de los ojos de un hacker" qué información de contacto se puede obtener de Internet.

- Verifique dominios tipográficos utilizando utilidades especiales (por ejemplo, URLcrazy ) o servicios en la nube (por ejemplo, Cisco Umbrella Investigate ).

Formación y sensibilización

- Capacite a los empleados que no pertenecen a la UIB en temas de phishing e ingeniería social y enséñeles a prestar atención a los signos de mensajes y sitios de phishing (por ejemplo, puede usar la prueba de atención simple en el sitio web de Cisco Umbrella ).

- Brinde capacitación al personal de IS sobre los métodos utilizados para organizar las empresas de phishing (por ejemplo, consulte la entrada de la Cumbre virtual de defensa de phishing de Cisco ).

- Enseñe a los usuarios comunes a redirigir al servicio de IS todos los mensajes sospechosos o explícitamente maliciosos que el sistema de seguridad haya perdido.

- Implementar un sistema de capacitación en informática para empleados.

- Realice simulaciones periódicas de phishing utilizando software comprado o gratuito (como Gophish ) o subcontratando este servicio.

- Incluya el tema de la protección contra el phishing en un programa de concientización de los empleados (por ejemplo, mediante el uso de carteles, protectores de pantalla, gamificación, papelería, etc.).

- Si es necesario, notifique a los clientes y socios sobre los ataques de phishing y las principales formas de combatirlos (especialmente si la legislación lo exige, como es necesario para las instituciones financieras en Rusia).

Medidas técnicas: básicas

- Configure las capacidades anti-phishing de los servidores de correo, incluidos los servicios de correo basados en la nube (por ejemplo, Office 365) y los clientes.

- Actualice regularmente el sistema y el software de la aplicación, incluidos los complementos del navegador y los sistemas operativos para eliminar las vulnerabilidades que podrían explotarse en los ataques de phishing.

- Configure los navegadores para protegerse contra las visitas a dominios de phishing (debido a funciones integradas o complementos adicionales).

- Active en su puerta de enlace de correo SPF (Sender Policy Framework), que le permite verificar la dirección IP del remitente externo (verificando solo el host del remitente, no el mensaje en sí) para los mensajes entrantes.

- Habilite DKIM (Correo identificado con claves de dominio) en su puerta de enlace de correo, que proporciona identificación interna del remitente (para mensajes salientes).

- Habilite en su puerta de enlace de correo DMARC (Autenticación de mensajes, informes y conformidad basados en el dominio), que evita los mensajes que parecen ser enviados por remitentes legítimos.

- Habilite en su puerta de enlace de correo DANE (Autenticación de entidades con nombre basada en DNS), que le permite lidiar con ataques "hombre en el medio" dentro de la interacción a través del protocolo TLS.

Medidas técnicas: avanzado

- Implemente un medio de protección contra ataques de phishing en el correo electrónico (por ejemplo, Cisco E-mail Security ), que incluye varias medidas de protección (análisis de reputación, escáner antivirus, control de tipos de archivos adjuntos, detección de anomalías, detección de suplantación de identidad, inspección de URL en enlaces, sandbox, etc. p.).

- Instale características de seguridad en una PC (por ejemplo, Cisco AMP para Endpoint ) o dispositivos móviles (por ejemplo, Cisco Security Connector ) para proteger contra el código malicioso instalado en el dispositivo terminal como resultado de un ataque de phishing exitoso.

- Suscríbase a las fuentes de Inteligencia de amenazas para obtener información actualizada del dominio de suplantación de identidad (como Cisco Threat Grid o SpamCop ).

- Use la API para verificar dominios / remitentes en varios servicios de Inteligencia de amenazas (por ejemplo, Cisco Threat Grid , Cisco Umbrella , etc.).

- Filtre la comunicación con C2 por varios protocolos: DNS (por ejemplo, usando Cisco Umbrella ), HTTP / HTTPS (por ejemplo, usando Cisco Firepower NGFW o Cisco Web Security ) u otros protocolos (por ejemplo, usando Cisco Stealthwatch ).

- Realice un seguimiento de la interacción con la Web para controlar los clics en los enlaces de los mensajes, las descargas de malware al iniciar archivos adjuntos o para bloquear el phishing a través de las redes sociales.

- Use complementos para clientes de correo electrónico para automatizar las interacciones con un servicio o fabricante de seguridad en caso de detección de mensajes de phishing perdidos por el sistema de seguridad (por ejemplo, el complemento de seguridad de correo electrónico de Cisco para Outlook ).

- Integre un sistema dinámico de análisis de archivos (sandbox) con un sistema de protección de correo electrónico para controlar los archivos adjuntos de correo electrónico (como Cisco Threat Grid ).

- Integre su Centro de monitoreo de seguridad (SOC) o sistema de investigación de incidentes (como Cisco Threat Response ) con un sistema de protección de correo electrónico para responder rápidamente a los ataques de phishing.

Los procesos

- Desarrolle un procedimiento para trabajar con clientes u otras personas que afirman el descubrimiento de dominios de taipskotting o dominios de clonación.

- Desarrolle un libro de jugadas para monitorear dominios de typosquatting o dominios de clonación, incluida la respuesta a ellos.

- Desarrolle un libro de jugadas para monitorear los ataques de phishing, incluida la respuesta a ellos.

- Desarrolle regulaciones y plantillas de notificación para FinCERT (para instituciones financieras) y State SOPKA (para sujetos KII) sobre ataques de phishing.

- Investigue los dominios de suplantación de identidad (por ejemplo, utilizando Cisco Umbrella Investigate) para conocer los nuevos dominios de suplantación de identidad que podrían utilizarse en el futuro.

- Desarrolle reglas para la interacción con organizaciones autorizadas (por ejemplo, FinCERT o NCCSC) para la separación de dominios de phishing.

- Desarrollar un sistema de indicadores para evaluar la efectividad de la protección contra el phishing.

- Desarrolle un sistema de informes de protección contra phishing y realice un seguimiento de su dinámica.

- Organice regularmente pedidos cibernéticos de protección contra phishing para sus empleados.

- Desarrolle una política de correo electrónico para su organización.

Cuanto más se implemente esta lista de verificación, más efectiva será su protección contra el phishing.