Encontrar un pedazo de la superficie de la tierra que no caiga en el campo de visión de ninguna cámara es cada vez más difícil cuando se trata de ciudades más o menos grandes. Parece un poco más, y llegará un futuro muy brillante en el que los delincuentes no podrán escapar de la justicia vigilante, y las personas vivirán felices y sin preocupaciones, porque en 2009, en el 95% de los casos, Scotland Yard utilizó cámaras de vigilancia como evidencia de la culpa de los asesinos. . Desafortunadamente, esta utopía está lejos de la realidad. Y no menos importante porque las cámaras de vigilancia tienen vulnerabilidades. Hablemos sobre las vulnerabilidades más comunes en los sistemas de videovigilancia, discutamos sus causas y consideremos formas de hacer que el funcionamiento de dichos dispositivos sea más seguro.

El número de cámaras de CCTV está creciendo rápidamente en todo el mundo.

En el Reino Unido, hay alrededor de 185 millones de ojos de Gran Hermano . Más de medio millón de ellos observan a los habitantes de Londres.

Para 14 personas hay una cámara . En segundo lugar entre las ciudades europeas se encuentra Moscú. Durante 2019, el número de cámaras superará los 174 mil, y algunas de ellas ya están conectadas al sistema de reconocimiento facial. A finales de año,

se enviarán más de 100 mil transmisiones de video a reconocimiento automático.Al mismo tiempo, las cámaras de CCTV no son solo ópticas y de memoria. Cada uno de ellos contiene una minicomputadora con un sistema operativo y utilidades. Si las cámaras están conectadas a Internet, significa que tienen una pila de red TCP / IP con todas las vulnerabilidades conocidas y no muy vulnerables. Los desarrolladores que usan versiones vulnerables del sistema operativo o que especifican el SSID y la contraseña en el código sin la posibilidad de cambiarlos merecen el castigo más severo, pero desafortunadamente, esto no ayudará a que los productos de su compañía sean seguros. La situación se ve agravada por la aparición de inteligencia en las cámaras, y no importa si está integrada en la cámara o si funciona en un centro de datos al que se transmiten los datos de video. En cualquier caso, un dispositivo vulnerable se convertirá en una fuente de problemas, y cuanto mayor sea la inteligencia del sistema, más diversos serán estos problemas.

Las cámaras de CCTV son cada vez más avanzadas técnicamente, lo que no se puede decir acerca de la calidad de su llenado de software. Estas son solo algunas de las vulnerabilidades

registradas en las cámaras de varios fabricantes por la compañía de investigación IPVM en 2018:

Vulnerabilidades de producción

Esto incluye todos los problemas asociados con la implementación de la funcionalidad de las cámaras IP. La principal es que el costo del hardware de las cámaras es mucho menor que el costo del desarrollo del firmware. El resultado del deseo de las empresas de ahorrar dinero son las decisiones más extrañas, por ejemplo,

- firmware no renovable o firmware sin actualización automática,

- la capacidad de acceder a la interfaz web de la cámara intentando repetidamente ingresar la contraseña incorrecta o haciendo clic en el botón "Cancelar",

- acceso abierto a todas las cámaras desde el sitio web del fabricante,

- cuenta de servicio de fábrica sin desconexión con o sin una contraseña estándar (dicha vulnerabilidad fue utilizada en 2016 por el grupo de hackers Lizard Squad para crear una botnet DDoS con potencia de ataque de hasta 400 GB / s desde cámaras de vigilancia),

- la posibilidad de cambios no autorizados en la configuración incluso cuando se habilita la autorización y se deniega el acceso anónimo,

- falta de cifrado de la transmisión de video y / o transferencia de credenciales en forma clara,

- Usando el vulnerable servidor web GoAhead

- replicación de firmware vulnerable (común entre los fabricantes de dispositivos chinos),

- vulnerabilidades de los dispositivos de almacenamiento de video: por ejemplo, recientemente se publicó información sobre la penetración de malware que elimina o encripta archivos y extorsiona el rescate en unidades de red de Synology y Lenovo Iomega .

Usar vulnerabilidades

Incluso si los fabricantes de cámaras corrigen todos los errores y emiten cámaras que son ideales en términos de seguridad, esto no salvará la situación, porque las vulnerabilidades causadas por el hombre no desaparecerán, la razón es la gente que da servicio al equipo:

- uso de contraseñas predeterminadas si puede cambiarlas;

- deshabilitar el cifrado o VPN, si la cámara permite su uso (para ser justos, digamos que no todas las cámaras tienen un rendimiento suficiente para este modo de operación, convirtiendo este método de protección en una declaración clara );

- deshabilitar la actualización automática del firmware de la cámara;

- olvido o negligencia de un administrador que no actualiza el firmware de un dispositivo que no sabe cómo hacerlo automáticamente.

¿Cómo encontrar vulnerabilidades?

Fácil Muchos propietarios de cámaras IP creen que si no publican información sobre ellas en ninguna parte, nadie las sabrá y no intentará descifrarlas. Sorprendentemente, tal descuido es una ocurrencia bastante común. Mientras tanto, hay muchas herramientas que le permiten automatizar la búsqueda de cámaras disponibles a través de Internet.

Shodan

Tiene su propio lenguaje de consulta y permite, entre otras cosas, encontrar cámaras en cualquier ciudad o país. Cuando hace clic en un host, muestra información detallada sobre él.

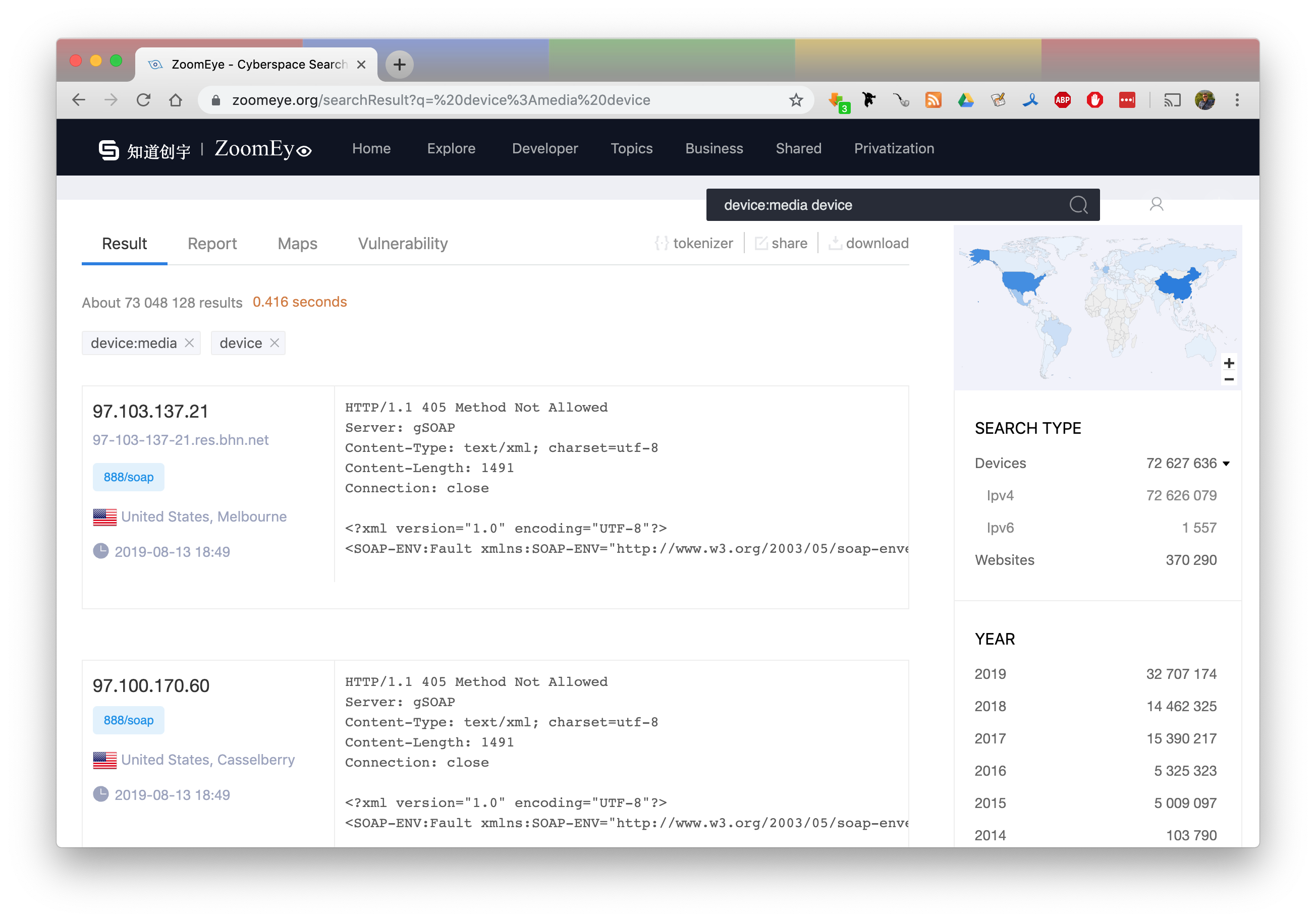

Zoomeye

Servicio de búsqueda en IoT. Busque cámaras IP - "dispositivo: dispositivo de medios".

Censys

Otro servicio avanzado para encontrar una amplia variedad de dispositivos de red. La consulta "metadata.manufacturer:" axis "enumerará las cámaras conectadas a Internet lanzadas por Axis.

GoogleEl principal motor de búsqueda del planeta a la altura y en la búsqueda de cámaras IP. Al especificar algo como "inurl:" viewerframe? Mode = "" o "inurl:" videostream.cgi "" en la barra de búsqueda, también puede obtener una lista de cámaras disponibles a través de Internet.

Explotación de vulnerabilidades.

Por supuesto, los ciberdelincuentes no buscan errores manualmente. Todo el trabajo negro se realiza mediante secuencias de comandos que seleccionan cámaras de la lista, romperlas traerá beneficios financieros. Por ejemplo, puede

crear una botnet para realizar ataques DDoS personalizados o extorsión directa , como lo hicieron los autores del malware Mirai, que tomó el control de medio millón de dispositivos IoT vulnerables en todo el mundo.

Crear botnetsUna botnet es un grupo de varias computadoras y / o dispositivos combinados bajo el control de uno o más servidores de comando. Se instala un software especial en los dispositivos, que, a pedido del centro, realiza diversas tareas. Esto puede ser spam, proxy de tráfico, DDoS e incluso minería de criptomonedas.

ChantajeLa toma del control sobre cámaras y grabadoras de video permite observar la vida privada de las personas, entre las cuales puede haber estadistas y simplemente personalidades conocidas. Publicar un video con su participación puede causar un escándalo y dañar la reputación del propietario, lo que significa que la amenaza de divulgación es un motivo serio para exigir un rescate.

Ocultamiento de crímenesLas películas a menudo muestran cómo los delincuentes sustituyen una transmisión de video en las cámaras para robar un banco o infiltrarse en una base secreta. Parecería que con la transición a la tecnología digital, la sustitución de imágenes debería ser imposible, pero esto no es así. Para reemplazar la grabación en la cámara IP, solo

- obtenga el enlace RTSP para la cámara cuya transmisión desea reemplazar,

- usando este enlace, grabe la transmisión en un archivo de video,

- reproducir video grabado en modo de transmisión,

- proteger contra el intercambio de flujo secundario.

Obviamente, al tener un archivo de video grabado, puede hacer muchas cosas interesantes con él, por ejemplo, eliminar fragmentos "adicionales" o agregar otros nuevos.

Por separado, vale la pena mencionar las cámaras inteligentes modernas con la capacidad de reconocer caras. Dichos sistemas funcionan con éxito en China, Rusia y otros países.

En 2017, un periodista de la BBC descubrió que para

detener a un criminal usando el sistema de reconocimiento facial chino, solo siete minutos son suficientes .

Dependiendo de la implementación, la imagen se puede comparar con la base de datos de referencia en un servidor especial o directamente en la cámara. Ambos métodos tienen sus ventajas y desventajas:

- las cámaras con reconocimiento incorporado tienen una base de hardware más potente y, por lo tanto, son mucho más caras que las cámaras normales, pero al mismo tiempo no transmiten una transmisión de video al servidor, sino solo metadatos con resultados de reconocimiento;

- el reconocimiento en el servidor requiere la transmisión de toda la transmisión de video, lo que significa que requiere un canal de comunicación más amplio y limita la cantidad de cámaras que se pueden conectar, pero cada cámara es varias veces más barata.

Desde el punto de vista de la explotación criminal, ambas opciones son equivalentes, ya que los hackers pueden:

- interceptar la transmisión y reemplazar los datos de video,

- interceptar la secuencia y reemplazar los metadatos,

- piratear el servidor de reconocimiento y falsificar imágenes en una base de datos de referencia,

- piratear la cámara y modificar su software, o cambiar la configuración.

Por lo tanto, incluso el reconocimiento intelectual no excluye la posibilidad de lograr un sistema de falsos positivos o, por el contrario, hacer que el criminal permanezca invisible.

Cómo protegerte

Actualizar firmwareEs muy probable que el firmware desactualizado contenga vulnerabilidades que los hackers pueden tomar para tomar el control de la cámara o infiltrarse en el almacenamiento de video.

Habilitar cifradoEl cifrado del tráfico entre la cámara y el servidor protege contra ataques MiTM e interceptación de credenciales

Encienda OSDSi sus cámaras no pueden manejar el cifrado, active la fecha y la hora en el video. Luego, cambiar la imagen será más difícil.

Filtro de IPLimite el rango de direcciones desde las cuales puede conectarse a su sistema de videovigilancia. Las listas blancas y las ACL limitarán la libertad de acción de los atacantes.

Cambiar contraseñas predeterminadasDeje que este sea el primer paso cuando instale nuevas cámaras o instale un sistema.

Habilitar autorización obligatoriaIncluso si en la etapa de configuración parece que la falta de autorización simplificará el trabajo, enciéndalo de inmediato.

No coloque cámaras en Internet.Piense si realmente necesita acceso a cámaras de vigilancia a través de Internet. Si no, déjelos trabajar dentro de la red local.