Hoy comenzaremos el estudio de la lista de control de acceso de ACL, este tema tomará 2 tutoriales en video. Examinaremos la configuración de la ACL estándar, y en el siguiente video tutorial hablaré sobre la lista extendida.

En esta lección cubriremos 3 temas. El primero, qué es un ACL, el segundo, cuál es la diferencia entre una lista de acceso estándar y ampliada, y al final de la lección como trabajo de laboratorio, consideraremos establecer un ACL estándar y resolver posibles problemas.

Entonces, ¿qué es un ACL? Si estudió el curso desde la primera lección en video, recuerde cómo organizamos la comunicación entre varios dispositivos de red.

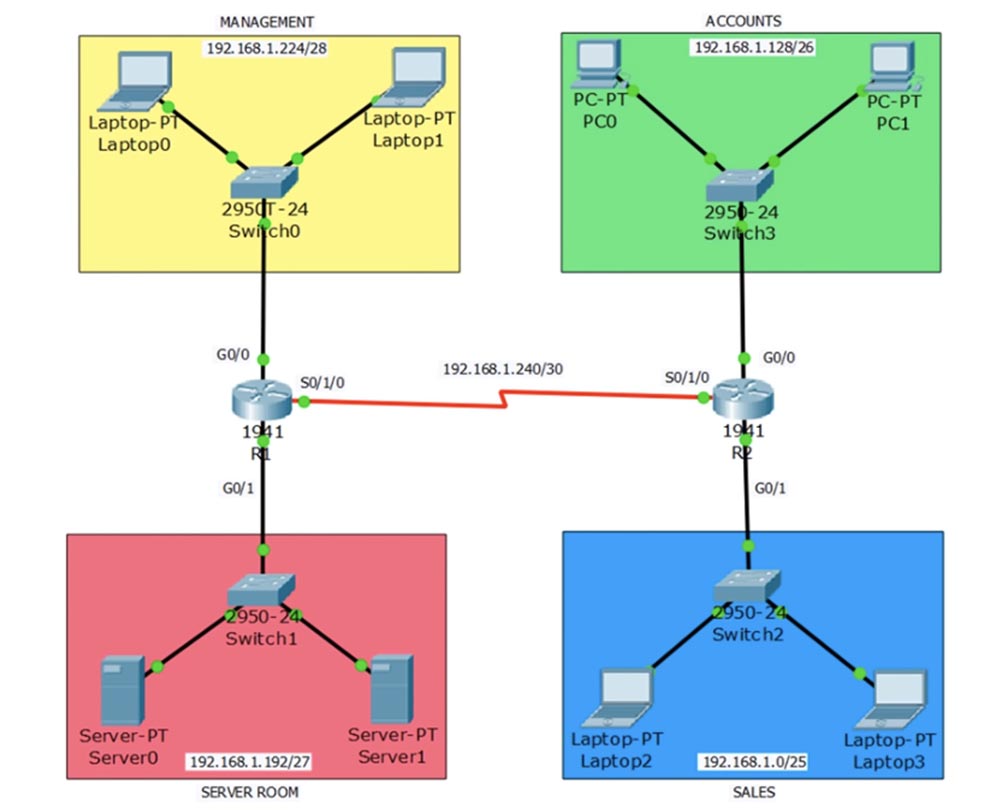

También estudiamos el enrutamiento estático en diferentes protocolos con el objetivo de adquirir habilidades de comunicación entre dispositivos y redes. Ahora hemos llegado a la etapa de capacitación, donde debemos asegurarnos de garantizar el control del tráfico, es decir, para evitar que los "malos" o usuarios no autorizados penetren en la red. Por ejemplo, esto puede afectar a personas del departamento de ventas de VENTAS, que se muestra en este diagrama. Aquí también mostramos el departamento de finanzas de CUENTAS, el departamento de gestión de GESTIÓN y la SALA DE SERVIDORES del servidor.

Por lo tanto, cien empleados pueden trabajar en el departamento de ventas, y no queremos que ninguno de ellos pueda acceder al servidor a través de la red. Se hace una excepción para el gerente de ventas que trabaja en la computadora laptop2: puede tener acceso a la sala de servidores. Un nuevo empleado que trabaja en Laptop3 no debería tener este acceso, es decir, si el tráfico de su computadora llega al enrutador R2, debería ser eliminado.

La función de la ACL es filtrar el tráfico de acuerdo con los parámetros de filtrado especificados. Incluyen la dirección IP de origen, la dirección IP de destino, el protocolo, el número de puertos y otros parámetros, gracias a los cuales puede identificar el tráfico y realizar algunas acciones con él.

Entonces, ACL es un mecanismo de filtrado del tercer nivel del modelo OSI. Esto significa que este mecanismo se utiliza en enrutadores. El criterio principal para el filtrado es la identificación del flujo de datos. Por ejemplo, si queremos impedir que el tipo con la computadora Laptop3 acceda al servidor, primero debemos identificar su tráfico. Este tráfico se mueve en la dirección de Laptop-Switch2-R2-R1-Switch1-Server1 a través de las interfaces correspondientes de los dispositivos de red, mientras que las interfaces G0 / 0 de los enrutadores no tienen nada que ver con eso.

Para identificar el tráfico, debemos identificar su ruta. Una vez hecho esto, podemos decidir exactamente dónde instalar el filtro. No tiene que preocuparse por los filtros en sí, los discutiremos en la próxima lección, por ahora necesitamos entender el principio a qué interfaz se debe aplicar el filtro.

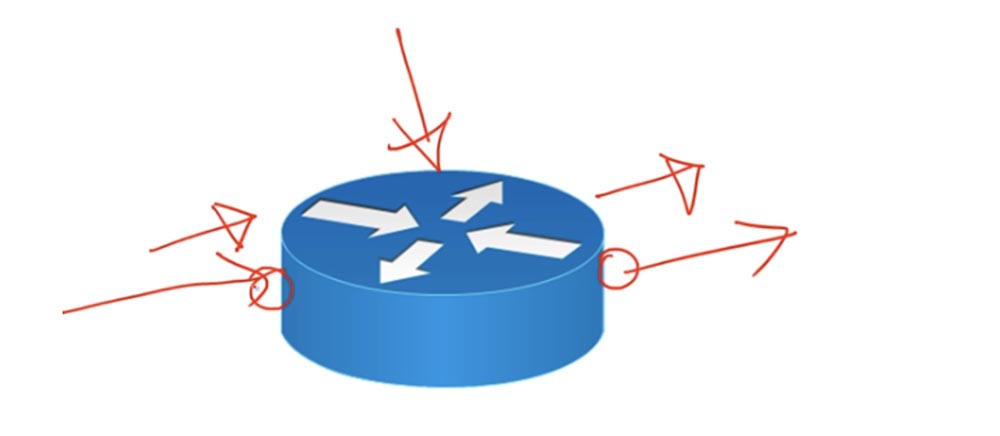

Si observa el enrutador, puede ver que cada vez que se mueve el tráfico hay una interfaz por la que ingresa el flujo de datos y una interfaz a través de la cual llega este flujo.

De hecho, hay 3 interfaces: la interfaz de entrada, la interfaz de salida y la propia interfaz del enrutador. Solo recuerde que el filtrado solo se puede aplicar a la interfaz de entrada o salida.

El principio de la operación de ACL se asemeja a una admisión a un evento que solo pueden visitar aquellos invitados cuyo nombre figura en la lista de personas invitadas. Una ACL es una lista de parámetros de calificación que se utilizan para identificar el tráfico. Por ejemplo, esta lista indica que cualquier tráfico está permitido desde la dirección IP 192.168.1.10, y el tráfico de todas las demás direcciones está prohibido. Como dije, esta lista se puede aplicar a las interfaces de entrada y salida.

Hay 2 tipos de ACL: estándar y avanzado. La ACL estándar tiene un identificador de 1 a 99 o de 1300 a 1999. Estos son simplemente los nombres de las listas que no tienen ventajas entre sí a medida que aumenta la numeración. Además del número, a la ACL se le puede asignar su propio nombre. Las ACL extendidas están numeradas del 100 al 199 o del 2000 al 2699 y también pueden tener un nombre.

En la ACL estándar, la clasificación se basa en la dirección IP de la fuente de tráfico. Por lo tanto, cuando usa esta lista, no puede limitar el tráfico dirigido a ninguna fuente, solo puede bloquear el tráfico proveniente de algún dispositivo.

La ACL avanzada clasifica el tráfico por dirección IP de origen, dirección IP de destino, protocolo utilizado y número de puerto. Por ejemplo, puede bloquear solo el tráfico FTP o solo el tráfico HTTP. Hoy veremos la ACL estándar, y el siguiente video tutorial se dedicará a las listas extendidas.

Como dije, un ACL es una lista de condiciones. Después de aplicar esta lista a la interfaz entrante o saliente del enrutador, el enrutador verifica el tráfico con esta lista y, si cumple con las condiciones establecidas en la lista, decide si permite o bloquea este tráfico. A menudo las personas encuentran difícil determinar las interfaces de entrada y salida del enrutador, aunque no hay nada complicado. Cuando hablamos de la interfaz entrante, esto significa que solo el tráfico entrante será monitoreado en este puerto, y el enrutador no aplicará restricciones al tráfico saliente. Del mismo modo, cuando se trata de la interfaz de salida, esto significa que todas las reglas se aplicarán solo al tráfico saliente, mientras que el tráfico entrante en este puerto se aceptará sin restricciones. Por ejemplo, si el enrutador tiene 2 puertos: f0 / 0 y f0 / 1, entonces la ACL se usará solo para el tráfico que ingresa a la interfaz f0 / 0, o solo para el tráfico que proviene de la interfaz f0 / 1. El tráfico que ingresa a la interfaz f0 / 1 o que proviene del puerto f0 / 0 no se verá afectado por la lista.

Por lo tanto, no se confunda con la dirección entrante o saliente de la interfaz, depende de la dirección del movimiento del tráfico específico. Por lo tanto, después de que el enrutador haya verificado el tráfico para cumplir con las condiciones de ACL, solo puede tomar dos soluciones: omitir el tráfico o rechazarlo. Por ejemplo, puede permitir el tráfico dirigido a la dirección 180.160.1.30 y rechazar el tráfico destinado a la dirección 192.168.1.10. Cada lista puede contener muchas condiciones, pero cada una de estas condiciones debe permitir o denegar.

Supongamos que hay una lista:

Negar _______

Permitir ________

Permitir ________

Negar _________.

Primero, el enrutador verificará si el tráfico coincide con la primera condición, si no coincide, con la segunda condición. Si el tráfico coincide con la tercera condición, el enrutador dejará de verificar y no lo comparará con las otras condiciones de la lista. Realizará la acción "permitir" y procederá a verificar la siguiente porción de tráfico.

En el caso de que no haya establecido una regla para ningún paquete y el tráfico haya pasado todas las líneas de la lista sin caer en ninguna de las condiciones, se destruye, porque cada ACL por defecto termina con el comando denegar cualquier comando, es decir, descartar cualquier paquete, no cae bajo ninguna de las reglas. Esta condición surte efecto si la lista contiene al menos una regla, de lo contrario no se aplica. Pero si la primera línea contiene la entrada denegar 192.168.1.30 y la lista ya no contendrá ninguna condición, entonces el permiso permitir cualquier comando debe estar al final, es decir, permitir cualquier tráfico excepto el prohibido por la regla. Debe tener esto en cuenta para evitar errores al configurar la ACL.

Quiero que recuerde la regla básica para generar una ACL: coloque la ACL estándar lo más cerca posible del destino, es decir, del destinatario del tráfico, y la ACL extendida lo más cerca posible de la fuente, es decir, del remitente del tráfico. Estas son recomendaciones de Cisco, pero en la práctica hay situaciones en las que es más razonable colocar una ACL estándar cerca de una fuente de tráfico. Pero si tiene una pregunta sobre las reglas de colocación de ACL en el examen, siga las recomendaciones de Cisco y responda inequívocamente: estándar: más cerca del destino, avanzado, más cerca de la fuente.

Ahora veamos la sintaxis de una ACL estándar. Hay dos tipos de sintaxis de comandos en el modo de configuración global del enrutador: sintaxis clásica y sintaxis moderna.

El tipo clásico de comando es access-list <número ACL> <deshabilitar / permitir> <criterios>. Si especifica <número de ACL> de 1 a 99, el dispositivo comprenderá automáticamente que es ACL estándar y, si es de 100 a 199, se extenderá. Como en la lección de hoy estamos considerando una lista estándar, podemos usar cualquier número del 1 al 99. Luego indicamos la acción que se debe aplicar cuando los parámetros coinciden con los criterios especificados a continuación, para permitir o deshabilitar el tráfico. Consideraremos el criterio más adelante, ya que también se usa en la sintaxis moderna.

El tipo moderno de comando también se usa en el modo de configuración global Rx (config) y tiene este aspecto: ip access-list standard <ACL number / name>. Aquí puede usar un número del 1 al 99 o el nombre de una ACL, por ejemplo, ACL_Networking. Este comando pone inmediatamente el sistema en modo de subcomando del modo Rx estándar (config-std-nacl), donde ya es necesario ingresar <prohibit / allow> <criteria>. El tipo moderno de equipos tiene más ventajas que el clásico.

En la lista clásica, si escribe access-list 10 deny ______, escriba el siguiente comando del mismo tipo para otro criterio y como resultado obtendrá 100 de estos comandos, luego, para cambiar cualquiera de los comandos ingresados, deberá eliminar toda la lista de acceso list 10 con el comando no access-list 10. Esto eliminará los 100 comandos, porque no hay forma de editar un solo comando de esta lista.

En la sintaxis moderna, un comando se divide en dos líneas, la primera de las cuales contiene un número de lista. Suponga que si tiene una lista de acceso estándar 10 denegar ________, una lista de acceso estándar 20 denegar ________, y así sucesivamente, puede insertar listas intermedias entre ellos con otros criterios, por ejemplo, la lista de acceso estándar 15 denegar ________.

Alternativamente, puede simplemente eliminar las 20 líneas estándar de la lista de acceso y volver a escribirlas con otros parámetros entre las líneas estándar 10 de la lista de acceso y las líneas 30 estándar de la lista de acceso. Por lo tanto, hay varias formas de editar la sintaxis moderna de ACL.

Debe tener mucho cuidado al compilar ACL. Como sabes, las listas se leen de arriba a abajo. Si coloca una línea con el permiso del tráfico de un host en particular en la parte superior, luego puede colocar una línea con la prohibición de tráfico de toda la red a la que pertenece este host, se verificarán ambas condiciones: se pasará el tráfico al host específico y el tráfico de todos los demás hosts Esta red está bloqueada. Por lo tanto, coloque siempre registros específicos en la parte superior de la lista y generales en la parte inferior.

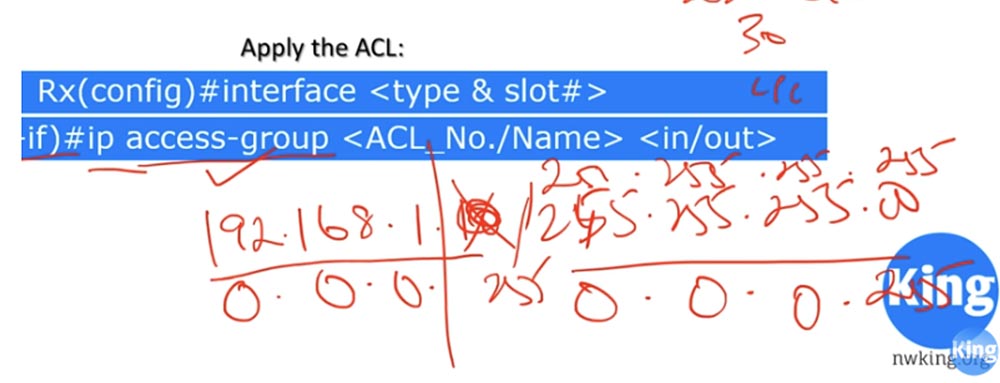

Entonces, después de haber creado una ACL clásica o moderna, debe aplicarla. Para hacer esto, vaya a la configuración de una interfaz específica, por ejemplo, f0 / 0 usando el comando de interfaz <type and slot>, vaya al modo de subcomando de interfaz e ingrese el comando ip access-group <ACL number / name> <in / out>. Tenga en cuenta la diferencia: cuando se compila una lista, se usa la lista de acceso, y cuando se usa, se usa el grupo de acceso. Debe determinar a qué interfaz se aplicará la lista: la interfaz del tráfico entrante o la interfaz del tráfico saliente. Si la lista tiene un nombre, por ejemplo, Redes, el mismo nombre se repite en el comando de aplicación de lista en esta interfaz.

Ahora tomemos una tarea específica e intentemos resolverla usando el ejemplo de nuestro diagrama de red usando Packet Tracer. Entonces, tenemos 4 redes: ventas, contabilidad, administración y servidor.

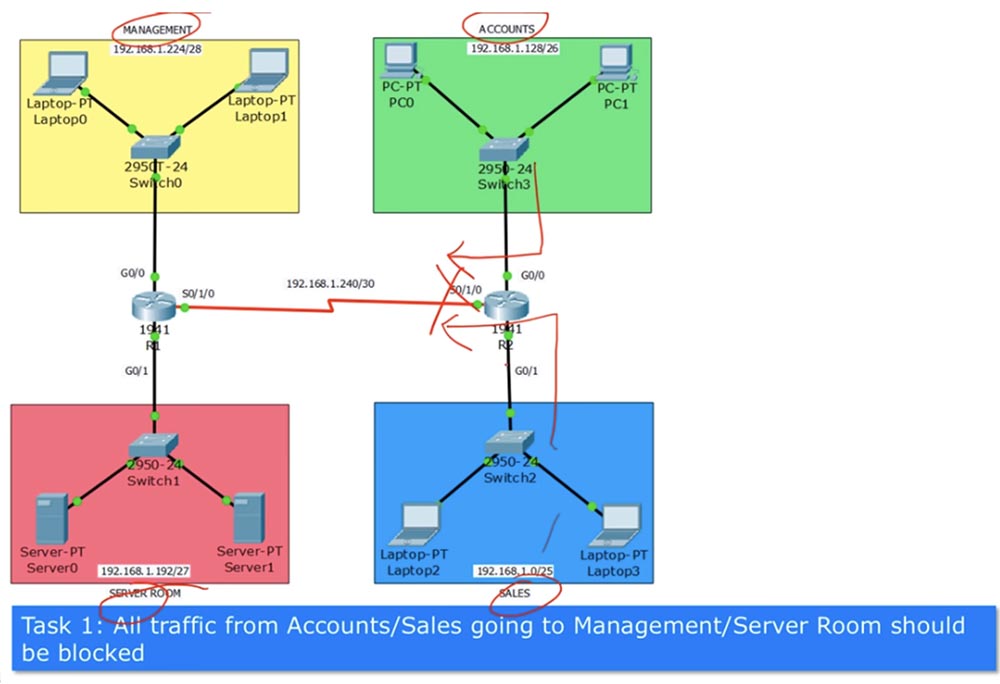

Tarea No. 1: todo el tráfico enviado desde los departamentos de ventas y finanzas a los departamentos de administración y servidor debe bloquearse. El punto de bloqueo es la interfaz S0 / 1/0 del enrutador R2. Primero tenemos que hacer una lista que contendrá tales entradas:

Llamaremos a la lista "Security Management ACL and Server ACL", abreviada ACL Secure_Ma_And_Se. La siguiente es una prohibición del tráfico de la red del departamento financiero 192.168.1.128/26, una prohibición del tráfico de la red del departamento de ventas 192.168.1.0/25 y el permiso de cualquier otro tráfico. Al final de la lista, se indica que se utiliza para la interfaz saliente S0 / 1/0 del enrutador R2. Si no tenemos una entrada Permitir cualquier al final de la lista, se bloqueará todo el resto del tráfico, porque de forma predeterminada, la entrada Denegar cualquier siempre se establece al final de la ACL.

¿Puedo aplicar esta ACL a la interfaz G0 / 0? Por supuesto que puedo, pero en este caso solo se bloqueará el tráfico de la contabilidad, y el tráfico del departamento de ventas no estará limitado por nada. Del mismo modo, puede aplicar la ACL a la interfaz G0 / 1, pero en este caso no se bloqueará el tráfico del departamento de finanzas. Por supuesto, podemos crear dos listas de bloqueo separadas para estas interfaces, pero es mucho más eficiente combinarlas en una lista y aplicarla a la interfaz de salida del enrutador R2 o la interfaz de entrada S0 / 1/0 del enrutador R1.

Aunque de acuerdo con las reglas de Cisco, una ACL estándar debe colocarse lo más cerca posible del destino, aún así la colocaré más cerca de la fuente de tráfico, porque quiero bloquear todo el tráfico saliente, y es más recomendable hacerlo más cerca de la fuente para que este tráfico no ocupe la red entre Dos enrutadores.

Olvidé contarte los criterios, así que regresemos rápidamente. Como criterio, puede especificar cualquiera; en este caso, se prohibirá o permitirá el tráfico de cualquier dispositivo y red. También puede especificar el host con su identificador; en este caso, el registro será la dirección IP de un dispositivo específico. Finalmente, puede especificar toda la red, por ejemplo, 192.168.1.10/24. En este caso, / 24 indicará la presencia de una máscara de subred de 255.255.255.0, sin embargo, no es posible especificar la dirección IP de la máscara de subred en la ACL. Para este caso, la ACL tiene un concepto llamado Wildcart Mask, o "máscara inversa". Por lo tanto, debe especificar la dirección IP y la máscara inversa. La máscara inversa es la siguiente: debe restar la máscara de subred directa de la máscara de subred general, es decir, el número correspondiente al valor del octeto en la máscara directa se resta de 255.

Por lo tanto, como criterio en la ACL, debe usar el parámetro 192.168.1.10 0.0.0.255.

Como funciona Si el octeto de máscara inversa contiene 0, se considera que el criterio coincide con el octeto correspondiente de la dirección IP de la subred. Si hay un número en el octeto de máscara inversa, no se verifica la coincidencia. Por lo tanto, para la red 192.168.1.0 y la máscara inversa 0.0.0.255, todo el tráfico de las direcciones cuyos primeros tres octetos sean iguales a 192.168.1., Independientemente del valor del cuarto octeto, se bloqueará o permitirá según la acción especificada.

Usar la máscara inversa no es difícil, y volveremos a la Máscara Wildcart en el próximo video para que pueda explicar cómo trabajar con ella.

28:50 min

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV desde $ 199 en los Países Bajos! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - ¡desde $ 99! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?