El 29 de agosto, el Proyecto Cero, después de un estudio exhaustivo, publicó información detallada sobre los vectores de ataque detectados durante una campaña masiva para robar datos de usuarios de iPhone.

El resultado de un ataque exitoso al usuario fue el lanzamiento de un agente de seguimiento ("implante") con derechos privilegiados en segundo plano.

Durante el estudio, en el marco de los vectores de ataque, se descubrieron 14 vulnerabilidades:

- 7 vulnerabilidades del navegador del iPhone;

- 5 vulnerabilidades del kernel;

- 2 sandbox evitan vulnerabilidades.

Aunque la información descubierta fue proporcionada por Apple el 1 de febrero de 2019, como resultado de lo cual se lanzó una versión no programada de iOS 12.1.4 una semana después, al menos una vulnerabilidad de escalada de privilegios sigue siendo una vulnerabilidad de día cero y no tiene un parche (CVE-2019-7287 )

Descubrimiento de campaña

En 2019, el Grupo de Análisis de Amenazas (TAG, por sus siglas en inglés) de Google descubrió varios recursos web pirateados que se utilizaron para apuntar a visitantes específicos del sitio web con vulnerabilidades de iPhone de 0 días. Al mismo tiempo, cualquier visitante de los recursos capturados fue atacado y, si tuvo éxito, se instaló un "implante" en el dispositivo, robando datos del usuario. Presumiblemente, la audiencia de los sitios ascendió a varios miles de visitantes por semana.

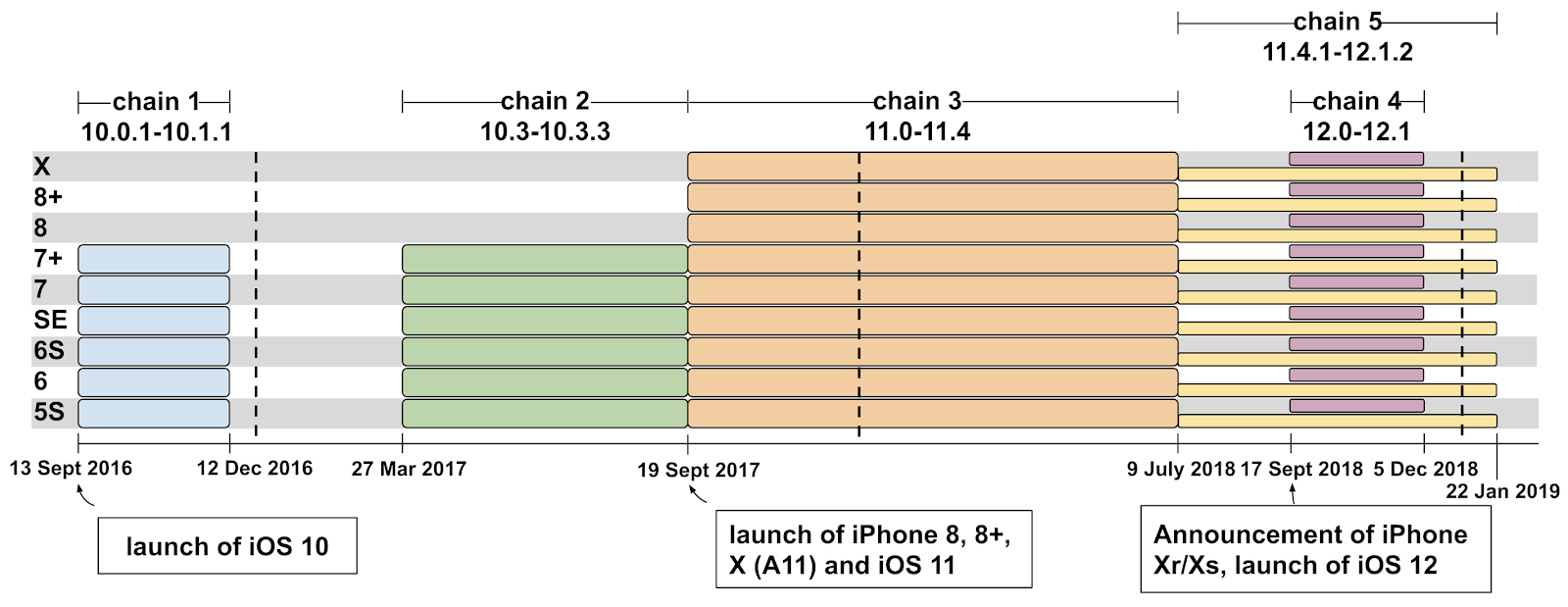

TAG identificó 5 vectores de ataque únicos e independientes aplicables a las versiones de iOS 10-12 (con la excepción de iPhone 8/8 + Xr / Xs), lo que indica intentos constantes de piratear usuarios durante al menos 2 años. A continuación, Google, junto con el equipo del Proyecto Cero, realizó un análisis exhaustivo del malware detectado.

Según el Proyecto Cero, "La razón principal [de estas vulnerabilidades] ...: [en este caso] es que vemos ejemplos de código roto sin el control de calidad del código necesario o incluso pruebas y revisiones simples antes de la entrega a los dispositivos de los usuarios".

Las causas fundamentales que destaco aquí no son novedosas y a menudo se pasan por alto: veremos casos de código que parece que nunca funcionó, código que probablemente omitió el control de calidad o que probablemente tuvo pocas pruebas o revisiones antes de enviarse a los usuarios. © Project Zero: una inmersión muy profunda en las cadenas iOS Exploit encontradas en la naturaleza

El diagrama del Proyecto Cero muestra el período de tiempo desde el 13 de septiembre de 2016 hasta el 22 de enero de 2019 y los vectores de ataque utilizados en él.

Detalles del comportamiento del implante

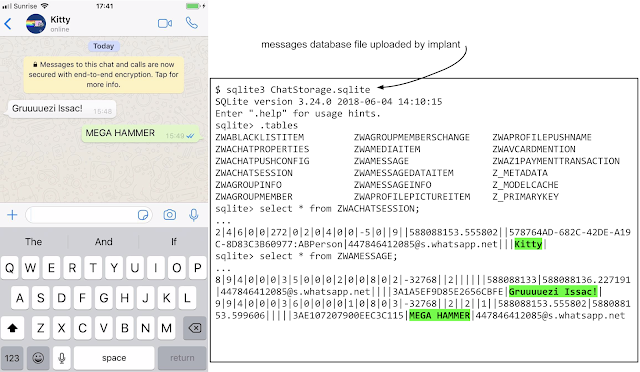

El implante se especializó en robar archivos y cargar datos sobre la geolocalización actual del usuario solicitando comandos del servidor del atacante cada 60 segundos. Debido a los derechos de lanzamiento privilegiados, el implante tenía acceso a todos los archivos en el dispositivo de la víctima, incluidas las bases de datos de mensajería cifradas: Whatsapp, Telegram, iMessage, Hangouts.

Ejemplo de datos recogidos por el implante.

El implante también descargó el llavero del dispositivo, que contiene datos sobre la información de acceso del usuario almacenada o utilizada en el momento de la ejecución.

Además, se recopiló y envió la siguiente información del dispositivo:

- modelo de iPhone

- El nombre del dispositivo (por ejemplo, el iPhone de Ian)

- Número único de tarjeta SIM ICCID

- número de serie del iPhone

- número de teléfono;

- versión iOS

- tamaño y espacio libre del transportista de información;

- interfaces de red activas