Otra cosa que olvidé mencionar es que la ACL no solo filtra el tráfico según el principio de permitir / rechazar, sino que realiza muchas más funciones. Por ejemplo, una ACL se usa para cifrar el tráfico VPN, pero para aprobar el examen CCNA, solo necesita saber cómo se usa para filtrar el tráfico. Volver al problema número 1.

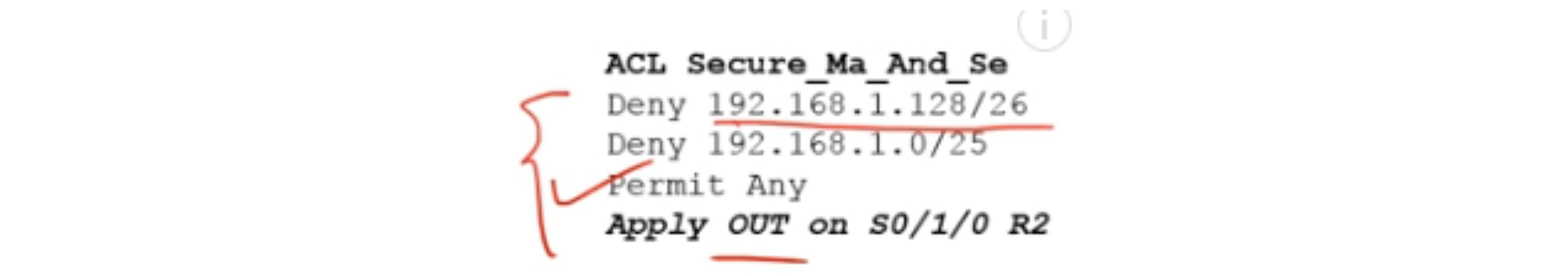

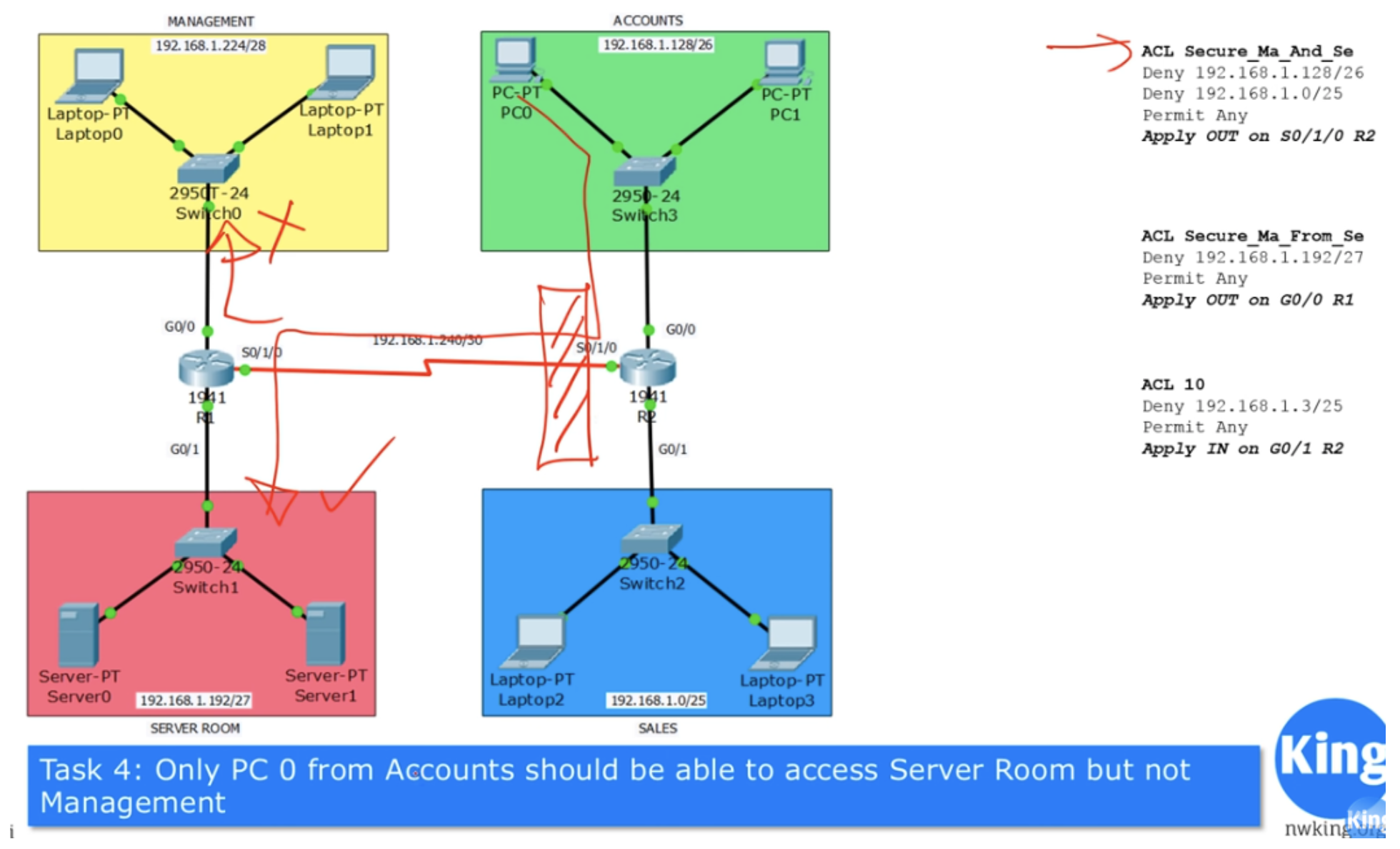

Descubrimos que el tráfico del departamento de contabilidad y ventas puede bloquearse en la interfaz de salida de R2 utilizando la lista de control de acceso listada.

No se preocupe por el formato de esta lista, solo es necesario como ejemplo para comprender la esencia de la ACL. Llegaremos al formato correcto tan pronto como comencemos con Packet Tracer.

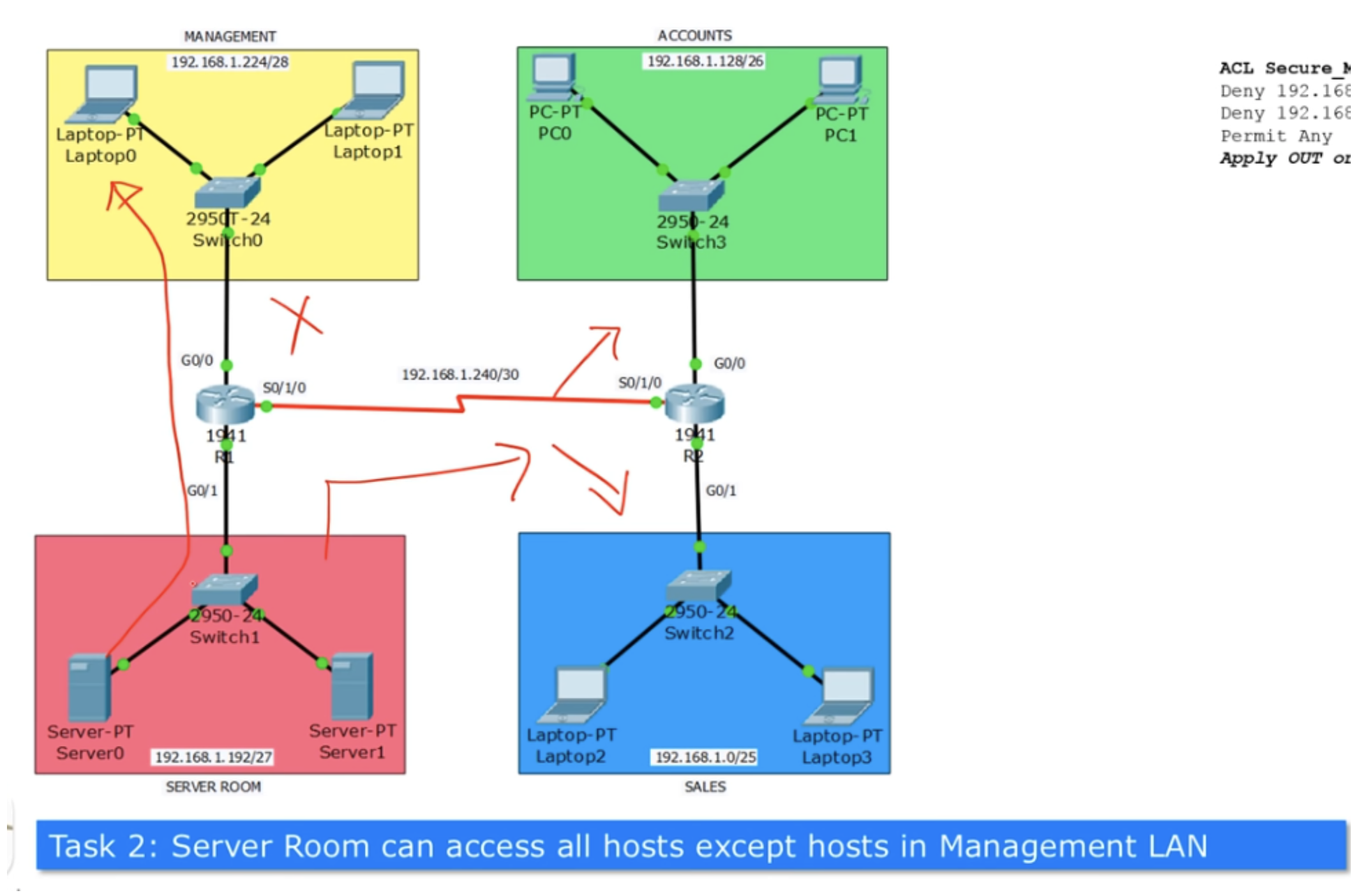

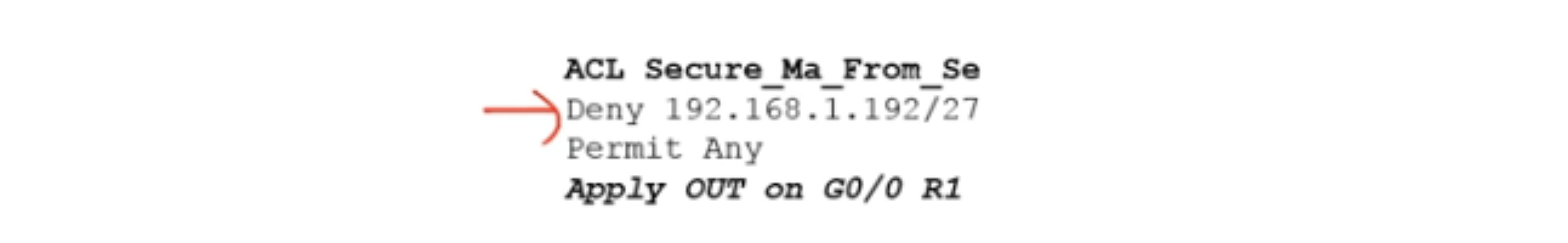

El problema número 2 es el siguiente: el servidor puede comunicarse con cualquier host, excepto los hosts del departamento de administración. Es decir, las computadoras del servidor pueden tener acceso a cualquier computadora del departamento de ventas y contabilidad, pero no deben tener acceso a las computadoras del departamento de administración. Esto significa que el personal de TI del servidor no debe tener acceso remoto a la computadora del jefe del departamento de administración y, en caso de un mal funcionamiento, ir a su oficina y solucionar el problema en el acto. Tenga en cuenta que esta tarea no tiene ningún significado práctico, porque no sé los motivos por los que la sala de servidores no puede comunicarse a través de la red con el departamento de administración, por lo que en este caso solo consideramos un estudio de caso.

Para resolver este problema, primero debe determinar la ruta de transmisión del tráfico. Los datos del servidor van a la interfaz de entrada G0 / 1 del enrutador R1 y se envían al departamento de administración a través de la interfaz de salida G0 / 0.

Si aplicamos la condición Denegar 192.168.1.192/27 a la interfaz de entrada G0 / 1, y como recordará, las ACL estándar se colocan más cerca de la fuente de tráfico, bloquearemos todo el tráfico, incluido el departamento de ventas y contabilidad.

Dado que queremos bloquear solo el tráfico dirigido al departamento de administración, debemos aplicar ACL a la interfaz de salida G0 / 0. Puede resolver este problema solo colocando la ACL más cerca del destino. Al mismo tiempo, el tráfico de la red de contabilidad y el departamento de ventas debe llegar libremente al departamento de administración, por lo que la última línea de la lista será el comando Permitir cualquier: permitir cualquier tráfico excepto el tráfico especificado en la condición anterior.

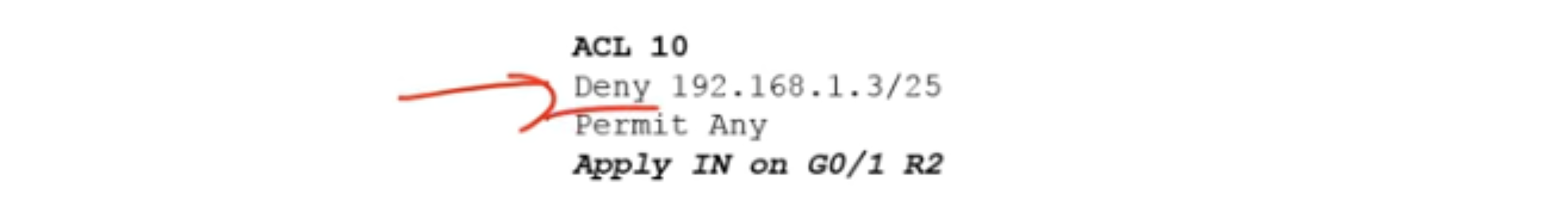

Pasemos al problema 3: el equipo portátil 3 del departamento de ventas no debe tener acceso a ningún dispositivo que no sea el que se encuentra en la red local del departamento de ventas. Suponga que un aprendiz está trabajando en esta computadora y no debe ir más allá de su LAN.

En este caso, debe aplicar la ACL en la interfaz de entrada G0 / 1 del enrutador R2. Si asignamos la dirección IP 192.168.1.3/25 a esta computadora, entonces se debe cumplir la condición de denegación 192.168.1.3/25, y el tráfico de cualquier otra dirección IP no debe bloquearse, por lo que permitir será la última línea de la lista.

Al mismo tiempo, la prohibición de tráfico no tendrá ningún efecto en Laptop2.

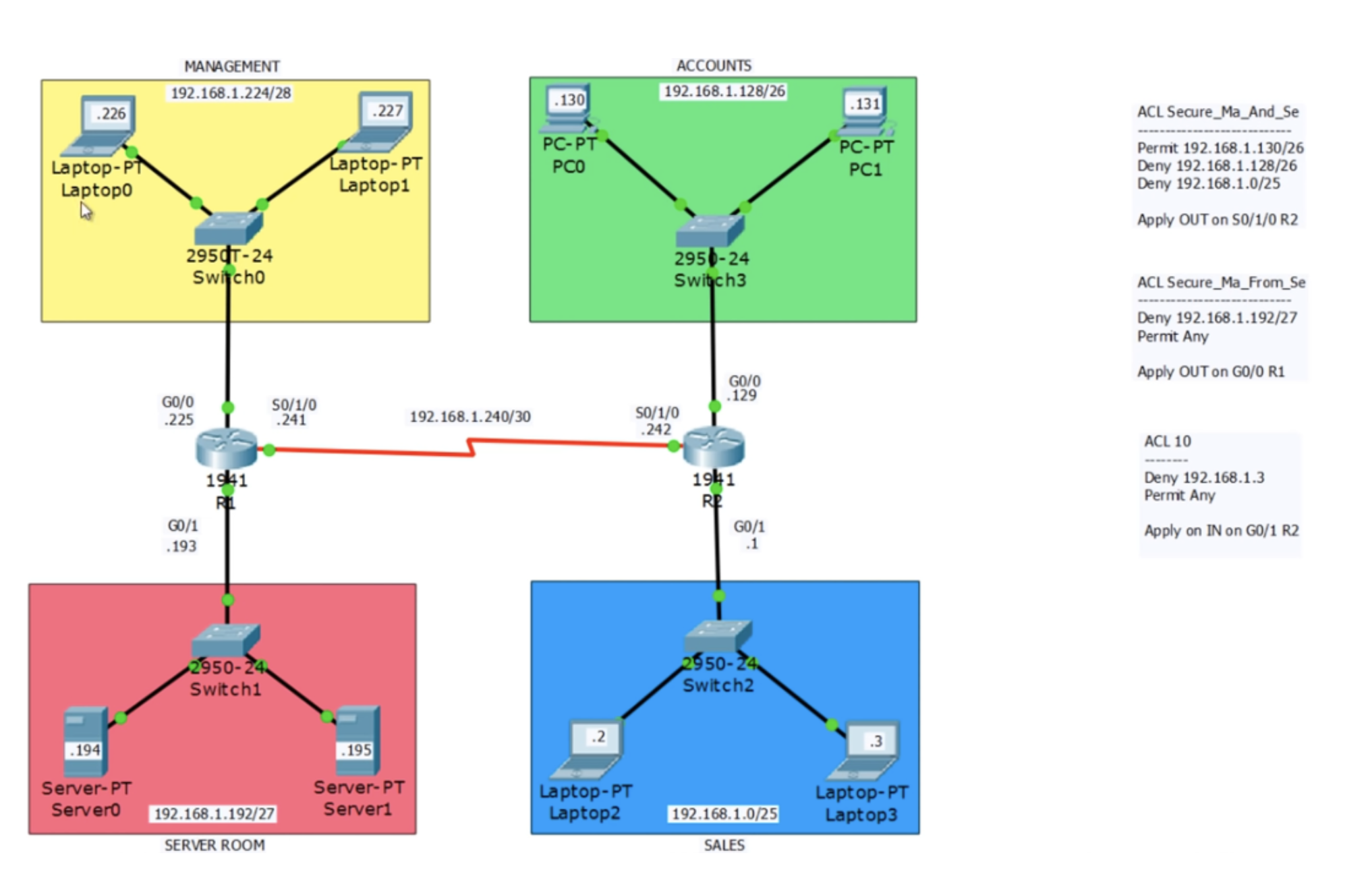

La siguiente será la Tarea 4: solo la computadora PC0 del departamento de finanzas puede tener acceso a la red del servidor, pero no el departamento de administración.

Si recuerda, la ACL de la Tarea No. 1 bloquea todo el tráfico saliente en la interfaz S0 / 1/0 del enrutador R2, pero la Tarea No. 4 dice que solo la PC0 debería poder pasar el tráfico, por lo que deberíamos hacer una excepción.

Todas las tareas que estamos resolviendo actualmente deberían ayudarlo en una situación real al configurar ACL para la red de la oficina. Por conveniencia, utilicé la forma clásica de grabación, pero le aconsejo que escriba todas las líneas manualmente en papel o las imprima en una computadora para poder corregir las grabaciones. En nuestro caso, de acuerdo con las condiciones de la Tarea No. 1, se compila un ACL clásico. Si queremos agregarle una excepción para PC0 de tipo Permit <dirección IP de PC0>, solo podemos colocar esta línea en cuarto lugar de la lista, después de la línea Permitir cualquiera. Sin embargo, dado que la dirección de esta computadora se encuentra en el rango de direcciones de verificación de condición Denegar 192.168.1.128/26, su tráfico se bloqueará inmediatamente después de que se cumpla esta condición y el enrutador simplemente no alcanzará la cuarta línea que permite el tráfico desde esta dirección IP.

Por lo tanto, tendré que rehacer por completo la ACL de la Tarea 1, eliminar la primera línea y reemplazarla con la línea Permit 192.168.1.130/26, que permite el tráfico de PC0, y luego volver a ingresar las líneas que prohíben todo el tráfico del departamento de contabilidad y ventas.

Por lo tanto, en la primera línea tenemos un comando para una dirección específica, y en la segunda, un comando común para toda la red en la que se encuentra esta dirección. Si utiliza un tipo moderno de ACL, puede realizar cambios fácilmente colocando la línea de permiso 192.168.1.130/26 como primer comando. Si tiene una ACL clásica, deberá eliminarla por completo y luego volver a ingresar los comandos en el orden correcto.

La solución al problema n. ° 4 es colocar la línea de permiso 192.168.1.130/26 en la parte superior de la ACL de la tarea n. ° 1, porque solo en este caso el tráfico de PC0 dejará la interfaz de salida del enrutador R2 sin obstáculos. El tráfico de PC1 estará completamente bloqueado porque su dirección IP está sujeta a la prohibición contenida en la segunda línea de la lista.

Ahora pasaremos a Packet Tracer para realizar las configuraciones necesarias. Ya configuré las direcciones IP de todos los dispositivos porque los esquemas anteriores simplificados eran un poco difíciles de entender. Además, configuré RIP entre los dos enrutadores. En la topología de red dada, la comunicación entre todos los dispositivos de 4 subredes es posible sin restricciones. Pero tan pronto como apliquemos la ACL, el tráfico comenzará a filtrarse.

Comenzaré desde el departamento de finanzas PC1 e intentaré hacer ping a la dirección IP 192.168.1.194, que pertenece al Servidor0 ubicado en la sala de servidores. Como puede ver, el ping es exitoso sin ningún problema. También he pinchado con éxito la computadora portátil del departamento de administración Laptop0. El primer paquete se descarta debido a ARP, los 3 restantes se pinchan libremente.

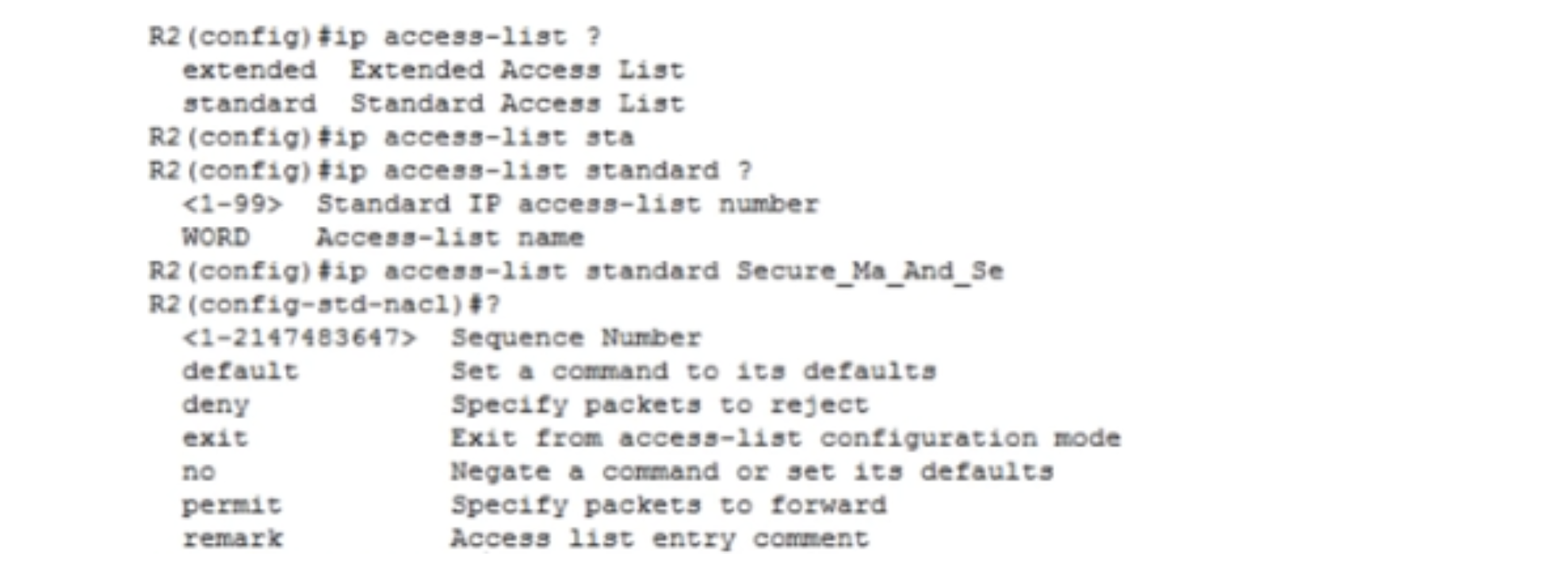

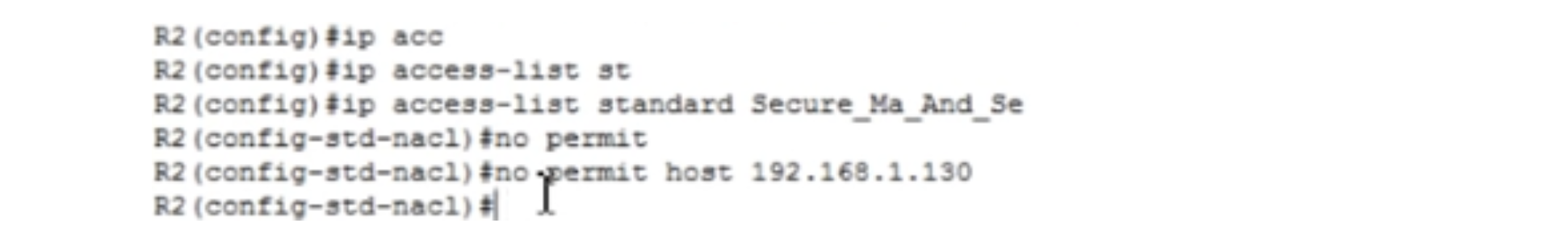

Para organizar el filtrado del tráfico, entro en la configuración del enrutador R2, activo el modo de configuración global y voy a crear una lista de ACL de aspecto moderno. También tenemos un clásico ACL 10. Para crear la primera lista, ingreso un comando en el que debe especificar el mismo nombre de lista que escribimos en papel: ip access-list standard ACL Secure_Ma_And_Se. Después de eso, el sistema da pistas de posibles parámetros: puedo seleccionar negar, salir, no, permitir o comentar, y también ingresar el número de secuencia del 1 al 2147483647. Si no lo hago, el sistema lo asignará automáticamente.

Por lo tanto, no ingreso este número, sino que procedo inmediatamente al comando host host 192.168.1.130, ya que este permiso es válido para un dispositivo PC0 específico. También puedo usar la máscara comodín, ahora mostraré cómo hacerlo.

Luego, ingreso el comando denegar 192.168.1.128. Como tenemos / 26, uso la máscara hacia atrás y complemente el comando con ella: negar 192.168.1.128 0.0.0.63. Por lo tanto, niego el tráfico de red 192.168.1.128/26.

Del mismo modo, bloqueo el tráfico de la siguiente red: negar 192.168.1.0 0.0.0.127. Todo el resto del tráfico está permitido, así que entro al permiso cualquier comando. Luego, tengo que aplicar esta lista a la interfaz, así que uso el comando int s0 / 1/0. Luego escribo ip access-group Secure_Ma_And_Se, y el sistema da una pista con una opción de interfaz: entrada para paquetes entrantes y salida para paquetes salientes. Necesitamos aplicar la ACL a la interfaz de salida, así que uso el comando ip access-group Secure_Ma_And_Se out.

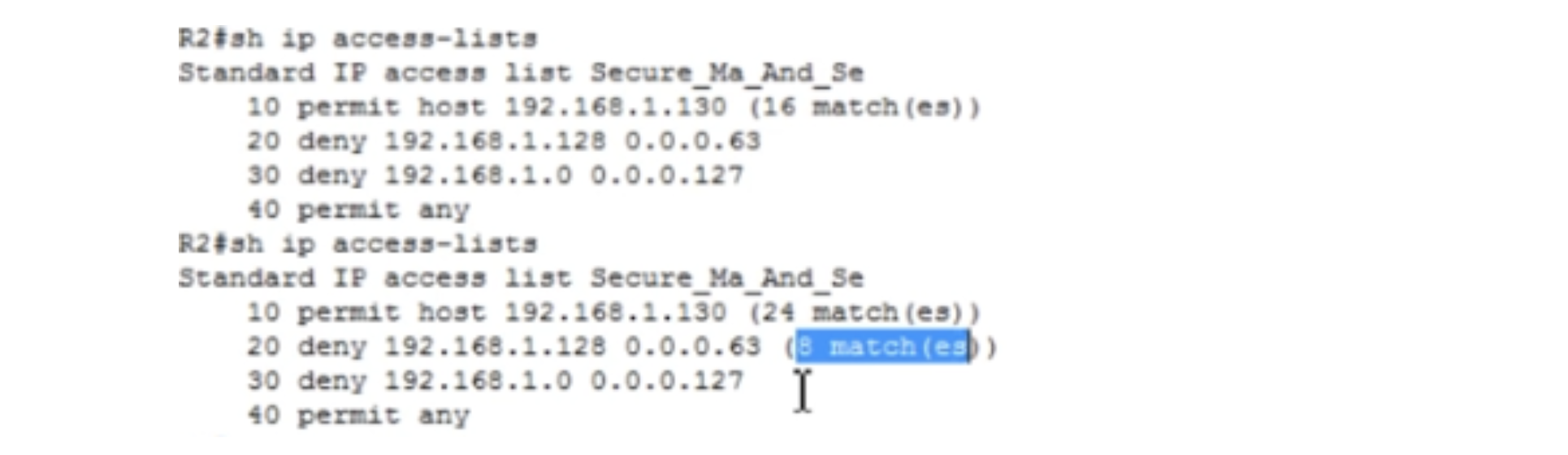

Entramos en la línea de comando PC0 y hacemos ping a la dirección IP 192.168.1.194, que pertenece al Servidor0. Ping es exitoso, ya que usamos una condición ACL especial para el tráfico PC0. Si hago lo mismo desde la PC1, el sistema dará un error: "el host de destino no está disponible", porque el tráfico de otras direcciones IP de contabilidad está bloqueado para el acceso al servidor.

Al iniciar sesión en el enrutador CLI de R2 y escribir el comando show ip address-lists, puede ver cómo se enrutó el tráfico de la red del departamento financiero: muestra cuántas veces se omitió el ping según el permiso y cuántas veces se bloqueó de acuerdo con la prohibición.

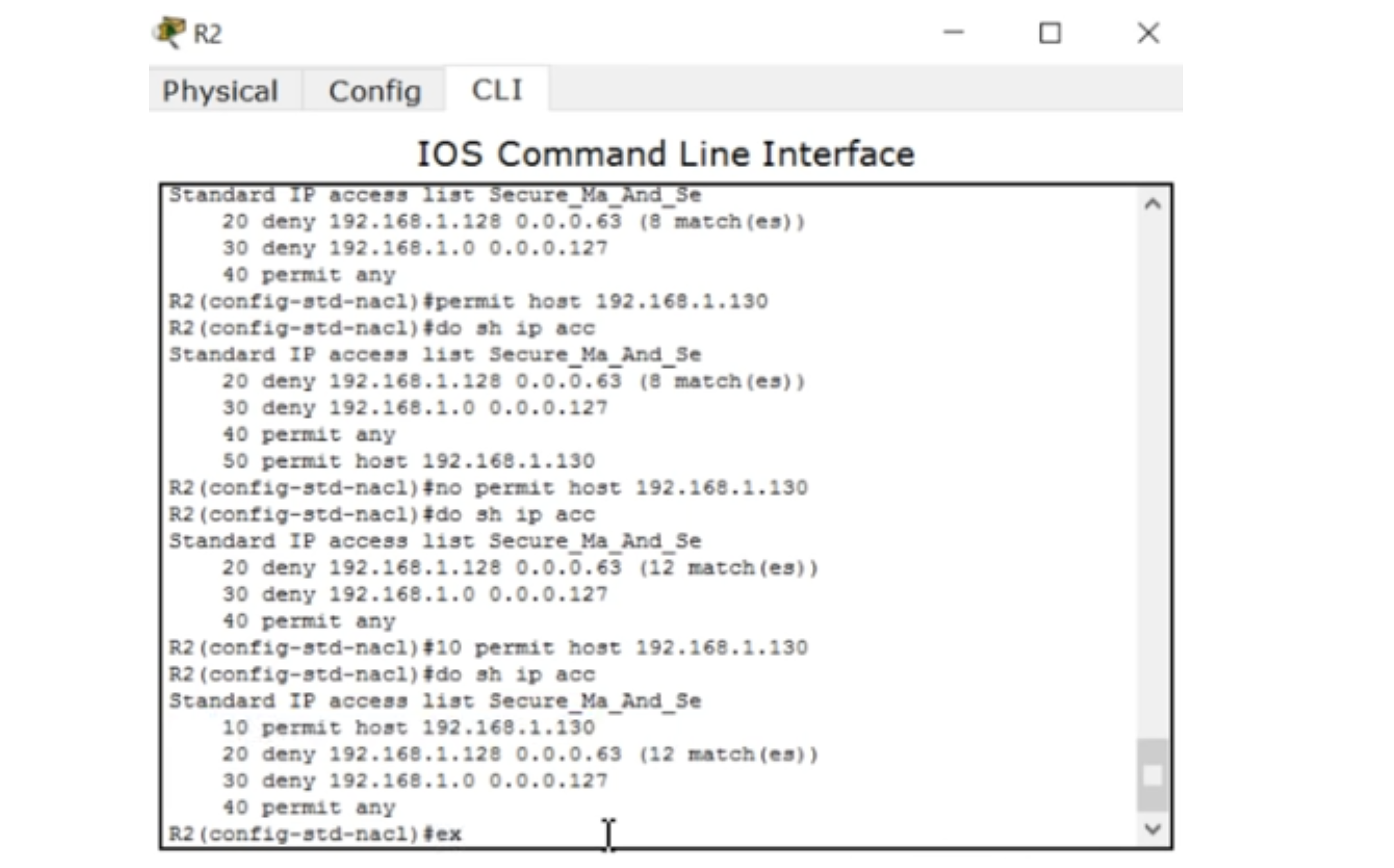

Siempre podemos acceder a la configuración del enrutador y ver la lista de acceso. Por lo tanto, se cumplen las condiciones de las tareas No. 1 y No. 4. Déjame mostrarte una cosa más. Si quiero arreglar algo, puedo ingresar al modo de configuración global de la configuración de R2, ingresar el comando estándar IP de la lista de acceso Secure_Ma_And_Se y luego el comando "host 192.168.1.130 no está permitido" - no permitir host 192.168.1.130.

Si volvemos a mirar la lista de acceso, veremos que la línea 10 ha desaparecido, solo nos quedan las líneas 20, 30 y 40. De esta forma, puede editar la lista de acceso de ACL en la configuración del enrutador, pero solo si no está en una forma clásica.

Ahora pasemos a la tercera ACL, porque también se refiere al enrutador R2. Dice que cualquier tráfico del Laptop3 no debe salir de la red del departamento de ventas. En este caso, Laptop2 debe comunicarse con las computadoras del departamento financiero sin ningún problema. Para verificar esto, hago ping a la dirección IP 192.168.1.130 de esta computadora portátil y me aseguro de que todo funcione.

Ahora iré a la línea de comando de Laptop3 y haré ping a la dirección 192.168.1.130. Hacer ping es exitoso, pero no lo necesitamos, ya que por la condición de la tarea Laptop3 solo puede comunicarse con Laptop2 ubicada en la misma red del departamento de ventas. Para hacer esto, cree otra ACL usando el método clásico.

Volveré a la configuración de R2 e intentaré recuperar el registro eliminado 10 usando el comando permit host 192.168.1.130. Verá que esta entrada apareció al final de la lista en el número 50. Sin embargo, el acceso no funcionará de todos modos, porque la línea con la resolución de un host específico está al final de la lista, y la línea que prohíbe todo el tráfico de red está en la parte superior de la lista. Si intentamos hacer ping a la computadora portátil de administración Laptop0 desde la computadora PC0, recibimos el mensaje "el host de destino no está disponible", a pesar de que la ACL tiene un registro permitido en el número 50.

Por lo tanto, si desea editar una ACL existente, debe ingresar el comando no permit host 192.168.1.130 en modo R2 (config-std-nacl), verificar que la línea 50 haya desaparecido de la lista e ingresar el comando 10 permit host 192.168.1.130. Vemos que ahora la lista ha adquirido su forma original, donde esta entrada tomó la primera línea. Los números de secuencia ayudan a editar la lista en cualquier forma, por lo que la forma moderna de ACL es mucho más conveniente que la clásica.

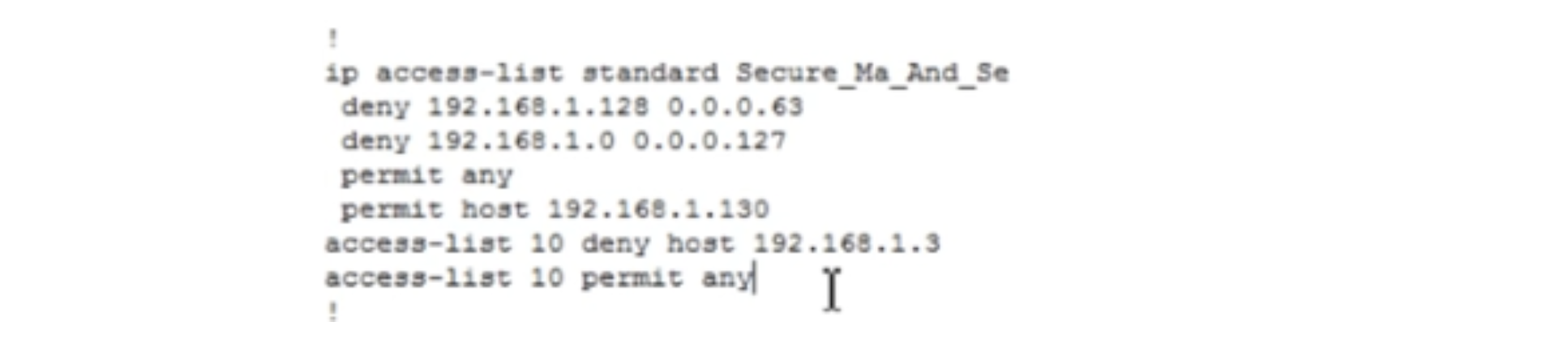

Ahora mostraré cómo funciona el formulario clásico de ACL 10. Para usar la lista clásica, debe ingresar el comando acceso - lista 10 ?, y, siguiendo el mensaje, seleccionar la acción deseada: denegar, permitir o comentar. Luego ingreso la línea de acceso - lista 10 denegar host, después de lo cual escribo el comando acceso - lista 10 denegar 192.168.1.3 y agrego una máscara hacia atrás. Como tenemos un host, la máscara de subred directa es 255.255.255.255, y el retorno es 0.0.0.0. Como resultado, para bloquear el tráfico del host, debo ingresar al comando access - list 10 deny 192.168.1.3 0.0.0.0. Después de eso, debe especificar los permisos, para lo cual escribo el comando access - list 10 permit any. Esta lista debe aplicarse a la interfaz G0 / 1 del enrutador R2, por lo que ingreso secuencialmente los comandos en g0 / 1, ip access-group 10 in. Independientemente de si se utiliza la lista, clásica o moderna, la aplicación de esta lista a la interfaz se realiza mediante los mismos comandos.

Para verificar la configuración, voy al terminal de línea de comando Laptop3 e intento hacer ping a la dirección IP 192.168.1.130, como puede ver, el sistema informa que el host de destino no está disponible.

Permítame recordarle que puede usar el comando show ip access-lists y el comando show access-lists para verificar la lista. Debemos resolver otro problema relacionado con el enrutador R1. Para hacer esto, voy a la CLI de este enrutador y entro en el modo de configuración global e ingreso el comando IP access-list standard Secure_Ma_From_Se. Dado que tenemos una red 192.168.1.192/27, su máscara de subred será 255.255.255.224, lo que significa que la máscara inversa será 0.0.0.31 y debe ingresar el comando denegar 192.168.1.192 0.0.0.31. Como se permite todo el resto del tráfico, la lista termina con el permiso cualquier comando. Para aplicar la ACL a la interfaz de salida del enrutador, se utiliza el comando ip access-group Secure_Ma_From_Se out.

Ahora iré a la terminal de línea de comandos del Servidor0 del servidor e intentaré hacer ping al Management0 Laptop0 en la dirección IP 192.168.1.226. El intento falló, pero si envío un ping a la dirección 192.168.1.130, la conexión se establecerá sin problemas, es decir, prohibimos que la computadora del servidor se comunique con el departamento de administración, pero permitimos la comunicación con todos los otros dispositivos en otros departamentos. Por lo tanto, resolvimos con éxito los 4 problemas.

Déjame mostrarte algo más. Entramos en la configuración del enrutador R2, donde tenemos 2 tipos de ACL: clásico y moderno. Supongamos que quiero editar ACL 10, la lista de acceso IP estándar 10, que en la forma clásica consta de dos entradas 10 y 20. Si usa el comando do show run, puede ver que al principio tenemos una lista de acceso moderna de 4 entradas sin los números bajo el encabezado general Secure_Ma_And_Se, y debajo hay dos entradas ACL 10 del formulario clásico con el nombre de la misma lista de acceso 10 que se repite.

Si quiero hacer algunos cambios, por ejemplo, eliminar la entrada de rechazar host 192.168.1.3 e ingresar la entrada para el dispositivo desde otra red, necesito usar el comando de eliminar solo para esta entrada: no hay lista de acceso 10 negar host 192.168.1.3. Pero tan pronto como ingrese este comando, todas las entradas en el ACL 10 desaparecerán por completo, por eso el aspecto clásico del ACL es muy inconveniente para la edición. El método de grabación moderno es mucho más conveniente de usar, ya que permite la edición gratuita.

Para aprender el material de este video tutorial, le aconsejo que lo revise nuevamente y trate de resolver los problemas usted mismo sin avisos. ACL es un tema importante del curso CCNA, y muchos se avergüenzan, por ejemplo, al crear una máscara comodín. Le aseguro que es suficiente para entender el concepto de conversión de máscara, y todo se volverá mucho más simple. Recuerde que lo más importante para comprender los temas del curso CCNA es la capacitación práctica, porque solo la práctica lo ayudará a comprender un concepto particular de Cisco. La práctica no es copiar y pegar mis equipos, sino resolver problemas a mi manera. Hágase preguntas: qué debe hacerse para bloquear el flujo de tráfico desde aquí hasta dónde aplicar las condiciones, etc., e intente responderlas.

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV desde $ 199 en los Países Bajos! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - ¡desde $ 99! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?