Hoy estudiaremos PAT (Port Address Translation), una tecnología para traducir direcciones IP utilizando puertos, y NAT (Network Address Translation), una tecnología para traducir direcciones IP de paquetes de tránsito. PAT es un caso especial de NAT. Cubriremos tres temas:

- direcciones IP privadas o internas (intranet, locales) y direcciones IP públicas o externas;

- NAT y PAT;

- configurar NAT / PAT.

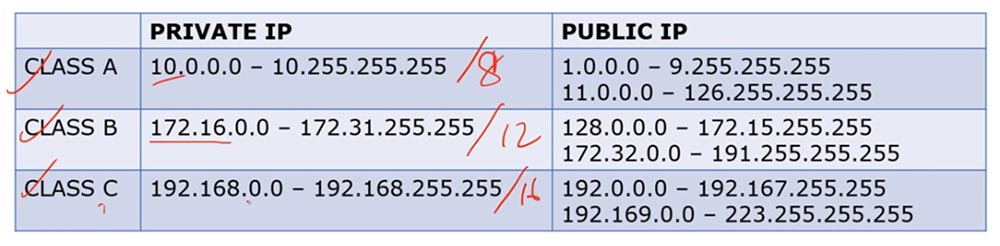

Comencemos con las direcciones IP privadas. Sabemos que se dividen en tres clases: A, B y C.

Las direcciones internas de clase A ocupan el rango de decenas de 10.0.0.0 a 10.255.255.255, y las direcciones externas ocupan el rango de 1.0.0.0 a 9. 255.255.255 y de 11.0.0.0 a 126.255.255.255.

Las direcciones internas de Clase B varían de 172.16.0.0 a 172.31.255.255, y las direcciones externas varían de 128.0.0.0 a 172.15.255.255 y de 172.32.0.0 a 191.255.255.255.

Las direcciones internas de clase C varían de 192.168.0.0 a 192.168.255.255, y las direcciones externas varían de 192.0.0 a 192.167.255.255 y de 192.169.0.0 a 223.255.255.255.

Las direcciones de clase A son direcciones / 8, clase B - / 12 y clase C - / 16. Por lo tanto, las direcciones IP externas e internas de diferentes clases ocupan diferentes rangos.

Hemos discutido repetidamente cuál es la diferencia entre las direcciones IP privadas y públicas. En términos generales, si tenemos un enrutador y un grupo de direcciones IP internas, cuando intentan acceder a Internet, el enrutador las convierte en direcciones IP externas. Las direcciones internas se usan exclusivamente en redes locales y no en Internet.

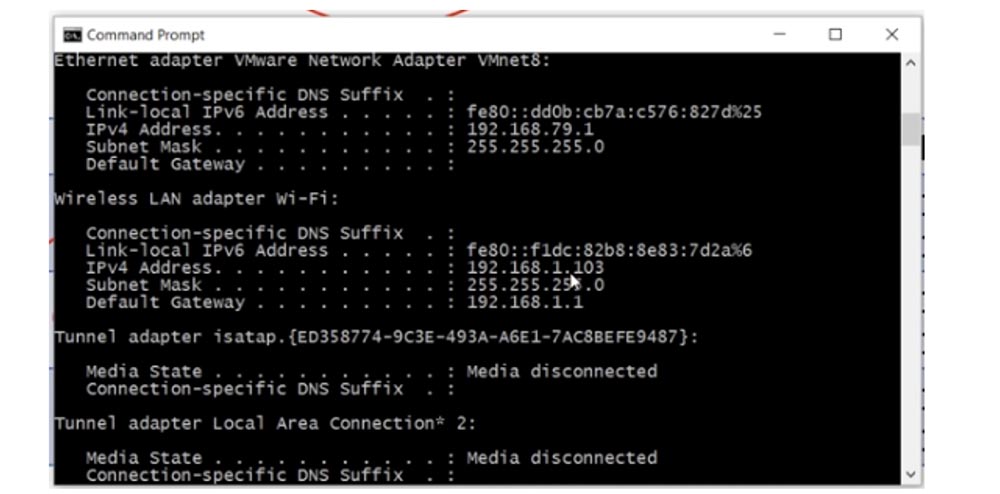

Si uso la línea de comando para ver los parámetros de red de mi computadora, veré mi dirección IP LAN interna 192.168.1.103 allí.

Para averiguar su dirección IP pública, puede utilizar un servicio de Internet como "¿Cuál es mi IP"? Como puede ver, la dirección externa de la computadora 78.100.196.163 es diferente de su dirección interna.

En todos los casos, mi computadora es visible en Internet precisamente por la dirección IP externa. Entonces, la dirección interna de mi computadora es 192.168.1.103, y la externa es 78.100.196.163. La dirección interna se usa solo para la comunicación local, no puede acceder a Internet con ella, para esto necesita una dirección IP pública. Puede recordar por qué la separación se hizo en direcciones privadas y públicas al revisar el video tutorial Día 3.

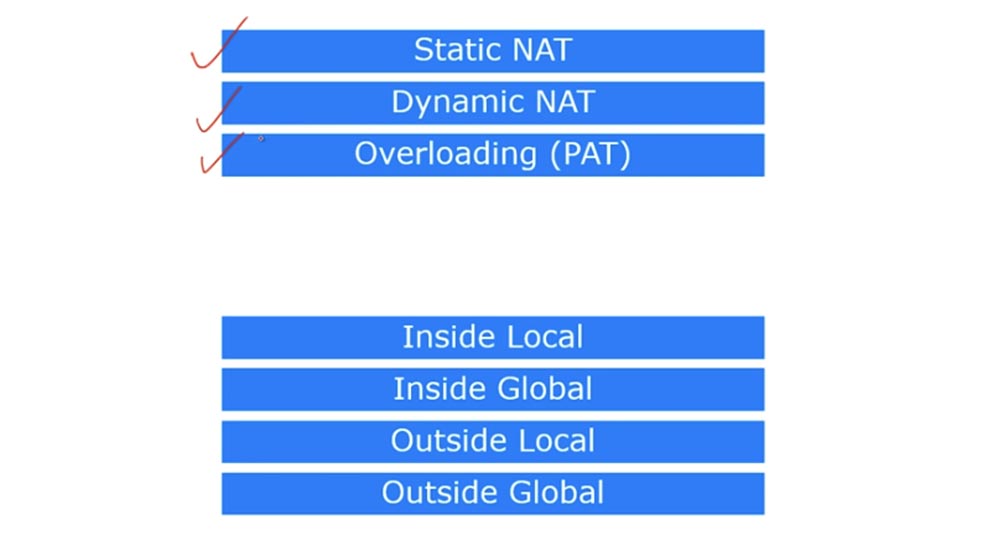

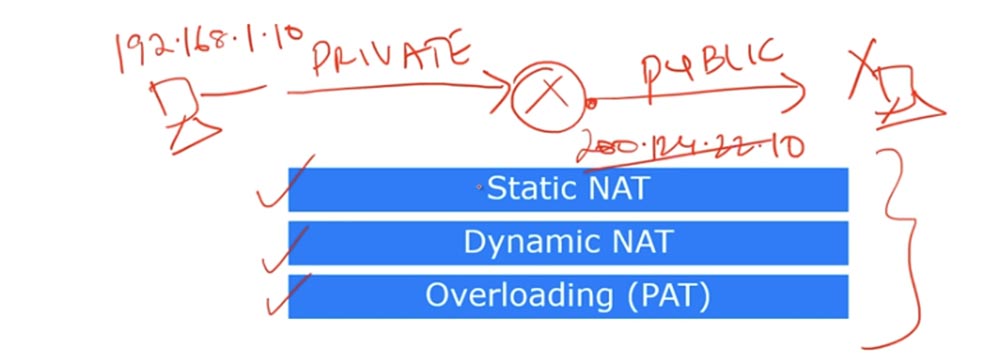

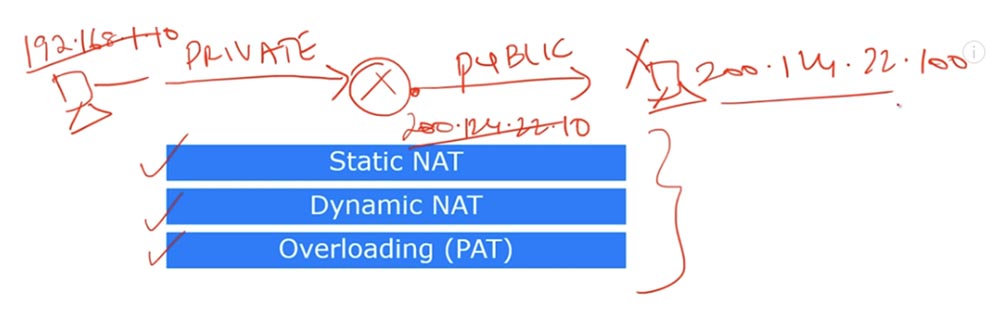

Considere qué es NAT. Hay tres tipos de NAT: estático, dinámico y NAT sobrecargado, o PAT.

Hay 4 términos en Cisco que describen NAT. Como dije, NAT es un mecanismo para convertir direcciones internas en externas. Si un dispositivo conectado a Internet recibe un paquete de otro dispositivo de la red local, simplemente lo descartará, ya que el formato de la dirección interna no coincide con el formato de las direcciones utilizadas en Internet global. Por lo tanto, el dispositivo debe recibir una dirección IP pública para acceder a Internet.

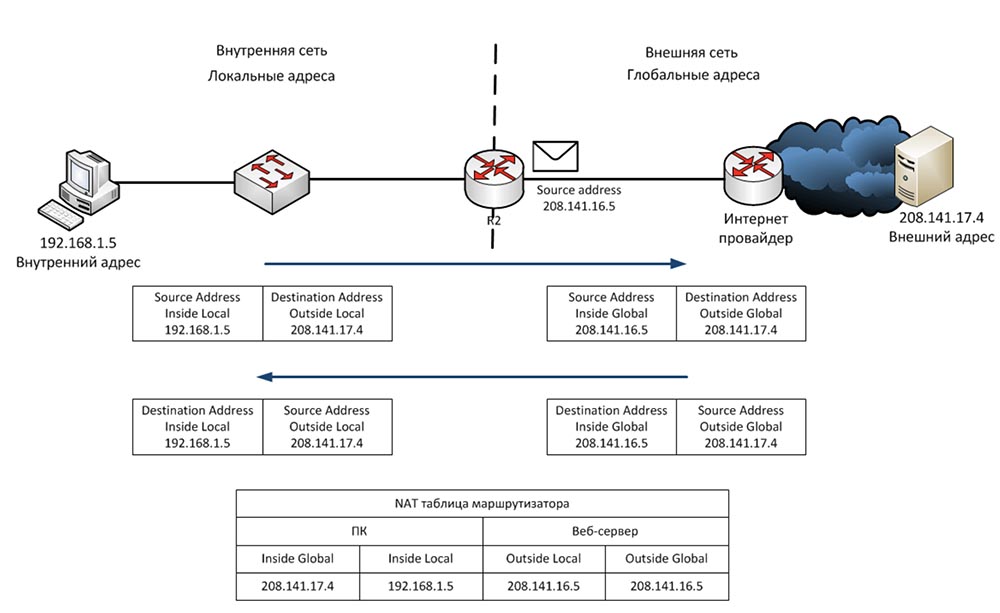

Entonces, el primer término es Inside Local, que significa la dirección IP del host en la LAN interna. En pocas palabras, esta es la dirección de origen principal del tipo 192.168.1.10. El segundo término, Inside Global, es la dirección IP del host local, bajo el cual es visible en la red externa. En nuestro caso, esta es la dirección IP del puerto externo del enrutador 200.124.22.10.

Puede decir que Inside Local es una dirección IP privada y Inside Global es una dirección IP pública. Recuerde que el término Inside se usa para referirse a la fuente del tráfico, y Outside se usa para referirse al propósito del tráfico. Local externo es la dirección IP del host en la red externa, bajo la cual es visible para la red interna. En pocas palabras, esta es la dirección del destinatario visible desde la red interna. Un ejemplo de dicha dirección es la dirección IP 200.124.22.100 de un dispositivo ubicado en Internet.

Outside Global es la dirección IP del host visible en la red externa. En la mayoría de los casos, las direcciones externa local y externa se ven iguales, porque incluso después de la conversión, la dirección IP de destino es la misma para la fuente que antes de la conversión.

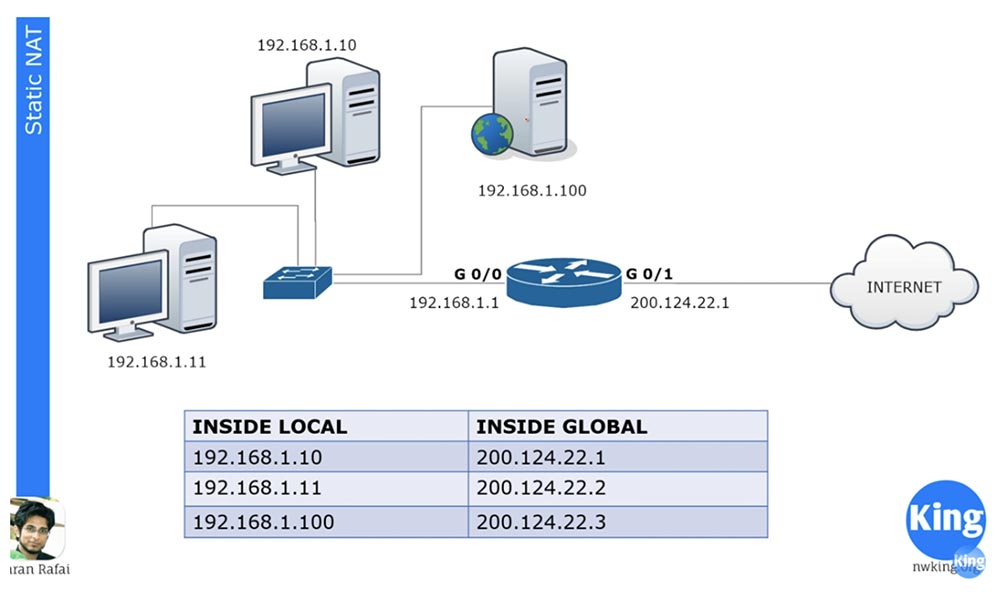

Considere lo que es NAT estático. La NAT estática significa la conversión uno a uno de las direcciones IP internas a una conversión externa o uno a uno. Cuando los dispositivos envían tráfico a Internet, sus direcciones internas internas internas se convierten en direcciones internas internas globales.

Hay 3 dispositivos en nuestra red local, y cuando van a conectarse, cada uno de ellos obtiene su propia dirección interna global. Estas direcciones se asignan estáticamente a las fuentes de tráfico. El principio uno a uno significa que si 100 dispositivos se encuentran en la red local, recibirán 100 direcciones externas.

NAT pareció salvar Internet, que terminó con direcciones IP públicas. Gracias a NAT, muchas compañías, muchas redes pueden tener una dirección IP externa común, en la cual las direcciones de dispositivos locales se convertirán al acceder a Internet. Puede decir que en este caso de NAT estática no hay ahorro en el número de direcciones, ya que a un centenar de computadoras locales se les asignan cien direcciones externas, y tendrá toda la razón. Sin embargo, la NAT estática todavía tiene varias ventajas.

Por ejemplo, tenemos un servidor con una dirección IP interna de 192.168.1.100. Si algún dispositivo de Internet quiere contactarlo, no podrá hacerlo utilizando la dirección de destino interna, para ello debe usar la dirección externa del servidor 200.124.22.3. Si se configura NAT estática en el enrutador, todo el tráfico dirigido a 200.124.22.3 se reenvía automáticamente a 192.168.1.100. Esto proporciona acceso externo a dispositivos en la red local, en este caso, al servidor web de la compañía, que puede ser necesario en algunos casos.

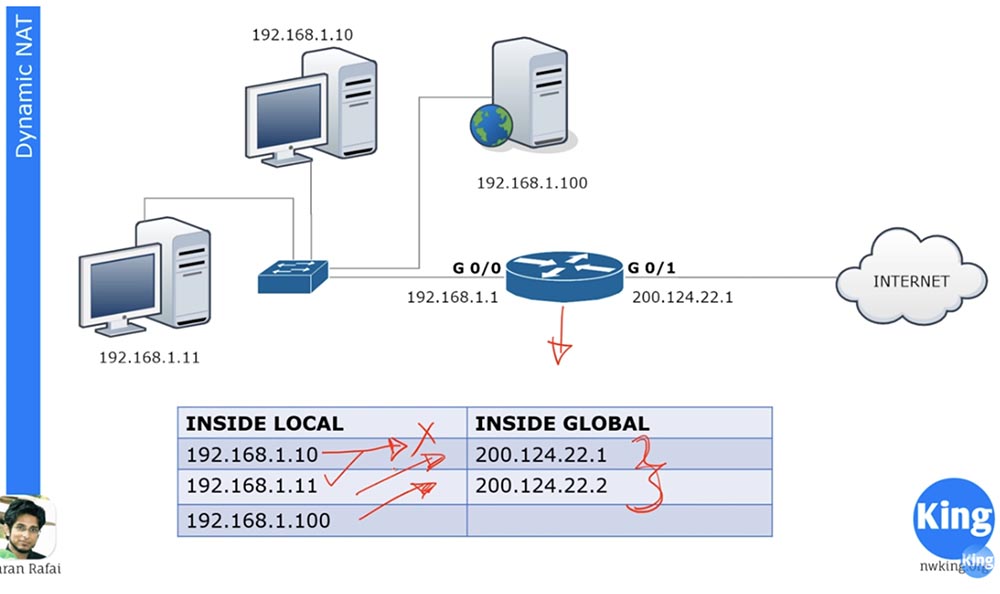

Considere la NAT dinámica. Es muy similar a la estática, pero no asigna direcciones externas permanentes a cada dispositivo local. Por ejemplo, tenemos 3 dispositivos locales y solo 2 direcciones externas. Si el segundo dispositivo quiere conectarse, se le asignará la primera dirección IP libre. Si después el servidor web quiere conectarse, el enrutador le asignará la segunda dirección externa disponible. Si después de eso, el primer dispositivo quiere ir a la red externa, no habrá una dirección IP disponible y el enrutador dejará caer su paquete.

Podemos tener cientos de dispositivos con direcciones IP internas, y cada uno de estos dispositivos puede conectarse. Pero como no tenemos una asignación estática de direcciones externas, al mismo tiempo, no más de 2 de cada cien dispositivos podrán acceder a Internet, porque solo tenemos dos direcciones externas asignadas dinámicamente.

Los dispositivos Cisco tienen un tiempo de traducción de dirección fija de 24 horas de forma predeterminada. Se puede cambiar a 1,2,3, 10 minutos, en cualquier momento que desee. Después de este tiempo, las direcciones externas se liberan y se devuelven automáticamente al grupo de direcciones. Si en este momento el primer dispositivo quiere conectarse y hay una dirección externa disponible, la recibirá. El enrutador contiene una tabla NAT que se actualiza dinámicamente, y hasta que haya expirado el tiempo de conversión, el dispositivo guarda la dirección asignada. En pocas palabras, el NAT dinámico funciona según el principio: "quien vino primero, sirvió".

Considere lo que constituye un NAT sobrecargado, o PAT. Este es el tipo más común de NAT. Su red doméstica puede tener muchos dispositivos: una PC, teléfono inteligente, computadora portátil, tableta y todos están conectados a un enrutador que tiene una dirección IP externa. Entonces, PAT permite que muchos dispositivos con direcciones IP internas se conecten simultáneamente bajo una dirección IP externa. Esto es posible porque cada dirección IP interna privada utiliza un número de puerto específico durante una sesión de comunicación.

Supongamos que tenemos una dirección pública 200.124.22.1 y muchos dispositivos locales. Entonces, al acceder a Internet, todos estos hosts recibirán la misma dirección 200.124.22.1. Lo único que los distinguirá entre sí es el número de puerto.

Si recuerda la discusión de la capa de transporte, sabe que la capa de transporte contiene números de puerto y que el número de puerto de origen es un número aleatorio.

Supongamos que hay un host en la red externa con una dirección IP de 200.124.22.10, que está conectada a Internet. Si la computadora 192.168.1.11 desea comunicarse con la computadora 200.124.22.10, creará un puerto de origen aleatorio 51772. En este caso, el puerto de destino de la computadora en la red externa será 80.

Cuando el enrutador recibe un paquete de computadora local enviado a una red externa, traduce su dirección local local local a la dirección global interna 200.124.22.1 y asigna el puerto 23556 al puerto. El paquete llegará a la computadora 200.124.22.10 y tendrá que enviar una respuesta de acuerdo con el procedimiento de protocolo de enlace, el destino será la dirección 200.124.22.1 y el puerto 23556.

El enrutador tiene una tabla de traducción NAT, por lo tanto, después de haber recibido un paquete de una computadora externa, determinará la dirección local interna correspondiente a la dirección global interna como 192.168.1.11: 51772 y le enviará el paquete. Después de eso, la conexión entre las dos computadoras puede considerarse establecida.

Al mismo tiempo, puede tener cientos de dispositivos que usan la misma dirección 200.124.22.1 para la comunicación, pero diferentes números de puerto, para que todos puedan conectarse en línea al mismo tiempo. Es por eso que PAT es un método de traducción tan popular.

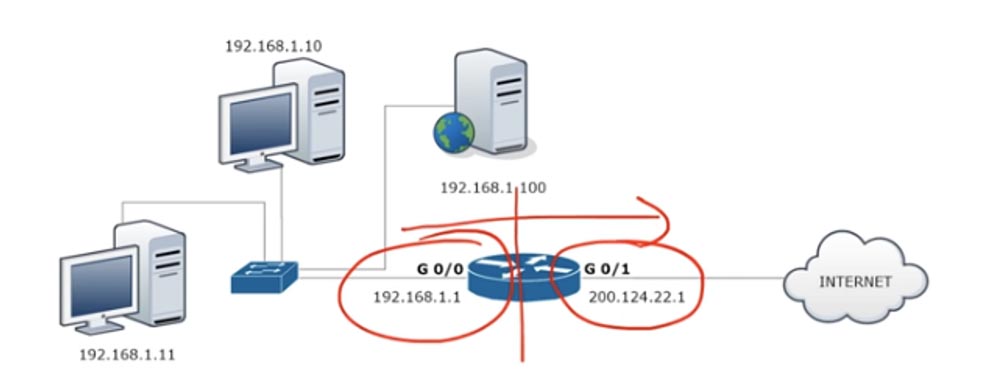

Veamos cómo configurar NAT estática. Para cualquier red, antes que nada, es necesario determinar las interfaces de entrada y salida. El diagrama muestra un enrutador a través del cual el tráfico se transfiere desde el puerto G0 / 0 al puerto G0 / 1, es decir, desde una red interna a una red externa. Por lo tanto, tenemos una interfaz de entrada 192.168.1.1 y una interfaz de salida 200.124.22.1.

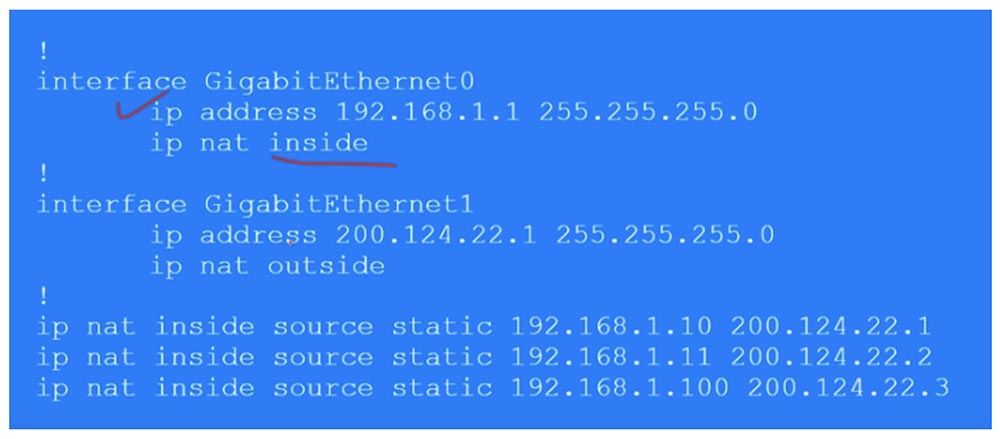

Para configurar NAT, vamos a la interfaz G0 / 0 y establecemos los parámetros de dirección IP 192.168.1.1 255.255.255.0 e indicamos que esta interfaz es la entrada que usa el comando ip nat inside.

Del mismo modo, configuramos NAT en la interfaz de salida G0 / 1 especificando la dirección IP 200.124.22.1, la máscara de subred 255.255.255.0 y la ip nat fuera. Recuerde que la traducción NAT dinámica siempre se realiza desde la interfaz de entrada a la de salida, desde adentro hacia afuera. Naturalmente, para NAT dinámico, la respuesta llega a la interfaz de entrada a través de la interfaz de salida, pero cuando se inicia el tráfico, se activa la dirección de entrada y salida. En el caso de NAT estática, la iniciación del tráfico puede ocurrir en cualquiera de las direcciones: entrada o salida.

A continuación, necesitamos crear una tabla de NAT estática, donde cada dirección local corresponde a una dirección global separada. En nuestro caso, hay 3 dispositivos, por lo que la tabla constará de 3 entradas que indican la dirección IP local interna de la fuente, que se traduce en la dirección global interna: ip nat inside static 192.168.1.10 200.124.22.1.

Por lo tanto, en NAT estático, prescribe manualmente una traducción para cada dirección de host local. Ahora iré a Packet Tracer y haré los ajustes descritos anteriormente.

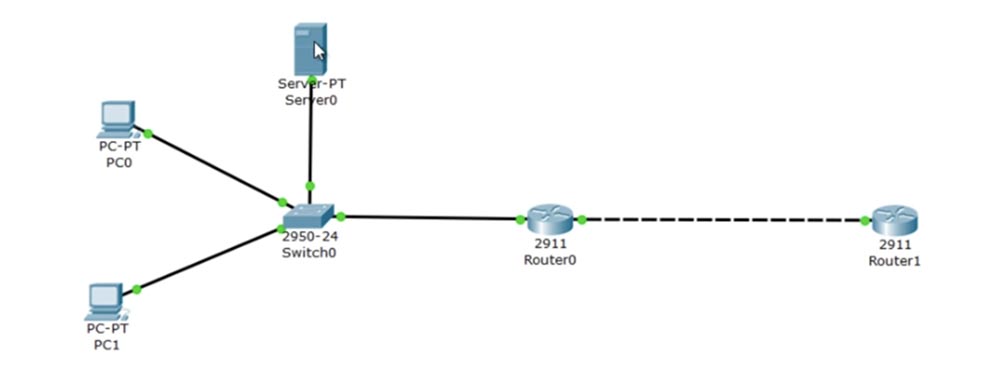

En la parte superior tenemos el servidor 192.168.1.100, debajo está la computadora 192.168.1.10 y en la parte inferior está la computadora 192.168.1.11. El puerto G0 / 0 del Router0 tiene una dirección IP de 192.168.1.1, y el puerto G0 / 1 tiene 200.124.22.1. En la "nube" que representa Internet, coloqué el Router1, al que se le asignó una dirección IP de 200.124.22.10.

Entro en la configuración de Router1 y escribo el comando debug ip icmp. Ahora, tan pronto como el ping llegue a este dispositivo, aparecerá un mensaje de depuración en la ventana de configuración que muestra qué tipo de paquete es.

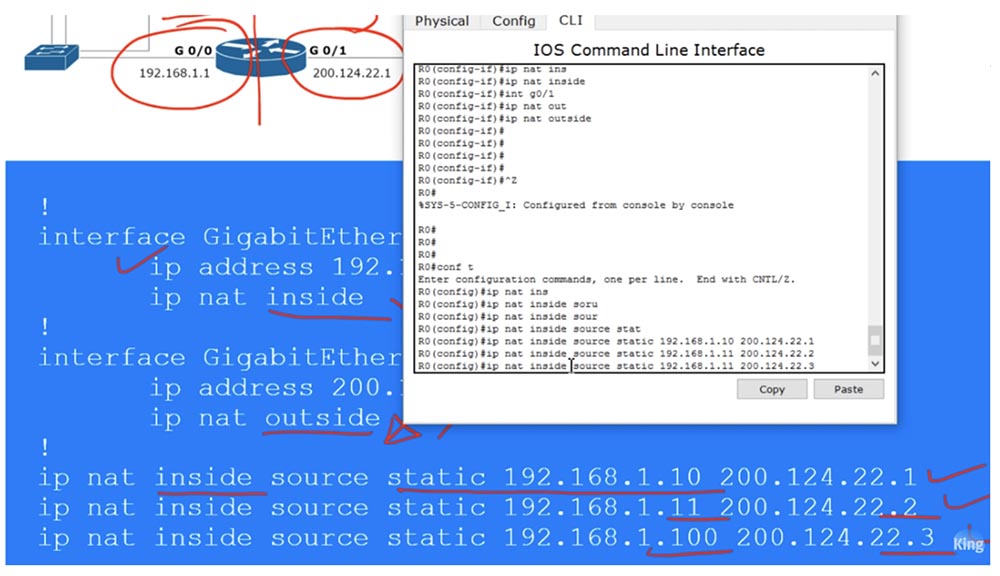

Vamos a configurar el enrutador Router0. Entro en el modo de configuración global y llamo a la interfaz G0 / 0. Luego, ingreso el comando ip nat inside, luego voy a la interfaz g0 / 1 e ingreso el comando ip nat outside. Por lo tanto, asigné las interfaces de entrada y salida del enrutador. Ahora necesito configurar manualmente las direcciones IP, es decir, transferir las líneas de la tabla anterior a la configuración:

IP nat dentro de la fuente estática 192.168.1.10 200.124.22.1

IP nat dentro de la fuente estática 192.168.1.11 200.124.22.2

IP nat dentro de la fuente estática 192.168.1.100 200.124.22.3

Ahora haré ping al Router1 desde cada uno de nuestros dispositivos y veré qué direcciones IP mostrará el ping que recibe. Para hacer esto, coloco la ventana CLI abierta del enrutador R1 en el lado derecho de la pantalla para ver los mensajes de depuración. Ahora voy al terminal de línea de comando PC0 y hago ping a la dirección 200.124.22.10. Después de eso, aparece un mensaje en la ventana que indica que el ping se recibió de la dirección IP 200.124.22.1. Esto significa que la dirección IP de la computadora local 192.168.1.10 se ha convertido a la dirección global 200.124.22.1.

Hago lo mismo con la próxima computadora local y veo que su dirección se ha convertido a 200.124.22.2. Luego envío ping desde el servidor y veo la dirección 200.124.22.3.

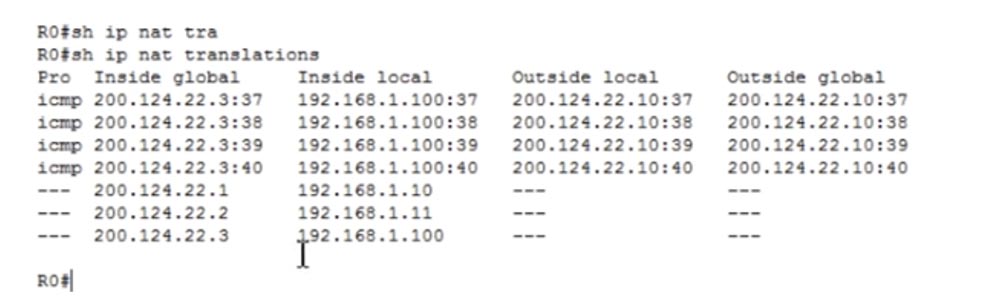

Por lo tanto, cuando el tráfico del dispositivo LAN llega al enrutador en el que está configurado NAT estático, el enrutador, de acuerdo con la tabla, convierte la dirección IP local a la global y envía el tráfico a la red externa. Para verificar la tabla NAT, ingreso el comando show ip nat translation.

Ahora podemos ver todas las transformaciones que realiza el enrutador. En la primera columna de Inside Global se encuentra la dirección del dispositivo antes de la transmisión, es decir, la dirección bajo la cual el dispositivo es visible desde la red externa, luego la dirección local interna, es decir, la dirección del dispositivo en la red local. La tercera columna muestra Local externo, y la cuarta muestra la dirección Global externa, que son las mismas porque no traducimos la dirección IP de destino. Como puede ver, después de unos segundos, la tabla se despejó porque se estableció un breve tiempo de espera de ping en Packet Tracer.

Puedo hacer ping al servidor desde el enrutador R1 en la dirección 200.124.22.3, y si vuelvo a la configuración del enrutador, puede ver que la tabla se vuelve a llenar con cuatro líneas de ping con la dirección de destino convertida 192.168.1.100.

Como dije, incluso si el tiempo de espera de transmisión ha funcionado, cuando el tráfico se inicia desde una fuente externa, el mecanismo NAT se activa automáticamente. Esto solo ocurre cuando se usa NAT estático.

Ahora veamos cómo funciona NAT dinámico. En nuestro ejemplo, hay 2 direcciones públicas para tres dispositivos en la red local, sin embargo, puede haber decenas y cientos de dichos hosts privados. Al mismo tiempo, solo 2 dispositivos pueden conectarse. Considere cuál, además, la diferencia entre NAT estática y dinámica.

Como en el caso anterior, primero debe determinar las interfaces de entrada y salida del enrutador. A continuación, creamos una especie de lista de acceso, pero esta no es la ACL de la que hablamos en la lección anterior. Esta lista de acceso se usa para identificar el tráfico que queremos convertir. Aquí aparece el nuevo término "tráfico interesante" o "tráfico interesante". Este es el tráfico que le interesa por alguna razón, y cuando este tráfico coincide con los términos de la lista de acceso, cae bajo la acción de NAT y se convierte. Este término es aplicable al tráfico en muchos casos, por ejemplo, en el caso de las VPN, "interesante" se denomina tráfico que van a pasar a través de un túnel VPN.

Debemos crear una ACL que identifique el tráfico interesante, en nuestro caso es el tráfico de toda la red 192.168.1.0, con el que se indica la máscara inversa 0.0.0.255.

Luego, necesitamos crear un grupo NAT, para el cual usamos el comando ip nat pool <nombre del grupo> y especificar el grupo de direcciones IP 200.124.22.1 200.124.22.2. Esto significa que solo proporcionamos dos direcciones IP externas. Luego, el comando usa la palabra clave netmask e ingresa la máscara de subred 255.255.255.252. El último octeto de la máscara es (255: el número de direcciones de grupo es 1), por lo que si tiene 254 direcciones en el grupo, la máscara de subred será 255.255.255.0. Este es un parámetro muy importante, por lo tanto, al configurar NAT dinámico, asegúrese de ingresar el valor de máscara de red correcto.

A continuación, utilizamos un comando que inicia el mecanismo NAT: ip nat dentro de la lista de recursos 1 grupo NWKING, donde NWKING es el nombre del grupo y la lista 1 significa el número de ACL de la lista de acceso1. Recuerde: para que este comando funcione, primero debe crear un grupo de direcciones dinámicas y una lista de acceso.

Entonces, bajo nuestras condiciones, el primer dispositivo que quiere acceder a Internet puede hacer esto, el segundo dispositivo también, pero el tercero tendrá que esperar hasta que se libere una de las direcciones del grupo. La configuración de NAT dinámica consta de 4 pasos: determinar la interfaz de entrada y salida, determinar el tráfico "interesante", crear un grupo NAT y configurarlo.

Ahora iremos a Packet Tracer e intentaremos configurar NAT dinámico. Primero, debemos eliminar la configuración NAT estática, para lo cual ingresamos los comandos en secuencia:

sin IP nat dentro de la fuente estática 192.168.1.10 200.124.22.1

sin IP nat dentro de la fuente estática 192.168.1.11 200.124.22.2

sin IP nat dentro de la fuente estática 192.168.1.100 200.124.22.3.

A continuación, creo la lista de acceso de la Lista 1 para toda la red con el comando 192.168.1.0 0.0.0.255 de permiso de la lista de acceso 1 y configuro el grupo NAT utilizando el comando ip nat pool NWKING 200.124.22.1 200.124.22.2 netmask 255.255.255.252. En este comando, especifiqué el nombre del grupo, las direcciones que lo ingresan y la máscara de red.

Luego indico si este NAT es interno o externo, y la fuente de donde NAT debería obtener información, en nuestro caso es list, usando el comando ip nat inside source list 1. Después de eso, el sistema preguntará si se necesita todo el pool o una interfaz específica. . Elijo pool porque tenemos más de 1 dirección externa. Si selecciona la interfaz, deberá especificar un puerto con una dirección IP específica. En la forma final, el comando se verá así: ip nat dentro de la lista de fuentes 1 pool NWKING. Ahora este grupo consta de dos direcciones 200.124.22.1 200.124.22.2, sin embargo, puede cambiarlas libremente o agregar nuevas direcciones que no estén vinculadas a una interfaz específica.

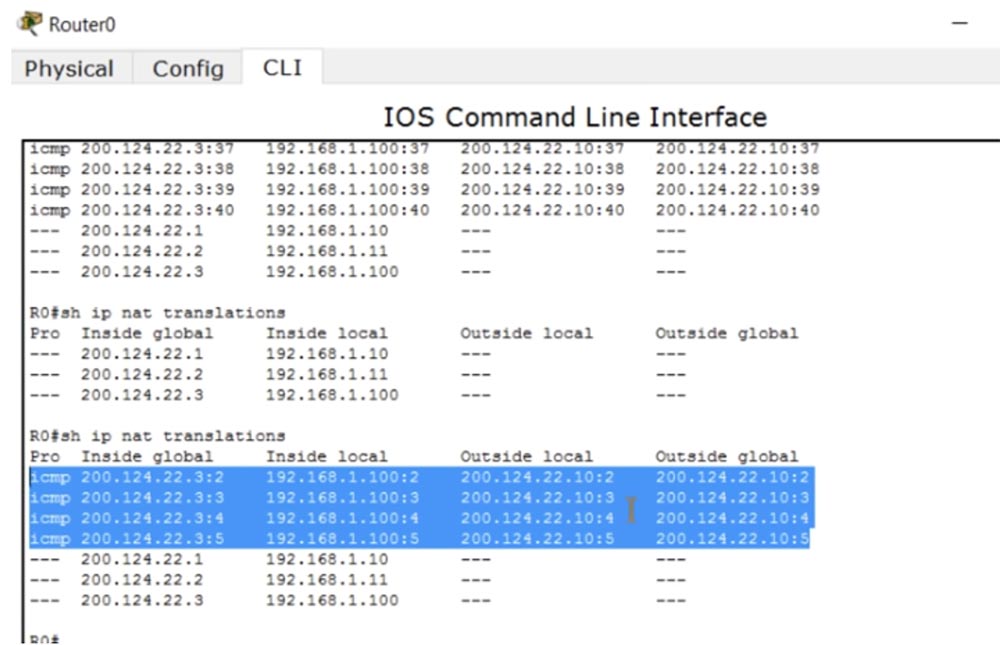

Debe asegurarse de que su tabla de enrutamiento esté actualizada para que cualquiera de estas direcciones IP del grupo se dirija a este dispositivo; de lo contrario, no recibirá tráfico de retorno. Para asegurarnos de que la configuración funciona, repetiremos el procedimiento de ping del enrutador en la nube, que se realizó para NAT estático. Abriré la ventana del enrutador 1 del enrutador para ver los mensajes del modo de depuración y hacer ping desde cada uno de los 3 dispositivos.

Vemos que todas las direcciones de origen de donde provienen los paquetes de ping corresponden a la configuración. PC0 , . Router 1, , 200.124.22.1 200.124.22.2. , , . PC0, , , 200.124.22.1.

NAT ? Router0 clear ip nat translation * «» . show ip nat translation, .

NAT show ip nat statistics.

, , NAT/PAT. , 0, . , hits misses ( ), .

IP- – NAT, PAT. PAT , NAT: , «» , NAT PAT. , , , PAT . NAT PAT overload, . NAT PAT.

, NWKING, , 200.124.22.1, 255.255.255.0. , ip nat 1 pool NWKING 200.124.22.1 200.124.22.1 netmask 255.255.255.0 source interface 200.124.22.1 G0/1. IP-.

IP-, . , . NAT , , , NAT IP- . , IP- .

Packet Tracer. NAT no Ip nat inside source list 1 NWKING NAT no Ip nat pool NWKING 200.124.22.1 200.124.22.2 netmask 225.255.255.252.

PAT Ip nat pool NWKING 200.124.22.2 200.124.22.2 netmask 225.255.255.255. IP-, , 200.124.22.1, 200.124.22.2. , .

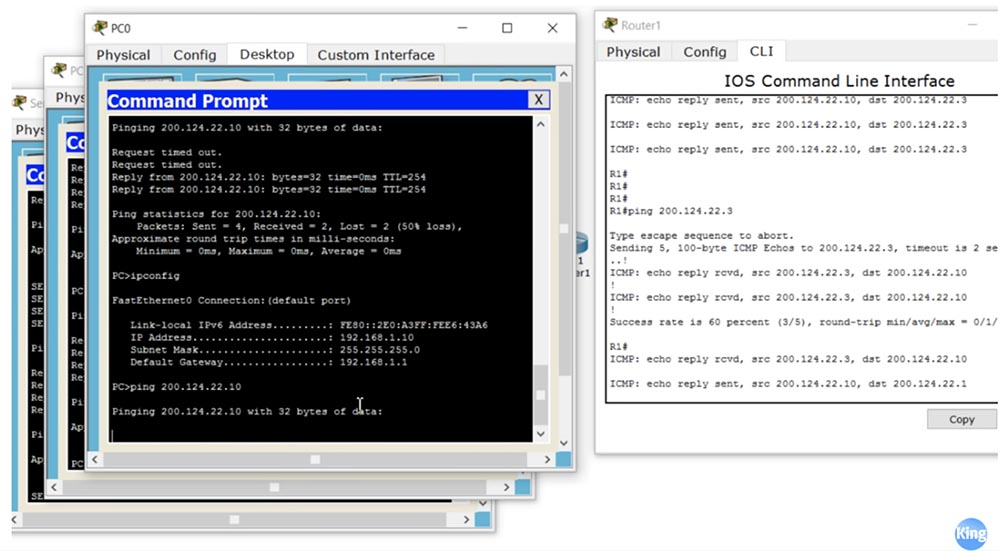

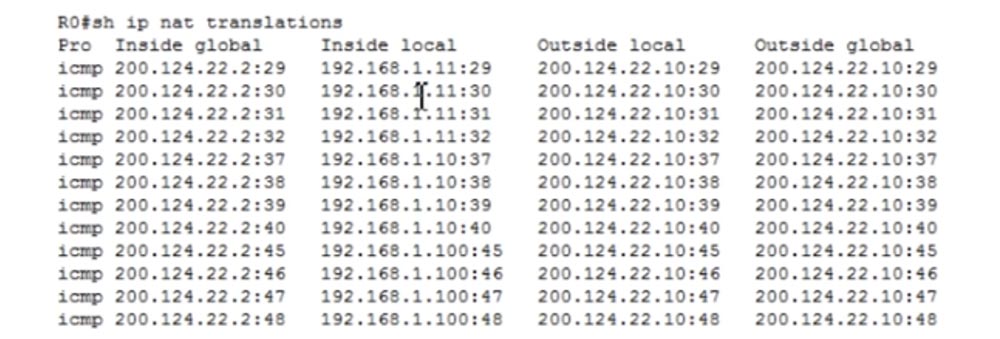

PAT Ip nat inside source list 1 pool NWKING overload. PAT. , , , PC0 Router1 200.124.22.10. , , , , IP- 200.124.22.2. , PC1 Server0.

, Router0. , , , Router1 IP- 200.124.22.2.

show ip nat statistics, PAT.

, , , 12, .

- — Ip nat inside source list 1 interface gigabit Ethernet g0/1 overload. PC0, , 200.124.22.1, ! : , , NAT- IP- . .

, . Packet Tracer, NAT PAT. ICND1 — CCNA, , , .

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV desde $ 199 en los Países Bajos! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - ¡desde $ 99! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?