A finales del año pasado, después de un acuerdo con Rostelecom, recibimos a nuestra disposición una plataforma SD-WAN / SDN basada en la nube para proporcionar servicios de IB a los clientes. Nos conectamos con los proveedores del proyecto para entregar sus soluciones en forma virtualizada, y obtuvimos un enorme coloso, que llamamos Plataforma Unificada de Servicios de Ciberseguridad, o EPSC. Su característica clave es la entrega de tecnologías de seguridad desde la nube con la posibilidad de una administración centralizada: la implementación y el cambio de una sola función de red o transformación global en todas las oficinas atendidas lleva solo unos minutos. Hoy le contaremos más sobre su arquitectura y "relleno".

Pero antes de pasar por alto, algunas palabras sobre lo que el EPSC realmente sabe. La plataforma incluye servicios: protección de correo electrónico (Secure Email Gateway, SEG) y aplicaciones web (Web Application Firewall, WAF), prevención de intrusiones de red (Unified Threat Management, UTM) y Anti-DDoS. Todos ellos se pueden utilizar tanto de forma simultánea como por separado, aquí para cada uno según sus necesidades.

Envuélveme con tráfico, por favor. Principios de trabajo.

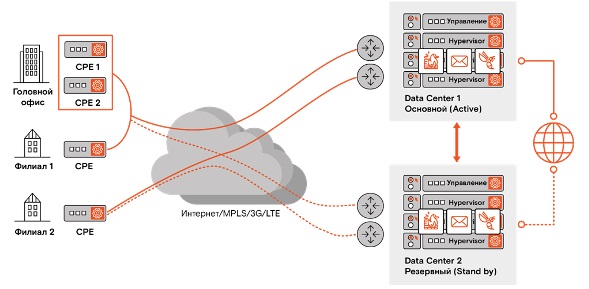

En general: los dispositivos de enrutamiento del equipo de instalaciones del cliente (CPE) se instalan en todos los sitios del cliente. CPE proporciona un túnel seguro a nuestros centros de datos, a la plataforma EPSC. Por lo tanto, solo el tráfico que se ha borrado en nuestro equipo de seguridad perimetral llega al cliente. Al mismo tiempo, gracias a SD-WAN y a la tunelización, el proceso de entrega de tráfico a nuestra plataforma no depende de la red del proveedor que utilice el cliente.

Arquitectura de la plataforma

La infraestructura física del EPSC son servidores x86 ordinarios con máquinas virtuales implementadas en ellos, conmutadores y enrutadores. El punto es que puede administrar esta riqueza de manera flexible y central. Y aquí, dos palabras mágicas nos ayudan: VNF y MANO.

VNF (Función de red virtualizada) son funciones de red que se proporcionan a los usuarios finales (UTM, SEG y WAF). MANO (Gestión y Orquestación): un conjunto de herramientas para gestionar el ciclo de vida de las funciones virtualizadas. Estas herramientas solo brindan esa centralización y orquestación flexible, lo que le permite realizar cambios a una velocidad fundamentalmente diferente.

Y ahora con más detalle.

En el borde de cada centro de datos hay un enrutador Nokia 7750 SR-12 con un rendimiento de 400 Gb / s: proporciona enrutamiento en el perímetro y dentro de la nube. En un nivel inferior se encuentran los Conmutadores de columna Juniper 5100 con puertos de 40 Gb / s, que agregan todos los componentes de red de las capas inferiores.

Una red virtual incluye dos segmentos: SD-WAN, que conecta el entorno de la nube a los sitios de los clientes, y SDN DC, una red definida por software dentro de la propia nube, a través de la cual se configuran los puertos, el direccionamiento IP, etc. al crear una cadena de servicio.

La parte del servidor consta de servidores de administración de plataforma en la nube CloudBand, servidores de administración SDN, servidores de administración SD-WAN (VSD, VSC) y NSG-BR (enrutadores virtuales que terminan IPsec a través de túneles de clientes VXLAN) o VXLAN, dependiendo de qué si el cifrado IPsec.

El direccionamiento IP blanco para el tráfico de clientes se implementa sobre la base de 2 subredes con una máscara / 22 (1018 direcciones en cada subred): una de ellas se enruta a Internet y la otra a RSNet.

Tolerancia a fallos

Toda la infraestructura de la nube está reservada sobre la base de dos centros de datos geográficamente remotos en Moscú, que operan en modo Activo - En espera. Además, cualquier cadena de servicio (un conjunto de funciones para un cliente en particular) se implementa en cada una de ellas como un clúster. En caso de emergencia, cuando se cambia de un nodo a otro, solo se pierden unos 10 paquetes. Dado que a las personas estúpidas se les ocurrió TCP, la pérdida no será notable.

En el futuro, planeamos una expansión geográfica más allá de los Urales para reducir los retrasos en la transmisión de datos para las regiones. Sin embargo, por hoy, incluso para Khabarovsk, los retrasos son solo de unos 200 ms: los clientes juegan con éxito en Steam y ven videos de YouTube (de una revisión real sobre el servicio ).

En el futuro cercano será posible conectar un CPE a dos WAN independientes. El canal puede ser MPLS, Ethernet (cobre u óptica según el CPE utilizado), módem USB LTE, etc. Por ejemplo, el canal principal puede ser de fibra óptica, y el canal de respaldo puede ser inalámbrico (porque nadie es inmune a la excavadora del destino y los cables dañados). Actualmente, es posible usar dos WAN, pero solo cuando se usan dos CPE en un clúster HA.

Cadenas de servicio

El cliente selecciona los parámetros básicos a través de la LC e inicia la formación de la cadena de servicio: las interfaces de red se activan automáticamente, se asignan direcciones IP y se bombean imágenes VNF, dependiendo del ancho de banda seleccionado. Por ejemplo, si ordenó FortiGate Firewall por 300 Mbit, se le asignarán automáticamente 4 núcleos, 8 GB de RAM, cierta cantidad de espacio en disco y la imagen se implementará automáticamente en una configuración de 0 días.

El rendimiento de nuestra plataforma ahora está diseñado para 160 cadenas de servicio de 1 Gbit cada una, y está previsto escalar hasta 1000 cadenas de servicio de 50 Mbit cada una (ya que las cadenas de 1 Gbit serán mucho menos populares, según nuestra evaluación de mercado).

CPE: mejor diluyente, ¿sí más?

En realidad, para nuestro servicio, elegimos CPE "delgados" basados en Nokia NSG-C y NSG-E200. Son sutiles solo porque no pueden ejecutar VNF de terceros, pero de lo contrario tienen toda la funcionalidad necesaria para construir comunicación entre sitios, túneles (IPsec y VPN), sin embargo, se pueden usar soluciones de otros fabricantes para esta tarea. También hay listas de control de acceso (ACL) para el filtrado: parte del tráfico se puede liberar localmente y parte se puede enviar para una limpieza fina al centro de datos EPSC, donde se implementan las funciones virtuales WAF, UTM y SEG.

Además, el dispositivo puede realizar el Enrutamiento consciente de aplicaciones (AAR), es decir priorizar el ancho de banda según el tipo de tráfico utilizando mecanismos de inspección profunda de paquetes (DPI). Al mismo tiempo, las redes fijas y móviles o su combinación para diferentes tráficos pueden usarse como canales de comunicación.

La activación de CPE se basa en el principio de aprovisionamiento de cero contacto. Es decir, todo es elemental: conectamos el CPE a Internet, conectamos una computadora portátil desde la interfaz Ethernet interna, hacemos clic en el enlace de activación, luego encendemos nuestra LAN en lugar de la computadora portátil y todo funciona. Además, en nuestra nube, el túnel IPsec sobre VXLAN aumenta de forma predeterminada (es decir, el espacio de direcciones se aísla primero y luego se canaliza).

En general, la opción con un CPE delgado nos parece más conveniente. Con este enfoque, el cliente se salva de un posible bloqueo de proveedor y puede escalar la solución en cualquier momento, sin contar con el grosor del CPE (50 Mbps).

En el caso de un CPE grueso, entre otras cosas, también implementa las funciones virtuales seleccionadas por el cliente, y en el centro de datos EPCC solo existe la gestión de la cadena de servicios. La ventaja de este enfoque es que todo el tráfico se procesa localmente. Al mismo tiempo, el costo de un dispositivo de este tipo es mucho mayor, y no puede hacer más de un servicio específico en él: debe comprar CPE adicionales. Sí, y puede olvidarse de los proveedores múltiples.

Pero si el cliente tiene una plataforma bastante grande (oficina, sucursal) que pasa mucho tráfico a través de sí mismo (más de 200 Mbit / s), y quiere filtrar todo localmente, tiene sentido prestar atención a la serie Nokia CPE NSG E300 (y superior) c Ancho de banda de 1 a 10 Gbps que admite virtualización (VNF).

De forma predeterminada, SD-WAN reúne todos los sitios del cliente en una red de malla completa, es decir, los conecta de acuerdo con el principio de "cada uno con cada uno" sin filtrado adicional. Esto reduce los retrasos en el perímetro interno. Sin embargo, es posible construir topologías más complejas (estrella, estrella compleja, cuadrículas de rango múltiple, etc.).

Operación

Todos los VNF que están en la nube están actualmente disponibles en la clásica doctrina MSSP, es decir, están bajo nuestro control. En el futuro, los clientes tendrán la oportunidad de gestionar estos servicios de forma independiente, pero es importante evaluar sus competencias con sensatez.

Algunas funciones simples ahora están parcialmente automatizadas. Por ejemplo, en Secure Mail Gateway, una política está configurada de manera predeterminada, en la que el usuario recibe una lista de mensajes potencialmente relacionados con el correo no deseado una vez al día y puede decidir su destino por su cuenta.

Algunos problemas y vulnerabilidades globales que están siendo monitoreados por nuestro JSOC se cerrarán rápidamente, incluso para los clientes de EPSC. Y aquí la posibilidad de una gestión centralizada de las políticas y firmas es justo lo que necesitamos: esto protegerá a los clientes de infecciones como Petya, NotPetya y otras.

Respuestas honestas a preguntas incómodas.

De hecho, aunque creemos mucho en las ventajas del modelo de servicio, está claro que para muchos el concepto del sistema de correo electrónico es demasiado inusual. Lo que se nos pide con mayor frecuencia:

- FortiGate se encuentra en su centro de datos, es decir, ¿verá nuestro tráfico?- No, no vemos tráfico. FortiGate lo recibe en forma cifrada, lo descifra con la clave del cliente, lo comprueba y procesa con un antivirus continuo, lo cifra nuevamente con la misma clave y solo luego lo envía a su red. No tenemos opciones para acoplarnos en este proceso (a menos que participemos en ingeniería inversa de soluciones de bases de datos rigurosas, pero es demasiado costoso ).

- ¿Es posible guardar nuestra segmentación de red al pasar a la nube?- Y aquí hay una limitación. La segmentación de red no es una historia turbia. UTM es un cortafuegos límite de la red de un cliente en el que no se puede realizar la segmentación, es decir, sus datos se envían a un solo canal. En cierto sentido, puede segmentar la red dentro de la ACL en el CPE estableciendo diferentes restricciones para diferentes sitios. Pero si tiene aplicaciones comerciales que necesitan interactuar de manera diferente entre sí a través del firewall, entonces aún necesitará usar un FW separado para la segmentación interna.

- ¿Qué pasará con nuestras direcciones IP cuando nos traslademos a la nube?- En la mayoría de los casos, deberá cambiar sus direcciones IP blancas a las nuestras. Una excepción es posible si tiene un proveedor de sistema autónomo no independiente (PI AS), asignado a usted, que puede ser re-anunciado por nosotros.

A veces es más lógico elegir una opción compleja, por ejemplo, permitir el tráfico de usuarios a través de UTM y liberar otros segmentos de red directamente a Internet.

- ¿Y si necesita proteger un sitio alojado por un proveedor externo?- CPE no pone allí. Puede conectar WAF cambiando el registro ADNS: cambie la IP del sitio a la IP de la cadena de servicio, y luego el tráfico pasará por nuestra nube sin la ayuda de CPE.

Si tiene otras preguntas, escriba los comentarios y trataremos de responderlas.