El

programa de verano

Summ3r de h4ck 2019 ha finalizado y es hora de hacer un balance. En este artículo le diremos qué resultados han logrado los aprendices del departamento de análisis de seguridad.

Aquí puedes ver los resultados de años pasados:

Nos adherimos a la práctica anterior: a los participantes se les ofreció una lista de temas en los que podrían trabajar durante el programa. Alguien tenía su propia idea interesante para la investigación, y siempre estábamos listos para discutirlo.

Entonces, ¿cómo fue la selección para el departamento? La primera etapa es completar el cuestionario, que publicamos en

el sitio web de la compañía. Contenía 10 tareas interesantes. Ayudaron a evaluar el nivel de capacitación de la persona, sus conocimientos y algunas habilidades prácticas.

En colaboración con

Korgik_0, ya hemos realizado un

análisis detallado de las pruebas de ingreso ; Además, se presenta un sistema para evaluar las respuestas y algunas estadísticas interesantes. Por lo tanto, no nos detendremos en ellos nuevamente, sino que pasaremos a lo más interesante.

¿Qué hace el departamento de análisis de seguridad?

Nuestros empleados

desglosan el Wi-Fi vecino, realizan pruebas de penetración en redes corporativas, analizan la seguridad de las aplicaciones web y el software corporativo, y observan cuidadosamente el código fuente, incluidas las aplicaciones móviles y bancarias. (c)

Introduccion

Este año, había mucha gente que deseaba participar, incluso de otras ciudades. Geográficamente,

Summ3r de h4ck siempre tiene lugar en la hermosa ciudad de San Petersburgo.

El reclutamiento de este año incluyó caras nuevas y ya conocidas: alguien ya había realizado una pasantía estudiantil en nuestra universidad y ahora había respondido el cuestionario de calificación a un nivel decente, y alguien en años anteriores había venido a nosotros en

Summ3r de h4ck miró en Siempre nos complace observar el crecimiento profesional de jóvenes especialistas, especialmente si nosotros mismos contribuimos a esto :)

Una parte importante de la capacitación son las conferencias de nuestros empleados. La lista de conferencias del departamento de análisis de seguridad de este año fue algo así:

- Seguridad de AD

- Eructos y complementos útiles

- Linux LPE

- Windows LPE

- Conferencias de seguridad web

- Seguridad wifi

- Explorando la seguridad (in) de las aplicaciones de Android

Los propios participantes también actuaron como profesores: más cerca de la finalización de

Summ3r de h4ck, hicieron presentaciones sobre los resultados de su investigación, compartieron los problemas que surgieron en el proceso de trabajo y dijeron qué objetivos se alcanzaron. Varias personas se unieron y trabajaron en proyectos juntos.

Además, hemos desarrollado un entorno de laboratorio en el que puede practicar habilidades prácticas de seguridad de la información. Las tareas no solo son útiles, sino también importantes: al final de

Summ3r de h4ck 2019, el gerente del programa analiza las estadísticas generales e identifica a las personas que completaron la mayoría de las tareas. Esto, como comprenderá, afecta más adelante en la selección de candidatos para el personal de Seguridad Digital.

Todos los oradores exitosos recibieron solemnemente el certificado de finalización

Summ3r of h4ck 2019 .

Aquellos que llegaron exitosamente a la final, nos pidieron que hiciéramos una breve encuesta por nosotros.

Las preguntas para la mini entrevista fueron las siguientes:

- ¿Por qué decidiste hacer una pasantía en Digital Security? ¿Qué te atrajo de la empresa?

- ¿Te ha gustado Summ3r de h4ck? ¿Qué fue especialmente memorable? ¿Cómo coincidió la realidad con tus expectativas?

- Cuéntanos sobre tu tarea / tareas.

- ¿Le parecieron interesantes las tareas en las que trabajó durante el proceso de preparación? ¿Hubo algo que quisiste hacer pero fracasaste?

- ¿Estás listo para volver a la compañía para una nueva ronda de Summ3r de h4ck o para trabajar?

Se conservan la ortografía, la puntuación y el estilo de los autores.Alexander Chernenkov, tema de la hoja de trucos MITM

1. A menudo se dio cuenta de la compañía en Internet en sus publicaciones e investigaciones. Tuve la impresión de ser una empresa donde existe una oportunidad real de participar en actividades de investigación prácticamente aplicables en seguridad de la información.

2. Me gustó la pasantía. Hace tiempo que me quiero en el prof. áreas de negocios que me ayudarían a crecer y al mismo tiempo aportarían algún beneficio a la comunidad. El proyecto, en el que estaba involucrado, solo dio esa oportunidad. La realidad coincidió con mejores expectativas.

3. Participó en la redacción de trucos sobre los ataques mitm, asumió el nivel de red, que durante mucho tiempo había querido bombear en el contexto de seguridad.

4. Las tareas son muy interesantes, dan mucha libertad, ya que la primera tarea es resolverlo por ti mismo para transmitirlo a la gente normalmente.

5. Listo para regresar a una pasantía, posiblemente para trabajar.

Los resultados del estudio se pueden encontrar

aquí (el proyecto está bajo edición y desarrollo activos).

Vladimir Dushkevich, temas MITM cheat-sheet, phishing web a pantalla completa

1. Estoy muy interesado en trabajar en tareas que se pueden usar en la práctica. Me encantan las tareas prácticas en el marco de la protección de la información (y no solo la protección :)). Además, siempre es un placer trabajar con personas inteligentes que saben y saben más que tú :)

2. Realmente me gustó la pasantía, ahora tengo mucho más conocimiento sobre JavaScript en mi cabeza, y los obtuve yo mismo en la práctica. Por lo general, pensaba que js era algo aburrido, pero ahora sé que no lo es.

Recuerdo especialmente cómo probé el ataque de redireccionamiento ICMP: resulta que algunas distribuciones aún son vulnerables (aunque el ataque es muy antiguo)

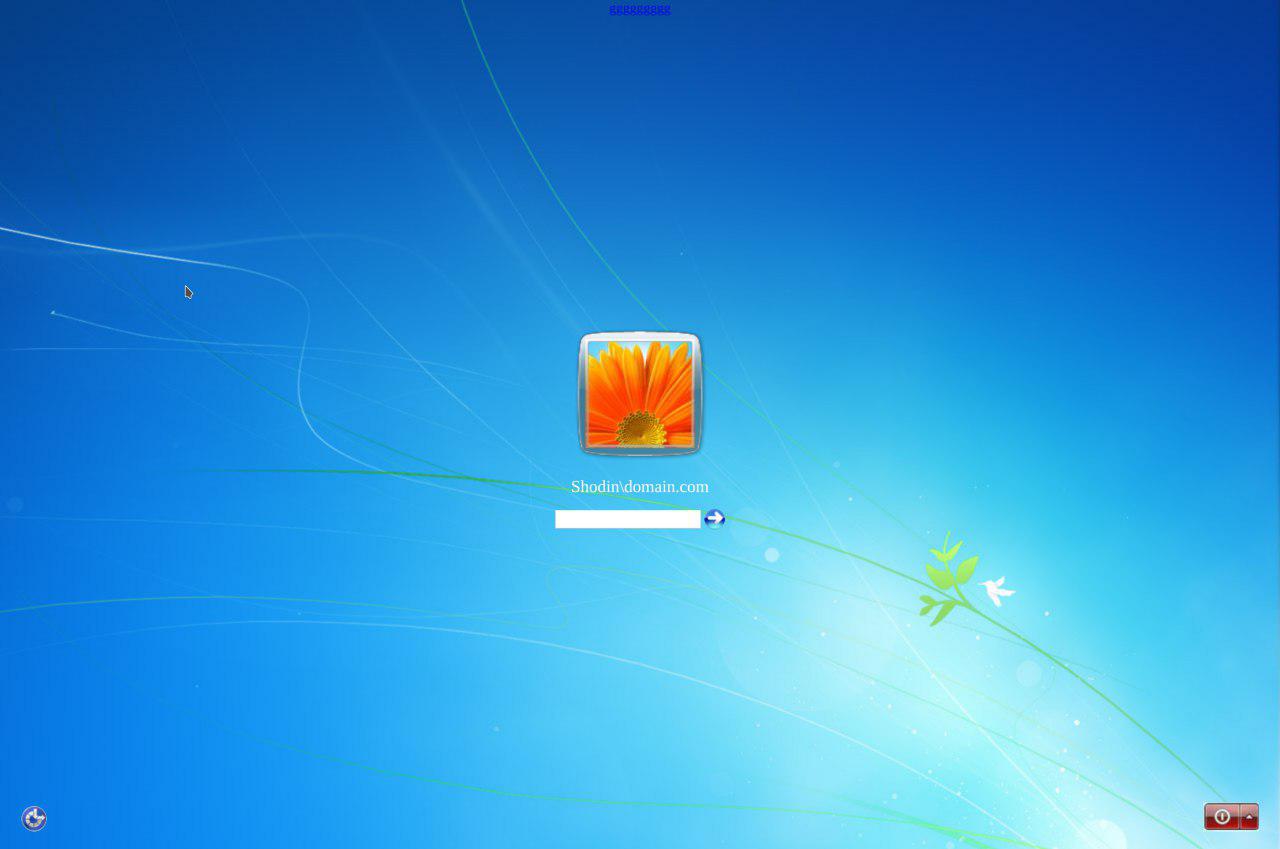

3. Pude participar en dos tareas: compilar mitm cheatsheet y javascript fullscreen phishing. Como parte de la primera, compilamos una pequeña hoja de trucos sobre los ataques mitm, verificándolos y seleccionando fondos para ellos. Y como parte de la segunda, creamos una pequeña página de phishing similar a la ventana de ingreso de contraseña en Windows 7 - resultó interesante :)

4. Es una pena que solo yo estuviese muy ocupado en el trabajo; había poco tiempo para resolver las tareas. Logramos terminar los proyectos solo parcialmente, los terminaremos en el otoño, resultó bastante interesante.

5. Regrese a la compañía para una pasantía - asegúrese el próximo año. En el trabajo, también sería interesante, el único obstáculo es que vivo en Arkhangelsk :)))

Página de phishing en el proceso de diseño

Página de phishing en el proceso de diseñoDanila Leontiev, tema de Amazon Network Digger

1. La seguridad digital le permite realizar el sueño de casi cualquier CTF-phera: esto le brinda la oportunidad de participar profesionalmente en su actividad favorita. Respondiendo a la pregunta "¿Qué atrajo a la empresa?" - Solo esta oportunidad.

2. Debido al costo extremadamente alto del viaje, que consiste en mudarse, vivir y, en general, el costo de vida en la ciudad, y solo por esto no puedo evaluar demasiado este programa. Lo clasificaría en 3.8-4.3 puntos. El coeficiente de estimación consistió en tal fórmula: nuevo conocimiento / dinero gastado = utilidad.

Solo para hacerte entender. Para poder asistir a su programa, tendré que pagar unos 55 mil rublos. Esto es demasiado Este dinero se puede usar para entrenamiento avanzado o para entrenamiento de prof. Idioma ingles Es estúpidamente más rentable que el "verano del hack". Creo que la compañía debería prestar atención a Sirius como plataforma para capacitar a los estudiantes. Y tome un ejemplo de colegas de Solar Security. Tiendo al hecho de que estos programas son completamente gratuitos para los estudiantes, lo cual es una gran ventaja. Sabes, no tuve la interacción "alumno-profesor". Sería una gran ventaja en el karma para el maestro, y no solo para él, si hubiera un intercambio de experiencias en el proyecto. Quizás el curador ya tenía experiencia con la nube o tiene algunos desarrollos sobre este tema (la misma revisión sería de gran ayuda).

3. El objetivo del proyecto: la esencia de mi trabajo se reduce a encontrar debilidades en la configuración de AWS. Y en función de los problemas encontrados, escribir un script para mapear la infraestructura de la nube.

4. Por supuesto, para mí, elegí proyectos en los que podría comenzar desde cero. Y respondiendo a la pregunta de si fue interesante para mí, por supuesto.

5. Creo que en "Summer of Hack 2020" volvería otra vez para ponerme a prueba. Comprueba en qué nivel estoy ahora. Es muy temprano para hablar sobre empleo, porque necesito cerca de 2 años para terminar mis estudios y otro año para reunir la enésima cantidad para mudarme a San Petersburgo. Pero, en cualquier caso, la seguridad digital será un lugar prioritario de empleo.

Color negro - implementado; Color rojo: no implementado

Color negro - implementado; Color rojo: no implementadoTimur Abdullin, tema de Golang Social Bot

1. Decidí hacer una pasantía en DSek porque es una de las pocas compañías que brinda una excelente oportunidad para practicar la seguridad práctica mientras aún es estudiante. También atraje una gran lista de publicaciones de especialistas de la compañía sobre varios recursos (la mayoría de ellos eran Habr, por supuesto) y su participación en programas de errores.

2. Realmente me gustó la pasantía, y la realidad definitivamente superó las expectativas. Las conferencias fueron muy interesantes y útiles, con mucha información nueva. Los laboratorios fueron fascinantes y complejos, después de ellos los autos en HackTheBox probablemente parecerán fáciles.

3. Mi tarea consistía en agregar módulos a la utilidad utilizada en pentests para recopilar información útil de una máquina capturada. Implementé la recopilación de información de clientes de red populares (

PuTTY ,

MobaXterm ,

FileZilla ), hosts extraídos, nombres de usuario, claves.

Enlace al módulo.También

escribió un escáner de puertos disponible para el cliente en la red externa. Tal escáner es necesario si se usa un firewall en la red que bloquea el acceso a ciertos puertos. La parte del cliente del escáner está intentando conectarse a la lista especificada de puertos. El lado del servidor recibe los paquetes tcp entrantes, establece una conexión y escribe el número de puerto al que llegaron los paquetes. En este lado, trabajamos con sockets tcp sin procesar, ya que es más rápido y más interesante por escrito :)

4. Trabajar en las tareas fue muy interesante. Por ejemplo, escriba en un Golang previamente desconocido, comprenda los campos de dispositivo de los paquetes tcp y estudie la ejecución asincrónica. Sería bueno aprender a descifrar los datos de MobaXterm, los programas FileZilla, pero lo contrario de proyectos tan voluminosos es difícil para un principiante pentester). Además, no hubo tiempo suficiente para lidiar completamente con el asincronismo, pero creo que lo haré en el futuro cercano.

5. ¡Sí, definitivamente! Muchas gracias a los organizadores por un verano interesante)

Vladislav Trofimov, tema de Golang Social Bot

1. Los amigos me dieron la idea de enviar el cuestionario, diciendo que la compañía es una de las compañías líderes en el mercado de seguridad de la información, además, los proyectos serán muy interesantes y esta es una gran oportunidad para aumentar la habilidad.

2. Me gustó, y la realidad superó mis expectativas. Un gran ambiente en la oficina, relaciones amistosas con los empleados y otros pasantes, un proceso de trabajo emocionante, eso es lo que queda en la memoria.

3. Trabajé en el tema "Golang Social Bot", un bot utilizado en las pruebas de penetración. El objetivo principal era escribir módulos que recopilan datos útiles, de alguna manera interactúan con los recursos de la computadora.

4. Hubo una gran cantidad de tareas, algunas más fáciles, otras más difíciles, pero no menos interesantes. Me parece que se ha hecho mucho trabajo, aunque, en resumen, entiendo que podría haber hecho aún más.

5. ¡Por supuesto! La pasantía ofrece una excelente oportunidad para profundizar no solo en el tema de su proyecto, sino también para desarrollar habilidades, adquirir conocimiento sobre otros temas, ¡por lo que muchas gracias a la empresa!

Danil Beltyukov, tema de la hoja de trucos de Kubernetes

1. Después de jugar CTF durante un año, decidí probarme en proyectos reales. Vi una pasantía de Digital Security, me interesé. Para entonces, muchas personas que conocía ya trabajaban allí, lo que dio confianza en mi decisión.

2. ¡Sí! Hubo muchas conferencias interesantes, así como un "laboratorio" en el que había muchas carretillas. Fue posible aplicar el conocimiento adquirido en las conferencias para romper máquinas del laboratorio.

3. Mi tema fue la creación de una hoja de seguridad para el clúster de Kubernetes.

La principal configuración errónea, qué habilitar, para que sea "secular" y así sucesivamente.

4. Por supuesto Después de estudiar estudios anteriores, me di cuenta de que estaban parcialmente desactualizados o que se llevaban a cabo en versiones anteriores de kubernetes, donde la mayoría de las funciones seguras no están habilitadas de forma predeterminada. En las nuevas versiones, era difícil encontrar algo que fuera un agujero "fuera de la caja". Miré el estudio desde el otro lado y comencé a confiar en un escenario típico con aplicaciones vulnerables. Después de todo, primero debemos proteger los datos, no el clúster. Como resultado, encontré opciones que podrían complicar la vida del atacante, pero que no estaban activadas de manera predeterminada.

5. ¡Sí!

Script de bash K8numerator para iterar sobre los servicios en el clúster de Kubernetes

Script de bash K8numerator para iterar sobre los servicios en el clúster de KubernetesLos resultados del estudio se pueden encontrar

aquí .

Conclusión

Continuamos mejorando el programa Summ3r of h4ck, y este año recibimos de nuestros participantes varios deseos valiosos que intentaremos cumplir.

De nosotros mismos queremos decir "¡Gracias!" aquellos que resolvieron nuestras tareas y trabajaron en la investigación, ¡ustedes son excelentes compañeros!

Nos vemos en Summ3r de h4ck 2020;)