Casi hemos llegado al final del tema de la primera parte del curso CCNA, que es necesario para aprobar el examen ICND1. Como me salteé algunos temas, este y los próximos tutoriales en video tratarán de llenar los vacíos en su conocimiento. Hoy cubriremos tres temas:

- arquitectura de red;

- dispositivos que afectan el funcionamiento de la red;

- Diagnóstico y técnicas de solución de problemas.

Cisco utiliza dos enfoques para la arquitectura de red: la arquitectura jerárquica de tres niveles de Cisco 3 Tier Architecture y la arquitectura de dos niveles Colapsó la arquitectura central.

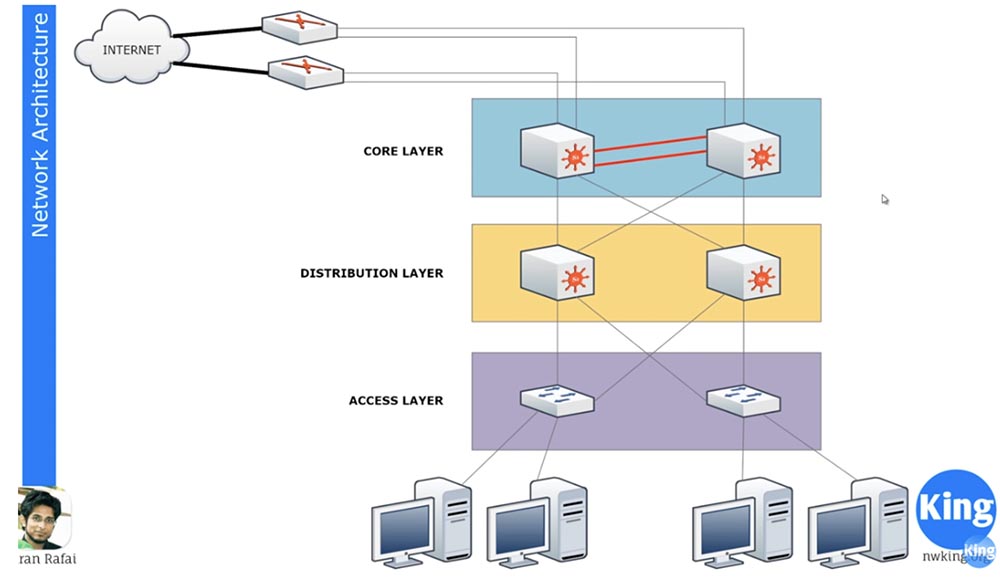

Esta diapositiva muestra la arquitectura Cisco 3 Tier, que consta de 3 capas: capa de acceso, capa de acceso, capa de distribución, capa de distribución y capa de red central. El nivel de acceso está representado por dispositivos que están directamente conectados a dispositivos de usuario final. Todos los dispositivos de oficina están conectados a un interruptor de nivel de acceso. Por lo general, a este nivel, se instalan interruptores económicos y no demasiado potentes. No están interconectados, por lo que si tiene cientos de dispositivos y docenas de conmutadores en cada edificio, todos están conectados por cables a un gabinete de red común. Para evitar confusiones, estos interruptores nunca se conectan directamente entre sí, ya que esto puede resultar en un verdadero infierno de los cables.

Para garantizar la colaboración de estos dispositivos de red, se utiliza un nivel de distribución, que está representado por dispositivos más potentes. Si los dispositivos de nivel de acceso desean comunicarse entre sí, recurren a los dispositivos de nivel de distribución y organizan dicha conexión. Los niveles de distribución generalmente se denominan "nivel de edificio" porque si una empresa está ubicada en varios edificios, cada uno de ellos tiene su propia capa de Distribución, que consta de interruptores potentes.

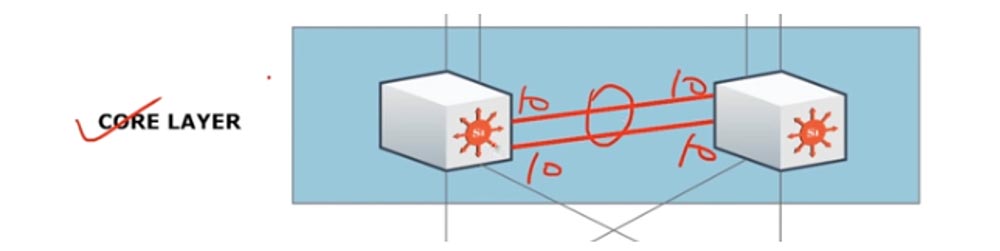

El nivel de distribución está relacionado con la capa central de la capa Core. Este nivel se encuentra en el límite de la red local e Internet y sirve para proporcionar conexiones externas fuera de la VPN. Todos los dispositivos de la capa de distribución están conectados a los dispositivos del nivel principal, y los conmutadores de la capa Core están conectados entre sí. Esta conexión se llama canal Ether, la consideraremos con más detalle en el tema de ICDN2, por ahora diré que esta conexión consiste en varios cables que conectan dos interruptores del núcleo de la red. Por ejemplo, si tiene 2 cables Gigabit Ethernet 10, entonces el canal Ether se verá como un cable lógico de 20 gigas que conecta estos dos dispositivos.

A diferencia de los dispositivos centrales de red, los dispositivos de nivel de acceso y nivel de distribución no se conectan entre sí. La arquitectura de tres niveles ayuda a evitar muchos problemas. En primer lugar, dividir el tráfico en diferentes flujos le permite establecer una conexión estable más segura, ya que un grupo de dispositivos de nivel de acceso se comunica con un dispositivo de nivel de distribución, que transmite el tráfico a otro grupo de dispositivos de nivel de acceso. Si desea comunicarse con dispositivos ubicados en otro edificio, el tráfico del nivel de distribución se envía a los dispositivos centrales de la red que lo redirigen a los dispositivos del usuario. Esto permite una distribución lógica del tráfico con un mínimo de mal funcionamiento y la máxima eficiencia.

Si tiene una empresa pequeña con una pequeña cantidad de dispositivos, puede usar una arquitectura de dos niveles que consta de un nivel de acceso y un nivel de núcleo contraído, que es una combinación de los niveles de capa central y de capa de distribución.

Al mismo tiempo, los dispositivos Core colapsados están conectados entre sí, pero los dispositivos de nivel de acceso no lo están, por lo tanto, cuando desean comunicarse entre sí, deben pasar al nivel superior.

Esta es una arquitectura de red bastante eficiente, y si no tiene suficiente dinero y recursos de red, vale la pena usar Collapsed Core.

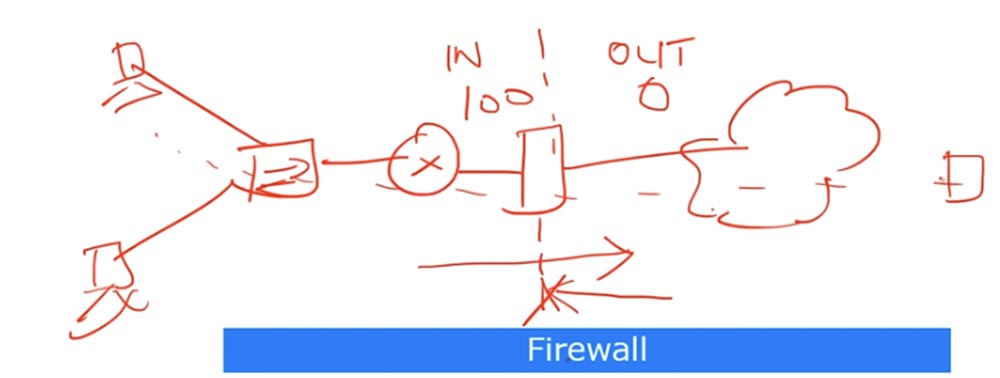

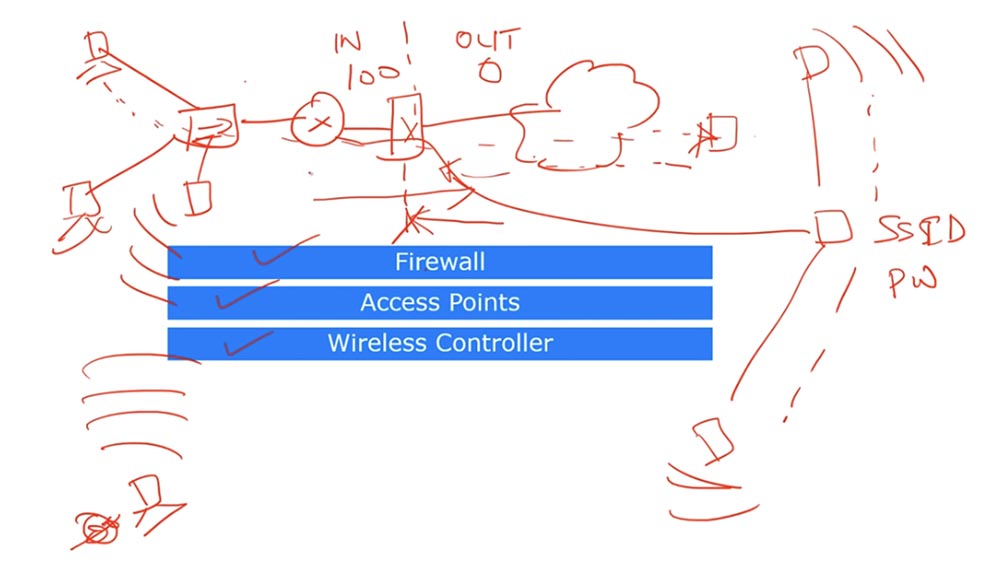

Pasemos a considerar los dispositivos que afectan el rendimiento de la red. De acuerdo con ICND1, debe conocer tres tipos de tales dispositivos. El primer tipo es un firewall, del que no hablamos particularmente, porque los firewalls se analizan en detalle en el curso CCNA Security. Ya hablamos sobre el filtrado de tráfico cuando discutimos las ACL, por lo que un firewall es un dispositivo diseñado exclusivamente para filtrar paquetes de tráfico.

Supongamos que tiene una red local, que incluye dos computadoras, un conmutador y un enrutador, y una red externa: Internet. El firewall se encuentra entre su dispositivo y la conexión a Internet, en mi figura, es un rectángulo rojo frente a la nube.

El firewall filtra el tráfico entrante de áreas inseguras de Internet. Usualmente tiene 2 zonas de responsabilidad: entrada interna y salida externa. La zona interior tiene un nivel de seguridad de 100, esta es la máxima seguridad y la zona exterior tiene cero seguridad. Por defecto, el tráfico enrutado desde una zona con máxima seguridad a una zona de mínima seguridad siempre está permitido, y el tráfico hacia atrás está prohibido.

Digamos que una de las computadoras locales hace sonar un dispositivo ubicado en Internet. Los paquetes de ping salientes se omitirán y el firewall entrante se caerá porque se enrutan desde la zona de seguridad mínima a la zona de seguridad mejorada. Por lo tanto, al analizar la red, debe prestar atención a la configuración de un firewall. Sin embargo, no solo hay firewalls de red, su computadora también tiene su propio firewall de software. Si no puede conectarse a un servidor externo o si no inicia ninguna aplicación que requiera acceso a Internet, primero debe prestar atención a la configuración del firewall. De manera predeterminada, el firewall en las máquinas cliente bloquea todo el tráfico de la aplicación que intenta conectarse a Internet, por lo que debe ingresar a la configuración del firewall y abrir un puerto bloqueado o colocar la aplicación en la lista de exclusión. Por supuesto, todo depende de si su empresa considera que este software es necesario para el trabajo o es solo una iniciativa del usuario.

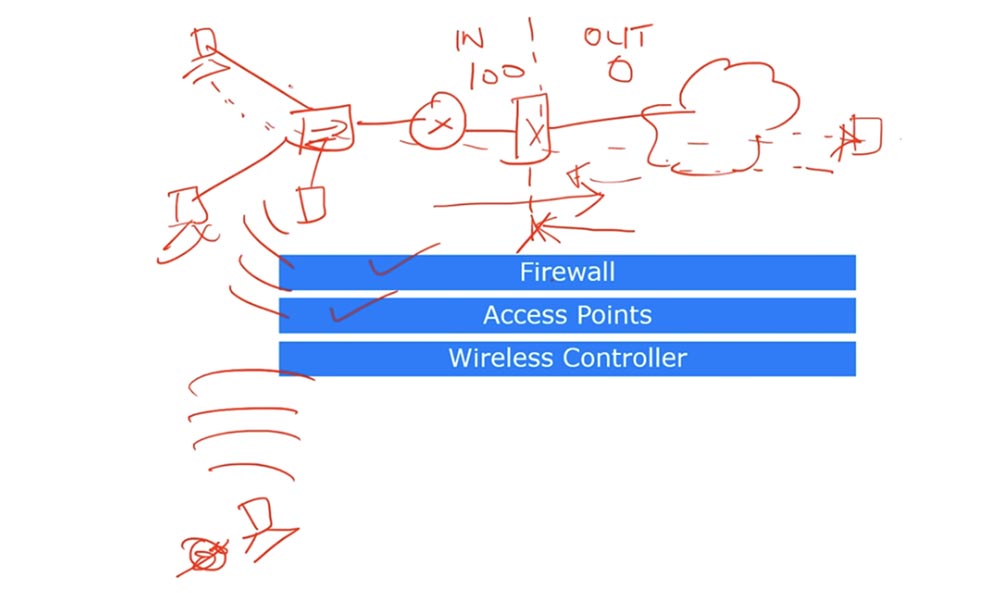

El siguiente dispositivo que afecta a la red es el punto de acceso. Si su empresa no utiliza dispositivos inalámbricos, su red es mucho más segura en comparación con una red que permite la conexión inalámbrica. El hecho es que el punto de acceso inalámbrico en su oficina permite que cualquier persona no autorizada se conecte a su red local si recibió una contraseña de manera legal o ilegal. No tomaremos en cuenta el caso de piratear la contraseña, supongamos que se olvidó de establecer una contraseña para el punto de acceso. En este caso, estará constantemente disponible, y cualquier extraño que esté en su oficina o cerca de ella podrá conectarse a ella.

En este caso, el "alienígena" obtendrá acceso a cualquier archivo, carpeta y red compartidos. Por lo tanto, los puntos de acceso inalámbrico deben documentarse cuidadosamente y usted, como administrador de la red, debe asegurarse de que estén protegidos adecuadamente.

Considere qué es un controlador inalámbrico. Suponga que su organización tiene cien puntos de acceso. Si hablamos de un punto de acceso doméstico como un enrutador inalámbrico, puede configurar manualmente el SSID y la contraseña para cada dispositivo doméstico, pero para una gran organización este método no es adecuado. Si la contraseña para el punto de acceso de la oficina ha sido pirateada, deberá cambiarla manualmente en varios cientos de dispositivos inalámbricos de la compañía, lo que es demasiado pesado. Para tales casos, se utiliza un controlador inalámbrico, bajo el control del cual funcionan varios puntos de acceso.

Este controlador está conectado a su red local y a todos los puntos de acceso inalámbrico, se pueden conectar cientos de dichos puntos a un controlador. Si cambia el SSID o la contraseña en el controlador inalámbrico central, todos estos puntos de acceso actualizarán automáticamente esta información.

Por lo tanto, los puntos de acceso controlados por un controlador inalámbrico son mucho más convenientes que los puntos individuales, ya que puede controlar toda la red inalámbrica utilizando un controlador.

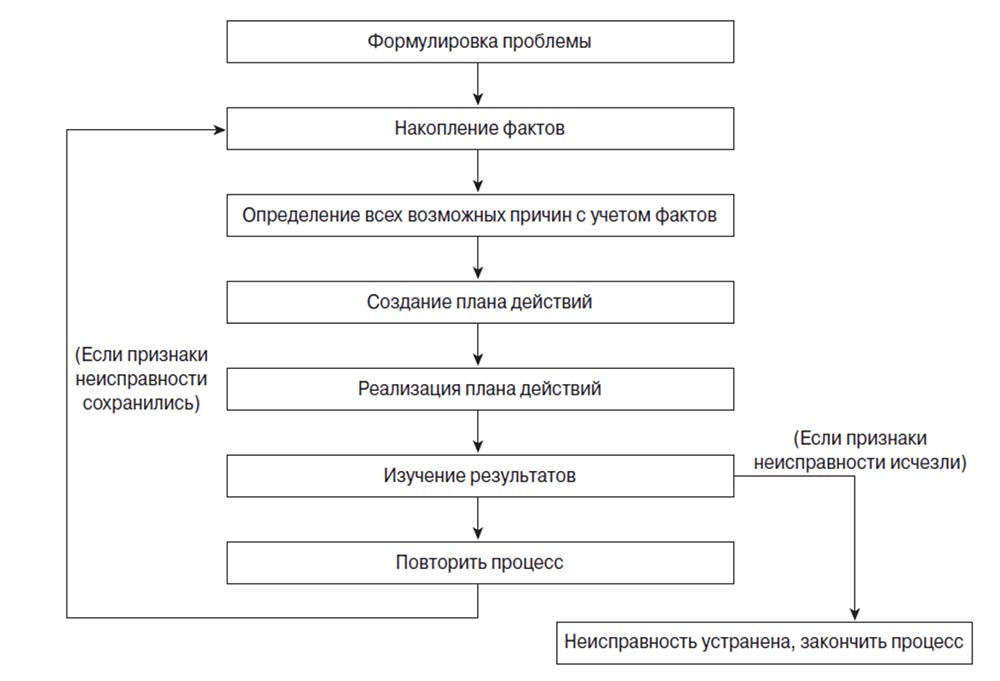

Ahora veamos la técnica de diagnóstico y solución de problemas. Por ejemplo, un usuario se pone en contacto con el soporte técnico e informa que Internet no funciona para él. El personal de soporte técnico considera la apelación e informa que la razón no está en Internet, sino en la operación incorrecta de uno de los programas instalados en la computadora del cliente. Entonces, si trabaja como ingeniero de redes, debe comprender la metodología de solución de problemas. Pueden llamarlo y contarle sobre el problema más común como si fuera el fin del mundo, por lo que es muy importante conocer el método para diagnosticar la causa del problema.

Siempre debe comenzar con la definición del problema, con su formulación correcta. Si alguien te llama y te dice que Internet no funciona para él, debes hacerle preguntas aclaratorias. Quizás su computadora no está encendida, o la computadora está encendida, pero el monitor está apagado, y así sucesivamente. Estoy exagerando un poco, pero ya hemos dedicado tanto tiempo a discutir problemas de red que espero que puedan formular las preguntas correctas.

Una vez formulado el problema, debe proceder a la acumulación de hechos. La acumulación de hechos que caracterizan un problema particular nos permitirá establecer una posible causa de su ocurrencia. Por ejemplo, si alguien no puede acceder a Internet, debe averiguar si esto sucede en un momento determinado o constantemente y si algún otro dispositivo extraño puede influir en él. Debe averiguar si las computadoras trabajan con colegas de un usuario determinado, si pueden comunicarse entre sí y cosas similares. Intenta recopilar tantos datos como sea posible. Si un usuario lo llama y le dice que no tiene internet, es incorrecto suponer de antemano que su computadora no funciona correctamente. Tal vez no hay conexión con el interruptor o el interruptor simplemente está apagado. Descubra todo lo que pueda estar relacionado con este problema.

Además, dado que aprendió más sobre el problema de lo que el usuario sabe sobre él, puede suponer qué podría fallar exactamente, es decir, proceder a determinar las posibles causas del problema en función de los hechos recopilados. Si el hardware está bien, entonces el motivo es el software, etc. Este paso lo ayudará a reducir el rango de posibles problemas para desarrollar el plan de acción más efectivo.

La siguiente etapa es el desarrollo de un plan de acción. Puede crear los planes A, B, C para averiguar qué sucederá al implementar el Plan A, el Plan B, etc. El plan puede estar dirigido a eliminar un problema específico o varios problemas, pero en el segundo caso será difícil establecer la causa de un solo problema.

El siguiente paso es implementar el plan de acción. Trate de no planear resolver varios problemas al mismo tiempo. Esto puede ayudar en este momento, sin embargo, el problema puede reaparecer en unos pocos días y aún no descubrió cuál fue exactamente la causa del problema anterior. Aplique una solución a la vez, vea a qué conduce y, si el problema no se resuelve, continúe con la siguiente solución.

Si el resultado de su decisión ayudó a solucionar el problema, documente todos los pasos y complete el proceso de solución de problemas. Si el problema persiste, vuelva nuevamente a la definición del problema oa los hechos recopilados para desarrollar un nuevo plan de acción y proceder con su implementación.

Cada vez que resuelva con éxito el problema, debe escribir exactamente qué medidas condujeron a su eliminación y realizar los cambios que realizó en el diario. Por ejemplo, resolvió un problema el sábado y escribió todo en un diario. Si el lunes alguien se contacta con usted por un problema, puede revisar sus notas del sábado y llegar a una conclusión si los cambios que realizó podrían tener tales consecuencias. Es posible que no estuviera en la oficina en el momento en que el otro especialista de la red solucionó el problema, y cuando regrese a trabajar el lunes, puede ver los cambios realizados por él en el diario y averiguar si podrían causar un problema que ocurrió el lunes.

No olvide asegurarse de que los deseos del usuario se correspondan con los requisitos del negocio, es decir, se relacionen exclusivamente con el ámbito del cumplimiento de sus deberes profesionales. Si el usuario tiene problemas para acceder al sitio para descargar música o películas, no debe resolverse, ya que dichos problemas no se aplican al trabajo. Las diferentes organizaciones tienen objetivos comerciales diferentes, y usted debe entender esto para no continuar con los empleados y eliminar solo aquellos problemas que impiden el logro de estos objetivos. Además, asegúrese de que las decisiones que tome no interfieran con el flujo de trabajo de la compañía con el principio de "una se está curando, la otra es paralizante". Esta es la metodología para el proceso de toma de decisiones para diagnosticar y solucionar problemas de red.

Como dije, hemos llegado al final del tema ICND1, en la próxima lección en video hablaré sobre lo que perdimos en las clases anteriores y creo que la lección en video "Día 32" marcará el final de la primera parte del curso CCNA.

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV desde $ 199 en los Países Bajos! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - ¡desde $ 99! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?