La principal noticia de la semana pasada fue un estudio a gran escala de un ataque real a dispositivos basados en iOS, publicado por el experto Jan Ber del equipo de Google Project Zero (

noticias ,

publicación de

blog de Jan con enlaces a siete publicaciones adicionales). Este es un raro ejemplo de un estudio que describe en detalle no solo el proceso de piratería del iPhone, sino también los resultados del implante instalado.

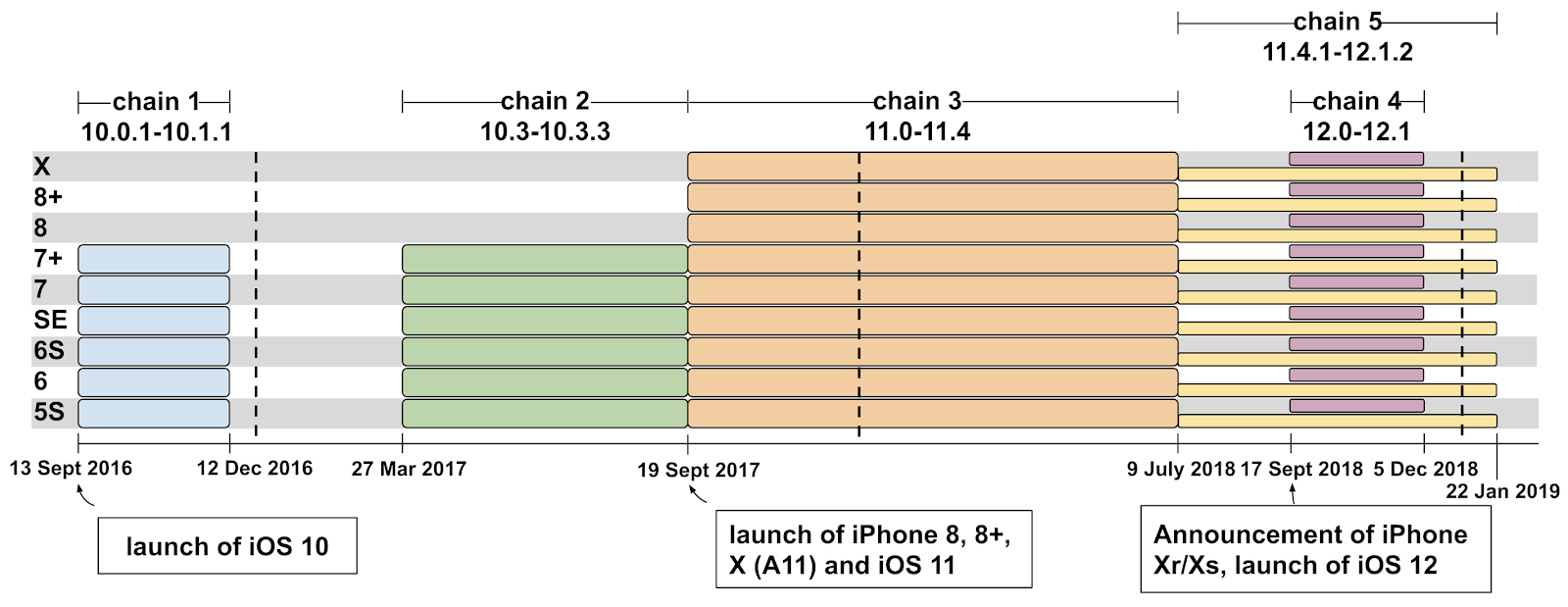

El estudio no reveló el objetivo de los atacantes, y hay algunas rarezas. Explota los dispositivos iOS infectados sin acciones adicionales del usuario, fue suficiente para visitar el sitio web pirateado. Al mismo tiempo, todos los visitantes del sitio se infectaron, lo que, en el contexto del precio de un exploit funcional para dispositivos Apple, es, para decirlo suavemente, miope. A pesar del hecho de que "miles de usuarios cada semana" visitaron sitios infectados, esta campaña en particular duró al menos dos años, cambiando los métodos de ataque a medida que las nuevas versiones de iOS estuvieron disponibles.

Los ataques comenzaron en 2016, fueron sometidos a todos los modelos de iPhone desde los 5 hasta los más modernos, con la versión iOS 10-12. Un estudio de sitios web infectados reveló 14 vulnerabilidades que se usaron en cinco combinaciones diferentes para hackear iOS. Cada método proporcionó un control completo sobre el teléfono de la víctima. A medida que se lanzaron las actualizaciones de iOS, los métodos de ataque cambiaron, probablemente en respuesta al cierre de vulnerabilidades en nuevas versiones de iOS, pero, posiblemente, por otras razones. Para el actual iOS 12 actual, se utilizaron dos escenarios de ataque. En el momento del descubrimiento, solo uno de ellos usaba vulnerabilidades no cubiertas en la última versión de iOS: se lanzó un parche de emergencia para ellos

en febrero de este año.

El blog de Google Project Zero detalla los cinco métodos de ataque y analiza las vulnerabilidades utilizadas en varios componentes de iOS. Por separado, el investigador Samuel Gross describe las

vulnerabilidades en el navegador , más precisamente, en el motor WebKit. Hay una observación interesante: los investigadores sugieren (pero no pueden decir con certeza) que los atacantes observaron cuidadosamente los parches del motor WebKit y utilizaron exploits contra iOS, hasta que se lanzó la próxima actualización para los teléfonos inteligentes de Apple.

En algunos casos, junto con un parche de vulnerabilidad, los investigadores publicaron la Prueba de concepto. La imagen de arriba muestra lo que los organizadores del ataque público de PoC usaron con cambios mínimos. Esta

vulnerabilidad se

cerró en WebKit el 11 de marzo de 2017, y el lanzamiento de iOS 10.3.2 con este parche tuvo lugar solo el 15 de mayo. En total, el artículo describe siete vulnerabilidades en WebKit y, en cada caso, los atacantes tenían unos dos meses de discapacidad antes del lanzamiento del parche. Las vulnerabilidades en el navegador en sí no proporcionan un control completo sobre el dispositivo móvil, pero gracias a ellas, es posible explotar vulnerabilidades en otros componentes del sistema operativo y obtener un control completo.

Finalmente, un

artículo separado describe la funcionalidad del malware que los atacantes instalaron después de hackear iOS. Muy a menudo, los investigadores se limitan a una simple lista de posibilidades, aquí todo se muestra claramente con capturas de pantalla. A saber: el robo de correspondencia de Telegram, Whatsapp, Hangouts e iMessage, la intercepción de correspondencia sin cifrar en la aplicación GMail, el robo de contactos, fotos y la transferencia de la geolocalización de la víctima cada minuto. El implante también carga contraseñas y tokens WiFi al servidor de atacantes para acceder a servicios, como una cuenta de Google. El programa malicioso no sobrevive al reinicio, pero, en primer lugar, los teléfonos inteligentes no se reinician tan a menudo, y en segundo lugar, incluso la operación a corto plazo del programa malicioso le da al atacante mucha información para comprometer aún más la cuenta de correo y otras cosas.

Se ve aterrador. El usuario no puede determinar la presencia de malware de ninguna manera, ya que él mismo no tiene acceso, por ejemplo, a la lista de procesos en ejecución. Es posible identificar el dispositivo infectado por la característica de llamadas cada minuto al servidor de comandos. Además, todos los datos robados se transmiten sin cifrado, a través de http, y en teoría están disponibles no solo para los organizadores del ataque, sino en general para cualquier persona. ¿Cómo lograron los atacantes trabajar sin ser detectados durante mucho tiempo, sin esconder y explotar realmente las vulnerabilidades de día cero? La publicación de Google Project Zero no responde a esta pregunta. El artículo solo dice que tal campaña es poco probable que sea la única.

En este estudio, la vida útil de una explotación laboral durante su explotación moderadamente pública es de interés. A juzgar por la línea de tiempo mostrada por los investigadores, lleva de tres a nueve meses, aunque no todos los métodos mostrados funcionaron en un teléfono actualizado a la última versión.

Anteriormente, los expertos de Kaspersky Lab hablaron sobre un ataque masivo contra usuarios de Android (

noticias ,

investigación ). La popular aplicación CamScanner, que reconoce el texto de un documento fotografiado, se vio comprometida en algún momento: se agregó un módulo de anuncios al código del programa en Google Play, que accedió a los servidores del atacante y descargó el código malicioso desde allí. En este caso, el troyano Necro.n ganó dinero con las víctimas por cualquier medio disponible, desde mostrar anuncios sobre otras aplicaciones hasta enviar SMS a números pagados. Por el momento, la aplicación se ha eliminado de la tienda de Google y, a juzgar por las reseñas de los usuarios, la versión maliciosa se extendió durante aproximadamente un mes, por lo que muchos ataques masivos en teléfonos inteligentes pasan desapercibidos. Según la propia tienda, la aplicación se ha descargado más de 100 millones de veces.

Descargo de responsabilidad: las opiniones expresadas en este resumen pueden no coincidir con la posición oficial de Kaspersky Lab. Los estimados editores generalmente recomiendan tratar cualquier opinión con escepticismo saludable.