Ya hemos examinado las VLAN en las lecciones en video los días 11, 12 y 13 y hoy continuaremos estudiándolas de acuerdo con el tema de ICND2. Grabé el video anterior, que marcó el final de la preparación para el examen ICND1, hace unos meses, y todo este tiempo hasta hoy ha estado muy ocupado. Creo que muchos de ustedes aprobaron con éxito este examen, quienes pospusieron las pruebas pueden esperar hasta que termine la segunda parte del curso e intentar aprobar el examen completo CCNA 200-125.

El video tutorial de hoy "Día 34", comenzamos el tema del curso ICND2. Muchos me preguntan por qué no consideramos OSPF y EIGRP. El hecho es que estos protocolos no están incluidos en el tema del curso ICND1 y se están estudiando en preparación para aprobar ICND2. A partir de hoy, comenzaremos a cubrir los temas de la segunda parte del curso y, por supuesto, estudiaremos los pinchazos de OSPF y EIGRP. Antes de comenzar el tema de hoy, quiero hablar sobre la estructuración de nuestros videos tutoriales. Al presentar el tema de ICND1, no me adhirí a los patrones aceptados, sino que simplemente expliqué lógicamente el material, ya que pensé que este método era más fácil de entender. Ahora, mientras estudio ICND2, a solicitud de los estudiantes, comenzaré a enviar material de capacitación de acuerdo con el plan de estudios y el programa del curso de Cisco.

Si va al sitio web de la compañía, verá este plan y el hecho de que todo el curso se divide en 5 partes principales:

- Tecnologías para la conmutación de redes locales (26% del material de capacitación);

- Tecnologías de enrutamiento (29%);

- Tecnologías de redes globales (16%);

- Servicios de infraestructura (14%);

- Mantenimiento de infraestructura (15%).

Comenzaré con la primera parte. Si hace clic en el menú desplegable a la derecha, puede ver los temas detallados de esta sección. El video tutorial de hoy cubrirá los temas de la sección 1.1: "Configuración, verificación y solución de problemas de VLAN (rango normal / extendido) que cubre varios conmutadores" y subsecciones 1.1a "Puertos de acceso (mensajes de voz y datos)" y 1.1.b "VLAN predeterminada" .

Además, intentaré adherirme al mismo principio de presentación, es decir, cada lección de video estará dedicada a una sección con subsecciones, y si no hay suficiente material, combinaré los temas de varias secciones en una lección, por ejemplo, 1.2 y 1.3. Si habrá mucho material de sección, lo dividiré en dos videos. En cualquier caso, seguiremos el programa del curso y podrá comparar fácilmente el cumplimiento de sus notas con el plan de estudios actual de Cisco.

Usted ve mi nuevo escritorio en la pantalla, es Windows 10. Si desea mejorar su escritorio con varios widgets, puede ver mi video llamado "Pimp Your Desktop", donde le digo cómo personalizar el escritorio de su computadora para adaptarlo a su necesidades Publico videos de este tipo en otro canal, ExplainWorld, para que pueda usar el enlace en la esquina superior derecha y ver su contenido.

Antes del comienzo de la lección, te pediré que no olvides compartir mis videos y dar me gusta. También quiero recordar a nuestros contactos en las redes sociales y enlaces a mis páginas personales. Puede escribirme por correo electrónico y, como ya he dicho, la prioridad en recibir mi respuesta personal se dará a las personas que hicieron una donación en nuestro sitio web.

Si no hace una donación, está bien, puede dejar sus comentarios en los videos tutoriales en el canal de YouTube, y le responderé siempre que sea posible.

Entonces, hoy, de acuerdo con la programación de Cisco, consideraremos 3 preguntas: compare la VLAN predeterminada o la VLAN predeterminada, con la VLAN nativa o la VLAN "nativa", descubra cómo la VLAN normal (rango normal de VLAN) difiere del rango extendido de VLAN extendidas y Considere la diferencia entre una VLAN de datos (VLAN de voz) y una VLAN de voz (VLAN de voz). Como dije, ya hemos estudiado este tema en series anteriores, pero superficialmente, muchos estudiantes todavía tienen dificultades para determinar la diferencia entre los tipos de VLAN. Hoy lo explicaré para que todos lo entiendan.

Considere la diferencia entre la VLAN predeterminada y la VLAN nativa. Si toma un nuevo conmutador Cisco con la configuración de fábrica, tendrá 5 VLAN: VLAN1, VLAN1002, VLAN1003, VLAN1004 y VLAN1005.

VLAN1 es la VLAN predeterminada para todos los dispositivos Cisco, y la VLAN 1002-1005 está reservada para Token Ring y FDDI. La VLAN1 no se puede eliminar ni renombrar, las interfaces no se pueden agregar a ella y todos los puertos del conmutador pertenecen por defecto a esta red hasta que se configuran de manera diferente. De manera predeterminada, todos los conmutadores pueden comunicarse entre sí porque todos forman parte de la VLAN1. Esto es lo que significa "VLAN predeterminada" o VLAN predeterminada.

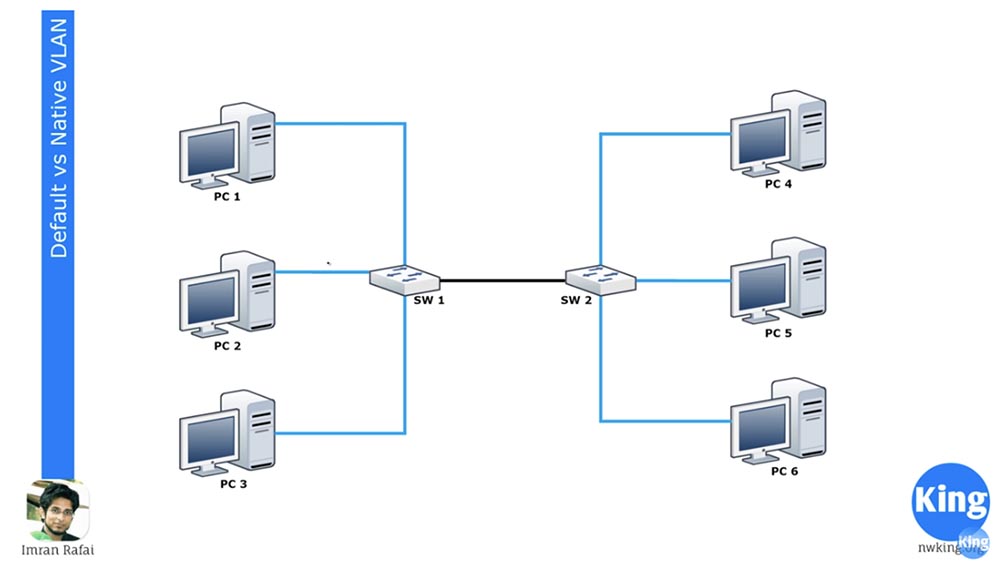

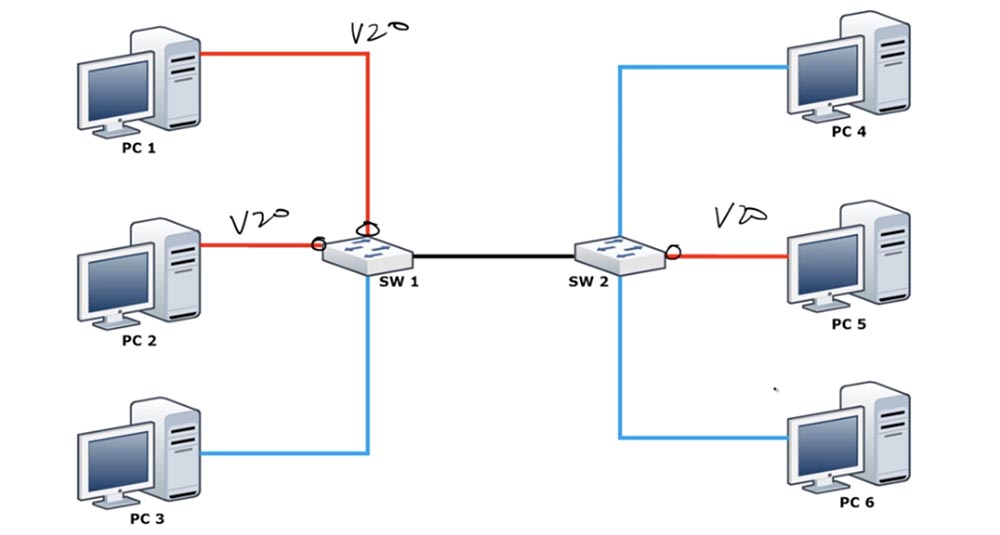

Si accede a la configuración del conmutador SW1 y asigna dos interfaces a la red VLAN20, se convertirán en parte de la red VLAN20. Antes de comenzar la lección de hoy, le recomiendo que revise las series de 11.12 y 13 días mencionadas anteriormente, porque no repetiré qué son las VLAN y cómo funcionan.

Solo le recuerdo que no puede asignar automáticamente interfaces a una red VLAN20 hasta que la cree, por lo que primero debe ingresar al modo de configuración global del conmutador y crear una VLAN20. Puede mirar la consola de configuración de CLI y comprender a qué me refiero. Después de que haya asignado estos 2 puertos para trabajar con VLAN20, PC1 y PC2 podrán comunicarse entre sí porque ambos pertenecerán a la misma red VLAN20. Pero PC3 seguirá siendo parte de VLAN1 y, por lo tanto, no podrá conectarse a computadoras en VLAN20.

Tenemos un segundo conmutador SW2, una de cuyas interfaces está asignada para trabajar con VLAN20, y la PC5 está conectada a este puerto. Con este esquema de conexión, PC5 no puede comunicarse con PC4 y PC6, pero al mismo tiempo, estas dos computadoras pueden comunicarse entre sí porque pertenecen a la misma red VLAN1.

Ambos conmutadores están conectados por troncal a través de puertos configurados adecuadamente. No me repetiré, solo diré que todos los puertos del conmutador están configurados por defecto para el modo de enlace DTP. Si conecta una computadora a algún puerto, este puerto usará el modo de acceso. Si desea cambiar el puerto al que PC3 está conectado a este modo, deberá ingresar el comando de acceso al modo switchport.

Entonces, si conecta los dos interruptores entre sí, forman un enlace troncal. Los dos puertos superiores de SW1 solo pasarán tráfico en VLAN20, el puerto inferior solo traficará en VLAN1, pero la conexión troncal pasará a través de todo el tráfico que pasa a través del conmutador. Por lo tanto, tanto VLAN1 como VLAN20 recibirán tráfico hacia SW2.

Como recordará, las VLAN tienen un significado local. Por lo tanto, SW2 sabe que el tráfico que llega al puerto VLAN1 desde la PC4 solo se puede enviar a la PC6 a través de un puerto que también pertenece a la VLAN1. Sin embargo, cuando un conmutador envía tráfico a otro conmutador en la troncal, debe usar un mecanismo para explicarle al segundo conmutador qué tipo de tráfico es. Como tal mecanismo, se utiliza la VLAN nativa, que está conectada al puerto troncal y pasa el tráfico etiquetado a través de sí mismo.

\

Como dije, el conmutador solo tiene una red que no está sujeta a cambios: esta es la red predeterminada VLAN1. Pero por defecto, la VLAN nativa es VLAN1. ¿Qué es una VLAN nativa? Esta es una red que pasa tráfico sin etiquetar a VLAN1, pero tan pronto como el tráfico de cualquier otra red, en nuestro caso VLAN20, llega al puerto troncal, necesariamente está etiquetado. Cada trama tiene una dirección de destino DA, una dirección de origen SA y una etiqueta de VLAN que contiene la ID de VLAN. En nuestro caso, este identificador indica que este tráfico pertenece a VLAN20, por lo tanto, solo puede enviarse a través del puerto VLAN20 y destinarse a PC5. Podemos decir que la VLAN nativa decide si el tráfico debe etiquetarse o no.

Recuerde que VLAN1 es la VLAN nativa predeterminada porque, de manera predeterminada, todos los puertos usan VLAN1 como VLAN nativa para transmitir tráfico sin etiquetar. Sin embargo, en este caso, la VLAN predeterminada es solo VLAN1, la única red que no se puede cambiar. Si el conmutador recibe tramas sin etiquetar en el puerto troncal, las considera automáticamente como VLAN nativa.

En pocas palabras, en los conmutadores Cisco, puede usar cualquier VLAN como VLAN nativa, por ejemplo, VLAN20, y solo VLAN1 como VLAN predeterminada.

En este caso, podemos tener un problema. Si cambiamos el puerto troncal del primer conmutador VLAN nativo a VLAN20, el puerto pensará: "dado que se trata de VLAN nativa, entonces no es necesario etiquetar su tráfico" y enviará tráfico de red VLAN20 sin etiquetar al segundo conmutador en el enlace troncal. El conmutador SW2, después de haber recibido este tráfico, dirá: "excelente, este tráfico no tiene una etiqueta. Según mi configuración, mi VLAN nativa es VLAN1, por lo que tengo que enviar este tráfico sin etiquetar a través de VLAN1 ". Por lo tanto, SW2 reenviará el tráfico recibido solo a PC4 y PC-6, aunque está diseñado por PC5. Esto creará un gran problema de seguridad ya que mezcla el tráfico de VLAN. Es por eso que siempre necesita configurar la misma VLAN nativa en ambos puertos troncales, es decir, si la VLAN nativa para el puerto troncal SW1 es VLAN20, entonces la misma VLAN20 debe establecerse como VLAN nativa en el puerto troncal de SW2.

Esta es la diferencia entre la VLAN nativa y la VLAN predeterminada, y debe recordar que todas las VLAN nativas en la troncal deben coincidir (nota del traductor: es mejor usar una red que no sea la VLAN1 como la VLAN nativa).

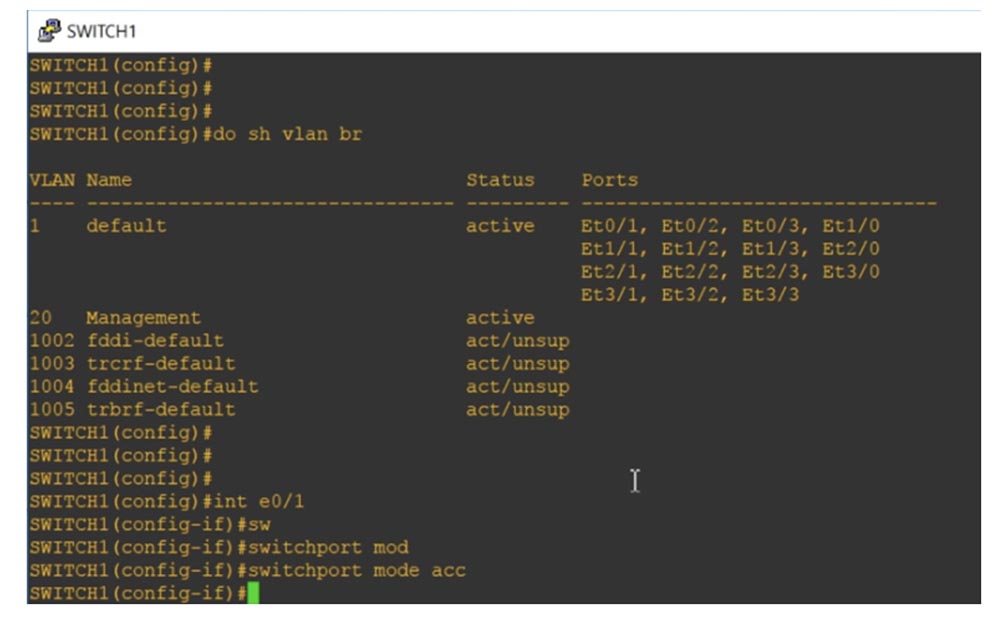

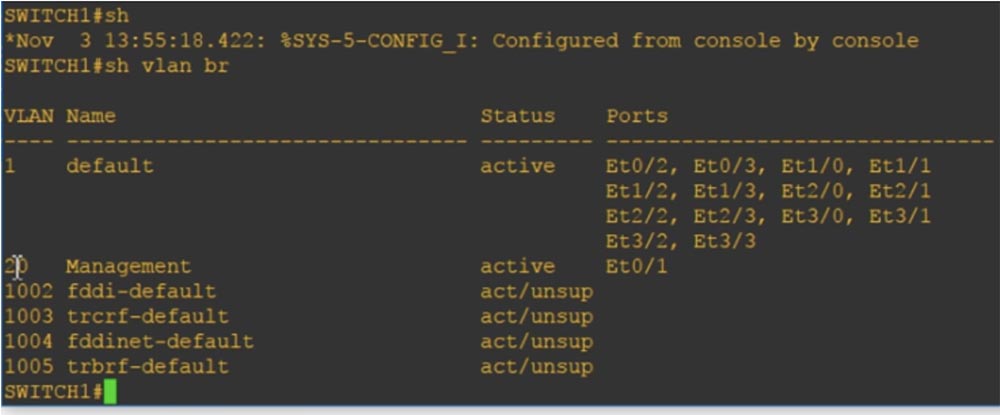

Miremos desde el punto de vista del interruptor. Puede ingresar al conmutador y escribir el comando show vlan brief, después de lo cual verá que todos los puertos del conmutador están conectados a la VLAN1 predeterminada.

A continuación se muestran 4 VLAN más: 1002,1003,1004 y 1005. Esta también es la VLAN predeterminada, puede verla desde su designación. Son las redes predeterminadas porque están reservadas para redes específicas: Token Ring y FDDI. Como puede ver, están en un estado activo, pero no son compatibles, porque las redes de los estándares mencionados no están conectadas al conmutador.

La designación predeterminada para la VLAN 1 no se puede cambiar porque es la red predeterminada. Dado que, de forma predeterminada, todos los puertos del conmutador pertenecen a esta red, todos los conmutadores pueden comunicarse entre sí de forma predeterminada, es decir, sin la necesidad de configuraciones de puerto adicionales. Si desea conectar el conmutador a otra red, ingrese al modo de configuración global y cree esta red, por ejemplo, VLAN20. Al presionar "Enter", accederá a la configuración de la red creada y podrá asignarle un nombre, por ejemplo, Administración, y luego salir de la configuración.

Si usa el comando show vlan brief ahora, verá que tenemos una nueva red VLAN20 que no corresponde a ninguno de los puertos del conmutador. Para asignar un puerto específico a esta red, debe seleccionar una interfaz, por ejemplo, int e0 / 1, ir a la configuración de este puerto e ingresar los comandos de acceso al modo switchport y acceso al switchport vlan20.

Si le pide al sistema que muestre el estado de las VLAN, veremos que ahora el puerto Ethernet 0/1 está destinado a la red de administración, es decir, se movió automáticamente aquí desde el área del puerto que está asignada de manera predeterminada para la VLAN1.

Recuerde que cada puerto de acceso puede tener solo una VLAN de datos, por lo que no puede servir dos VLAN al mismo tiempo.

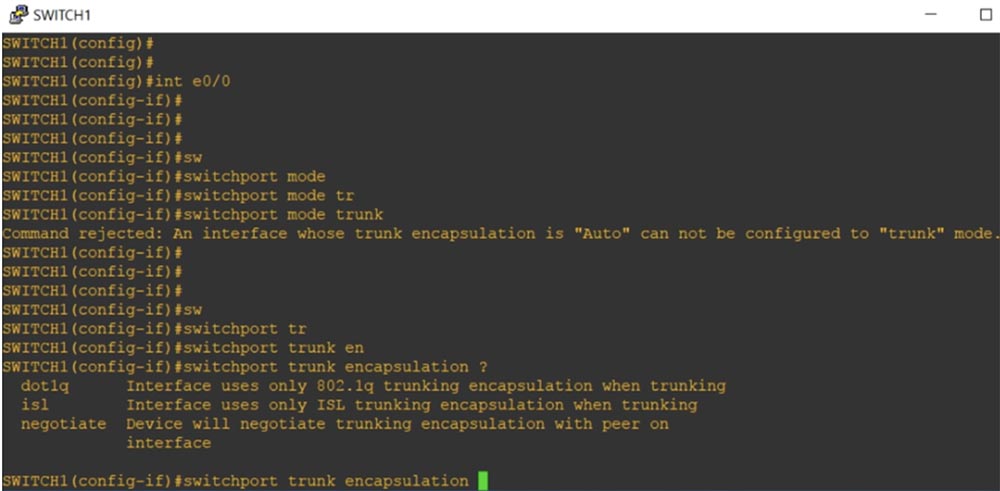

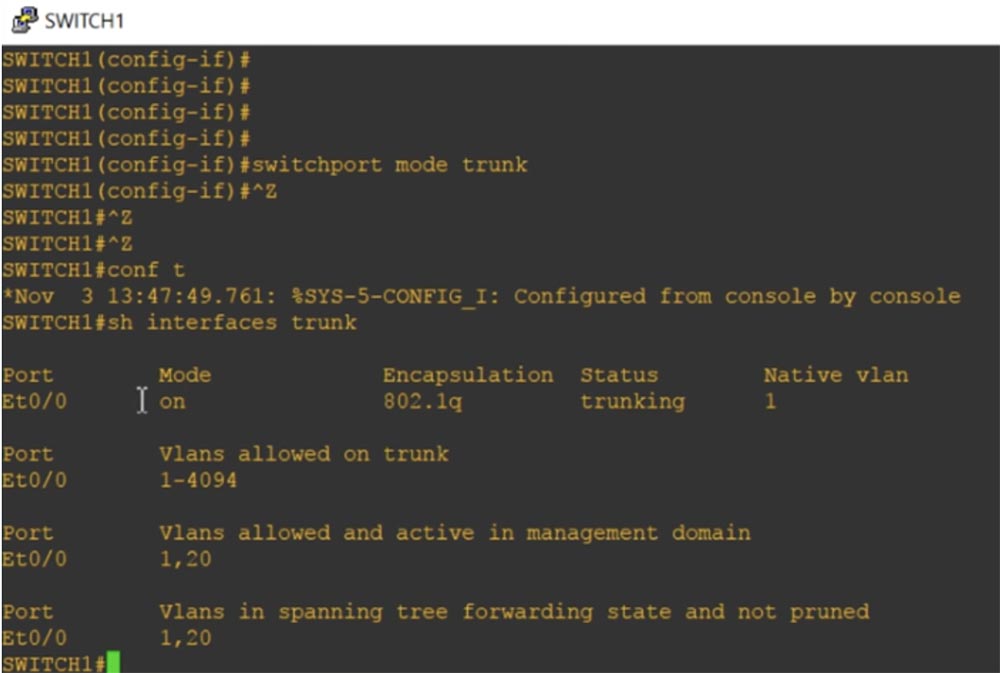

Ahora eche un vistazo a la VLAN nativa. Uso el comando show int trunk y veo que el puerto Ethernet0 / 0 está dedicado a la troncal.

No necesitaba hacer esto a propósito, porque el protocolo DTP asignó automáticamente esta interfaz para el enlace troncal. El puerto está en modo deseable, encapsulación n-isl, el estado del puerto está trunking, la red es VLAN1 nativa.

El siguiente es un rango válido de números de VLAN 1–4094 para enlaces troncales e indica que VLAN1 y VLAN20 están funcionando para nosotros. Ahora iré al modo de configuración global y escribiré el comando int e0 / 0, gracias al cual iré a la configuración de esta interfaz. Intento programar manualmente este puerto para que funcione en modo troncal con el comando trunk del modo switchport, sin embargo, el sistema no acepta el comando, respondiendo que: “una interfaz con un modo de encapsulación troncal automática no se puede cambiar al modo troncal.

Por lo tanto, primero debo configurar el tipo de encapsulación de troncal, para lo cual uso el comando switchport trunk encapsulation. El sistema emitió sugerencias con posibles parámetros para este comando:

dot1q: durante el enlace troncal, el puerto utiliza la encapsulación troncal 802.1q;

isl: durante el enlace troncal, el puerto utiliza la encapsulación del enlace troncal solo del protocolo Cisco ISL patentado;

negociar: el dispositivo encapsula el enlace troncal con cualquier dispositivo conectado a este puerto.

En cada extremo del tronco, se debe seleccionar el mismo tipo de encapsulación. De manera predeterminada, el conmutador listo para usar solo admite el enlace troncal dot1q, ya que casi todos los dispositivos de red son compatibles con este estándar. Programaré nuestra interfaz para encapsular el enlace troncal de acuerdo con este estándar con el comando switchport trunk encapsulation dot1q, y luego usaré el comando del modo switchport trunk previamente rechazado. Ahora nuestro puerto está programado en modo troncal.

Si la troncal está formada por dos conmutadores Cisco, el protocolo ISL patentado se usará de manera predeterminada. Si un interruptor admite dot1q e ISL, y el segundo solo dot1q, la troncal se pondrá automáticamente en modo de encapsulación dot1q. Si miramos nuevamente los parámetros de enlace troncal, veremos que ahora el modo de encapsulación del enlace troncal de la interfaz Et0 / 0 ha cambiado de n-isl a 802.1q.

Si ingresamos el comando show int e0 / 0 switchport, veremos todos los parámetros de estado para este puerto.

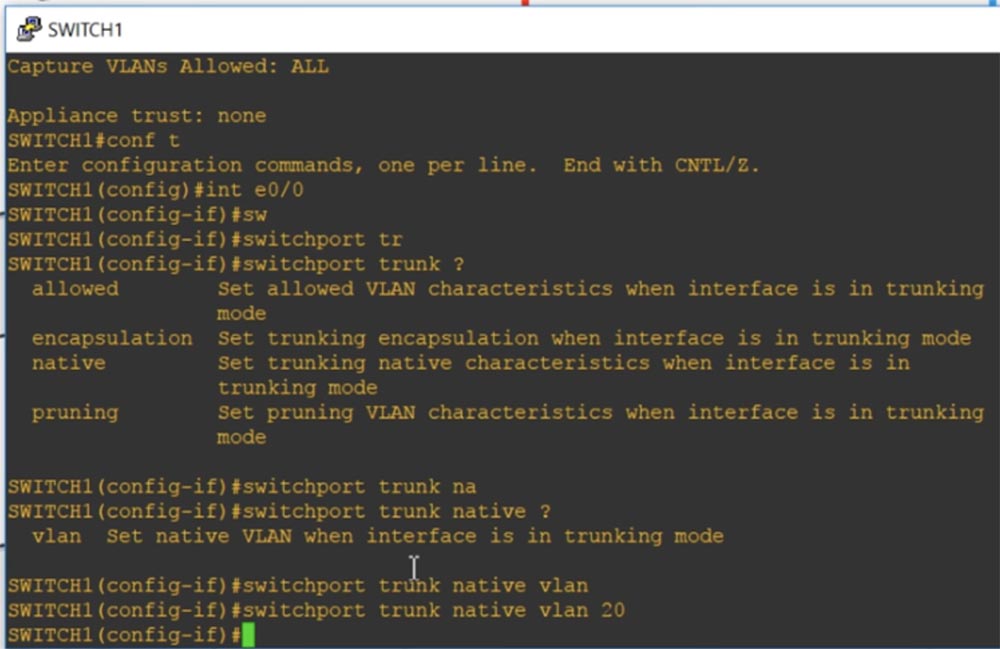

Puede ver que, de manera predeterminada, VLAN1 es la VLAN nativa para el enlace troncal nativo, y es posible el modo de etiquetado de tráfico VLAN nativa. A continuación, utilizo el comando int e0 / 0, voy a la configuración de esta interfaz y escribo switchport trunk, después de lo cual el sistema da pistas de posibles parámetros para este comando.

Permitido significa que si el puerto está en modo troncal, se establecerán las características de VLAN permitidas. La encapsulación activa la encapsulación troncal si el puerto está en modo troncal. Uso el parámetro nativo, lo que significa que en el modo troncal las características nativas se establecerán para el puerto, e ingreso el comando switchport trunk native VLAN20. Por lo tanto, en modo troncal, VLAN20 será la VLAN nativa para este puerto del primer conmutador SW1.

Tenemos otro conmutador, SW2, para el puerto troncal del cual se usa VLAN1 como VLAN nativa. Ahora verá que el protocolo CDP muestra un mensaje de que hay una falta de coincidencia entre la VLAN nativa en ambos extremos de la troncal: el puerto troncal del primer conmutador Ethernet0 / 0 usa la VLAN20 nativa, y el puerto troncal del segundo usa la VLAN nativa1. Esto ilustra la diferencia entre la VLAN nativa y la VLAN predeterminada.

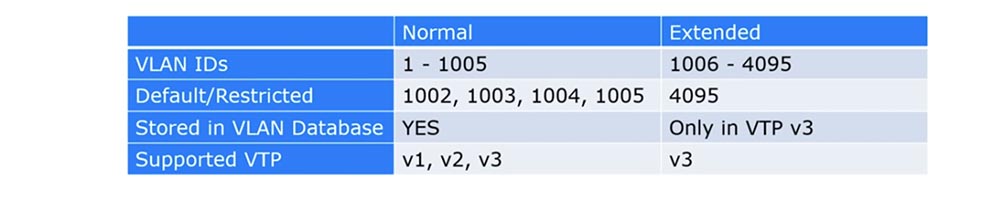

Comencemos con un rango básico y extendido de VLAN.

Durante mucho tiempo, Cisco solo admitió el rango de números de VLAN de 1 a 1005, mientras que el rango de 1002 a 1005 estaba reservado de manera predeterminada para Token Ring y FDDI VLAN. Estas redes se llamaron VLAN regulares. Si recuerda, la ID de VLAN es una etiqueta de 12 bits que le permite establecer el número en 4096, pero por razones de compatibilidad, Cisco solo utilizó números hasta 1005.

El rango extendido de VLAN incluye los números 1006 a 4095. Solo se puede usar en dispositivos más antiguos si son compatibles con VTP v3. Si usa VTP v3 y el rango extendido de VLAN, debe deshabilitar la compatibilidad con VTP v1 y v2, porque la primera y la segunda versión no pueden funcionar con VLAN si tienen un número mayor que 1005.

Por lo tanto, si usa VLAN extendida para conmutadores antiguos, VTP debe estar en el estado "deseable" y debe configurarlo manualmente para VLAN, de lo contrario, la base de datos de VLAN no se actualizará. Si tiene la intención de utilizar la VLAN extendida con VTP, necesita la tercera versión de VTP.

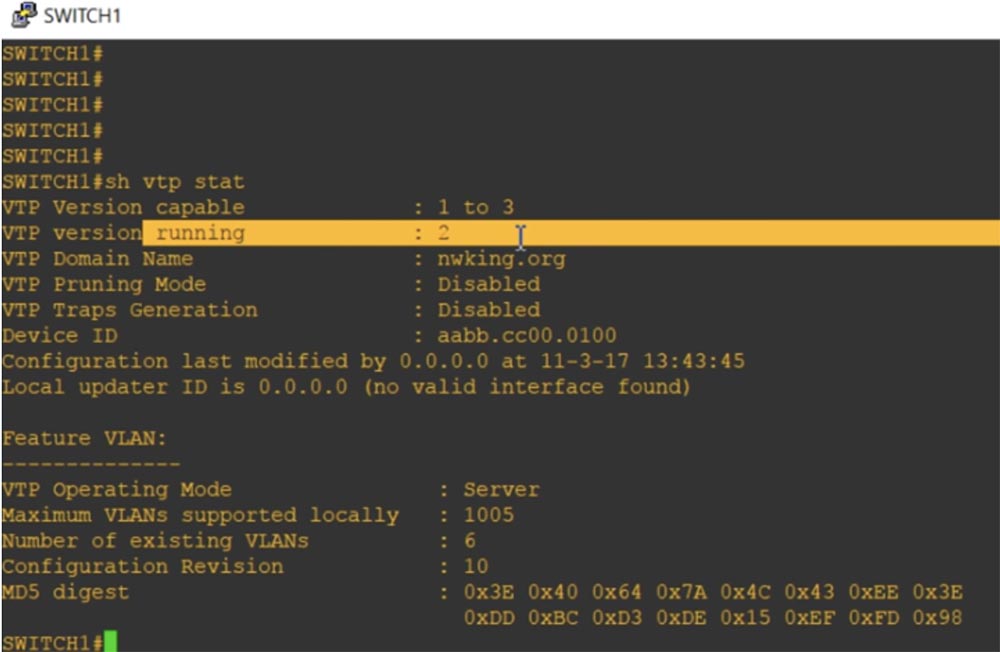

Miremos el estado de VTP usando el comando show vtp status. Verá que el conmutador funciona en modo VTP v2, aunque es posible admitir las versiones 1 y 3. Le asigné el nombre de dominio nwking.org.

El modo de administración del servidor VTP es importante aquí. Puede ver que la cantidad máxima de VLAN admitidas es 1005. Por lo tanto, puede comprender que este conmutador de forma predeterminada solo admite el rango de VLAN normal.

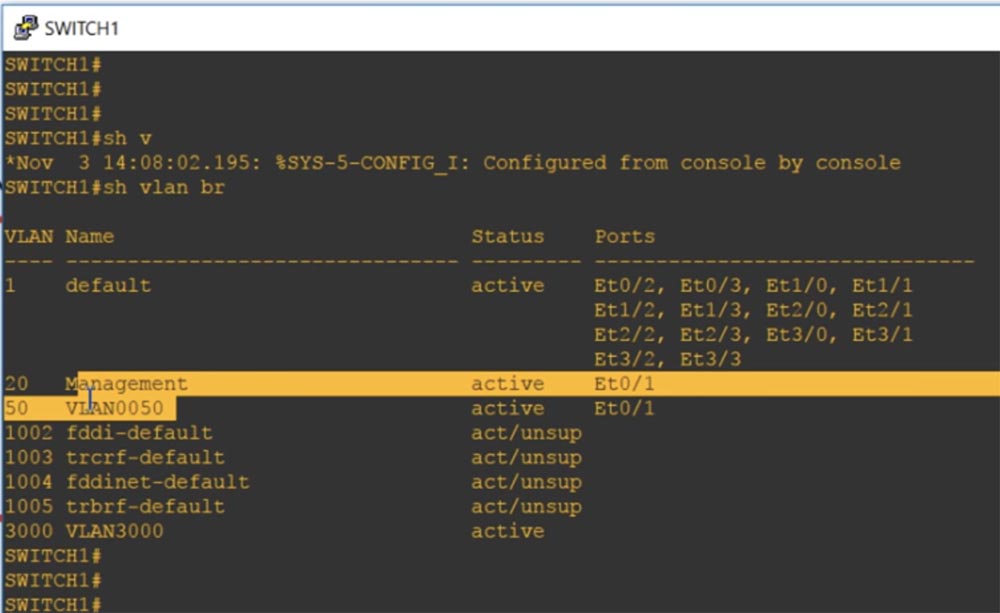

Ahora escribo el comando show vlan brief y verá la Administración de VLAN20, que se menciona aquí porque es parte de la base de datos de VLAN.

Si ahora le pido que muestre la configuración actual del dispositivo con el comando show run, no veremos ninguna mención a las VLAN, ya que están contenidas solo en la base de datos de VLAN.

A continuación, uso el comando vtp mode para configurar el modo de operación VTP. Los conmutadores de modelos antiguos solo tenían tres parámetros para este comando: cliente, que pone el conmutador en modo cliente, servidor, que activa el modo servidor, y transparente, que cambia el conmutador al modo "transparente". Como era imposible deshabilitar completamente VTP en los conmutadores antiguos, en este modo el conmutador, que permanecía en el dominio VTP, simplemente dejó de aceptar las actualizaciones de la base de datos VLAN que llegaban a sus puertos a través de VTP.

En los nuevos interruptores, apareció el parámetro off, que le permite deshabilitar completamente el modo VTP. Pongamos el dispositivo en modo transparente con el comando vtp mode transparent y veamos nuevamente la configuración actual. Como puede ver, ahora se le ha agregado una entrada sobre VLAN20. Por lo tanto, si agregamos algún tipo de VLAN cuyo número está en el rango de VLAN habitual con números del 1 al 1005, y el VTP está en modo transparente o apagado, de acuerdo con las políticas internas de VLAN, esta red se agregará a configuración actual y en la base de datos de redes virtuales de área local.

Intentemos agregar VLAN 3000, y verá que en modo transparente también apareció en la configuración actual. Por lo general, si queremos agregar una red desde el rango extendido de VLAN, debemos usar el comando vtp versión 3. Como puede ver, tanto VLAN20 como VLAN3000 se muestran en la configuración actual.

Si sale del modo transparente y habilita el modo del servidor usando el comando del servidor del modo vtp, y luego vuelve a mirar la configuración actual, puede ver que las entradas de VLAN han desaparecido por completo. , VLAN VLAN VTP. VTP v3, show vtp status , VLAN 4096.

, VTP v1 VTP v2 VLAN 1 1005, VTP v3 VLAN 1 4096. VTP transparent VTP off, VLAN . VLAN, VTP v3. VLAN.

VLAN VLAN . , , VLAN.

IP-. IP- Cisco , , - — . , , , VLAN. 11 12 , , , «» VLAN, , . VLAN .

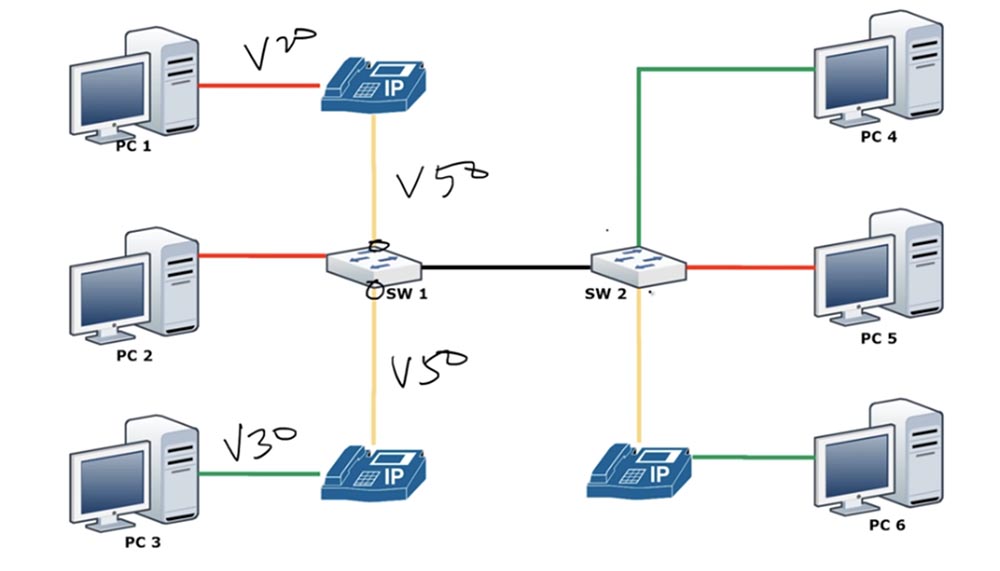

VLAN. , PC1 PC2 VLAN20, PC3 – VLAN30, IP- VLAN50.

SW1 2 VLAN – .

, access VLAN VLAN, VLAN . switchport access vlan 10, switchport access vlan 20 switchport access vlan 50. : switchport access vlan 10 switchport voice vlan 50. , IP- , VLAN50 switchport access VLAN20 SW1. , .

VLAN50, Ethernet 0/1 switchport mode access. switchport access vlan 10 switchport voice vlan 50.

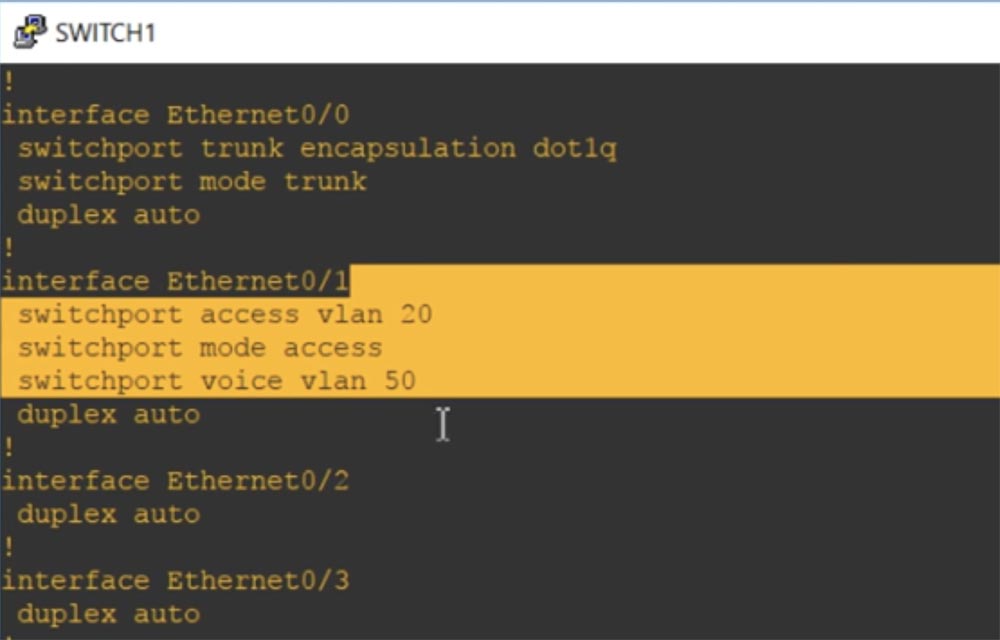

VLAN , Ethernet 0/0 switchport trunk native vlan 1. VLAN, , Ethernet 0/1 – VLAN 50 VLAN20.

, , VLAN, , Voice VLAN. , show int trunk, , - VLAN, VLAN1.

, , , : , access –.

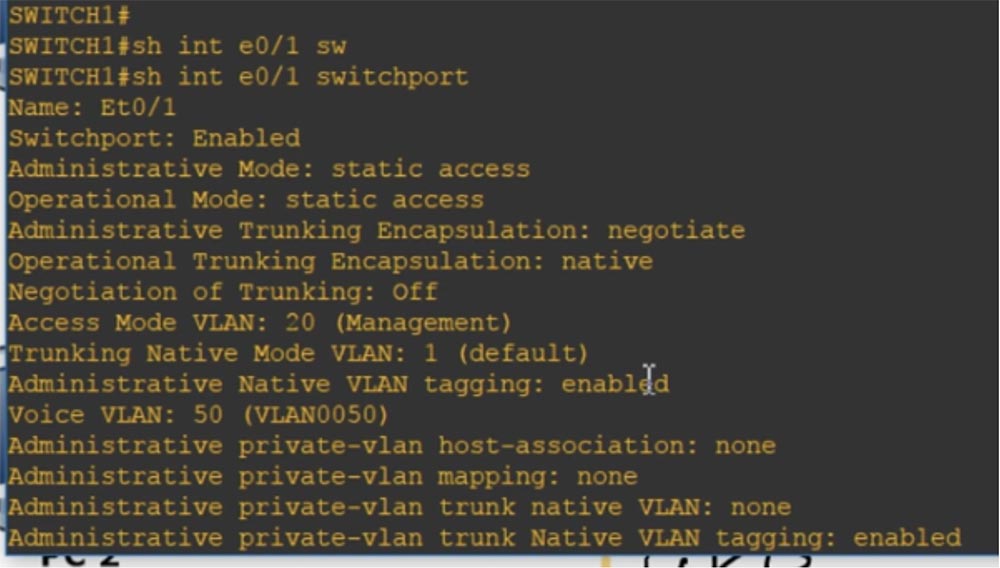

Si escribe el comando show int e0 / 1 switchport, puede ver que algunas de las características corresponden a dos modos de operación: tenemos acceso estático y encapsulación troncal. En este caso, el modo de acceso corresponde a la red de datos de administración VLAN 20 y al mismo tiempo hay una red de voz VLAN 50. Puede ver la configuración actual, que también mostrará que hay redes de acceso vlan 20 y voz vlan 50 en este puerto.

Puede ver la configuración actual, que también mostrará que hay redes de acceso vlan 20 y voz vlan 50 en este puerto. Esta es la diferencia entre VLAN de datos y VLAN de voz. Espero que entiendas todo lo que mencioné, si no, solo revisa este video tutorial nuevamente.

Esta es la diferencia entre VLAN de datos y VLAN de voz. Espero que entiendas todo lo que mencioné, si no, solo revisa este video tutorial nuevamente.Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV desde $ 199 en los Países Bajos! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - ¡desde $ 99! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?