Hoy nos fijamos en la subsección 1.7a y la sección 5.4 del tema del examen ICND2. Estos son temas descriptivos, es decir, Cisco no requiere que los estudie en profundidad. Solo necesita saber qué significan el estándar 802.1X y la familia de protocolos AAA.

Miremos un dispositivo Cisco y recordemos cómo ingresamos a dicho dispositivo. Cada vez, para iniciar sesión en el dispositivo Cisco, configuramos una contraseña en las líneas VTY, que proporcionan acceso al dispositivo a través de Telnet. Esto significa que, de manera predeterminada, IOS habilita el comando de inicio de sesión y comienza a buscar la contraseña de línea VTY.

Si ingresa el inicio de sesión local, el sistema comenzará a buscar una contraseña local configurada para el nombre de usuario. Entonces, si ingresa al modo de configuración global y escribe el nombre de usuario "Imran" y la contraseña "Imran", y luego entra en la línea VTY y escribe login local, el sistema buscará una contraseña local, es decir, el nombre de usuario y la contraseña que configuró.

El problema es que ambas configuraciones se configuran localmente en el dispositivo, y si tiene miles de usuarios en su organización, cada uno de estos dispositivos tendrá que recordar mil nombres de usuario y contraseñas. Si tiene 1000 dispositivos, cada uno de ellos tendrá 1000 nombres de usuario y 1000 contraseñas. Imagine lo que significa establecer tantas contraseñas en mil o incluso cien dispositivos.

Los criterios de seguridad requieren que las contraseñas cambien con frecuencia. Si debe cambiar la contraseña para 1000 usuarios, debe ingresar a cada uno de los cientos o miles de dispositivos y hacerlo manualmente. Esta es una cantidad de trabajo inimaginablemente enorme.

Hay una manera óptima de configurar centralmente los dispositivos Cisco. Esta es una familia de protocolos AAA (Autenticación, Autorización, Contabilidad) que proporciona 3 funciones: autenticación, autorización y contabilidad.

Supongamos que tenemos un servidor central que aloja una base de datos de nombres de usuario y contraseñas, y su conmutador Cisco. Cuando un usuario intenta iniciar sesión en un dispositivo Cisco, el conmutador no busca estos datos en su memoria, sino que intenta conectarse al servidor AAA. Habiendo encontrado los datos del usuario allí, le permite iniciar sesión.

Si tenemos miles de tales dispositivos, el acceso a ellos se configura a través de un servidor AAA, y no importa dónde vaya a ingresar dicho dispositivo, siempre verificará su nombre de usuario y contraseña en este servidor. Si necesita cambiar la contraseña, inicie sesión en el servidor, configure y su configuración se aplicará a todos los dispositivos de su red.

AAA utiliza principalmente dos protocolos: RADIUS y TACACS +.

RADIUS es un protocolo de autenticación y autorización remota descrito por RFC 2865-2866. Las propuestas de trabajo se recopilan bajo los auspicios de la organización abierta Internet Society, cuando cada persona puede hacer sus propuestas para mejorar el funcionamiento de un producto de software. Este es un protocolo bastante antiguo desarrollado en 1991. Se utiliza principalmente para autenticar a los usuarios de la red y usa los puertos UDP 1645/1646, mientras que los dispositivos más nuevos usan los puertos 1812/1813.

RADIUS admite 3 funciones: autenticación, autorización ejecutiva Autorización EXEC y contabilidad ejecutiva Contabilidad EXEC. La autenticación le brinda la oportunidad de obtener o no acceso al dispositivo, y la autorización le permite o le niega realizar ciertas acciones, por ejemplo, ingresar ciertos comandos en el dispositivo. Depende del nivel de privilegios que se le otorguen, es decir, determina qué puede hacer después de obtener acceso al dispositivo. Contabilidad significa registrar todos los comandos que ingresó en el dispositivo, de modo que se supervise el cumplimiento de los privilegios otorgados a usted.

TACACS + es un protocolo de sesión mediante el cual el servidor central AAA decide si permite o no que el usuario se conecte a la red. Esta es una versión mejorada del protocolo propietario TACACS de Cisco, que es un estándar público abierto. Se utiliza en mayor medida para administrar dispositivos de usuario, por ejemplo, ¿puede conectarse a una impresora y qué puede hacer con esta impresora?

Este protocolo usa TCP y el puerto 49. Si tiene un firewall entre el dispositivo y el servidor AAA, debe colocar el correspondiente puerto RADIUS o TACACS + en excepciones, es decir, abrir el tráfico UDP o TCP. Por lo tanto, es muy importante saber el número de puerto para que estos protocolos funcionen.

TACACS + admite más funciones que RADIUS, como la autorización de comandos. En la autorización ejecutiva de la Autorización EXEC, primero debe especificar el nivel de privilegio del usuario, por ejemplo Priv 15 o Priv10, es decir, especificar, por ejemplo, qué comandos puede usar un usuario autorizado por Priv 10. En TACACS +, se usa un nivel de autorización más detallado, es decir, puede especificar comandos específicos que el usuario puede o no puede usar, por ejemplo, para establecer que el usuario Priv 15 no puede usar los comandos de control del protocolo de enrutamiento. Es decir, en el nivel de Autorización de comandos, puede especificar qué comandos puede usar el usuario y qué comandos tiene prohibido usar.

Una situación similar con la función de contabilidad de comandos: puede ajustar qué comandos de usuario deben registrarse en el registro y cuáles ignorar.

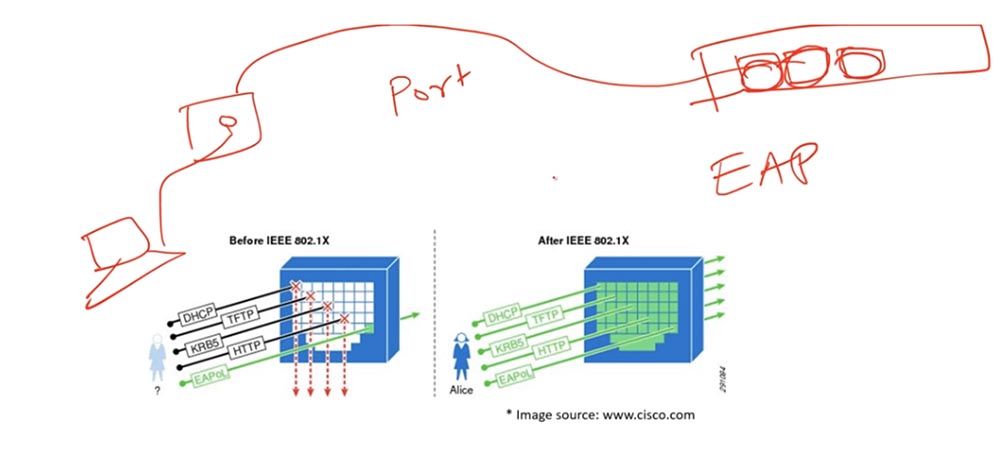

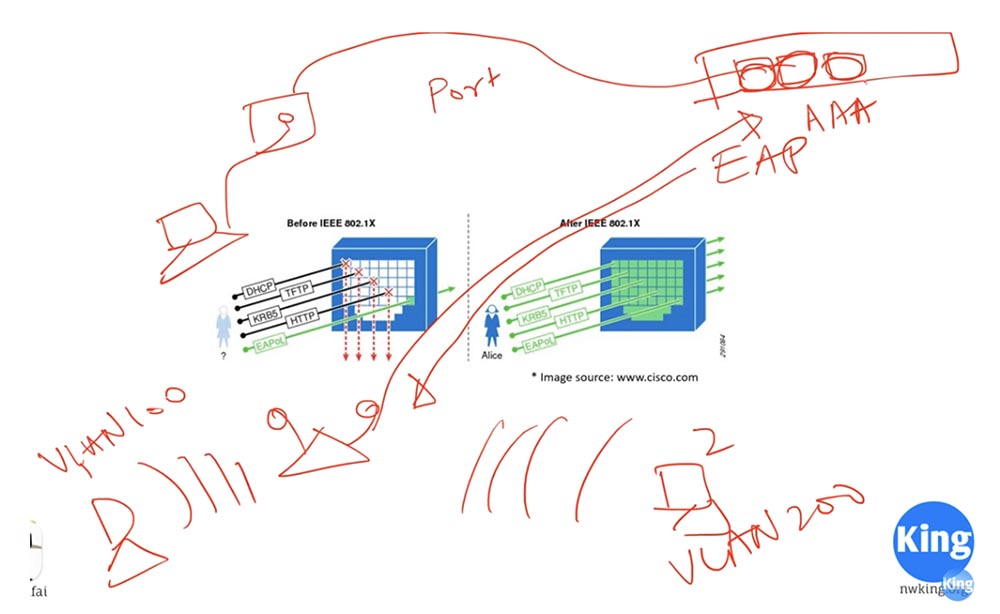

Considere un cambio típico. La mujer de la foto está trabajando con una computadora portátil conectada a una toma de corriente. Si recuerdas, en uno de los videos tutoriales de ICND1, hablamos de PortSecurity, que bloquea el puerto según la dirección MAC del dispositivo.

Por ejemplo, si se especifica una dirección MAC específica para un puerto específico, cuando un dispositivo con una dirección MAC diferente se conecta a este puerto, el puerto se bloqueará. Esto no es muy conveniente, porque en la práctica a veces es necesario proporcionar acceso a un usuario cuya dirección MAC del dispositivo no tiene derecho a trabajar con este puerto, y es muy difícil configurar las direcciones MAC permitidas cada vez. No desea que las personas abusen de este puerto, pero al mismo tiempo no desea negar el acceso a todos en una fila. En este caso, debe aplicar el protocolo EAP del estándar 802.1X: este es un marco de autenticación en redes p2p.

Si tiene un puerto de conmutador físico, suponga que una salida de red está conectada por un cable de conexión a un conmutador de 48 puertos, luego puede configurar cada uno de estos puertos para que funcione con 802.1X.

Cuando hace esto, cualquier tráfico DHCP, TFTP, HTTP, etc. se bloqueará, excepto para el tráfico que utiliza el protocolo especial EAPoL o el protocolo de autenticación extensible a través de LAN. Este tráfico irá al servidor AAA, y si el nombre de usuario y la contraseña coinciden con el nivel de acceso, el puerto del conmutador estará abierto. Después de eso, todo el tráfico DHCP, TFTP, KRB5, HTTP previamente prohibido se permitirá enviar al destino. Si el nombre de usuario y la contraseña no cumplen las condiciones de acceso, nada cambiará; todo el tráfico, excepto el tráfico EAPoL, seguirá denegado para este puerto. Esta es la explicación más simple de lo que hace el estándar 802.1X. Veamos el proceso de trabajo de este estándar, que consta de 3 componentes.

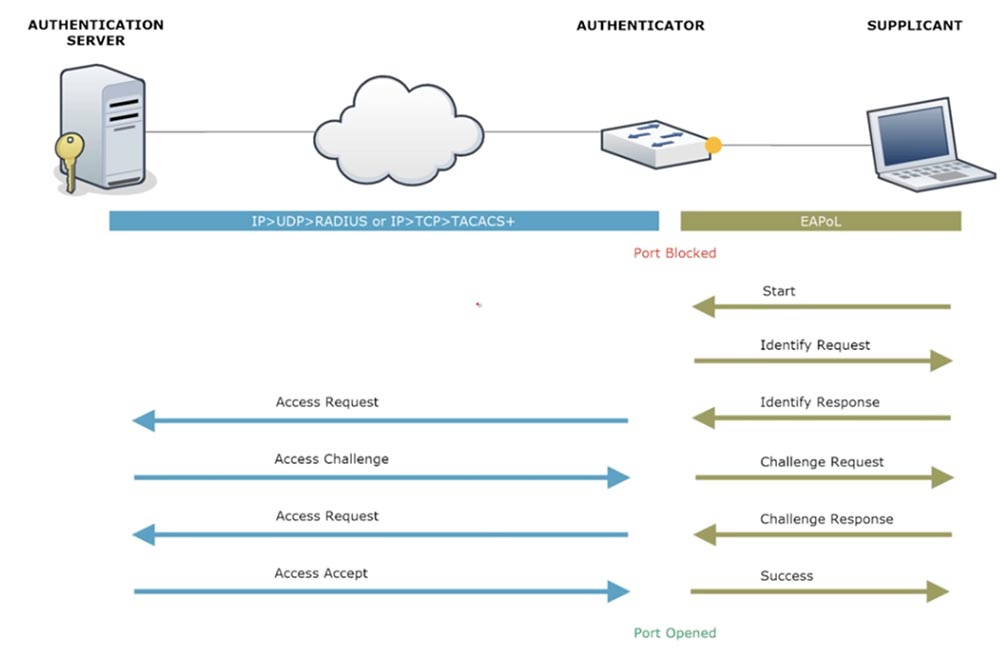

El primer componente es el solicitante, el usuario que necesita pasar por la autenticación de red. Por lo general, Supplicant significa un software especial que se incluye con muchos sistemas operativos modernos. Si su sistema operativo no lo contiene, deberá instalar dicho programa. Le permite conectarse a un puerto de conmutador disponible utilizando el protocolo 802.1X. El conmutador es el segundo componente llamado "autenticador". Se encuentra entre el solicitante y el tercer componente, el servidor de autenticación. Primero, todo el tráfico de usuarios está bloqueado por el puerto del conmutador, porque el dispositivo ni siquiera tiene una dirección IP, porque toda la comunicación con el autenticador se lleva a cabo solo utilizando el protocolo EAPoL.

El software suplicante crea un marco EAPoL y lo envía al autenticador. Él crea un nuevo paquete de IP. Si se usa RADIUS, entonces será un paquete UDP, si TACACS +, entonces el paquete TCP en el que se coloca la trama EAPoL. El paquete se envía al servidor de autenticación, que verifica el nombre de usuario y la contraseña y permite o niega el trabajo de este usuario.

Considere el proceso con más detalle. Todo comienza con el mensaje de inicio del dispositivo, pero no todos los dispositivos lo envían. Pero incluso si el dispositivo del usuario se conecta al puerto sin dicho mensaje, el autenticador aún le envía una Solicitud de identificación. Dependiendo de la configuración, el autenticador de Cisco envía esta solicitud cada pocos minutos o segundos. Si el dispositivo envía un mensaje de Inicio, la solicitud de identificación del interruptor se enviará de inmediato. A continuación, el dispositivo del usuario envía una respuesta de identificación Identify Response, que contiene el nombre de usuario, por ejemplo, Imran, y este marco va al autenticador. Toma el nombre "Imran", lo coloca en un paquete IP y lo envía al servidor de autenticación. Este mensaje se llama Solicitud de acceso o Solicitud de acceso. El servidor dice: "Genial, obtuve el nombre de usuario" Imran ", envíeme su contraseña ahora", y envía la solicitud de acceso de Access Challenge correspondiente al autenticador.

No se preocupe por el estudio en profundidad de este proceso, porque los temas del estándar 802.1X en el curso ICND2 son descriptivos.

El autenticador envía una solicitud correspondiente al solicitante, y el solicitante le envía una contraseña. Aquí hay matices: el usuario no puede enviar la contraseña al servidor en forma de un simple mensaje de texto, aquí se requiere un túnel usando encriptación. En este caso, el solicitante debe usar TLS o PIP: IP protegida o el protocolo de autenticación MS-CHAP.

Entonces, el dispositivo del usuario envía la contraseña a través del túnel encriptado, y llega al servidor de autenticación dentro de la Solicitud de acceso. Si la contraseña es correcta, el servidor devuelve el permiso de aceptación de acceso. Si la prueba es exitosa, el autenticador envía al usuario un mensaje de Éxito, luego de lo cual el puerto se abre para permitir el paso del tráfico. Este es el proceso de transferir un puerto desde un estado de filtrado o apagado a un estado abierto utilizando los protocolos del estándar de autenticación de red 802.1X. Podemos decir que este marco le proporciona un mayor nivel de seguridad de acceso a la red que el PortSecurity estándar.

Este estándar se usa ampliamente para dispositivos de acceso inalámbrico cuando varias computadoras portátiles están conectadas a dicho dispositivo para acceder a la red. Un dispositivo inalámbrico, o punto de acceso, se conecta al servidor de autenticación y organiza el acceso a la red para los usuarios.

Dependiendo del protocolo utilizado, RADIUS o TACACS +, los dispositivos de usuario pueden trabajar con una VLAN específica. Por ejemplo, después de la autenticación, la computadora portátil 1 puede usar la VLAN 100 para la comunicación, y la computadora portátil 2 puede usar la VLAN 200. Todos estos parámetros se pueden configurar usando los protocolos de autenticación 802.1X mencionados.

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV desde $ 199 en los Países Bajos! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - ¡desde $ 99! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?