Hoy veremos dos temas importantes: DHCP Snooping y la VLAN nativa "no predeterminada". Antes de continuar con la lección, lo invito a visitar nuestro otro canal de YouTube, donde puede ver un video sobre cómo mejorar su memoria. Le recomiendo que se suscriba a este canal, ya que allí publicamos muchos consejos útiles para la superación personal.

Esta lección está dedicada al estudio de las subsecciones 1.7b y 1.7c de ICND2. Antes de comenzar a investigar DHCP, recordemos algunos puntos de lecciones anteriores. Si no me equivoco, estudiamos DHCP en las lecciones "Día 6" y "Día 24". Discutió cuestiones importantes con respecto a la asignación de direcciones IP por un servidor DHCP y el intercambio de mensajes relevantes.

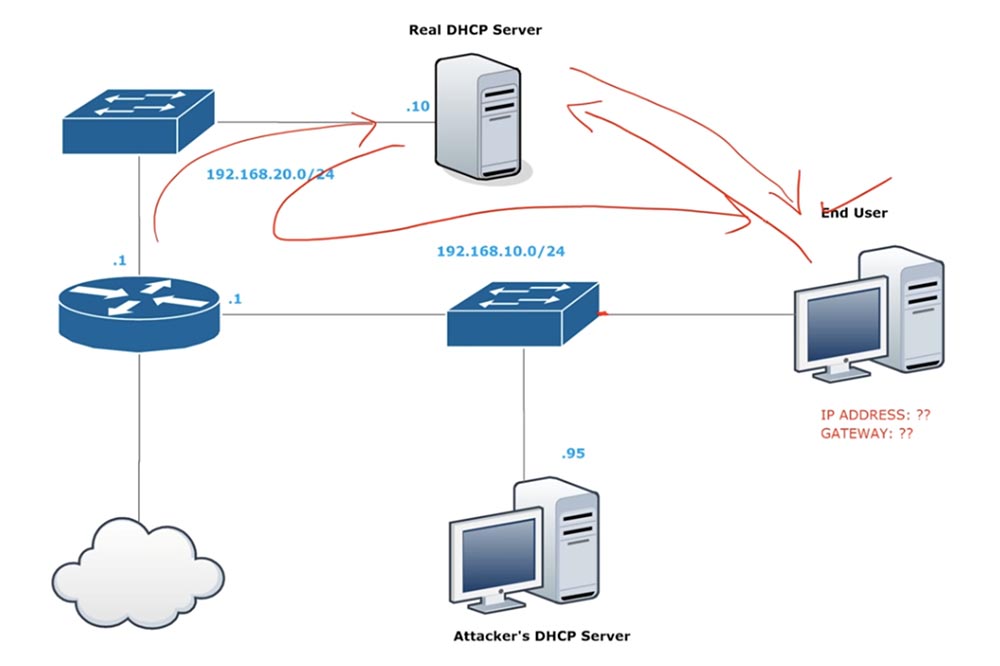

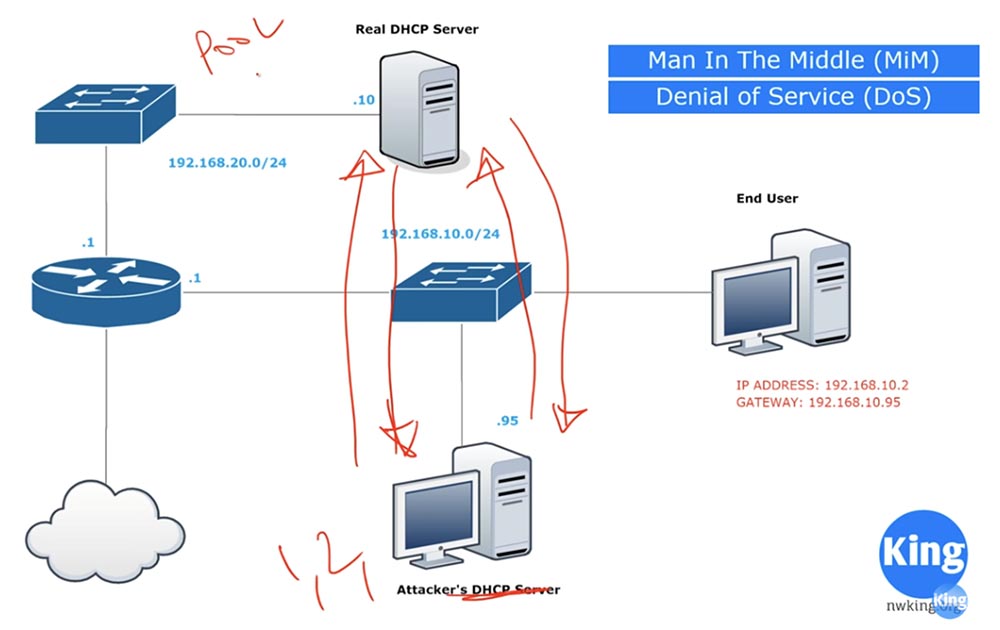

Por lo general, cuando un usuario final ingresa a una red, envía una solicitud de difusión a la red que todos los dispositivos de la red "escuchan". Si está conectado directamente al servidor DHCP, la solicitud va directamente al servidor. Si la red tiene dispositivos de transmisión (enrutadores y conmutadores), la solicitud al servidor pasa a través de ellos. Después de recibir la solicitud, el servidor DHCP responde al usuario, él le envía una solicitud de una dirección IP, después de lo cual el servidor emite dicha dirección al dispositivo del usuario. Así es como ocurre el proceso de obtención de una dirección IP en condiciones normales. Según el ejemplo en el diagrama, el usuario final recibirá la dirección 192.168.10.10 y la dirección de la puerta de enlace 192.168.10.1. Después de eso, el usuario podrá acceder a Internet a través de esta puerta de enlace o comunicarse con otros dispositivos de red.

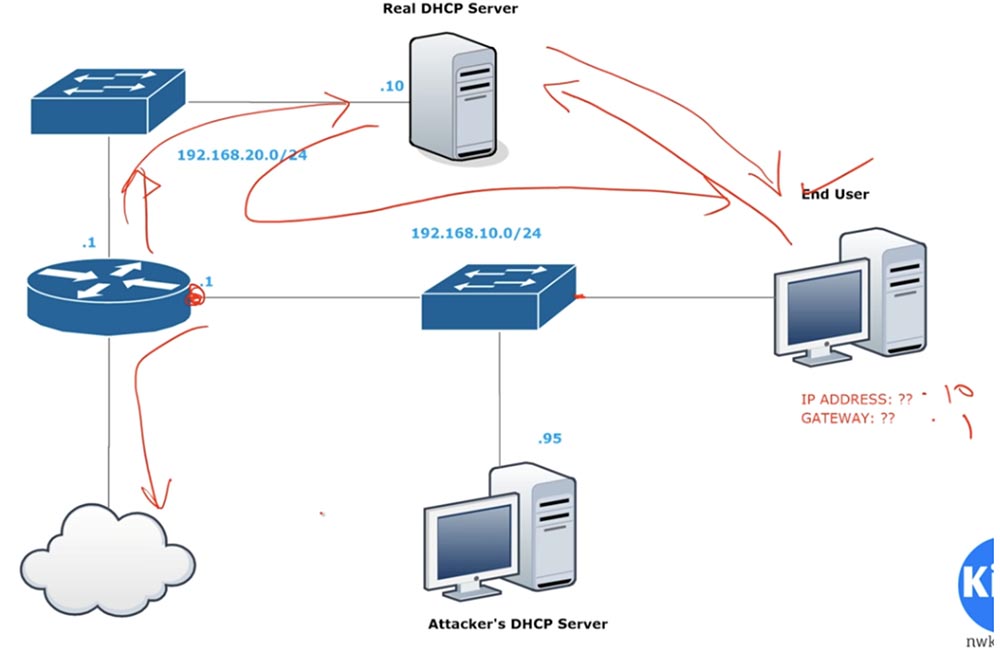

Supongamos que, además de un servidor DHCP real, hay un servidor DHCP fraudulento en la red, es decir, un atacante simplemente instala un servidor DHCP en su computadora. En este caso, el usuario, después de haber ingresado a la red, envía el mensaje de difusión de la misma manera, que el enrutador y el conmutador reenviarán al servidor real.

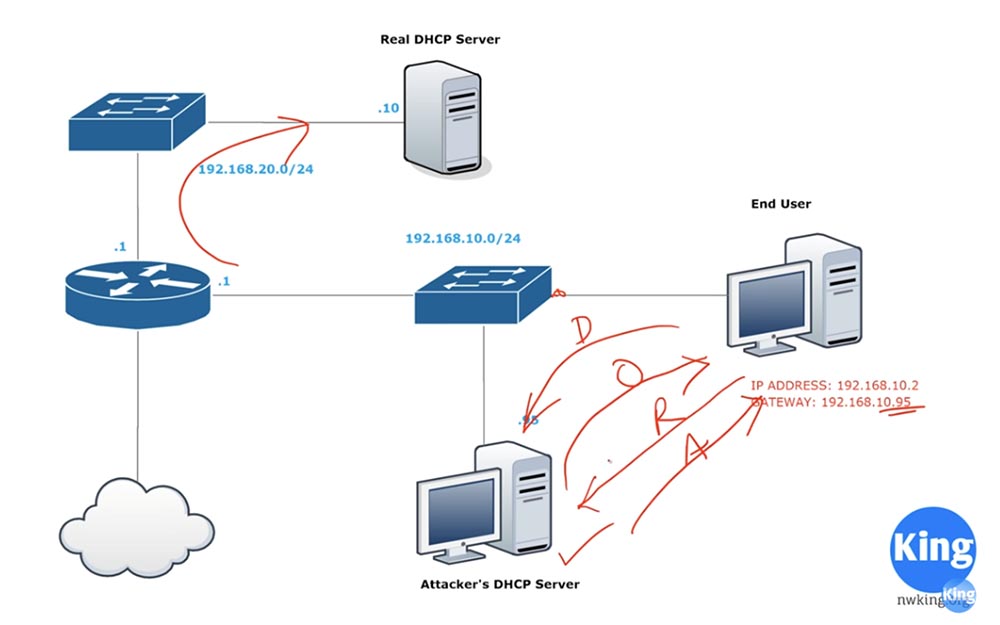

Sin embargo, el servidor fraudulento también "escucha" la red y, después de recibir un mensaje de difusión, responderá al usuario en lugar de un servidor DHCP real con su oferta. Una vez recibido, el usuario dará su consentimiento, como resultado de lo cual recibirá la dirección IP del atacante 192.168.10.2 y la dirección de la puerta de enlace 192.168.10.95.

El proceso para obtener una dirección IP se abrevia como DORA y consta de 4 etapas: Descubrimiento, Oferta, Solicitud y Reconocimiento. Como puede ver, el atacante le dará al dispositivo una dirección IP legal que está en el rango disponible de direcciones de red, pero en lugar de la dirección de puerta de enlace real 192.168.10.1, "deslizará" la dirección falsa 192.168.10.95, es decir, la dirección de su propia computadora.

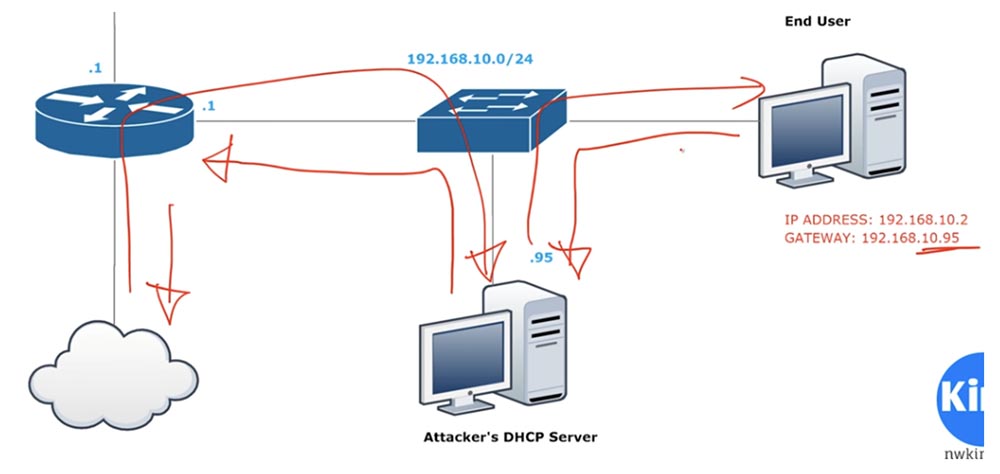

Después de eso, todo el tráfico de usuarios finales dirigido a Internet pasará a través de la computadora del atacante. Un atacante lo redireccionará aún más, y el usuario no sentirá ninguna diferencia con este método de comunicación, ya que aún podrá acceder a Internet.

Del mismo modo, el tráfico inverso de Internet llegará al usuario a través de la computadora del atacante. Esto es lo que comúnmente se llama el ataque Man in the Middle (MiM): el "hombre en el medio". Todo el tráfico de usuarios pasará por la computadora del hacker, que podrá leer todo lo que envía o recibe. Este es un tipo de ataque que puede tener lugar en redes DHCP.

El segundo tipo de ataque se llama Denegación de servicio (DoS) o denegación de servicio. ¿Qué pasa con esto? La computadora del hacker ya no actúa como un servidor DHCP, ahora es solo un dispositivo de ataque. Envía una solicitud de descubrimiento al servidor DHCP real y recibe un mensaje de oferta en respuesta, luego envía el servidor de solicitud y recibe una dirección IP del mismo. La computadora del atacante hace esto cada pocos milisegundos, cada vez que recibe una nueva dirección IP.

Dependiendo de la configuración, un servidor DHCP real tiene un grupo de cientos o varios cientos de direcciones IP vacantes. La computadora hacker recibirá las direcciones IP .1, .2, .3 y así sucesivamente hasta que el grupo de direcciones esté completamente agotado. Después de eso, el servidor DHCP no podrá suministrar direcciones IP a nuevos clientes de red. Si un nuevo usuario ingresa a la red, no podrá obtener una dirección IP gratuita. Este es el significado del ataque DoS en el servidor DHCP: privarlo de la capacidad de emitir direcciones IP a nuevos usuarios.

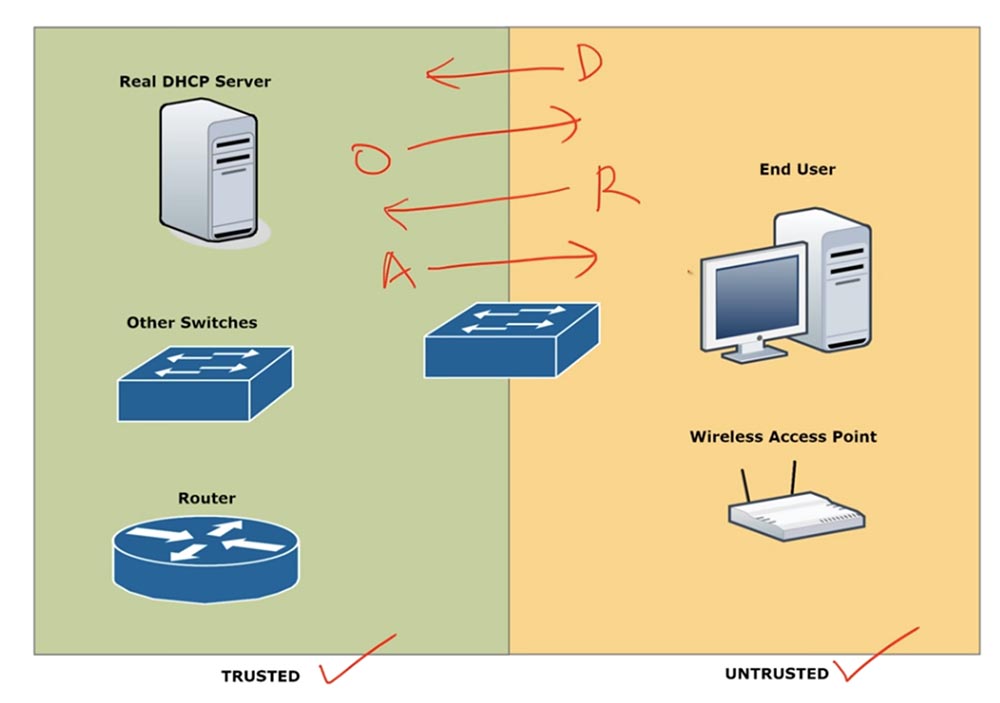

El concepto de DHCP Snooping se usa para contrarrestar tales ataques. Esta es una función OSI de segundo nivel que actúa como una ACL y funciona solo en conmutadores. Para comprender la inspección DHCP, debe tener en cuenta dos conceptos: puertos de conmutador de confianza y puertos no confiables para otros dispositivos de red.

Los puertos de confianza dejan pasar cualquier tipo de mensaje DHCP. Los puertos que no son de confianza son los puertos a los que están conectados los clientes, y DHCP Snooping garantiza que cualquier mensaje DHCP que provenga de estos puertos se descarte.

Si recordamos el proceso DORA, el mensaje D proviene del cliente al servidor y el mensaje O - del servidor al cliente. A continuación, se envía un mensaje R desde el cliente al servidor, y el servidor envía el mensaje A al cliente.

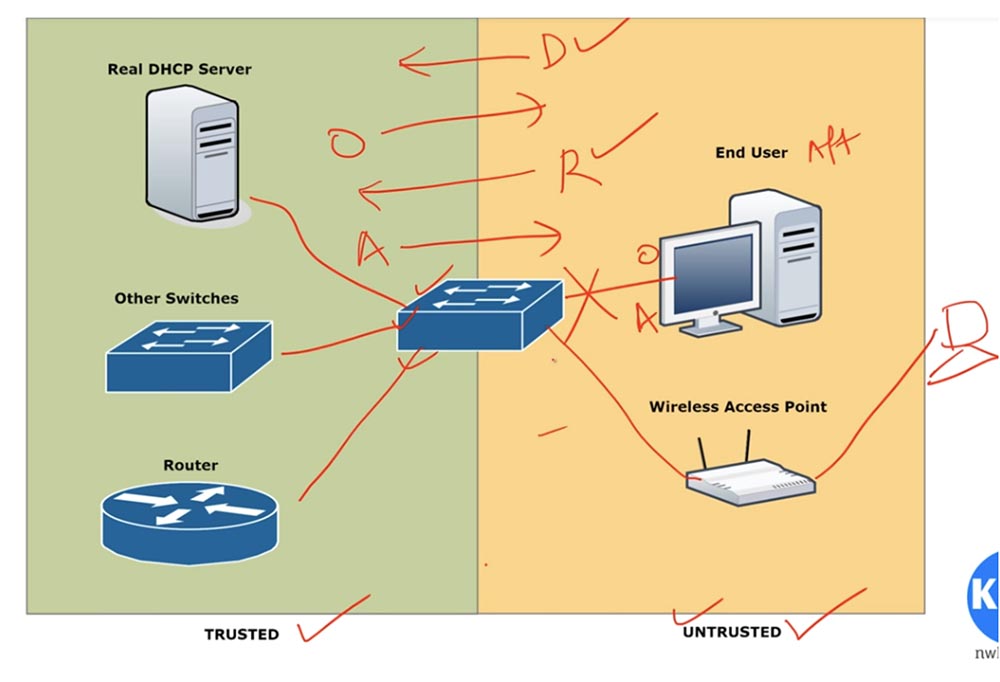

Se reciben los mensajes D y R de puertos inseguros y se descartan los mensajes de tipo O y A. Cuando DHCP Snooping está habilitado, todos los puertos del switch se consideran inseguros de manera predeterminada. Esta función se puede usar como un todo para el conmutador y para VLAN individuales. Por ejemplo, si VLAN10 está conectado a un puerto, puede habilitar esta función solo para VLAN10, y entonces su puerto no será confiable.

Cuando habilita la inspección DHCP, usted, como administrador del sistema, tendrá que ingresar a la configuración del conmutador y configurar los puertos para que solo los puertos conectados a dispositivos similares al servidor se consideren poco confiables. Esto se refiere a cualquier tipo de servidor, no solo a DHCP.

Por ejemplo, si otro conmutador, enrutador o servidor DHCP real está conectado al puerto, entonces este puerto está configurado como confiable. Los puertos restantes del conmutador a los que están conectados los dispositivos de usuario final o los puntos de acceso inalámbrico deben configurarse como inseguros. Por lo tanto, cualquier dispositivo, como un punto de acceso al que se conectan los usuarios, está conectado al conmutador a través de un puerto no confiable.

Si la computadora del atacante envía los mensajes de conmutación de tipo O y A, se bloquearán, es decir, dicho tráfico no podrá pasar a través de un puerto poco confiable. Así es como DHCP Snooping previene los tipos de ataques discutidos anteriormente.

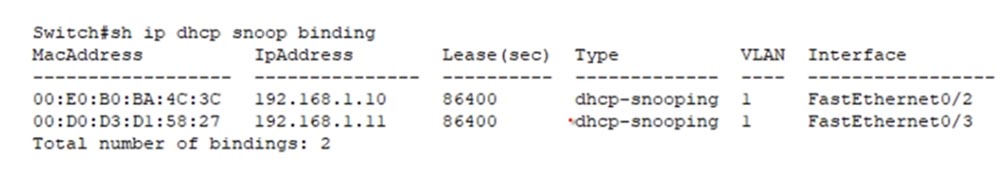

Además, DHCP Snooping crea tablas de enlace DHCP. Después de que el cliente recibe una dirección IP del servidor, esta dirección junto con la dirección MAC del dispositivo que la recibió se ingresará en la tabla de Indagación DHCP. Un puerto inseguro al que esté conectado el cliente estará vinculado a estas dos características.

Esto ayuda, por ejemplo, a prevenir un ataque DoS. Si un cliente con esta dirección MAC ya ha recibido una dirección IP, ¿por qué necesitaría una nueva dirección IP? En este caso, cualquier intento de realizar dicha actividad se evitará inmediatamente después de verificar la entrada en la tabla.

Lo siguiente que debemos analizar es Nondefault, o la VLAN nativa "no predeterminada". Hemos tocado repetidamente el tema de VLAN, dedicando 4 video tutoriales a estas redes. Si olvidó lo que es, le aconsejo que revise estas lecciones.

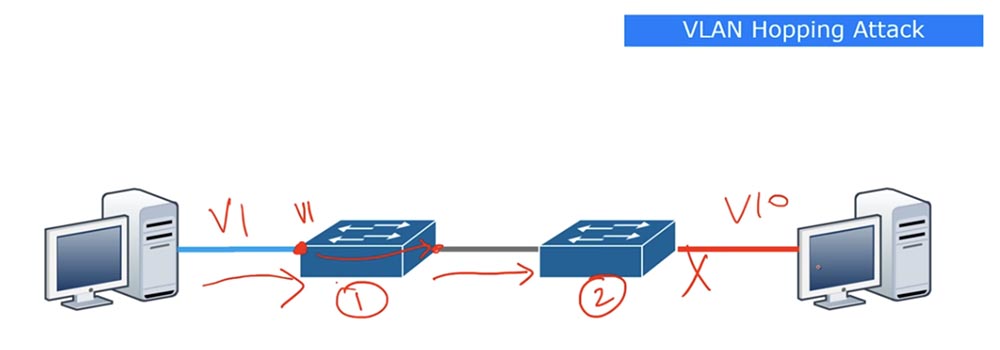

Sabemos que en los switches Cisco, la VLAN nativa predeterminada es VLAN1. Hay ataques llamados VLAN Hopping. Suponga que la computadora en el diagrama está conectada al primer conmutador por defecto VLAN1 nativa, y el último conmutador está conectado a la computadora por VLAN10. Entre los interruptores se organiza el tronco.

Por lo general, cuando el tráfico de la primera computadora va al conmutador, sabe que el puerto al que está conectada esta computadora es parte de la VLAN1. Luego, este tráfico va a la troncal entre los dos conmutadores, mientras que el primer conmutador piensa de esta manera: "este tráfico proviene de la VLAN nativa, así que no necesito etiquetarlo", y reenvía el tráfico sin etiquetar que va al segundo conmutador a lo largo de la troncal.

El conmutador 2, que recibió tráfico sin etiquetar, piensa así: "dado que este tráfico no tiene etiqueta, significa que pertenece a VLAN1, por lo que no puedo enviarlo a través de VLAN10". Como resultado, el tráfico enviado por la primera computadora no puede llegar a la segunda computadora.

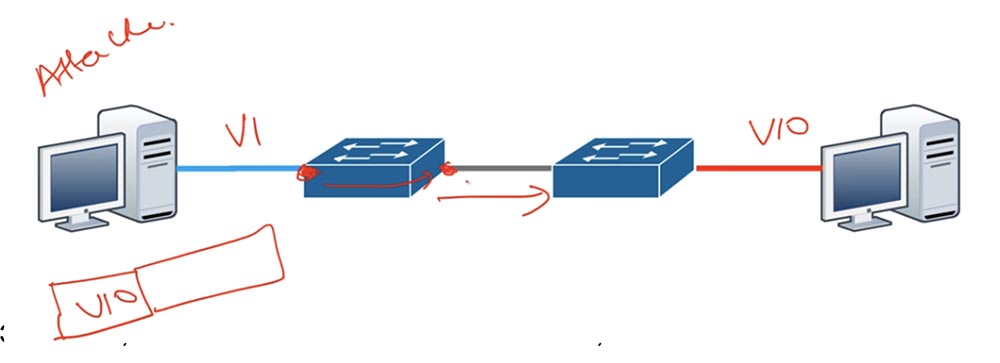

De hecho, esto es exactamente lo que debería suceder: el tráfico de VLAN1 no debería ingresar a VLAN10. Ahora imaginemos que un atacante está detrás de la primera computadora, que crea un marco con la etiqueta VLAN10 y lo envía al conmutador. Si recuerda cómo funciona la VLAN, entonces sabe que si el tráfico etiquetado llega al conmutador, no hace nada con el marco, sino que simplemente lo pasa más allá del tronco. Como resultado, el segundo conmutador recibirá tráfico con una etiqueta creada por el atacante, y no el primer conmutador.

Esto significa que está reemplazando la VLAN nativa por otra que no sea VLAN1.

Como el segundo conmutador no sabe quién creó la etiqueta VLAN10, simplemente envía tráfico a la segunda computadora. Así es como ocurre un ataque de salto de VLAN cuando un atacante penetra en una red que inicialmente era inaccesible para él.

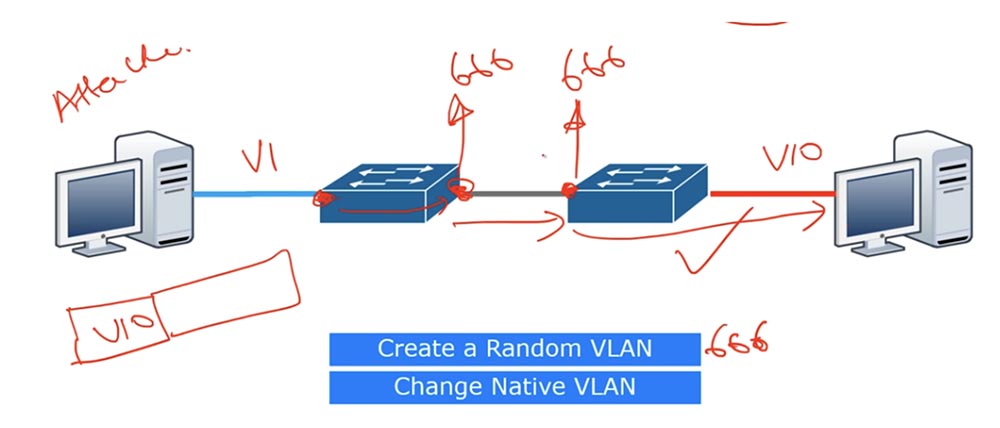

Para evitar tales ataques, debe crear VLAN aleatorias o VLAN aleatorias, por ejemplo, VLAN999, VLAN666, VLAN777, etc., que un atacante no pueda utilizar en absoluto. Al mismo tiempo, cambiamos a los puertos troncales de los conmutadores y los configuramos para funcionar, por ejemplo, con Native VLAN666. En este caso, cambiamos la VLAN nativa para los puertos troncales de VLAN1 a VLAN666, es decir, utilizamos cualquier red que no sea VLAN1 como VLAN nativa.

Los puertos en ambos lados de la troncal deben configurarse en la misma VLAN, de lo contrario obtendremos un error de falta de coincidencia del número de VLAN.

Después de esta configuración, si el pirata informático decide llevar a cabo un ataque de salto de VLAN, no tendrá éxito, porque la VLAN1 nativa no está asignada a ninguno de los puertos troncales de los conmutadores. Este es el método de protección contra ataques mediante la creación de VLAN nativas no predeterminadas.

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV desde $ 199 en los Países Bajos! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - ¡desde $ 99! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?