Entrada

Una vez, en el verano de 2018, me interesó averiguar qué es exactamente la búsqueda de vulnerabilidades en las aplicaciones web y le pedí a un amigo que mostrara cómo funciona. Elegimos como víctima la red social corporativa de nuestra empresa (desarrollada por

DaOffice ).

Intranet de nueva generación. Social. Móvil Involucrando

Comenzamos a estudiar y encontramos muchas vulnerabilidades no críticas relacionadas con la falta de protección contra XSS, CSRF, etc. Pero el artículo no trata sobre ellos en absoluto, y ahora, si tiene una red social en su empresa, puede familiarizarse con ellos.

Auto-eliminación de usuario

Ingresé a la red social y comenzamos a estudiar las solicitudes intercambiadas entre el navegador y el servidor. En una parte del código de la página, me llamó la atención mencionar una página con el nombre "SelfDelete" (dirección completa

https: // <your social network site> / net_home / PrivateRoom / SelfDelete ). En ninguna parte pudieron encontrar un enlace / botón en la interfaz y al final simplemente hice clic en él, después de eso mi cuenta fue eliminada de la red social. El hecho es que las cookies que se abrieron en el navegador fueron suficientes para eliminar la cuenta sin la confirmación del usuario: CSRF se opera a través de una solicitud GET.

Calificación de criticidad

Para su eliminación, resultó que era suficiente que el usuario hubiera iniciado sesión en la cuenta y que su cookie no estuviera podrida, para obligar al usuario a seguir el enlace a través del navegador de cualquier manera.

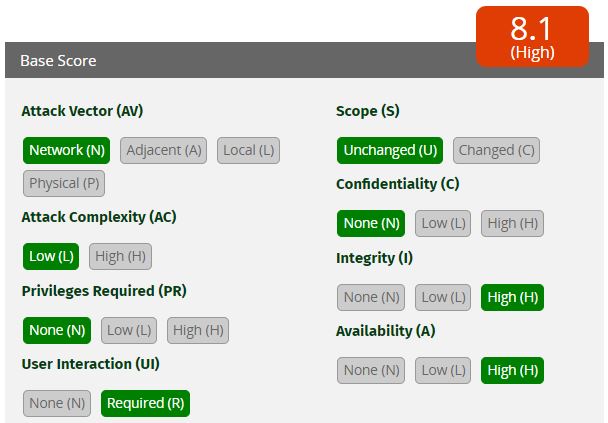

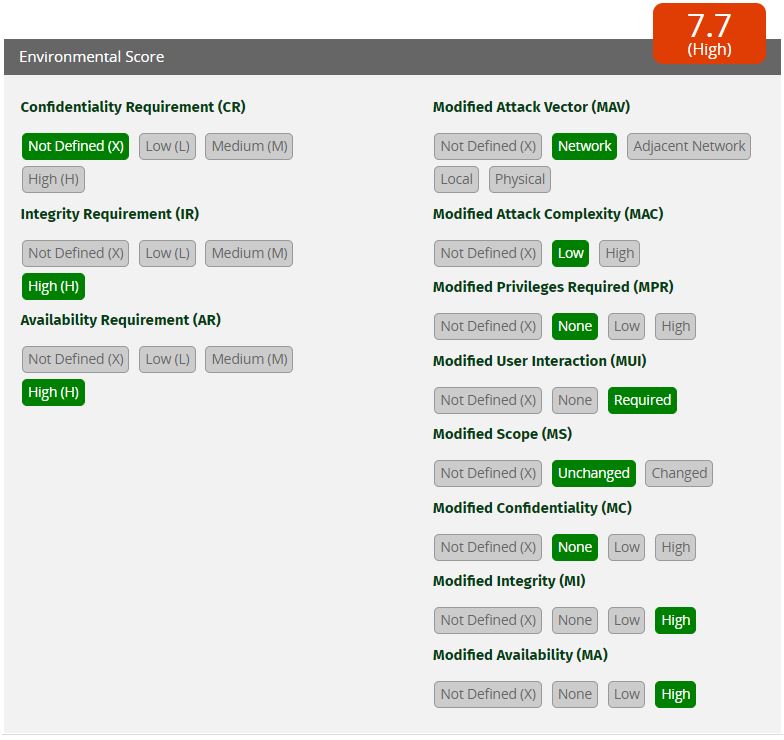

De acuerdo con el Sistema de puntuación de vulnerabilidad común, la vulnerabilidad se puede evaluar de la siguiente manera:

Primera llamada

Desafortunadamente, solo el número de teléfono está indicado por los contactos en el sitio del desarrollador, que, por así decirlo, nos insinúa y no responderían nada sensato. Por lo tanto, nos contactamos a través de contactos internos conocidos y recibimos una solicitud de rechazo.

Segunda apelación

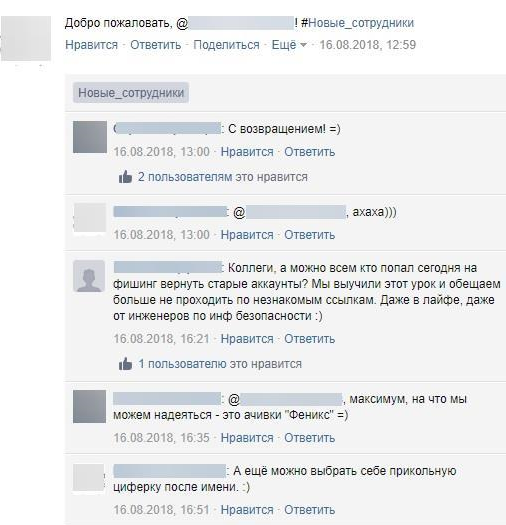

A principios de agosto de 2018, nuestros empleados "milagrosamente" se enteraron de la existencia de este enlace y comenzaron a compartirlo activamente. Nuestros usuarios comenzaron a registrarse masivamente de nuevo en una red social, así es como se veía:

Como resultado, notificando al desarrollador que nuestros usuarios, debido a la falta de licencias, eliminan colegas y luego se registran cuando aparece una licencia gratuita, el desarrollador procedió a solucionarlo y después de 4 meses se solucionó la vulnerabilidad.

Es una pena que algunos usuarios hayan perdido derechos de administrador en grupos, contenido, historial, pero tienen un número en la dirección del usuario:

https: // <su sitio de red social> / net_home / People / <nombre de usuario> 2En 2019, nadie escuchó mis propuestas para reemplazar esta red social en MS Yammer, mientras todo sigue igual. Si alguien tiene una cuenta con los derechos necesarios en

www.cvedetails.com, propongo publicar la vulnerabilidad con un enlace a este artículo.