Muchos centros de seguridad hacen que la lucha contra los piratas informáticos y los ataques sean el punto de su trabajo e incluso de sus vidas. El caso es realmente importante e intelectualmente muy amplio. Estudiamos los datos de Inteligencia de amenazas, recopilamos atribuciones para grupos y su TTP (tácticas, técnicas y procedimientos), desarrollamos escenarios y reglas individuales para detectar incidentes e implementamos soluciones tecnológicas potentes. Este es un trabajo enorme e importante para cualquier equipo de seguridad, y aún más para cualquier SOC maduro.

Pero periódicamente, todos los enfoques clásicos de seguridad a través del monitoreo simplemente se multiplican por cero cuando un ataque masivo grande y desagradable cobra vida. De la que incluso tu abuela aprende. Llamaremos convencionalmente a tal ciber pandemia de medios de ataque, para no confundirnos con los envíos regulares de Cobalt o las astutas herramientas de Silencio (para los experimentados ya se han convertido en algo así como ruido blanco). Estamos hablando de Heartbleed, Shellshock, Wannary, vulnerabilidades en los equipos de Cisco y otros. ¿Qué los distingue de otras ciberesviones? ¿Cuánto vale (o no vale) comportarse en el SOC y solo en el servicio de seguridad de la información de la empresa? Vamos a resolverlo debajo del corte.

¿Nueva amenaza o viejo problema?

Si observa estos incidentes más de cerca, rápidamente queda claro qué los distingue de todos los demás: cada uno de ellos tiene una vulnerabilidad crítica fundamental. Eternal Blue cosechó su cosecha en 2017, disfrazándose bajo varios nombres (DoublePulsar, WannaCry, NotPetya), abril de 2018 estaba furioso con la vulnerabilidad CVE-2018-0171, el momento aún no ha llegado para BlueKeep (pero esto no es exacto). Como resultado, la diferencia con los ataques avanzados está en los componentes clave:

- Un método rápido y frustrantemente masivo para entregar malware (hasta la penetración directa a través del perímetro),

- arma perforadora (vulnerabilidad de cobertura amplia, alta criticidad, efecto "penetrante" grave),

- herramientas primitivas (y a menudo objetivos).

Hablando en sentido figurado, estamos hablando de un martillo, no de un estoque. Desafortunadamente, los vendedores

pueden entrecerrar los ojos y no dejar que nos aburramos, y los atacantes suelen tener esos martillos en sus manos con bastante frecuencia. Cada ataque grande y masivo tenía su propia gran y terrible vulnerabilidad de uno de los vendedores. En tales condiciones, el seguimiento de vulnerabilidades críticas y el trabajo oportuno con ellas se convierten en uno de los principales aspectos de la situación del centro de situación de seguridad de la información, que a menudo se equipara con el Centro de Operaciones de Seguridad.

Aquí probablemente podría pasar a las recomendaciones y terminar esta publicación aburrida ... si no hubiéramos encontrado algunas objeciones de la audiencia durante las últimas pandemias cibernéticas de los medios.

Solo agrega agua pon parches

Una objeción muy popular: "¿Pero qué (la

censura me castigó )

hizo que el sabio colgara el servicio en Internet sin parches?", "Las vulnerabilidades han existido durante tanto tiempo, ¿podrían realmente actualizarse a tiempo?" Y así sucesivamente.

Si usted, el lector de halcones, actualiza la infraestructura con un clic de WSUS o SCCM o hay tan pocos usuarios que puede poner todo a mano, entonces puede desplazarse hasta el final del artículo; tal vez algunos de los consejos resulten útiles. Pero en entornos corporativos grandes, el camino de seguridad de los

Jedi está muy lejos de obtener información sobre la vulnerabilidad para cerrarla.

¿Qué se interpone en el camino de un oficial de IS?- Una enorme flota de estaciones de trabajo a las que nunca se puede acceder al mismo tiempo, y algunos usuarios tampoco pueden reiniciarlas automáticamente.

- La necesidad de probar el SO y los parches de hardware para verificar la compatibilidad con el software de aplicación, protocolos especializados, etc.

- Cargue las pruebas en los sistemas clave para que el parche no elimine accidentalmente la velocidad del sistema (quién no recuerda la historia de Spectre / Meltdown, por favor xakep.ru/2018/01/10/meltdown-spectre-slowdown aquí).

- Un proceso y servicio empresarial simple, que es difícil de coordinar incluso en un entorno corporativo, y cuando se trata de vulnerabilidades en los equipos ICS ... bueno, esta es otra historia completamente diferente.

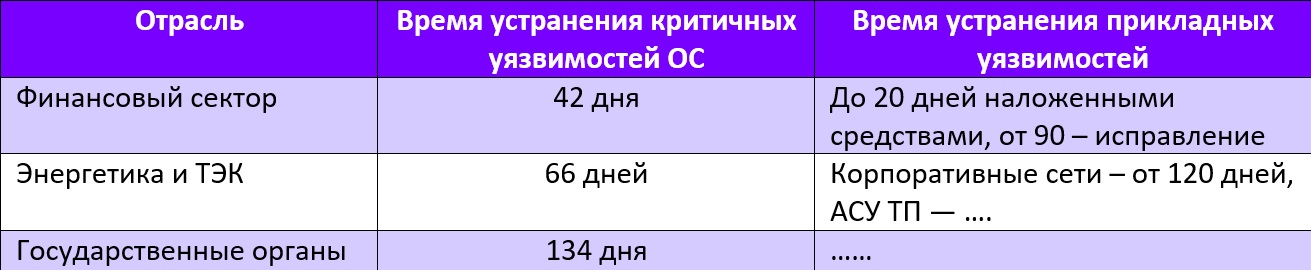

En general, espero que en el futuro cercano (este es un spoiler de promesa) escribiremos un artículo o ciclo separado sobre el tema de la gestión de vulnerabilidades en entornos corporativos. Mientras tanto, nos restringimos a las estadísticas: cuánto tiempo necesita una empresa promedio para trabajar con vulnerabilidades:

Como puede ver, en menos de 40 días, una compañía grande y rara de

aves cierra los problemas de vulnerabilidad. Por lo tanto, las grandes organizaciones tienen que pensar en medidas compensatorias, prioridades y otros palos y cuerdas que deben resolverse para resolver el problema de las nuevas vulnerabilidades críticas.

Lobos, lobos o sin botín

Parecería que con todos los problemas y dificultades de actualización mencionados anteriormente, tiene sentido parchear solo los vacíos más críticos. O, como está escrito en el comentario de uno de los expertos en nuestras

noticias sobre BlueKeep-1 , solo aquellos para los que ya existe un exploit ya hecho en público. El puesto realmente tiene derecho a existir: ¿por qué en vano conducir a especialistas de TI y estropear las relaciones con ellos? Y seguramente la fábula sobre el niño, que designamos en el título de la sección, todos lo saben, pero, como siempre en esta situación, hay un matiz.

Y consiste en el hecho de que año tras año vemos el desarrollo repetido de las herramientas de los ciberdelincuentes y la tasa de aplicación de "nuevos productos" en la red oscura. Esto sugiere que el exploit escrito para vulnerabilidad en el menor tiempo ya puede usarse en un ataque a la infraestructura de las empresas. Y en este caso, el oficial de seguridad corporativo ya no tiene la oportunidad de prepararse, empacar y tomar contramedidas. Por ejemplo, algunas estadísticas:

Time2Attack

Time2AttackEste es un extracto de la gran analítica sobre qué intervalos de tiempo transcurren entre la publicación real de la vulnerabilidad desde el principio hasta la aparición de un exploit público, y luego desde el exploit hasta el primer ataque público (conocido) de los atacantes. Dejemos por ahora la situación con BlueKeep, que realmente aún no se ha mostrado de forma libre, pero para todo lo demás, la situación es bastante indicativa: por regla general, esto no se trata de los meses, sino de las semanas antes de que aparezca el exploit y de los días desde que se produjo. primer uso La situación parece especialmente triste para la vulnerabilidad de Adobe (CVE-2018-15982), que se utilizó en el ataque un día después de la aparición del exploit. Desplácese un poco hacia arriba y vea que, en promedio, simplemente no tenemos tiempo para poner parches en la infraestructura si esperamos el exploit. Por lo tanto, en las realidades de nuestra vida sin ella, es bastante "escudo" y es mejor cuidar nuestra infraestructura antes, sin temor a posibles problemas con los departamentos de TI.

Algunos consejos útiles / inútiles (subrayado)

¿A qué nos lleva todo este razonamiento? ¿Qué necesita idealmente una empresa para tener un mapa o metodología para responder a cada vulnerabilidad crítica identificada? En cada caso, ella será individual para el diablo, pero quiero compartir algunos consejos útiles de mí mismo.

- Monitoreamos las vulnerabilidades de forma regular, comenzamos a "entrar en pánico" antes de que aparezca un exploit; el proceso no es tan difícil de organizar como parece. Recopilamos información de sitios de proveedores (parche martes, etc.), fuentes de noticias, suscribimos a varias cuentas temáticas de Habra y otros blogs, agregamos boletines de proveedores específicos de infraestructura y leemos información publicada al menos una vez al día por la mañana. Este suele ser un buen primer paso para mantenerse actualizado.

- Verificamos el perímetro de la organización en busca de servicios abiertos: la complejidad de las infraestructuras ahora está aumentando y el control sobre el trabajo de los departamentos de TI es complicado (por lo tanto, el PDR en el perímetro, incluso en grandes empresas, no es sorprendente). Esto significa que debe verificar sus direcciones externas con un escaneo ordenado al menos una vez al detectar la vulnerabilidad crítica, e idealmente hacerlo regularmente (herramientas del mar, desde shodan casi gratuito hasta servicios comerciales). Y sí, este proceso debe tratarse aproximadamente como cepillarse los dientes.

NB! Por supuesto, esto funcionará solo si realmente conocemos nuestro perímetro externo y nuestras direcciones externas y estamos involucrados en su inventario. - En caso de vulnerabilidades RCE en el sistema operativo o el software de oficina, las estaciones de trabajo deben incluirse primero en la zona de parche. Por supuesto, lo más crítico se almacena en el segmento del servidor, pero el primer punto de derrota cuando se cierra el perímetro es probable que sean los usuarios (a través de correos electrónicos de phishing, unidades flash infectadas, etc.) y desde ellos la epidemia se extenderá por toda la red. Además, la instalación de parches en el AWP, como regla, es menos dolorosa en términos de coordinación y ciclo de prueba.

- Si usamos SOA / IPS entre redes, estamos esperando las firmas de los proveedores para identificar signos de explotación de vulnerabilidades, o lo escribiremos nosotros mismos (si tenemos la experiencia requerida). El aislamiento de una amenaza en un segmento específico reducirá significativamente el área de daño.

- Sin embargo, no nos calmamos hasta que ponemos parches en toda la infraestructura. Los vectores de entrega de malware y los ataques de malhechores son extremadamente diversos, e incluso una libreta de ahorros ya no ofrece una garantía en nuestras vidas.

Espero que nuestras recomendaciones ayuden a alguien a defenderse rápidamente de los próximos ataques masivos de zombis.