Los ERP y otras aplicaciones empresariales empresariales desempeñan un papel importante en la arquitectura y los procesos empresariales de una empresa. Desafortunadamente, estos sistemas pueden ser fácilmente víctimas de ataques cibernéticos.

¿Qué es el ERP?

ERP es el sistema de planificación de recursos empresariales. Como puede entender por este acrónimo, este sistema es responsable de administrar todos los recursos de la compañía. Hace muchos años, las personas solían almacenar toda la información sobre empleados, materiales, productos, clientes, etc. en el papel, entonces, se utilizaron hojas de cálculo de Excel, pero más tarde, cuando aumentó el número de empleados involucrados en los procesos comerciales y la necesidad de automatización creció significativamente, conocimos los sistemas ERP. Esos sistemas ahora almacenan y procesan todas las "joyas de la corona" de una empresa, sin embargo, también representan un gran riesgo si no se aseguran adecuadamente.

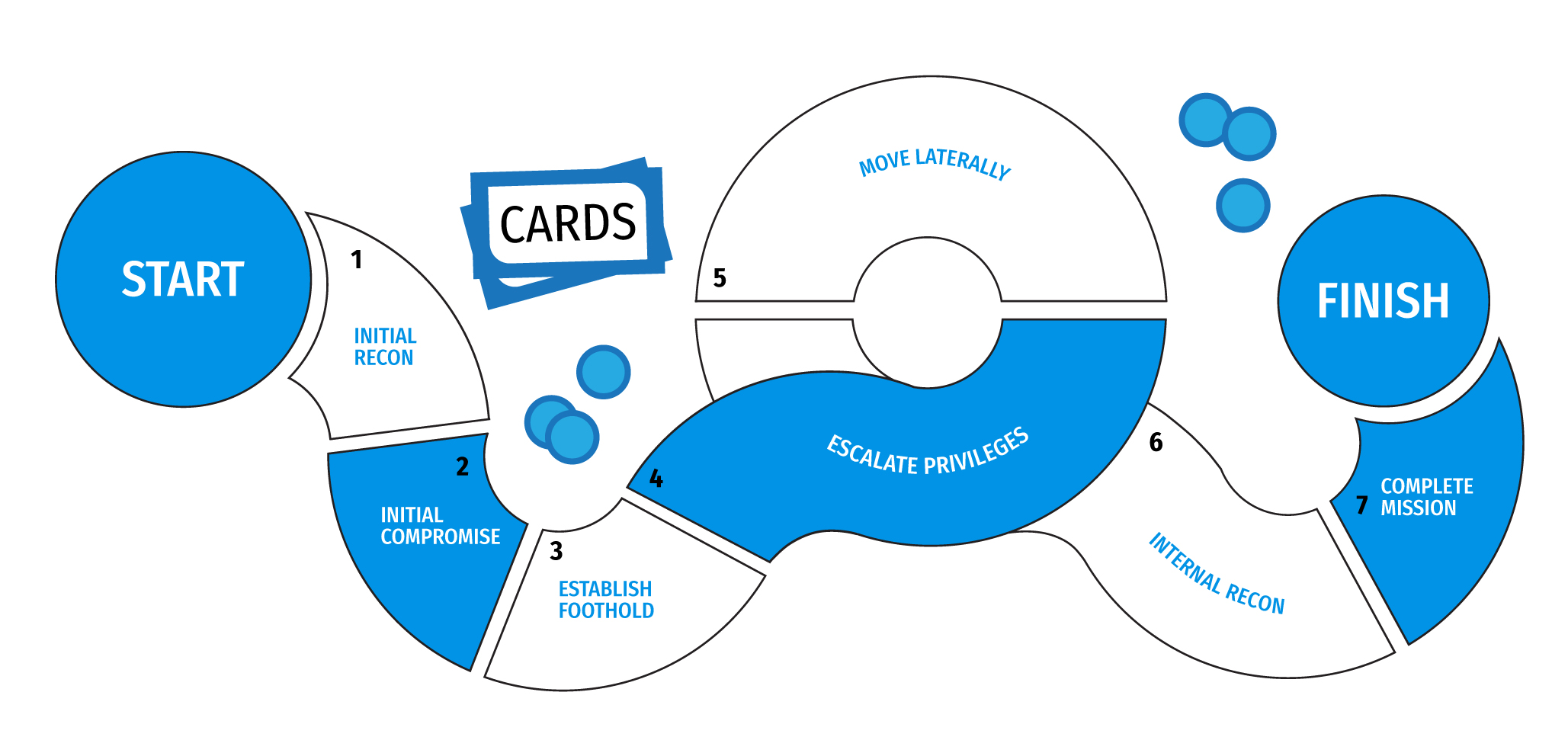

Una cadena de asesinato cibernético típica consta de múltiples pasos, como el reconocimiento inicial, el compromiso inicial, establecer puntos de apoyo, aumentar los privilegios, obtener acceso al sistema de misión crítica, reconocimiento interno y, finalmente, robar los datos o cambiar algunos parámetros de configuración críticos.

Existen muchas soluciones de seguridad (cortafuegos, WAF, sistemas de protección de punto final, etc.) destinadas a detectar o incluso prevenir intrusiones iniciales. Se centran principalmente en las primeras etapas de un ataque, pero algunas de ellas también pueden ayudar cuando un atacante ya está dentro del sistema.

Cada año somos testigos de más y más violaciones de datos, mientras que la mayoría de las compañías víctimas tienen mecanismos de seguridad comunes implementados. Parece sugerir que obtener acceso a una red corporativa no es una tarea difícil para los atacantes expertos. En mi opinión, esta situación no cambiará en el futuro cercano, ya que si algo es valioso, alguien intentará robarlo.

Entonces, la estrategia más razonable es proteger los activos más críticos, y es una tarea completamente diferente en comparación con la protección de límites.

Imagina que nuestra red es un castillo. Se implementan las medidas de seguridad: aquí hay un foso lleno de cocodrilos, murallas del castillo y torres con guardias. Parece seguro Sin embargo, si un topo excava un túnel debajo de los muros del castillo y entra, el intruso tendrá acceso al tesoro porque casi no hay equipo de seguridad dentro del castillo.

Como conclusión, es obvio que debemos centrarnos al menos en las siguientes áreas de ciberseguridad:

- Seguridad de red

- Seguridad de aplicaciones web

- Seguridad de punto final

- Identidad y gobernanza de acceso

- Detección de incidentes y respuesta

- Seguridad de aplicaciones empresariales

El último tema merece mayor atención, ya que es responsable de los procesos críticos del negocio. A decir verdad, todas nuestras redes, aplicaciones web, puntos finales y sistemas de identidad están aquí principalmente para proporcionar acceso a esas aplicaciones comerciales, como los sistemas ERP. Sin ellos, todas las características de la infraestructura de TI resultan casi inútiles.

Existen diferentes sistemas ERP disponibles en el mercado. Los sistemas más comunes son SAP ECC, Oracle EBS, Oracle JDE, Microsoft Dynamics, Infor, etc. A pesar del hecho de que son diferentes en detalles, son bastante similares en general y representan una arquitectura de 3 niveles que consta de cliente grueso o navegador web, servidor de aplicaciones o servidores de aplicaciones múltiples con un equilibrador de carga y una base de datos como back-end.

¿Por qué debería importarnos?

¿Qué puede suceder si alguien irrumpe en los activos más críticos, como ERP y SCM (Supply Chain Management), PLM (Product lifecycle management)?

El espionaje (violación de la confidencialidad) incluye el robo de información financiera, secreto comercial corporativo, propiedad intelectual y datos de clientes.

El sabotaje (violación de la disponibilidad) puede ser en forma de deterioro intencional de la calidad del producto, deterioro de la producción, corrupción del equipo, manipulación con la cadena de suministro, violaciones del cumplimiento y manipulación de informes financieros.

Fraude (violación de la integridad). Existen diferentes tipos de fraude, que pueden relacionarse con materiales de fila, productos terminados, finanzas, etc. Finalmente, el terrorismo (como la explosión) ahora también se encuentra entre los riesgos de ciberseguridad. Todo esto puede suceder debido a una vulnerabilidad única en el sistema ERP.

Existen diferentes sistemas ERP disponibles en el mercado. Los sistemas más comunes son SAP ECC, Oracle EBS, Oracle JDE, Microsoft Dynamics, Infor, etc. A pesar del hecho de que son diferentes en detalles, son bastante similares en general y representan una arquitectura de 3 niveles que consta de cliente grueso o navegador web, servidor de aplicaciones o servidores de aplicaciones múltiples con un equilibrador de carga y una base de datos como back-end.

Lo que es más importante, varían de las aplicaciones tradicionales en las siguientes opciones:

Complejidad Como regla, la complejidad mata la seguridad. Imagínese, el sistema ERP de SAP (238 millones de líneas de código para 2007) contiene más cadenas de código fuente que Windows 7 + Mac OS Tiger + Debian 5 en conjunto (85+ 65 + 40 millones de líneas de código). Por lo tanto, puede haber muchas vulnerabilidades diferentes en todos los niveles, desde la red hasta la aplicación. ( http://www.informationisbeautiful.net/visualizations/million-lines-of-code/ )

Personalización Cada aplicación comercial, como ERP, es más como un marco, además de que los clientes desarrollan sus propias aplicaciones en un idioma específico. Por ejemplo, los programadores usan el lenguaje ABAP para ampliar la funcionalidad del sistema SAP mientras que para aplicaciones como Oracle PeopleSoft usan el lenguaje PeopleCode; y el lenguaje X + se usa en Microsoft Dynamics para personalizarlo.

Crítica Este software rara vez se actualiza, ya que los administradores tienen miedo de que los sistemas se rompan durante las actualizaciones debido a la compatibilidad con versiones anteriores y la conexión con sistemas heredados. A veces, incluso se producen instancias de sistemas SAP que no se actualizan durante varios años. ( http://news.softpedia.com/news/five-year-old-sap-vulnerability-affects-over-500-companies-not-36-504043.shtml )

Naturaleza cerrada Los sistemas ERP están disponibles principalmente dentro de la empresa, por eso las aplicaciones comerciales se consideran un mundo cerrado. Muy pocos expertos en seguridad tienen acceso a ellos y dedican su tiempo a estudiar estos sistemas.

En el próximo artículo hablaremos sobre los vectores de ataques típicos en los sistemas SAP.