Retrasar con la firma es algo común para cualquier empresa grande. Una excepción no fue un acuerdo entre Tom Hunter y una tienda de mascotas en línea para un pentesting completo. Era necesario verificar tanto el sitio como la red interna, e incluso trabajar con Wi-Fi.

No es sorprendente que las manos se peinaran antes de que se resolvieran todas las formalidades. Bueno, solo escanee el sitio por si acaso, es poco probable que una tienda tan conocida como el "Perro Baskervilov" cometa errores aquí. Después de un par de días, Tom entregó el original firmado del contrato; en ese momento, detrás de la tercera taza de café, Tom del CMS interno evaluó la condición de los almacenes con interés ...

Fuente: Ehsan Taebloo

Fuente: Ehsan TaeblooPero no fue posible administrarlo especialmente en CMS: los administradores del sitio prohibieron la IP de Tom Hunter. Aunque uno podría tener tiempo para generar bonos en la tarjeta de la tienda y alimentar al querido gato por meses baratos ... "No esta vez, Darth Sidious", pensó Tom con una sonrisa. No sería menos divertido pasar de la zona del sitio web a la red local del cliente, pero aparentemente estos segmentos no están conectados con el cliente. Aún así, esto ocurre con mayor frecuencia en empresas muy grandes.

Después de todas las formalidades, Tom Hunter se armó con la cuenta VPN proporcionada y se dirigió a la red local del cliente. La cuenta estaba dentro del dominio de Active Directory, por lo que era posible tomar y sin ningún truco para volcar AD, para fusionar toda la información pública sobre usuarios y máquinas en funcionamiento.

Tom lanzó la utilidad adfind y comenzó a enviar solicitudes LDAP al controlador de dominio. Con un filtro por clase de objetoategory, especificando persona como atributo. La respuesta regresó aquí con esta estructura:

dn:CN=,CN=Users,DC=domain,DC=local >objectClass: top >objectClass: person >objectClass: organizationalPerson >objectClass: user >cn: >description: >distinguishedName: CN=,CN=Users,DC=domain,DC=local >instanceType: 4 >whenCreated: 20120228104456.0Z >whenChanged: 20120228104456.0Z

Además, todavía había mucha información útil, pero la más interesante estaba en el campo> descripción:> descripción. Este comentario de cuenta es, en principio, un lugar conveniente para almacenar notas menores. Pero los administradores del cliente consideraron que las contraseñas también pueden descansar aquí con calma. ¿Quién, después de todo, podría estar interesado en todos estos registros menores de servicio? Por lo tanto, los comentarios que recibió Tom se veían así:

, 2018.11.16 7po!*Vqn

No necesita tener siete tramos en la frente para comprender por qué la combinación es útil al final. Quedaba por analizar un gran archivo de respuesta del CD por el campo> descripción: y aquí están: 20 pares de inicio de sesión y contraseña. Y casi la mitad tiene derechos de acceso RDP. Buen punto de apoyo, hora de dividir las fuerzas de ataque.

Entorno de red

Las bolas accesibles de Baskerville Dogs se parecían a una gran ciudad en todo su caos e imprevisibilidad. Con los perfiles de usuario y RDP, Tom Hunter era un niño pobre en esta ciudad, pero incluso él logró mirar muchas cosas a través de las ventanas brillantes de las políticas de seguridad.

Partes de servidores de archivos, cuentas de contabilidad e incluso scripts asociados con ellos: todo esto se compartió. En la configuración de uno de estos scripts, Tom encontró el hash MS SQL de un usuario. Un poco de fuerza bruta mágica, y el hash del usuario se convirtió en una contraseña de texto sin formato. Gracias a John The Ripper y Hashcat.

Esta llave debería haber llegado a un cofre. Se encontró el cofre y, además, se conectaron diez "cofres" más. Y dentro de seis lay ... derechos de superusuario, nt autoridad \ sistema! En dos, logré ejecutar el procedimiento almacenado xp_cmdshell y enviar comandos cmd a Windows. ¿Qué más podrías querer?

Controladores de dominio

Tom Hunter ha preparado el segundo golpe para los controladores de dominio. Había tres de ellos en la red de Baskerville Dogs, de acuerdo con el número de servidores geográficamente remotos. Cada controlador de dominio tiene una carpeta pública, como un escaparate abierto en una tienda, junto al cual el mismo niño empobrecido Tom se queda.

Y esta vez el tipo tuvo suerte nuevamente: olvidaron eliminar el script de la ventana donde estaba codificada la contraseña del administrador del servidor local. Entonces la ruta al controlador de dominio estaba abierta. ¡Entra, Tom!

Aquí, se extrajo un

mimikatz del sombrero mágico, que fue rentable por varios administradores de dominio. Tom Hunter tuvo acceso a todas las máquinas en la red local, y una risa diabólica asustó al gato desde una silla cercana. Este camino fue más corto de lo esperado.

Azul eterno

El recuerdo de WannaCry y Petya sigue vivo en la mente de los pentesters, pero algunos administradores parecen haberse olvidado de los criptógrafos en la corriente de otras noticias de la noche. Tom descubrió tres nodos con una vulnerabilidad en el protocolo SMB: CVE-2017-0144 o EternalBlue. Esta es la misma vulnerabilidad con la ayuda del ransomware WannaCry y Petya, una vulnerabilidad que permite la ejecución de código arbitrario en un host. En uno de los nodos vulnerables había una sesión de administración de dominio: "explotar y obtener". ¿Qué puedes hacer? El tiempo no ha enseñado a todos.

El perro basterville

A los clásicos de seguridad de la información les gusta repetir que el punto más débil de cualquier sistema es una persona. ¿Te das cuenta de que el título anterior no coincide con el nombre de la tienda? Quizás no todos sean tan cuidadosos.

En la mejor tradición de los éxitos de taquilla de phishing, Tom Hunter ha registrado un dominio de una letra diferente del dominio de Baskerville Dogs. La dirección de correo en este dominio simulaba la dirección del servicio de seguridad de la información de la tienda. Dentro de los 4 días de 4:00 p.m. a 5:00 p.m., se envió un mensaje como este de manera uniforme a 360 direcciones desde una dirección falsa:

Quizás, solo su propia pereza salvó a los empleados del vertido masivo de contraseñas. De las 360 cartas, solo se abrieron 61; el servicio de seguridad no es muy popular. Pero luego fue más fácil.

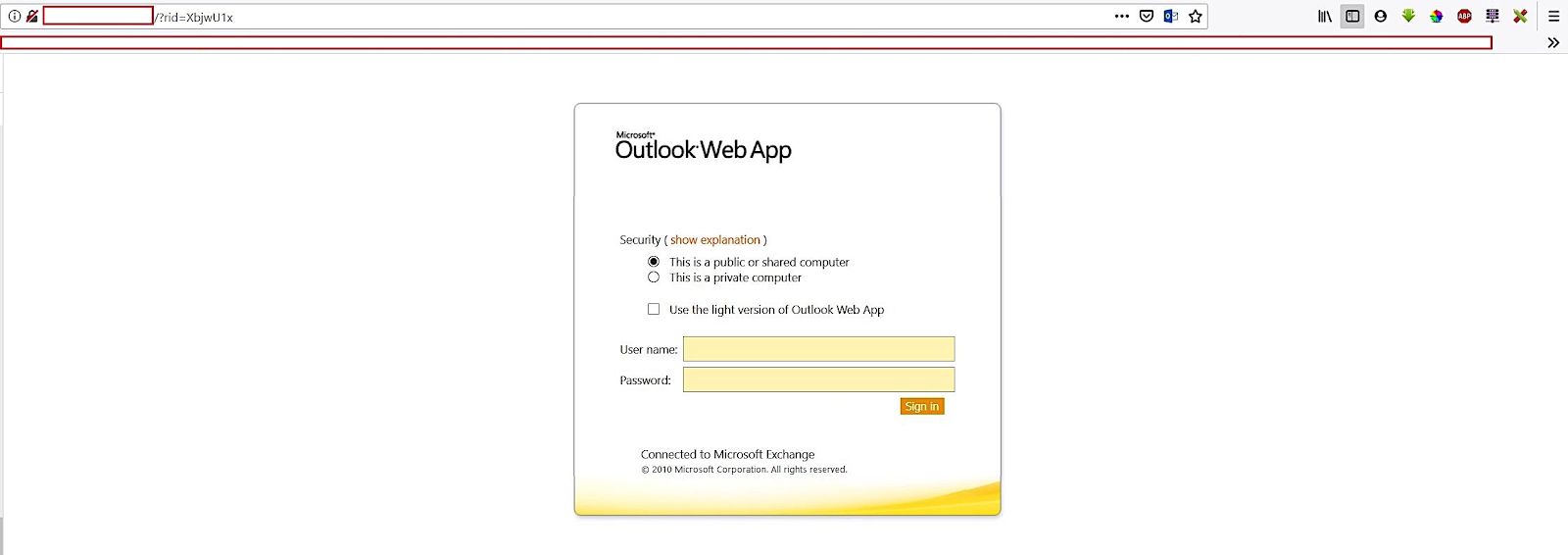

Página de phishing

Página de phishing46 personas hicieron clic en el enlace y casi la mitad, 21 empleados, no miraron la barra de direcciones e ingresaron con calma sus nombres de usuario y contraseñas. Buena captura, Tom.

Red wifi

Ahora no tenía que depender de la ayuda de un gato. Tom Hunter arrojó algunas piezas de hierro en su viejo sedán y se dirigió a la oficina de Baskerville Dogs. Su visita no fue acordada: Tom iba a probar el Wi-Fi del cliente. En el estacionamiento del centro de negocios, había varios lugares libres que ingresaron con éxito en el perímetro de la red objetivo. Aparentemente, no pensaron especialmente en su restricción, como si los administradores eligieran puntos adicionales al azar en respuesta a cualquier queja sobre una conexión Wi-Fi débil.

¿Cómo funciona la protección WPA / WPA2 PSK? El cifrado entre el punto de acceso y los clientes proporciona una clave previa a la sesión: clave transitoria por pares (PTK). PTK utiliza la clave precompartida y otros cinco parámetros: SSID, nombre de autenticador (ANounce), nombre de suplicante (SNounce), direcciones MAC del punto de acceso y cliente. Tom interceptó los cinco parámetros y ahora solo faltaba la clave precompartida.

La utilidad Hashcat obtuvo este enlace faltante en aproximadamente 50 minutos, y nuestro héroe se encontró en una red de invitados. En el vecindario se podía ver la red de trabajo corporativo; curiosamente, aquí Tom administró la contraseña durante unos nueve minutos. Y todo esto sin salir del estacionamiento, sin ninguna VPN. La red de trabajo abrió a nuestro héroe espacios abiertos para actividades monstruosas, pero él ... no arrojó bonos en la tarjeta de la tienda.

Tom hizo una pausa, miró su reloj, arrojó un par de billetes sobre la mesa y, despidiéndose, salió del café. Tal vez de nuevo un pentest, o tal vez pensé en un canal de telegramas ...