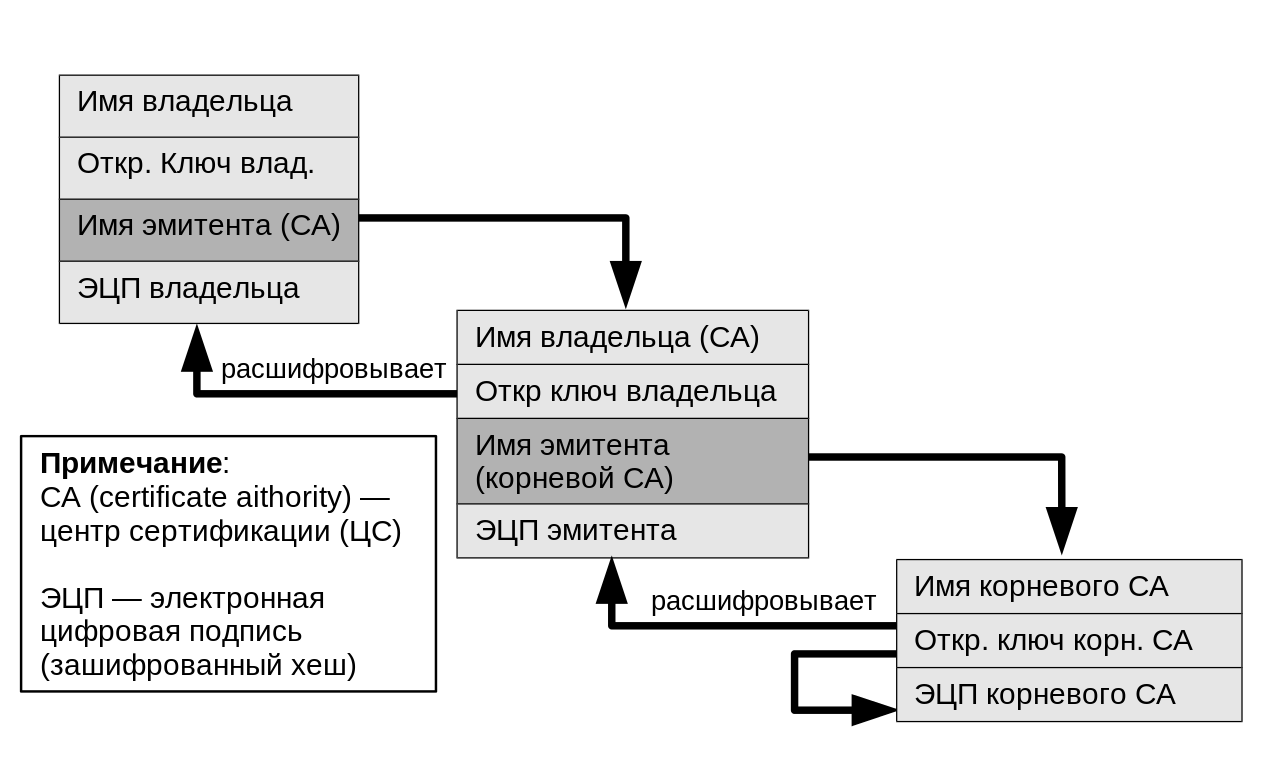

Cadena de confianza. CC BY-SA 4.0 Yanpas

Cadena de confianza. CC BY-SA 4.0 YanpasLa inspección de tráfico SSL (descifrado SSL / TLS, análisis SSL o DPI) se está convirtiendo en un tema cada vez más candente en el sector corporativo. La idea de descifrar el tráfico parece contradecir el concepto mismo de criptografía. Sin embargo, un hecho es un hecho: cada vez más empresas usan tecnologías DPI, lo que explica esto por la necesidad de verificar el contenido en busca de malware, fugas de datos, etc.

Bueno, si acepta el hecho de que es necesario implementar dicha tecnología, entonces al menos debería considerar formas de hacerlo de la manera más segura y mejor administrada. Al menos no confíe en esos certificados, por ejemplo, que le proporciona el proveedor del sistema DPI.

Hay un aspecto de la implementación que no todos conocen. De hecho, muchos se sorprenden mucho cuando se enteran de él. Esta es una autoridad de certificación privada (CA). Genera certificados para descifrar y volver a cifrar el tráfico.

En lugar de confiar en certificados autofirmados o certificados de dispositivos DPI, puede usar una CA dedicada de una autoridad de certificación de terceros como GlobalSign. Pero primero, hagamos una breve revisión del problema en sí.

¿Qué es la inspección SSL y por qué se utiliza?

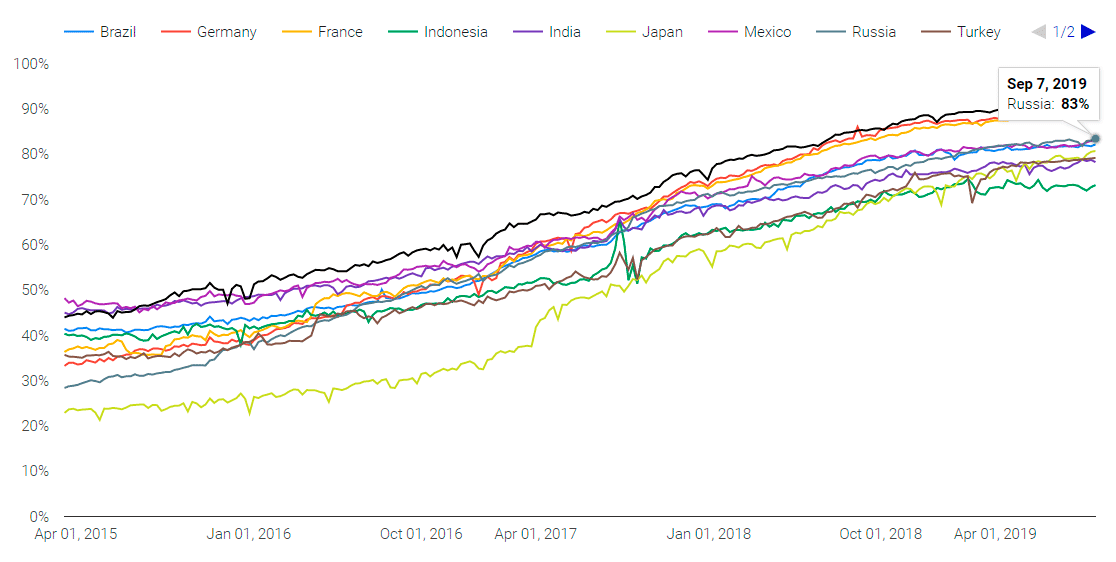

Cada vez más sitios web públicos están cambiando a HTTPS. Por ejemplo, según las

estadísticas de Chrome , a principios de septiembre de 2019, la proporción de tráfico cifrado en Rusia alcanzó el 83%.

Desafortunadamente, los ciberdelincuentes utilizan cada vez más el cifrado de tráfico, especialmente porque Let's Encrypt distribuye automáticamente miles de certificados SSL gratuitos. Por lo tanto, HTTPS se usa en todas partes, y el bloqueo en la barra de direcciones del navegador ha dejado de servir como un indicador confiable de seguridad.

Desde estas posiciones, los fabricantes de soluciones DPI promueven su producto. Se implementan entre los usuarios finales (es decir, sus empleados que navegan por la web) e Internet, filtrando el tráfico malicioso. Hay una serie de productos de este tipo en el mercado hoy en día, pero los procesos son esencialmente los mismos. El tráfico HTTPS pasa a través de un dispositivo de escaneo, donde se descifra y escanea en busca de malware.

Una vez completada la verificación, el dispositivo crea una nueva sesión SSL con el cliente final para descifrar y volver a cifrar el contenido.

Cómo funciona el proceso de descifrado / reencriptado

Para que un dispositivo de inspección SSL descifre y vuelva a cifrar paquetes antes de enviarlo a los usuarios finales, debe poder emitir certificados SSL sobre la marcha. Esto significa que el certificado de CA debe estar instalado en él.

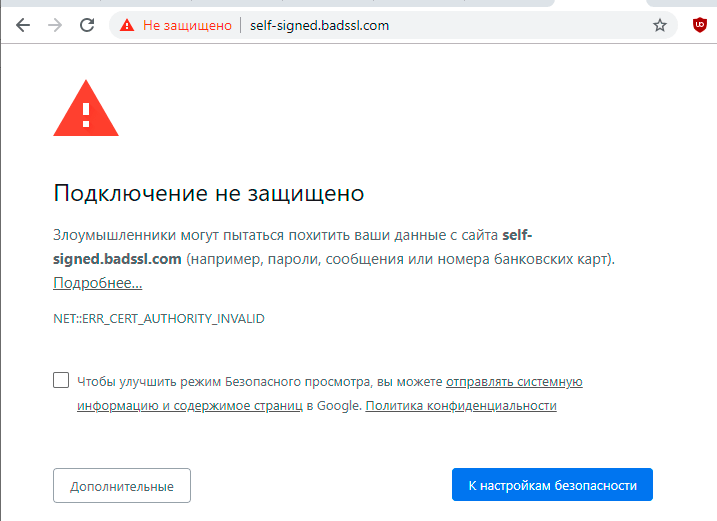

Para una empresa (u otra persona en el medio), es importante que estos certificados SSL sean confiables en los navegadores (es decir, no causen mensajes de advertencia de miedo como el siguiente). Por lo tanto, la cadena de CA (o jerarquía) debe estar en el almacén de confianza del navegador. Debido a que estos certificados no son emitidos por autoridades de certificación de confianza pública, debe transferir manualmente las jerarquías de CA a todos los clientes finales.

Un mensaje de advertencia para un certificado autofirmado en Chrome. Fuente: BadSSL.com

Un mensaje de advertencia para un certificado autofirmado en Chrome. Fuente: BadSSL.comEn computadoras con Windows, puede usar Active Directory y políticas de grupo, pero para dispositivos móviles, el procedimiento es más complicado.

La situación se vuelve aún más complicada si necesita admitir otros certificados raíz en el entorno corporativo, por ejemplo, de Microsoft o basados en OpenSSL. Además, protege y administra las claves privadas para que una de las claves no caduque inesperadamente.

La mejor opción: certificado raíz privado y dedicado de una CA de terceros

Si la administración de múltiples raíces o certificados autofirmados no atrae, entonces hay otra opción: puede confiar en un CA externo. En este caso, los certificados se emiten desde una autoridad de certificación

privada , que está vinculada en una cadena de confianza con una autoridad de certificación raíz privada y dedicada creada específicamente para la empresa.

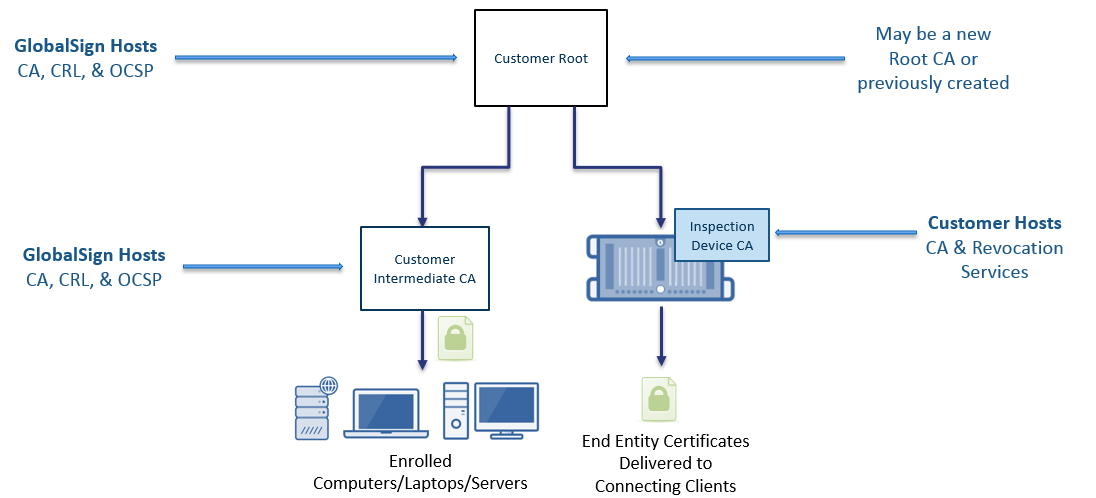

Arquitectura simplificada para certificados raíz de clientes dedicados

Arquitectura simplificada para certificados raíz de clientes dedicadosEsta configuración elimina algunos de los problemas mencionados anteriormente: al menos reduce la cantidad de raíces que deben gestionarse. Aquí puede usar solo un centro raíz privado para todas las necesidades internas de PKI con cualquier número de autoridades de certificación intermedias. Por ejemplo, el diagrama anterior muestra una jerarquía de niveles múltiples en la que una de las autoridades de certificación intermedias se usa para verificar / descifrar SSL, y la otra se usa para computadoras internas (computadoras portátiles, servidores, computadoras de escritorio, etc.).

En este esquema, no es necesario colocar la CA en todos los clientes, ya que la CA de nivel superior está alojada por GlobalSign, que resuelve los problemas con la protección de la clave privada y el período de validez.

Otra ventaja de este enfoque es la capacidad de revocar la autoridad de certificación SSL por cualquier motivo. En cambio, simplemente crea uno nuevo que se une a su raíz privada original, y puede usarlo de inmediato.

A pesar de todas las contradicciones, las empresas implementan cada vez más la inspección de tráfico SSL como parte de la infraestructura interna o privada de PKI. Otras opciones para usar una PKI privada son emitir certificados para autenticar dispositivos o usuarios, SSL para servidores internos y varias configuraciones que no están permitidas en certificados públicos de confianza de acuerdo con los requisitos del Foro de CA / Navegador.

Los navegadores resisten

Cabe señalar que los desarrolladores de navegadores están tratando de contrarrestar esta tendencia y proteger a los usuarios finales de MiTM. Por ejemplo, hace unos días, Mozilla

decidió incluir el protocolo DoH predeterminado (DNS-over-HTTPS) en una de las siguientes versiones del navegador en Firefox. El protocolo DoH oculta las consultas DNS del sistema DPI, lo que dificulta la inspección SSL.

Google

anunció el 10 de septiembre de 2019 planes similares para el navegador Chrome.

CONDICIONES ESPECIALES

CONDICIONES ESPECIALES para

soluciones PKI para empresas son válidas hasta el 30 de noviembre de 2019 bajo el código de promoción AL002HRFR para nuevos clientes. Para más detalles, contacte a los gerentes +7 (499) 678 2210, sales-ru@globalsign.com.