Buenas tardes, Khabrovsk!

1. En lugar de unirse

La traducción recientemente publicada de

Modelos de seguridad de

la información mental me interesó no solo en el mensaje general (en particular, el uso de modelos en la capacitación es una pregunta aguda para mí, porque el aprendizaje es un proceso continuo), sino también con una lista de enlaces a modelos. ¿Por qué es tan importante? Lo entenderemos en el curso del artículo.

Algunos de los modelos enumerados en el texto deben encontrarse en el marco del proceso de trabajo (el monitoreo y la respuesta se pueden conectar con MITER ATT & CK y Kill Chain). Tenía una idea general de los demás, pero la forma de aplicarlos, o qué características clave hacen posible aumentar la eficiencia de este proceso, se mantuvo detrás de escena. Honestamente, escuché los nombres de algunas modelos por primera vez.

Armado con enlaces y tiempo libre, comencé a estudiar el tema. Creo que este material puede ser útil como una visita turística o un breve resumen sobre el tema. Mirando hacia el futuro, diré que la descripción de algunos modelos me decepcionó. Pero lo primero es lo primero.

En primer lugar, algunas palabras sobre ti. Mi nombre es Alexander Nosarev y trabajo en el integrador de IB. Mi enfoque está en los sistemas de monitoreo y respuesta. De acuerdo con el deber del servicio, las principales áreas de actividad son la organización y automatización de los procesos de recopilación y análisis de registros en el contexto de la seguridad de la información, así como los procesos de respuesta a violaciones e incidentes identificados por los resultados del análisis.

Trabajar solo en tareas laborales directas es, por supuesto, bueno. Pero no llegará tan lejos, aunque en menor medida, pero tengo que lidiar con los resultados del ciclo de vida completo de la construcción de la seguridad de la información en la empresa, que afectan el resultado final más que mi propio trabajo.

Pero volvamos a nuestros modelos. Me propuse la tarea de desarrollar un enfoque unificado que nos permitiera determinar las características clave de los objetos en estudio y responder las siguientes preguntas: cuándo se puede y se debe aplicar uno u otro modelo, en qué postulados se basa, qué resultados se pueden lograr, etc.

Para hacer esto, se decidió comenzar con una parte teórica, basada tanto en la publicación original como en nuestra propia investigación y experiencia. Que ella esté con nosotros en el artículo.

2. Teoría general

Teoría general¿Qué es un modelo? Este es un sistema, cuyo estudio sirve como un medio para obtener información sobre otro sistema; Presentación de algún proceso, dispositivo o concepto real.

Sin embargo, esta definición se formula en general. Especificamos el área de investigación: modelos IS en actividades de monitoreo y respuesta.

Enumeraré los objetivos principales de la aplicación de modelos en el campo de actividad nombrado:

- Sistematización y coordinación de acciones en el análisis de datos, en la investigación, prevención y eliminación de las consecuencias y causas de incidentes. Por un lado, esto es necesario para resolver tareas de los niveles operativos o tácticos (transferir el trabajo en un incidente de un especialista a otro, construir los procesos más eficientes, etc.). Por otro lado, para tareas estratégicas como priorizar la implementación y conexión de SIS específicos al sistema de monitoreo, crear contenido para sistemas de monitoreo y respuesta, realizar órdenes cibernéticas, etc.

- Descripción de sistemas (seguridad de la información, TI, organización, etc.) para la creación, almacenamiento, transmisión de información, modernización, auditoría, etc. Además, el valor del modelo como instrumento para describir el sistema es importante. Esto incluye todo, desde un modelo de red controlado hasta un modelo de evento malicioso en esa red.

- La capacitación es la transferencia de conocimiento sobre el sistema y los métodos para resolver problemas utilizando sus modelos. El entrenamiento en la práctica es, en mi opinión, el método más efectivo. Pero tarde o temprano, surge la cuestión de sistematizar el conocimiento adquirido tanto para el individuo como para la organización. Esto ayuda principalmente a encontrar conexiones ocultas e identificar otras áreas de desarrollo o puntos débiles.

- La solución a otros problemas es la aplicación de métodos a un modelo de sistema.

¿Son todos los modelos igualmente útiles para lograr estos objetivos? Por supuesto que no. Sin embargo, lo que pasó la prueba del tiempo y no fue olvidado en los anales de la historia merece atención. ¿Qué criterios satisfacen estos modelos en primer lugar?

- Simplicidad La complejidad del problema resuelto por el modelo debe ser mayor que la complejidad del modelo. De lo contrario, se pierde el significado de su uso. Por lo tanto, es aconsejable aplicar el modelo a una parte relativamente independiente del sistema para el que se resuelve el problema y, si es necesario, combinar estas representaciones. Un ejemplo sorprendente es la división de un modelo de red en niveles L2, L3, etc.

- Utilidad A saber, el agregado del ancho de la región de aplicabilidad del modelo y los detalles de su desarrollo. Cuanto más amplio sea el alcance, más probable es que un modelo conocido sea adecuado para resolver un nuevo problema. Cuanto más profundos sean los detalles, más fácil será usar el modelo. Es decir, todo ya se puede describir para usted, incluido el proceso de agregar detalles adicionales, entidades y sus relaciones, si es necesario. A menudo, estos requisitos se contradicen entre sí, por lo tanto, un equilibrio es importante, lo que se puede llamar el nivel de abstracción del modelo. Cuanto mayor sea el nivel de abstracción, mayor será el rango de aplicabilidad del modelo.

Antes de aplicar el modelo, debe recordar las siguientes propiedades:

- Limitación Cualquier modelo refleja solo aquellas características que son necesarias para resolver la tarea asignada con cierta precisión. Por lo tanto, es importante conocer los límites de aplicabilidad del modelo y los métodos para trabajar con él. Esta propiedad caracteriza la suficiencia del modelo para resolver el problema.

- Iterativa Cualquier modelo refleja solo aquellas características del sistema simulado que conoce el creador del modelo. Cuando aparecen nuevas características previamente desconocidas, el modelo debe ser revisado (lo que no implica necesariamente un cambio). Esta característica indica la necesidad de revisar el modelo para resolver el problema.

La mecánica puede servir como un ejemplo clásico de la materialidad de estas propiedades: antes solo había mecánica clásica, pero ahora hay tanto cuánticas como relativistas.

La teoría difiere de la práctica, por lo tanto, surgen una serie de características cuando se usan modelos en actividades:

- La elección del modelo proviene de las opciones que conocemos. Es por eso que estaba tan interesado en la lista del artículo traducido.

- La aplicación del modelo genera errores de percepción causados tanto por distorsiones cognitivas generales como por experiencia personal. Entonces, en particular, esos modelos que me parecieron poco interesantes pueden ayudarlo. Y después de investigar el incidente, un especialista con experiencia en administración de redes debe prestar atención a si se perdió algún artefacto de host. Y es mejor consultar con colegas en general.

- Los modelos pueden ser en capas. Es decir, la tarea se divide en subtareas (o viceversa, las subtareas se pueden sintetizar en una global), para la solución de qué modelos se utilizan, posiblemente diferentes de los modelos para resolver la tarea principal. Al mismo tiempo, los modelos pueden ser complementarios y competitivos. Es importante recordar los detalles de cada modelo y poder vincularlos entre sí para que la solución perfecta a un problema no conduzca a la degradación de los adyacentes.

La contribución a la aplicación de un modelo específico (excepto la tarea en sí) se realiza mediante:

- Modelo de amenaza

- Categorización de activos.

- Evaluación de riesgos.

Estos útiles documentos no solo le permiten introducir algunas restricciones y suposiciones que pueden simplificar el modelo, sino que generalmente también hablan sobre la aplicabilidad de un modelo en particular. Sin embargo, no olvide que los delincuentes de su SAO no se utilizan, y el incidente puede no encajar en él durante la investigación.

Basado en la parte teórica anterior y la descripción encontrada de los modelos (desde un esquema de imagen para algunos hasta docenas de páginas para otros), se decidió utilizar las siguientes características principales de los modelos en este artículo abstracto:

- Nivel de abstracción.

- Alcance

- Las principales disposiciones y principios.

- Entidades y métodos básicos.

- Relación con otros modelos (si está disponible).

- Tareas resueltas.

- Ejemplos (si es necesario).

3. Modelos

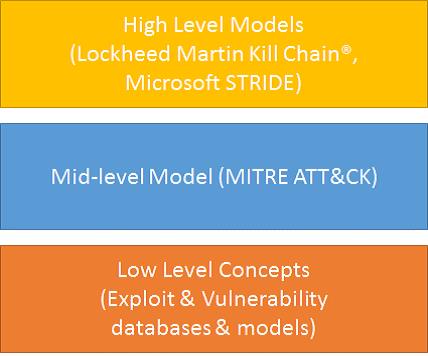

La lista de modelos está tomada del artículo original. Se le agrega el modelo CVSS3, para demostrar un modelo de abstracción de bajo nivel con un uso generalizado en la seguridad de la información.

Si lees la pereza del artículo completo, aquí hay un pequeño navegador para modelos que indica el alcance principal de su aplicación. Lo citaré en una conclusión para los lectores en orden.

Navegador de modelosModelos universales:

- Proceso de investigación: una técnica para encontrar respuestas a preguntas durante la investigación y la capacitación; se puede aplicar a estudios más generales.

Modelos para trabajar con incidentes de seguridad de la información:

- Diamante: búsqueda y documentación de incidentes, conversión de resultados de investigación a TI.

- MITRE ATT & CK: búsqueda de incidentes, análisis de comportamiento.

- La intención de la prueba es forense.

- PICERL - respuesta a incidentes.

Modelos para construir un sistema de seguridad de la información:

- Defensa en profundidad: separación del sistema de defensa en relación con el SPI.

- Cyber Kill Chain: separación del sistema de defensa con respecto a las etapas del ataque.

- Pirámide del dolor: trabaja con el COI.

- MITRE ATT & CK: creación de contenido para el sistema de monitoreo y su evaluación.

- La intención de la evidencia es la introducción de herramientas especiales de monitoreo.

- PICERL - preparación de respuesta a incidentes.

- CVSS3: construcción de un sistema de gestión de vulnerabilidades.

3.1. Modelo de proceso de investigación

Nivel de abstracción: alto.

Alcance: Cualquier proceso de investigación.

Puntos clave y principios:- Lo visible no es la realidad. Solo poseemos información limitada y completamos espacios vacíos del rompecabezas con suposiciones o las omitimos por completo.

- El conocimiento está formado por preguntas.

- En el proceso de percepción, introducimos distorsiones (cognitivas y de la experiencia personal).

Las principales entidades:- Observación: evidencia de un medio de seguridad de la información (SZI) o la suposición de un analista, confirmado por algo.

- Pregunta Debe ser verificable, generalmente se refiere a relaciones implícitas entre objetos.

- Hipótesis Consiste en una suposición y las razones de su suposición.

- La respuesta es la evidencia reunida que confirma o refuta la hipótesis (lo cual es preferible, ya que esto acelera el proceso de investigación). Puede plantear otras preguntas.

- Una conclusión que le permite describir el evento que ocurrió.

Tareas a resolver:- Busque hechos de compromiso.

- Formación de analistas de SOC.

Todos los modelos con un alto nivel de abstracción parecen simples. Pero, en primer lugar, no todos los rotuladores tienen el mismo sabor (el amarillo es más amargo). Y en segundo lugar, la mayoría de estos modelos lograron encontrar algunos detalles que aumentan la eficiencia de su aplicación. En particular, para este modelo es:

- El acercamiento a la "observación". No es necesario iniciar una investigación o selección de SZI, comenzando desde registros o una ventana que exija un rescate del encriptador en la PC de la víctima. Pero siempre debe poder explicar por qué inició el proceso. Las tendencias de seguridad de la información, en su opinión, han llevado a un aumento en ciertos riesgos. Es conveniente que los atacantes ataquen su activo en función de las debilidades de su protección que conoce. Las protestas en el Tíbet pueden provocar ataques masivos por parte de sus usuarios desde el Tíbet desde China. Cualquier cosa

- La composición de la hipótesis. Sin verbalizar la razón que explica la hipótesis, no tendrá criterios formales para probar la hipótesis.

- Formalización de la conclusión. El esquema de descripción del resultado debe ser fijo. De lo contrario, la generalización de tales resultados y la adopción de decisiones estratégicas basadas en ellos pueden volverse imposibles. O simplemente te pierdes algo como resultado de tu investigación.

3.2. Modelo "Diamante"

Nivel de abstracción: alto.

Alcance: Cualquier proceso de investigación en el marco del trabajo con incidentes de seguridad de la información.

Puntos clave y principios:- Para cada evento comprometedor, hay un atacante que realiza una acción para resolver su problema. Aprovecha las oportunidades que brinda la infraestructura. Estas oportunidades están dirigidas contra la víctima y sirven para lograr el objetivo del atacante.

- Hay atacantes que buscan formas de comprometer los hosts y las redes para avanzar en sus intenciones y satisfacer sus necesidades.

- Cualquier sistema, y por lo tanto cualquier activo objetivo, tiene vulnerabilidades y debilidades.

- Cada actividad maliciosa consta de fases, cuya implementación exitosa conduce al éxito de la actividad en su conjunto.

- Cada evento de invasión requiere una o más condiciones para tener éxito.

- Siempre hay una relación entre el atacante y la víctima, incluso si son implícitos o indirectos.

- Hay ciberdelincuentes con motivación, recursos y la capacidad de mantener una presencia maliciosa durante un período prolongado de tiempo. Esta actividad maliciosa puede ocurrir en una o más víctimas e incluye la superación de contramedidas.

Las principales entidades:- Un atacante es un intérprete y un cliente, personificando TTP y el objetivo final del ataque, respectivamente.

- Infraestructura utilizada por un atacante.

- Oportunidades Caracterizado por calidad y cantidad.

- La victima Activos y una persona con "susceptibilidad" a las acciones de los atacantes.

Conozco el modelo de diamantes desde la universidad, pero generalmente está pintado en forma de un solo diamante, y no es que cavara más profundo. Por lo tanto, la pregunta siempre surgió en mi cabeza: ¿cómo resolverá mi problema? No hubo respuesta para eso. Después de leer la descripción, encontré los siguientes detalles interesantes.

Relaciones de entidad:- Evento: la acción de un atacante en una etapa específica utilizando técnicas específicas. Se caracteriza por un conjunto de metapole. Es el evento que se muestra en forma de diamante.

- Flujo de actividad: eventos, unidos sobre la base de metacampos.

- Grupo de actividad: un grupo de flujos de actividad basados en metacampos.

A todos los elementos de estas entidades se les asigna una calificación de confianza.

Por lo tanto, un modelo de diamante combinado con la eliminación gradual del proceso de invasión, por ejemplo, según el modelo Kill Chain, proporciona un marco excelente para describir el proceso de ataque. El encadenamiento se lleva a cabo de acuerdo con el siguiente principio: lo que parecía ser una víctima o una oportunidad en un evento puede convertirse en una infraestructura en el siguiente. Los eventos también pueden relacionarse con una fase e ir secuencialmente o en paralelo. Además, para la aparición de una conexión, los eventos no tienen que relacionarse con un flujo de actividad. Estos pueden ser flujos dependientes, por ejemplo, piratear a través de un contratista. Los metacampos adicionales le permiten describir los detalles del ataque.

Además, los autores proponen describir entidades y sus relaciones con vectores (los elementos tienen un significado verbal numérico o fijo). Esto permite agrupar incidentes para encontrar respuestas a una pregunta. Por ejemplo, el establecimiento de un grupo de atacantes, un intento de predecir la acción siguiente o faltante durante la investigación, la elección de SZI para cerrar las capacidades más populares de los atacantes, etc. En este aspecto, se pone un énfasis significativo en la descripción.

El modelo es extensible, especialmente en términos de metacampos. Por ejemplo, los autores proponen tal opción.

Entidades adicionales:- Aspecto sociopolítico (motivo).

- El aspecto tecnológico.

Este enfoque también implica el uso de contramedidas no técnicas. Estos métodos se implementan influyendo en el motivo y la motivación de los atacantes. Un ejemplo dado en la descripción del modelo: uno de los ataques de hackers reales fue detenido después de las llamadas de camaradas competentes a las madres de los artistas intérpretes o ejecutantes. Como dice el refrán, en la guerra todos los medios son buenos.

Tareas a resolver:- Sistematización y coordinación de acciones durante el análisis de datos, investigación, prevención y eliminación de las causas de incidentes.

- Error de cálculo matemático de cuestiones analíticas de investigación, prevención y eliminación de las causas de incidentes basadas en gráficos.

- El uso no solo de contramedidas técnicas. Por ejemplo, la exclusión de vectores de ataque por medios no técnicos, la limitación de los circuitos de circulación de información protegida, etc.

Al describir el incidente, podemos pasar de la vista del defensor a la vista lateral del atacante. Luego obtenemos un gráfico de posibles opciones de ataque, desde el cual podemos construir sobre la construcción del sistema de seguridad de la información.

3.3. Modelo MITRE ATT & CK

Nivel de abstracción: medio.

Alcance:- Seguridad de la información de redes informáticas (para Seguridad de aplicaciones, Seguridad de bases de datos, etc. en un proyecto vecino de la misma organización MITRE CAPEC ).

- Los sensores en los dispositivos finales deben implementarse en la organización, proporcionando monitoreo continuo (no instantáneas). La matriz se ha actualizado varias veces, por lo que los datos no son del todo relevantes. Pero los bloques verdes de una de las iteraciones anteriores del modelo muestran una idea aproximada de lo que se puede detectar sin sensores (spoiler: ninguno).

Sistemas para los cuales existe una matriz:- Empresa: Windows, Linux, MacOS.

- Móvil: Android, iOS.

Puntos clave:- El modelo está construido desde el punto de vista del atacante. Por lo tanto, podemos pasar a la pregunta "¿qué pasó?" a "¿qué podría pasar?" Es decir de acciones reactivas a proactivas.

- ( ). , . Es decir , . , .. .

- . , , , RedCanary Atomic Threat Coverage . .

- «?».

- «?».

.

:- . . , – .

- , , . , . , , . , .

- . , .

- . , , , , .

- . .

::- , .

- Red Team.

- .

- .

- Evaluación de los niveles de madurez del COS (basado en la cobertura de la matriz).

- Enriquecimiento de datos de TI. Tal vez porque la matriz se basa esencialmente en informes de TI.

- Conciencia situacional. Similar al párrafo anterior.

- Análisis de anomalías. Más bien, un bono agradable que surge de la experiencia de usar la matriz.

- Forense

Entidades identificadas objetivo:- Ventana de tiempo del incidente.

- Anfitriones comprometidos / involucrados.

- Cuentas comprometidas.

- Atacantes

- Tácticas y técnicas utilizadas.

La división en tácticas captura parte de la cadena de asesinatos, pero cada etapa incluye de una a varias tácticas.3.4. Modelo de defensa profunda

Nivel de abstracción: alto.Alcance: construcción de un sistema de seguridad de la información.Puntos clave y principios:- Falta de un solo punto de compromiso.

- Redundancia y superposición de vectores de ataque.

Tareas a resolver: Construcción de protección escalonada (con respecto a métodos y medios) para aumentar el tiempo y el costo del ataque, así como protección contra debilidades específicas de las medidas de protección.El modelo en sí ilustra bien y puede aplicarse con éxito incluso con un nuevo enfoque del perímetro IS en una organización.3.5. Modelo de la pirámide del dolor

Nivel de abstracción: alto.Alcance: Cualquier proceso de investigación en el marco del trabajo con el COI.Puntos clave y principios: la detección y prevención del uso de COI pueden debilitar a un atacante, el grado de este efecto depende del tipo de COI.Entidades principales: tipos de COI.Tareas a resolver: Detección de COI para investigación, prevención y eliminación de las causas de incidentes.Como este modelo se ajusta más a TI, dejaré un enlace aquíen uno de los últimos artículos interesantes sobre el tema. Considera el ciclo de vida de los indicadores y otros puntos interesantes. Además, el modelo muestra por qué hay tanto interés en las descripciones de TTP, por ejemplo, el mencionado MITER ATT & CK.3.6. Modelo "Cyber Kill Chain"

Nivel de abstracción: alto.Alcance: trabajar con incidentes de seguridad de la información.Puntos clave y principios:- Para lograr el objetivo final, el atacante resuelve varias tareas obligatorias.

- La prevención, detección o eliminación de las causas, procesos y consecuencias de completar una tarea afecta significativamente el logro del objetivo final por parte de un atacante.

Entidades principales: Etapas que reflejan las tareas del atacante: reconocimiento, armas, entrega, operación, instalación, gestión, acciones dentro de la red.Tareas a resolver: Construir un sistema de protección de información en capas (relativo a las etapas).Un buen ejemplo de un modelo escalable. Muchos análogos se generan con más o menos detalles dependiendo de las tareas que se resuelven.Este también es un buen ejemplo de modelos superpuestos. Va bien con el MITRE ATT & CK o el Diamond.3.7. El modelo de intención de evidencia

Nivel de abstracción: alto.Alcance: trabajar con incidentes de seguridad de la información.Puntos clave y principios:- Hay evidencia de actividad maliciosa provista por desarrolladores de software de manera intencional y no intencional.

- El nivel de confianza, el método de recopilación, etc., depende del método de proporcionar evidencia.

Principales entidades y métodos: Tipo de evidencia (intencional, no intencional).Tareas a resolver: Priorizar la recopilación de evidencia y evaluar su confiabilidad.Ejemplos:- El software y los registros del sistema operativo son pruebas intencionales.

- La caché de consultas es una evidencia no deseada.

- El tráfico de red es una prueba de diseño, es decir La existencia de un objeto queda demostrada por el hecho mismo de su existencia.

Yo llamaría a este concepto un "modelo" con un gran estiramiento. Permite trazar una sección entre forenses, lo que puede implicar evidencia no intencional y monitoreo, a menudo sin esos medios. O tener, pero puntiagudo. Excepto por esto, no podía soportar el beneficio.3.8. Modelo de proceso de respuesta a incidentes PICERL

Nivel de abstracción: medio.Alcance: Respuesta a incidentes de seguridad de la información.Puntos clave y principios: responder a incidentes de SI incluye varias etapas.Entidades clave: etapas de respuesta a incidentes de SI: preparación, detección, contención, erradicación, restauración, análisis de resultados.Tareas a resolver: construir un ciclo de vida para responder a incidentes de seguridad de la información.En principio, este es un buen análogo del modelo Kill Chain, pero solo en relación con la respuesta. Teniendo en cuenta las acciones indicadas para cada una de las etapas, puede servir como una buena ayuda para crear libros de jugadas. Lo principal es no olvidar imponer primero la estructura organizativa y los poderes de las personas involucradas, y luego, las características de la infraestructura de TI.3.9. Modelo CVSS3

Nivel de abstracción: bajo.Alcance: Priorización de vulnerabilidades.Puntos clave y principios: una evaluación de vulnerabilidad se puede calcular utilizando las siguientes métricas:

Nivel de abstracción: bajo.Alcance: Priorización de vulnerabilidades.Puntos clave y principios: una evaluación de vulnerabilidad se puede calcular utilizando las siguientes métricas:- Métricas básicas

- Métricas de tiempo (cambio en el tiempo).

- Métricas de contexto (dependiendo de la infraestructura de TI de la organización).

Entidades básicas (entre paréntesis son los posibles valores aceptados por la métrica):Métricas básicas:componente vulnerable , caracterizado por métricas operativas:- Vector de ataque AV (NALP), el grado de distancia de un atacante potencial desde un objeto vulnerable.

- Complejidad de la explotación de la vulnerabilidad AC (LH), evaluación cualitativa de la complejidad del ataque.

- Autenticación / Nivel de privilegio PR requerido (HLN).

- La necesidad de interacción del usuario UI (NR).

- Límites operativos S (UC), si los componentes explotados y atacados difieren.

Componente atacado (caracterizado por métricas de impacto):- Evaluación del grado de influencia en la confidencialidad, integridad y disponibilidad del componente atacado C, I, A (NMH).

Métricas de tiempo:- E (ND/XHF POC/PU).

- RL (ND/XUW TF/T OF/O).

- RC (XURC).

:- CR, IR, AR (ND/XHML).

- MAV, MAC, MPR, MUI, MS, MC, MI, MA, I- .

Tareas a resolver: Priorización de vulnerabilidades (evaluación + vector) y cadenas de vulnerabilidad.Se presenta una descripción más detallada del modelo, incluido aquí . El artículo incluye ejemplos de la transición a la evaluación de CVSS2 a CVSS3, que ilustra bien el principio de iteración para los modelos. También durante la preparación de la publicación, se lanzó CVSS3.1.Aunque muchas métricas son revisadas por pares, el estándar proporciona parte de la experiencia. Por lo tanto, la evaluación final no depende tanto de la organización que la realiza.3.10 Otros modelos

Fuera de la discusión, modelos como:- CIA

- Pavor

- STRIDE

- Preparación conjunta de inteligencia del entorno operativo (JIOPE)

- ADAM

- Atacar árboles

- El análisis de hipótesis competidoras (ACH)

4. En lugar de una conclusión.

Un enfoque sistemático de la seguridad, basado en el uso de modelos de diversos grados de formalización, así como diversos estándares nacionales y extranjeros, nos permite evitar bastantes errores. Ayuda no solo a no olvidar las condiciones y factores necesarios para la construcción exitosa del sistema (ya sea el ISIS en su conjunto o la investigación de un incidente específico). Pero también le permite descartar parámetros innecesarios, que solo complican la imagen.

Es importante recordar que los modelos, así como los estándares, no son la verdad última. No solo porque deben estar sujetos a una revisión periódica para mostrar de manera máxima y sin ambigüedades un objeto real como parte de la tarea que se está resolviendo. Pero también porque, en general, deben seleccionarse en función de la tarea, las limitaciones y los supuestos aceptados por usted, que, por supuesto, cambian con el tiempo. La decisión de utilizar un modelo en particular también está sujeta a los requisitos de los procesos externos que proporcionan información para sus tareas o aceptan datos que son el resultado de su trabajo. En mi opinión, este artículo puede contribuir al objetivo de elegir el modelo más adecuado. El siguiente depende de ti.

Para resumir, duplicaré un pequeño navegador por modelo que indique el área principal de su aplicación.

Modelos universales:- Proceso de investigación: una técnica para encontrar respuestas a preguntas durante la investigación y la capacitación; se puede aplicar a estudios más generales.

Modelos para trabajar con incidentes de seguridad de la información:- Diamante: busque y documente incidentes, convierta los resultados de la investigación a TI

- MITRE ATT & CK: búsqueda de incidentes, análisis de comportamiento.

- La intención de la prueba es forense.

- PICERL - respuesta a incidentes.

Modelos para construir un sistema de seguridad de la información:- Defensa en profundidad: separación del sistema de defensa en relación con el SPI.

- Cyber Kill Chain: separación del sistema de defensa con respecto a las etapas del ataque.

- Pirámide del dolor: trabaja con el COI.

- MITRE ATT & CK: creación de contenido para el sistema de monitoreo y su evaluación.

- La intención de la evidencia es la introducción de herramientas especiales de monitoreo.

- PICERL - preparación de respuesta a incidentes.

- CVSS3: construcción de un sistema de gestión de vulnerabilidades.

Vale la pena recordar que estos modelos se pueden aplicar para otros fines. Además, pueden especificar requisitos para áreas adyacentes. Por ejemplo, determine la composición y el formato de los datos que se utilizarán en ellos en la entrada o salida de los procesos relacionados.