Durante la última década, además de los métodos para extraer secretos o realizar otras acciones no autorizadas, los atacantes comenzaron a utilizar la filtración no intencional de datos y la manipulación del proceso de ejecución del programa a través de canales secundarios.

Los métodos de ataque tradicionales pueden ser costosos en términos de conocimiento, tiempo y poder de procesamiento. Los ataques de canal lateral, por otro lado, pueden implementarse más fácilmente y no son destructivos, ya que revelan o controlan las propiedades físicas que están disponibles durante el funcionamiento normal.

Utilizando métodos estadísticos para procesar mediciones de canal lateral o introduciendo fallas en los canales cerrados de un microcircuito, un atacante puede obtener acceso a sus secretos en unas pocas horas.

Cada año se emiten más de 5,000 millones de tarjetas inteligentes, aparecen nuevas tecnologías criptográficas incorporadas en los mercados, por lo que la necesidad de garantizar la seguridad de los negocios y la privacidad está creciendo.

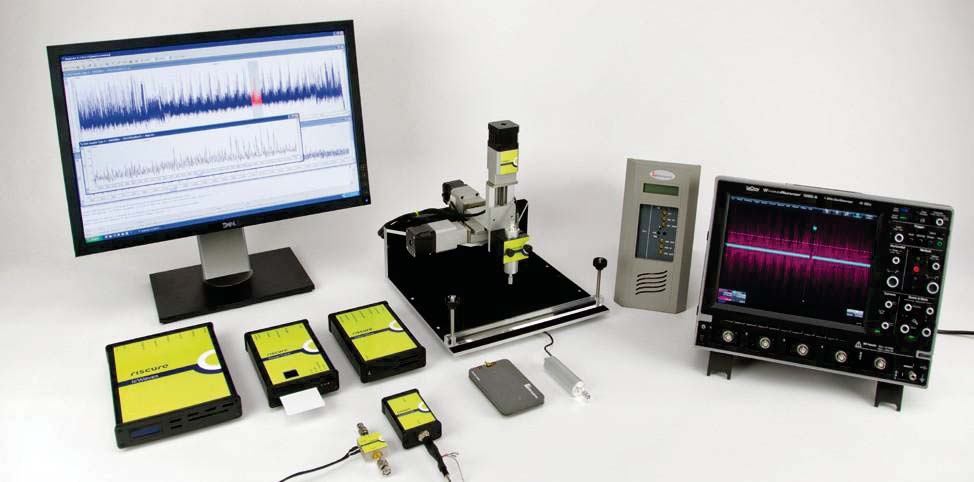

En los Países Bajos, Riscure ha creado el sistema Inspector, que proporciona a los laboratorios de investigación, así como a los fabricantes, nuevas herramientas de detección de amenazas de seguridad de alto rendimiento.

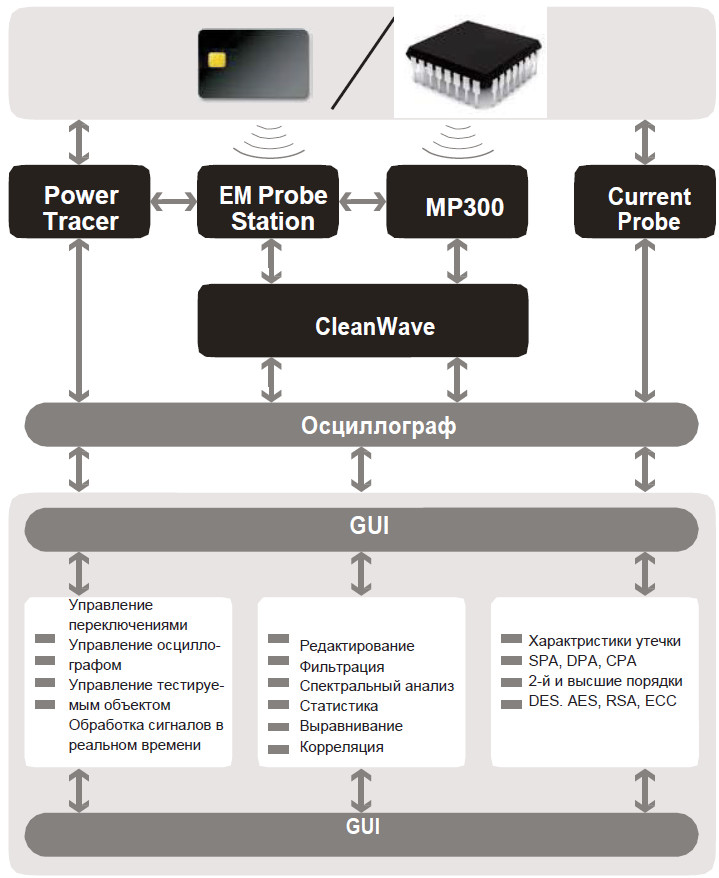

El Inspector Riscure admite una variedad de métodos de análisis de canal lateral (SCA), tales como análisis de potencia (SPA / DPA), reloj, frecuencia de radio y análisis electromagnético (EMA) y ataques de perturbaciones (FI) como fallas de voltaje, fallas de reloj y manipulación con láser. Las funciones integradas del sistema admiten numerosos algoritmos criptográficos, protocolos de aplicación, interfaces e instrumentos de medición.

El sistema le permite expandir e implementar nuevos métodos y aplicaciones patentadas para la detección de vulnerabilidades.

El sistema de análisis de canal lateral Inspector SCA incluye:

- Power Tracer Power Tracer

- instalación de sonda electromagnética EM Probe Station;

- generador de gatillo icWaves;

- Filtro CleanWave

- Sonda de corriente Sonda de corriente.

Entre las principales "golosinas" podemos distinguir las principales:

- Esta es una herramienta integrada única para análisis y pruebas de canal lateral mediante la introducción de fallas;

- El inspector cumple con los requisitos de prueba de canal lateral certificados por EMVco y CMVP de acuerdo con criterios comunes;

- Este es un entorno abierto que incluye el código fuente de los módulos, lo que le permite modificar los métodos existentes e incluir nuevos métodos de prueba que el usuario puede desarrollar para el Inspector;

- El software y hardware estable e integrado incluye la recopilación de datos de alta velocidad a través de millones de trazas;

- Un ciclo de lanzamiento de software de seis meses permite a los usuarios mantenerse al día con los últimos métodos de prueba de canales de campo.

Inspector está disponible en varias versiones en una sola plataforma:

- El inspector SCA ofrece todas las opciones necesarias para analizar los canales laterales DPA y EMA .

- El Inspector FI ofrece una funcionalidad completa para la introducción de fallas (ataques de perturbación), así como el análisis de fallas diferenciales ( DFA ).

- Inspector Core y SP (procesamiento de señal) ofrecen la funcionalidad central SCA, implementada como módulos separados, para proporcionar un paquete de software asequible para la recopilación de datos o el procesamiento posterior.

Inspector SCA

Una vez que se obtienen los resultados de la medición, hay una variedad de métodos de procesamiento de señales disponibles para formar trazas múltiples con un alto nivel de señales y un bajo nivel de ruido. Se han desarrollado funciones de procesamiento de señales que tienen en cuenta las diferencias sutiles entre el procesamiento de señales de rastreo electromagnético, el rastreo de consumo de energía y el rastreo de RF (RF). Las potentes herramientas de presentación de trazas gráficas de Inspector permiten a los usuarios analizar o verificar temporalmente trazas, por ejemplo, para vulnerabilidades de

SPA .

Implementación de DPA con implementación de ECC

Implementación de DPA con implementación de ECC

Para muchas implementaciones de seguridad que hoy en día se consideran resistentes a SPA, las pruebas generalmente se centran en métodos de prueba diferencial (es decir, DPA /

CPA ). Con este fin, Inspector ofrece una amplia gama de métodos configurables con respecto a una gran cantidad de algoritmos criptográficos y algoritmos ampliamente utilizados como (3) DES, AES, RSA y ECC.

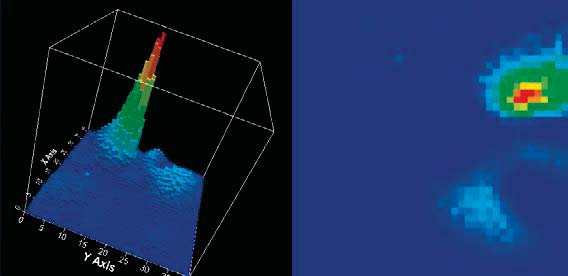

Radiación EM del chip para encontrar la mejor ubicación al implementar DEMA

Radiación EM del chip para encontrar la mejor ubicación al implementar DEMA

Características clave

- Esta solución combina análisis de potencia (SPA / DPA / CPA), electromagnéticos (SEMA / DEMA / EMA-RF) y métodos de prueba sin contacto (RFA).

- La velocidad de adquisición de datos se ve enormemente mejorada por la estrecha integración del osciloscopio con el Inspector.

- Se utilizan métodos de alineación mejorados para evitar la fluctuación del reloj y la aleatorización.

- El usuario puede configurar módulos de criptoanálisis que admiten ataques primarios y ataques de alto orden en todos los algoritmos principales, como (3) DES, AES, RSA y ECC.

- Se utiliza un amplio soporte para algoritmos específicos del área, incluidos SEED, MISTY1, DSA, incluida Camellia.

Hardware

Además de la estación de trabajo, el PC Inspector SCA utiliza hardware optimizado para la recopilación de datos y señales del canal lateral:

- Power Tracer para SPA / DPA / CPA en tarjetas inteligentes

- Estación de sonda EM para SEMA / DEMA / EMA RF

- Sonda actual para SPA / DPA / CPA en dispositivos integrados

- Filtro CleanWave con Micropross MP300 TCL1 / 2 para RFA y RF EMA

- Osciloscopio compatible con IVI

Los objetos evaluados a menudo requieren mediciones, conmutación y controles de hardware necesarios para realizar SCA. El administrador de hardware flexible del Inspector, el entorno de desarrollo abierto y las amplias opciones de interfaz proporcionan una base sólida para mediciones de alta calidad utilizando equipos de usuario.

Inspector SCA

Inspector SCA

Joh John Connor, ingeniero principal de seguridad interna, habla del sistema de la siguiente manera:

“El Inspector ha cambiado fundamentalmente la forma en que evaluamos la resistencia de nuestros productos a los

ataques de ataque de poder diferencial

de DPA. Su fortaleza radica en el hecho de que integra los procesos de recopilación y análisis que nos permiten evaluar rápidamente la efectividad de los nuevos proyectos de hardware criptográfico. Además, su interfaz gráfica superior permite al usuario visualizar firmas de energía de datos discretos recopilados individualmente o simultáneamente, lo cual es invaluable al preparar datos para DPA durante un ataque, mientras que sus poderosas bibliotecas analíticas admiten los algoritmos de cifrado comercial más comúnmente utilizados. Las actualizaciones oportunas de software y tecnología de Riscure nos ayudan a mantener nuestros productos seguros ".

Inspector fi

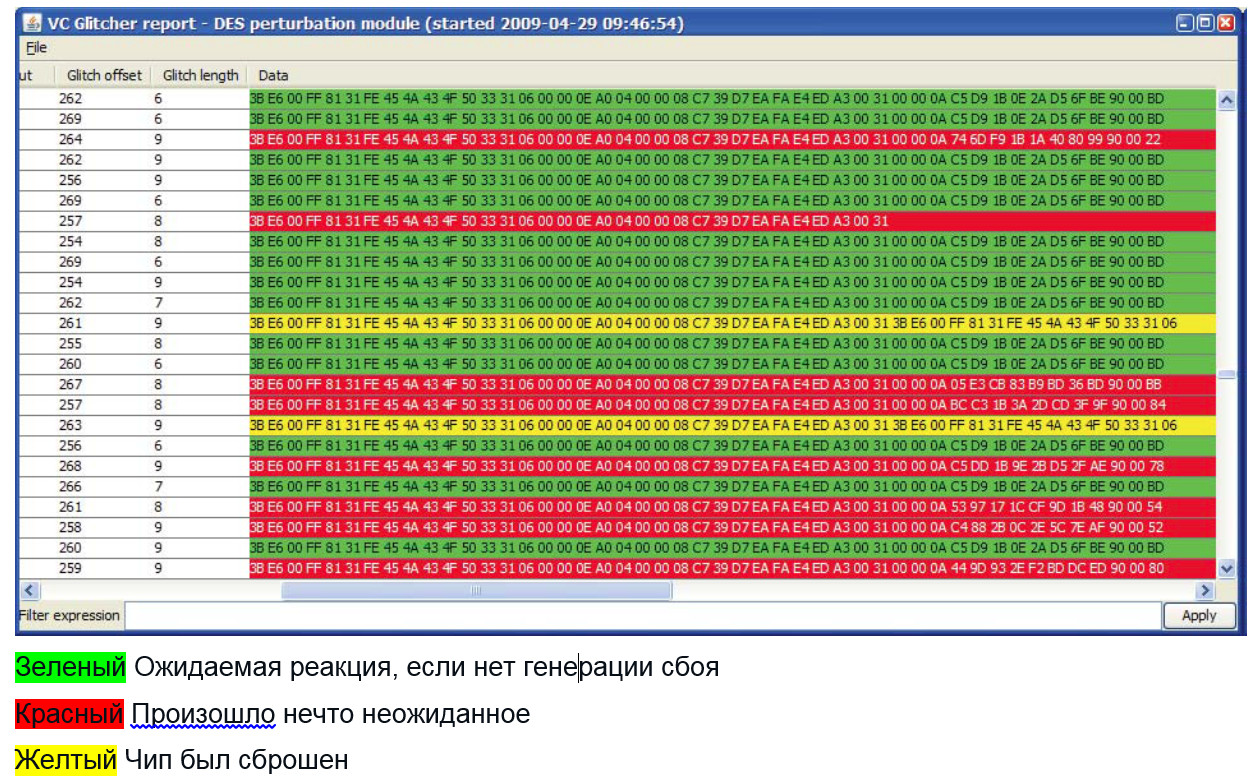

Inspector FI - Inyección de fallas - ofrece una amplia gama de características para realizar pruebas de fallas en tarjetas inteligentes y dispositivos integrados. Los métodos de prueba admitidos incluyen fallas de reloj, fallas de voltaje y ataques ópticos utilizando equipos láser. Los ataques de falla, también conocidos como ataques de perturbación, modifican el comportamiento del chip y provocan fallas utilizables.

Usando el Inspector FI, los usuarios pueden probar si se puede recuperar una clave causando fallas en las operaciones criptográficas del chip, evitando una verificación como la autenticación o el estado del ciclo de vida, o cambiando el proceso de ejecución del programa en el chip.

Amplias opciones configurables

El Inspector FI incluye una gran cantidad de parámetros configurables por el usuario para el control programado de conmutación y perturbaciones, como pulsos de pico de diferentes duraciones, repetición de pulsos y cambios de nivel de voltaje. El software presenta los resultados, mostrando el comportamiento esperado, los descartes de tarjetas y el comportamiento inesperado, junto con un registro detallado. Los módulos de ataque DFA están disponibles para algoritmos de cifrado básicos. Utilizando un "asistente", los usuarios también pueden crear un programa de perturbación personalizado con una API.

Características clave

- Precisión y sincronización no paralelas y fácilmente reproducibles para todo el hardware que falla.

- Ataque los escenarios de diseño utilizando un potente sistema de comando y un inspector IDE integrado.

- Amplias opciones de configuración del Inspector para pruebas automáticas de conmutación por error.

- Equipo láser para múltiples interferencias en la parte posterior y frontal de la tarjeta, hecho a medida para realizar pruebas mediante el método de falla.

- Módulos DFA para implementaciones de algoritmos de cifrado populares, incluidos RSA, AES y 3DES

- La actualización a un láser multipunto proporciona la capacidad de afectar el chip en varios lugares a la vez.

- La sincronización específica de la operación con el generador de activadores icWaves puede evitar contramedidas y evitar la pérdida de muestras.

Hardware

El Inspector FI se puede usar con los siguientes componentes de hardware para realizar ataques:

- VC Glitcher con amplificador de falla opcional

- Estación láser de diodos con actualización opcional de múltiples gotas

- Osciloscopio compatible con PicoScope 5203 o IVI

Inspector FI con generador de fallas VC Glitcher, generador de gatillo icWaves, amplificador de falla y estación láser

Inspector FI con generador de fallas VC Glitcher, generador de gatillo icWaves, amplificador de falla y estación láserEl VC Glitcher genera el núcleo de la arquitectura de conmutación por error del sistema Inspector. Usando la tecnología FPGA ultrarrápida, se pueden generar fallas de solo dos nanosegundos. El hardware tiene una interfaz de programación fácil de usar. El programa de bloqueo creado por el usuario se carga en el FPGA antes de la ejecución de la prueba. VC Glitcher incluye un circuito integrado para introducir fallas de voltaje y reloj, así como una salida de canal para controlar la estación láser.

La estación láser de diodo consta de un conjunto especial de láseres de diodo de alta potencia con óptica personalizada, que son controlados de forma rápida y flexible por el VC Glitcher. El equipo lleva las pruebas ópticas a un nuevo nivel, proporcionando múltiples fallas efectivas, control preciso del consumo de energía y una respuesta rápida y predecible para los pulsos de conmutación.

Al actualizar la estación láser de diodo a la versión multipunto, se pueden probar varias áreas en el chip utilizando varios parámetros para la sincronización y el voltaje de suministro.

Activación basada en señales con el generador de impulsos de activación icWaves

La fluctuación del reloj, las interrupciones de proceso aleatorias y las duraciones de proceso dependientes de los datos requieren una conmutación por error flexible y una recopilación de datos de canal lateral. El generador Inspector icWaves genera un impulso de activación en respuesta a la detección en tiempo real de las diferencias de un modelo dado en la fuente de alimentación del microcircuito o señal EM. El dispositivo incluye un filtro especial de banda estrecha para garantizar la detección de la correspondencia del modelo incluso con una señal ruidosa.

La traza de referencia utilizada para hacer coincidir el modelo dentro del dispositivo basado en FPGA puede modificarse utilizando las funciones de procesamiento de señal del Inspector. Una tarjeta inteligente que detecta un mal funcionamiento puede iniciar un mecanismo de seguridad para eliminar datos confidenciales o bloquear la tarjeta. El componente icWaves también se puede usar para iniciar un apagado de la tarjeta cada vez que el consumo de energía o el perfil EM se desvían del funcionamiento estándar.

Estación láser Estación láser (LS) con acceso multipunto,

Estación láser Estación láser (LS) con acceso multipunto,

con microscopio y mesa de coordenadasEntorno de desarrollo integrado (IDE)

El entorno de desarrollo del Inspector está diseñado para proporcionar la máxima flexibilidad al usuario que utiliza SCA y FI para cualquier propósito.

- API abierta: simplifica la implementación de nuevos módulos

- Código fuente: cada módulo viene con su propio código fuente, por lo que los módulos pueden adaptarse a los deseos del usuario o usarse como base para crear nuevos módulos

Inspector fi

Inspector fiInspector combina técnicas de análisis de failover y de canal lateral en un paquete de alto rendimiento.

Un ejemplo de análisis de comportamiento de falla:

El área de ataque a través de canales laterales se está desarrollando rápidamente, y cada año se publican nuevos resultados de investigación, se hacen conocidos o hacen obligatoria la certificación de esquemas y estándares. Inspector permite a los usuarios mantenerse al tanto de los nuevos desarrollos y actualizaciones periódicas de software que implementan nuevos métodos.