Nuestra plataforma se convirtió en el primer operador federal de comercio electrónico en introducir una nueva tecnología de firma electrónica basada en la nube. Si el ES habitual causó muchas preguntas, entonces este servicio, por un lado, es aún más incomprensible para los negocios, y por otro lado, todo se ha vuelto mucho más simple.

- ¿Qué es eso?

- ¿Qué es eso?Solía haber una firma en papel en el documento. No es muy conveniente, no es muy seguro y requiere papel físico. Luego vino una unidad flash con un certificado y un kit (hasta el antivirus). Primero se la llamó EDS, una firma digital electrónica. Luego se convirtió en solo un EP. Ahora esta unidad flash se ha colocado en la nube y se ha convertido en un OEP.

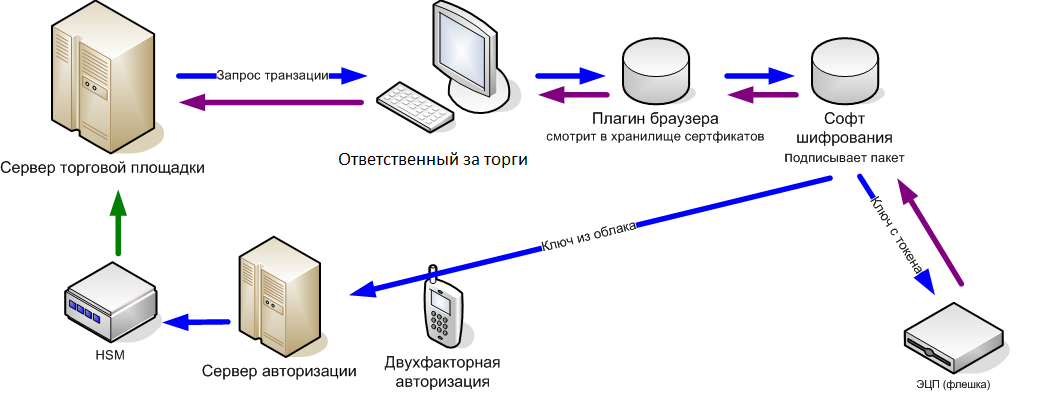

- ¿Cómo funciona la EIA?Supongamos que presenta su propuesta de licitación. Anteriormente, para firmar un documento, era necesario instalar un complemento para un navegador que pudiera comunicarse con el software en la computadora local del usuario. Este software accedió al software en la unidad flash USB, el software en la unidad flash USB emitió la clave, la transacción se firmó con esta clave y se transfirió al complemento del navegador listo para usar. Ahora eliminamos la unidad flash de esta cadena: el software accede al almacenamiento en la nube a través de un túnel encriptado.

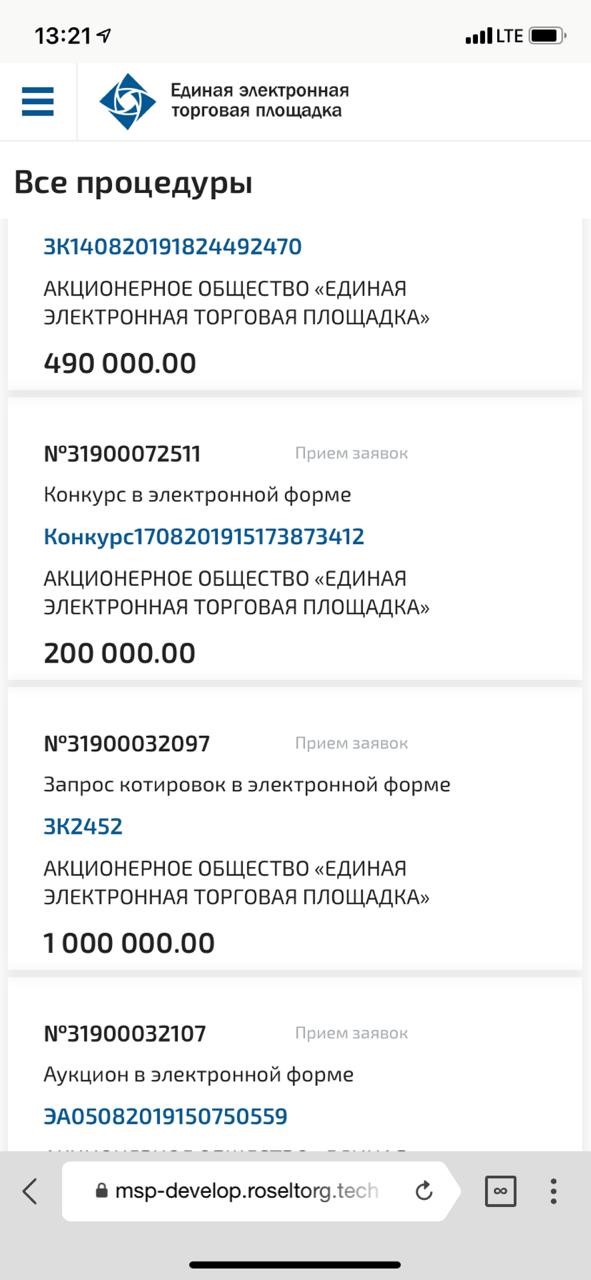

- ¿Es posible sin software en la máquina local?Sí, si hay un servidor intermedio en el sitio que realmente envía solicitudes y parece ser esta computadora muy local, entonces todo se puede hacer desde cualquier navegador. Pero esto requiere procesar el backend del sitio (en nuestro caso, creamos un servidor separado para operar desde teléfonos móviles). Si esta ruta no funciona, se selecciona la estándar. Se supone que en el futuro esta opción será la más común. Un ejemplo de una de esas implementaciones es la plataforma

Roseltorg SME (Compras entre pequeñas y medianas empresas).

- OEP y EP son uno y lo mismo, pero se encuentran en diferentes lugares, ¿verdad?

- OEP y EP son uno y lo mismo, pero se encuentran en diferentes lugares, ¿verdad?Las firmas tienen un núcleo común con certificado y seguridad. Funcionalmente, este es uno y el mismo, solo cambiando el método de la API interna para cifrar la transacción. Un método toma la clave del dispositivo local, el otro del remoto.

"Espera un minuto, ¿pero aún necesitas autorización?"Si Pero ahora es de dos factores y sin referencia al dispositivo. El esquema habitual: instale la aplicación en el teléfono o el complemento del navegador en el escritorio, luego ingrese el nombre de usuario y la contraseña para comenzar a trabajar, luego, al realizar la transacción, el código PIN enviado desde el servidor de autorización. Es decir, para firmar el documento por usted, deberá robar la contraseña + inicio de sesión e interceptar un SMS o una notificación automática con un código.

- ¿Cuál es el beneficio entonces?- Si pierde una unidad flash, necesita obtener una nueva clave. En el caso de la EIA, simplemente cambie la contraseña de la firma.

- No hay referencia al lugar de trabajo: antes, ES se instalaba en una computadora específica.

- No hay enlace de navegador: solía ser IE. Lo que causó una serie de problemas incluso en el nivel de elección del sistema operativo: los administradores de Linux eludieron esto, pero en los dispositivos Mac fue más difícil.

- No hay referencia a la geografía: la autorización funciona desde cualquier país (debido a la naturaleza de la protección, las unidades flash a menudo solo funcionan en las redes rusas).

- Se supone que todo se ha vuelto más seguro debido a la identificación de dos factores por defecto sin la capacidad de "simplificar su vida".

- La destrucción de una unidad flash con una firma no pone en peligro las transacciones actuales.

- En general, todo esto es más correcto, especialmente debido a la capacidad de firmar rápidamente desde teléfonos móviles.

- ¿Dónde se almacena el certificado al lado de la autoridad de certificación?Hay una pieza especial de hardware llamada HSM (módulo de seguridad de hardware). Técnicamente, este es un repositorio dividido en celdas cerradas sin la posibilidad de acceso masivo a todos a la vez.

Simplificando un poco: inicia sesión, crea una transacción, se envía a HSM para suscribirse, y desde allí se emite el objeto protegido. La clave privada no se emite fuera.

Es decir, HSM actúa como un tercero, como un notario, confirmando en una transacción que usted es usted. Más precisamente, tiene derecho a firmar un documento.

Cada autoridad de certificación tiene su propio HSM.

Cada decisión está autorizada por el FSB. La pieza de hierro está equipada con una gran cantidad de niveles de seguridad, en particular, sensores anti-cárcel. El terminal está físicamente integrado en el servidor, no se admiten conexiones externas para la administración, no hay interfaz web. Necesita configurar algo: un suéter, un gimnasio, una gran caja de hierro con una pequeña pantalla LCD.

- ¿Qué hay de la compatibilidad con versiones anteriores?

- ¿Qué hay de la compatibilidad con versiones anteriores?Nuevamente, simplificando, las nuevas versiones de software para trabajar con EP ahora pueden hacer algo como emular esta unidad flash para todo el software antiguo. Es decir, no importa lo que use: un token en un medio físico o acceso a HSM. El software actualizado lo firmará todo, como en los viejos tiempos.

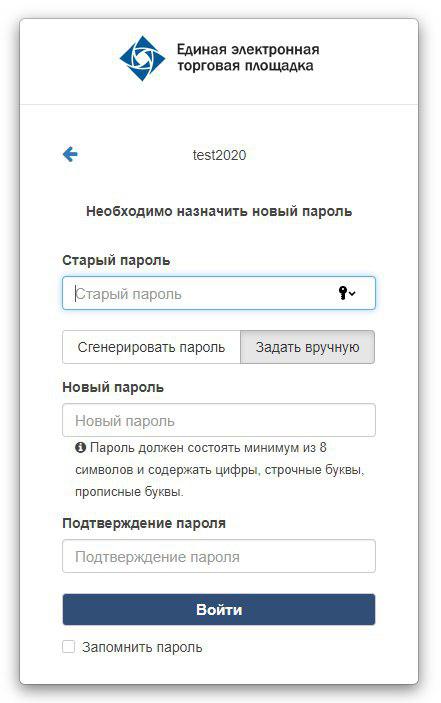

- ¿Cómo se ve la primera conexión?Cuando se configura en el dispositivo del usuario final, se especifican dos direcciones de servidor DSS. Esto, de hecho, es todo el escenario. Después de eso, deberá iniciar sesión en el servidor. El usuario ingresa un nombre de usuario y contraseña únicos, que se le envían en el centro de certificación. Después de ingresar el nombre de usuario y la contraseña, debe pasar por una autorización de dos factores. Por lo general, el usuario escanea el código QR que se le emite e instala la aplicación. Esta es una aplicación de proveedor de firma común que está personalizada para una autoridad de certificación específica. El segundo código se escanea con referencia a su celda en el HSM. Se envía un código PIN para una transacción específica al teléfono del suscriptor, él lo usa y se confirma. Después de eso, debe cambiar la contraseña de acceso.

Las siguientes transacciones pueden ser más simples: el PIN se envía mediante notificación push. Se supone que si el teléfono está protegido por FaceID o reconocimiento de huellas digitales, este segundo factor (en combinación con ingresar el nombre de usuario y la contraseña) es suficiente.

Si pierde el teléfono, debe volver a realizar el procedimiento con los códigos QR.

Un teléfono bloqueado sin un PIN es inútil.

Un PIN sin una contraseña de inicio de sesión es inútil.

Si ha perdido un teléfono desbloqueado con una foto de su nombre de usuario y contraseña grabada en una hoja de papel (un caso real en nuestra CA), puede solicitar un bloqueo de acceso hasta que se aclare.

- ¿Cómo obtener un sobre con acceso a la EIA?Un caso simple: el solicitante (director general de una entidad jurídica) se presenta personalmente con un pasaporte al centro de certificación y recibe un sobre.

Caso difícil: un empleado llega con un poder notarial certificado que cumple con los requisitos de 63-FZ (en firma electrónica) y los requisitos del servicio de seguridad del centro de certificación.

- ¿Esto es un fenómeno de masas?Si Durante el primer mes de trabajo, la UTES EC emitió alrededor de mil certificados utilizando la nueva tecnología EIA. Alrededor del 70% de los usuarios que han emitido firmas electrónicas son entidades legales, otro 23% son empresarios individuales. Más del 60% de los usuarios del nuevo servicio son empresas de Moscú. Hay certificados en San Petersburgo, Novosibirsk, Khabarovsk, Rostov-on-Don.