En esta publicación, los lectores están invitados a familiarizarse con los términos y definiciones básicos en el campo de la seguridad de la información, y también considerarán el concepto y el paradigma de la seguridad de la información. La información en esta y las publicaciones posteriores se basa en enfoques rusos y mundiales generalmente aceptados para la seguridad de la información.

Con el desarrollo de las tecnologías de la información y su penetración integral en casi todas las esferas de actividad de los estados y empresas modernos, los problemas de protección de la información se vuelven clave: la llamada cuarta revolución científica es impensable sin el uso de tecnologías de la información de alta tecnología, que con todas las ventajas conllevan riesgos asociados con ellas, ya que simultáneamente con la penetración La TI en la vida de los estados, las empresas y los ciudadanos comunes está creciendo y multiplicando las amenazas a la seguridad de la información.

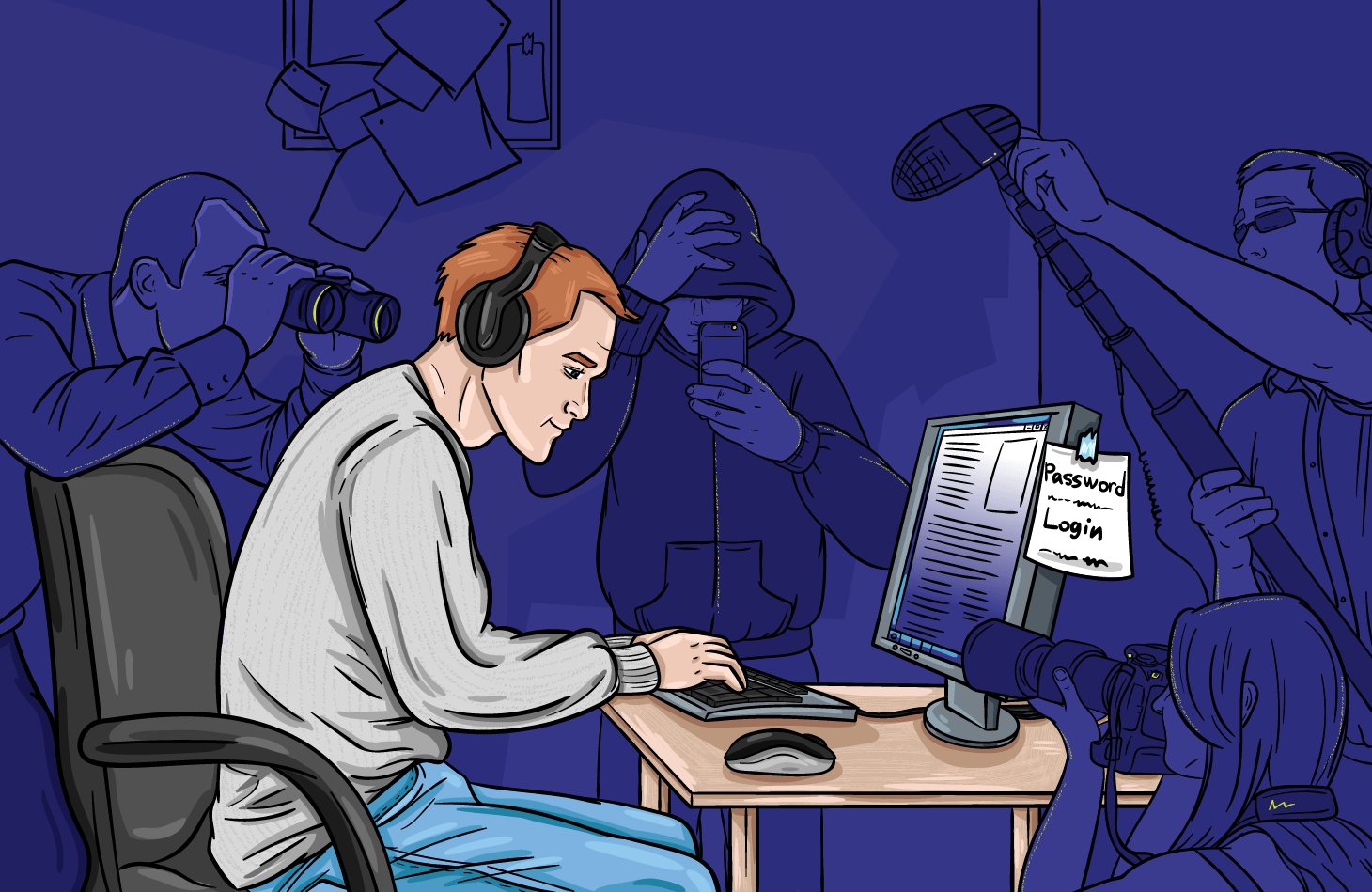

Hay una evolución constante tanto de la tecnología de la información como del ámbito de la protección de la información, así como de los propios atacantes: si, ya a fines del siglo XX, los entusiastas entusiastas de entornos académicos que no tenían como objetivo obtener ganancias ilegales y los fines del siglo 20 Engaño de empresas y ciudadanos, el número de atacantes con motivación financiera ha estado creciendo cada año últimamente. Además, en el ciberespacio moderno, operan ejércitos de hackers reales, apoyados y patrocinados por gobiernos de diferentes países. Llevan a cabo ataques contra los recursos y la infraestructura de otros estados y grandes corporaciones para obtener información de inteligencia y, a menudo, deshabilitar instalaciones de infraestructura críticas o incluso industrias enteras. Al mismo tiempo, la presión reguladora estatal también está aumentando: al darse cuenta de la importancia de proteger la información y la infraestructura de la información, casi todos los estados desarrollados adoptan normas legislativas que cumplen con los desafíos modernos. Por lo tanto, la seguridad de la información moderna está "en el fuego cruzado" de los atacantes altamente calificados, las necesidades de TI de las empresas y el estado, así como la regulación legal. Para ganar en estas condiciones, en primer lugar, se necesita una base sólida, es decir, una comprensión clara de los principales fenómenos, términos y el concepto mismo de seguridad de la información.

La

protección de la información en el sentido clásico significa garantizar la integridad, confidencialidad y accesibilidad de los recursos de información. Además, las propiedades adicionales de la información en un estado de seguridad son no repudio, autenticidad y responsabilidad.

Una

amenaza a la seguridad de la información se entiende como una posible causa de un incidente de seguridad de la información no deseado que puede dañar los activos y violar el estado de la seguridad de la información; un incidente puede estar precedido por un cambio no autorizado en el estado de un activo llamado evento de seguridad de la información.

El modelado de amenazas es la identificación de todas las amenazas que pueden dañar los activos y los vectores de ataque que pueden ser utilizados por las fuentes de amenazas para causar daños.

El riesgo de seguridad de la información se entiende como la posibilidad potencial de utilizar las vulnerabilidades de los activos como una amenaza específica para causar daños a una organización. Al igual que en la gestión de riesgos clásica, existen las siguientes formas de manejar el riesgo cibernético: ignorar, aceptar, evitar, transferir, minimizar. La elección del último y más óptimo método de tratamiento de riesgos en muchos casos precede al desarrollo e implementación de sistemas y herramientas de seguridad de la información. Al mismo tiempo, al elegir e implementar medidas específicas para garantizar la seguridad de la información de los activos, uno debe guiarse por la conveniencia de aplicar estas medidas en el contexto de la tarea comercial que se está resolviendo, el valor del activo y la magnitud del daño previsto, así como los costos potenciales de los atacantes. Según el enfoque generalmente aceptado, el costo de las medidas de protección no debe exceder el valor del activo o la cantidad del daño previsto, y los costos razonables estimados del ataque para el atacante deben ser menores que el beneficio esperado de la implementación de este ataque.

El daño de la implementación de un ataque puede ser directo o indirecto. El daño directo es la pérdida inmediata obvia y fácilmente predecible de la empresa, como la pérdida de los derechos de propiedad intelectual, la divulgación de los secretos de producción, la reducción del valor de los activos o su destrucción parcial o total, los costos legales y el pago de multas y compensaciones, etc. El daño indirecto puede significar calidad o pérdida indirecta. Las pérdidas cualitativas pueden ser una suspensión o disminución de la efectividad de la empresa, pérdida de clientes, disminución de la calidad de los bienes o servicios manufacturados. Las pérdidas indirectas son, por ejemplo, pérdida de ganancias, pérdida de reputación comercial y gastos adicionales incurridos.

Una amenaza para la seguridad de la información surge cuando existen los siguientes componentes interconectados: la fuente de la amenaza, la vulnerabilidad del activo, la forma en que se realiza la amenaza, el objetivo de la exposición y el efecto nocivo en sí. Pongamos un ejemplo: un hacker (fuente de una amenaza) ataca el servidor web de una empresa sin parchear (vulnerabilidad de activos) inyectando inyección SQL (una forma de implementar una amenaza) en el DBMS que sirve a este servidor web (objetivo) y recibe ilegalmente información confidencial (impacto malicioso).

Además, estos componentes de las amenazas a la seguridad de la información se considerarán con más detalle.

1. La

fuente de la amenaza puede ser externa o interna (en relación con el objeto de protección en consideración) infractores, terceros, fuerzas de la naturaleza.

Los infractores externos no son empleados de la compañía, usuarios legítimos de sistemas de información internos, subcontratistas, contratistas, proveedores, clientes y otras personas relacionadas con las relaciones legales con la organización en cuestión. Dichos infractores no tienen acceso legítimo al objeto de protección (activo de información) y se clasifican de acuerdo con sus habilidades, capacidades y motivación. Ejemplos de extraños pueden ser piratas informáticos expertos progubernamentales con respaldo financiero del gobierno o ciberdelincuentes contratados por competidores, piratas informáticos, estafadores cibernéticos profesionales o incluso adolescentes armados con programas de piratas informáticos ampliamente disponibles. Las contramedidas contra intrusos externos incluyen casi todo el espectro de métodos "clásicos" para garantizar la seguridad de la información: desarrollo e implementación de documentos reglamentarios internos, herramientas de protección de la información, contramedidas activas, respuesta e investigación de incidentes cibernéticos, etc. Las organizaciones deben realizar evaluaciones periódicas de su propia exposición al riesgo de ataque por parte de atacantes externos, que deben tener en cuenta el alcance de la actividad, la dependencia de la tecnología de la información, la publicidad, el atractivo para los atacantes y la amplitud de los posibles ataques. En general, los intrusos externos son el factor más impredecible e incontrolado del riesgo cibernético, que requieren la implementación de las medidas y métodos de protección más modernos.

Los infractores internos pueden considerarse individuos: empleados y ejecutivos de la compañía, así como entidades legales que tienen una relación contractual con la compañía. Los infractores internos se clasifican de acuerdo con el enfoque y la malicia de sus acciones, y para llevar a cabo un acceso no autorizado dirigido, una persona con información maliciosa debe tener un motivo, un método y la oportunidad correspondiente para un ataque. Los proveedores de servicios, equipos o personal también conllevan riesgos de seguridad de la información: hay casos en que los proveedores de servicios de TI, los fabricantes de equipos auxiliares y los empleados de la empresa contratante se convirtieron en las causas de las filtraciones. Los proveedores de servicios en la nube también entran en la categoría de posibles intrusos internos, lo que puede evidenciarse por una gran cantidad de pérdidas de datos de almacenamientos en la nube configurados incorrectamente. Cabe señalar la tendencia reciente en la forma de estandarización de los métodos para evaluar y gestionar el riesgo de atraer a organizaciones de terceros: el CBR emitió el estándar STO BR IBBS-1.4-2018 "Gestión de riesgos de seguridad de la información en la externalización", y el estándar internacional ISO 27036 se puede utilizar para gestionar la seguridad de la información en interacción con proveedores de servicios, incluidos los proveedores de servicios en la nube (guiados por ISO 27036-4: 2016).

Además de los infractores externos e internos, uno no debe olvidarse de otras fuentes de amenazas: los

terceros y las fuerzas de la naturaleza pueden tener un impacto negativo significativo en las actividades de la empresa. Por lo tanto, los terceros pueden considerarse autoridades públicas, cuyas consecuencias en el trabajo de la empresa pueden ser proporcionales al impacto de un desastre natural. Las noticias sobre medidas de investigación pueden afectar negativamente la imagen y la reputación de la empresa, y una orden escrita de suspender las operaciones incluso por un período relativamente corto de tiempo puede significar la retirada de la empresa del mercado. La incautación de equipos, el sellado de salas de servidores y el arresto de ejecutivos clave de la compañía también pueden tener las mismas consecuencias. Las medidas para minimizar los riesgos generados por el impacto de terceros deben ser tanto la implementación rigurosa de todos los requisitos de la legislación actual como las continuas verificaciones de cumplimiento interno. Finalmente, las fuerzas de la naturaleza en el contexto de categorizar las fuentes de amenazas son los desastres naturales, como los desastres naturales y tecnológicos, así como los desastres sociales: epidemias, operaciones militares, ataques terroristas, revoluciones, huelgas y otras causas de fuerza mayor. Para minimizar los riesgos de estos incidentes, a menudo se requieren grandes inversiones financieras en los sistemas para garantizar la continuidad del negocio y la restauración de la capacidad de trabajo, así como tener en cuenta estos riesgos en las etapas iniciales del desarrollo de la empresa: debe elegir cuidadosamente la ubicación de las oficinas teniendo en cuenta la ubicación, la proximidad de otras instituciones y la infraestructura, las condiciones climáticas, las condiciones Estado y sociedad, tener en cuenta las previsiones de desarrollo económico y social de una determinada región de presencia. Además de minimizar los riesgos de desastres naturales en las formas descritas anteriormente, las empresas pueden elegir otra forma de procesar estos riesgos: el seguro. Con un esquema de pago de seguro bien pensado y seleccionado de manera competente, puede mitigar el daño del impacto de fuerza mayor en el negocio. Sin embargo, cualquier gerente y empleado siempre debe recordar que la vida de una persona no tiene precio en comparación incluso con el negocio más rentable, por lo tanto, bajo cualquier circunstancia, salvar vidas y salud debe ser la primera prioridad.

2. La

vulnerabilidad es la falta de herramientas de protección del sistema de información que pueda ser utilizada por un intruso (tanto externo como interno) para implementar amenazas a la seguridad de la información. Las vulnerabilidades en el sistema de información pueden ser causadas por errores en la creación, implementación u operación del sistema, o por la debilidad del equipo de protección y las medidas aplicadas.

Desde un punto de vista lógico, no pueden existir sistemas de información idealmente protegidos y seguros que no estén ubicados en un espacio aislado, sino que lleven a cabo su función comercial, por lo que incluso las vulnerabilidades pueden aparecer en el sistema más confiable y probado. El estándar ruso GOST R 56546-2015 identifica varios tipos posibles de vulnerabilidades: vulnerabilidades de código, configuraciones, arquitecturas, vulnerabilidades organizacionales, vulnerabilidades de múltiples factores. Este estándar también apunta a posibles lugares de vulnerabilidades: todo el sistema, aplicaciones, software especial, hardware, equipos de red y herramientas de seguridad. La vulnerabilidad se caracteriza por su grado de peligro, que GOST R 56546-2015 define como un valor comparativo que caracteriza la vulnerabilidad del sistema de información y el impacto de esta vulnerabilidad en la violación de las propiedades de seguridad de la información (confidencialidad, integridad, accesibilidad).

La forma generalmente aceptada de calcular el riesgo de vulnerabilidad en términos cuantitativos es utilizar la métrica del Sistema de puntuación de vulnerabilidad común (CVSS) del Instituto Nacional de Estándares y Tecnología (NIST). Esta métrica le permite describir las características principales de la vulnerabilidad y cuantificar su peligro (en una escala de 0 a 10) dependiendo de la complejidad de la operación, el impacto en las propiedades de seguridad del activo, la disponibilidad de un exploit listo para usar y su disponibilidad para un atacante, la capacidad de corregir la vulnerabilidad y el nivel de confiabilidad del mensaje sobre la presencia vulnerabilidades, así como en relación con el entorno operativo específico del sistema vulnerable.

La idea de registrar y clasificar las vulnerabilidades de forma centralizada se ha implementado en varios registros oficiales de vulnerabilidad, como MITER CVE (Common Vulnerabilities and Exposures), FSTEC Russian National Security Bureau (Information Security Threat Databank), NIST NVD (National Vulnerability Database), CERT / CC VND ( Base de datos de notas de vulnerabilidad).

El registro MITER CVE se ha mantenido desde 1999, y durante ese tiempo se almacenaron en él datos sobre más de 115 mil vulnerabilidades. La información en este registro es ingresada por CNA (autoridades de numeración de CVE): organizaciones registradas (como los CERT estatales), compañías de software, así como investigadores de seguridad independientes que están autorizados para asignar el identificador del tipo CVE-YYYY-NNNN, donde YYYY - año de descubrimiento de vulnerabilidad, y NNNN - su número de serie. Actualmente, hay 98 organizaciones e individuos en la lista de CNA, entre los cuales hay dos compañías rusas: Yandex y Kaspersky Lab.

El registro ruso de BDU es administrado por el FSTEC de Rusia y el Instituto Estatal de Investigación de PTZI. Desde 2015, se ha actualizado con información sobre más de 21 mil vulnerabilidades con identificadores del tipo BDU: YYYY-IUUUU, donde YYYY es el año del descubrimiento e IUUUI es el número de serie de la vulnerabilidad. Este registro se caracteriza por el hecho de que contiene información única sobre vulnerabilidades en software desarrollado en Rusia, que no se presenta en otros registros, y también permite a los desarrolladores de herramientas nacionales de protección de información obtener datos de vulnerabilidad actualizados de una fuente estatal confiable. Cualquier ciudadano u organización que encuentre una vulnerabilidad puede enviar información al respecto a través de un formulario web o por correo electrónico directamente al FSTEC de Rusia.

Además de estos oficiales, hay una gran cantidad de registros alternativos de vulnerabilidad y explotación mantenidos por desarrolladores de software (por ejemplo, Microsoft, Cisco, Oracle, IBM, Red Hat, Ubuntu, VMware y otros), así como por organizaciones y entusiastas individuales.

La causa de la vulnerabilidad puede ser un error cometido durante el desarrollo o la configuración del software. El Instituto Nacional Estadounidense de Estándares y Tecnología clasifica 124 tipos de errores en su lista CWE (Common Weakness Enumeration). Además, para cada uno de los errores enumerados en el sitio web de la organización MITRE, su descripción detallada se proporciona con ejemplos de código vulnerable, instrucciones para detectar y eliminar dichos errores con referencia a las etapas de desarrollo de software, así como con enlaces a vulnerabilidades CVE registradas que fueron causadas por este error, y los patrones de ataque CAPEC (Common Attack Pattern Enumeration and Classification), que vinculan el error y los posibles ataques.

El FSTEC de Rusia ha creado un registro de amenazas a la seguridad de la información como una alternativa doméstica al clasificador MITRE CAPEC. Este registro en el día actual contiene 213 tipos de amenazas, y cada tipo de amenaza tiene su propio identificador único (tipo de UBI. ***), una descripción de la amenaza, la fuente, el objetivo y las consecuencias de su implementación. La búsqueda por nombre, fuente o consecuencias de la amenaza está disponible. Al mismo tiempo, el registro contiene no solo amenazas puramente técnicas, sino también organizativas, como, por ejemplo, UBI.040 (amenaza de conflicto entre jurisdicciones de varios países), UBI.056 (amenaza de transferencia de infraestructura deficiente a la nube) o UBI.134 (riesgo de pérdida de confianza) a su proveedor de servicios en la nube).

Para identificar vulnerabilidades, uno puede usar ambos sistemas automatizados (escáneres de vulnerabilidades, sistemas de configuración y gestión de versiones) y realizar evaluaciones de seguridad y pruebas de penetración, como resultado de lo cual la organización recibe información sobre la presencia de vulnerabilidades potencialmente explotadas. Sin embargo, debe recordar que, en promedio, varias docenas de nuevas vulnerabilidades aparecen diariamente, por lo que no debe hacer análisis episódicos, sino más bien construir un proceso continuo para gestionar las vulnerabilidades.

Dentro de su marco, las organizaciones pueden recorrer el inventario, la clasificación y la priorización de los activos, el análisis de la seguridad actual, la búsqueda de vulnerabilidades y su procesamiento (eliminación / minimización / aislamiento / aceptación) de acuerdo con su criticidad, verificación posterior y evaluación de la efectividad de los pasos dados.3. Métodos de implementaciónLas amenazas también son clasificables. Por ejemplo, el FSTEC de Rusia ofrece las siguientes categorías de métodos para implementar amenazas: recopilación no autorizada de información, agotamiento de recursos, inyección, sustitución durante la interacción, manipulación de términos y condiciones, abuso de funcionalidad, métodos probabilísticos, violación de autenticación, violación de autorización, manipulación de estructuras de datos, análisis del objetivo, manipulación recursos, uso de fallas técnicas y errores, obtención de acceso físico, uso de debilidades organizacionales.El proyecto MITER ATT & CK es una base de conocimiento sobre cómo implementar amenazas, ampliando la lista de métodos a las tácticas, técnicas y procedimientos (TTP - Tácticas, Técnicas, Procedimientos) utilizados por los atacantes. MITER ATT & CK está asociado con el clasificador de patrones de ataque MITRE CAPEC del que hablamos anteriormente. Para cada una de las tácticas de ataque, se proporciona una lista de técnicas específicas que se acompaña de una descripción técnica detallada de la implementación del ataque, una lista de software utilizado por los atacantes e identificadores de grupos cibercriminales específicos que usan ciertos TTP de acuerdo con su "escritura a mano", según la cual el ataque se puede atribuir con éxito. contramedidas o investigaciones.4. ObjetosTodos los activos de la compañía, tanto tangibles como intangibles, pueden ser dañinos durante un ataque: personas, información, desarrollo, procesos de producción y suministro, canales de transmisión de datos, software y hardware, y componentes del sistema. Debe recordarse que son las personas (empleados, gerentes, subcontratistas) quienes a menudo son el eslabón más débil en el sistema para garantizar la seguridad de la información de una empresa. Si los medios técnicos de protección funcionan de acuerdo con las reglas establecidas en ellos y para su trabajo efectivo es suficiente configurarlos correctamente, entonces para minimizar el "factor humano" durante los ataques cibernéticos, debe realizar continuamente un trabajo explicativo con el personal y realizar capacitación y educación, teniendo en cuenta las características psicológicas y socioculturales del comportamiento. empleados5)Los tipos de impacto malicioso, como regla, son una violación de la integridad, confidencialidad, accesibilidad de los recursos de información, así como ataques contra el no repudio, la autenticidad y la responsabilidad de la información.Ejemplos interesantes de violaciones de integridad pueden ser varios métodos de manipulación de datos y fraude, como Data Diddling (realizar cambios incorrectos en el sistema para preservar la información distorsionada y obtener beneficios financieros de ella en el futuro, por ejemplo, para manipular los estados financieros de la compañía y los precios de las acciones) , Fraude al salami (hacer una gran cantidad de cambios muy sutiles durante mucho tiempo, lo que finalmente lleva a consecuencias significativas, por ejemplo, una lista 10 kopeks de cada cuenta bancaria de todos los clientes durante el año), "bombas lógicas" (introducción de marcadores de software que conducen a la distorsión de los datos almacenados / procesados bajo ciertas condiciones, por ejemplo,acumulación no autorizada de un mayor interés en una contribución a un determinado empleado del banco después de su despido).La violación de la confidencialidad de la información está cargada no solo de consecuencias obvias a corto plazo, por ejemplo, si se descubren los datos personales de los clientes en acceso abierto, sino también con el hecho de que la información robada puede "emerger" inesperadamente varios años después del hecho del compromiso, por ejemplo, la información que difama a la empresa o al jefe puede Ser revelado en la víspera de una IPO o cita. El robo de los conocimientos de la compañía por parte de los competidores puede conducir no solo a una pérdida de ventaja competitiva y participación de mercado, sino también a la extorsión al atacar a los competidores que amenazan con publicitar las formas "grises" de hacer negocios por parte de la compañía.Los ataques que violan la disponibilidad de información, por regla general, resultan ser los más fáciles de detectar, a la vez que son extremadamente destructivos en términos de actividades operativas y mantienen una reputación. Los ejemplos incluyen las sensacionales epidemias internacionales de WannaCry o NotPetya, así como los ataques DDoS en los sistemas de pago y bancos rusos. Las organizaciones y las personas también se enfrentan cada vez más a los virus ransomware, que se vuelven cada vez más peligrosos y pueden suspender el funcionamiento de empresas enteras.Las medidas de protección pueden neutralizar los componentes agregados de las amenazas a la seguridad de la información descritas anteriormente (fuentes, vulnerabilidades y métodos para implementar amenazas, objetos y tipos de efectos nocivos)., que tradicionalmente se dividen en organizacionales, técnicos, físicos y se aplican a los empleados, procesos y tecnologías. De acuerdo con los objetivos de las medidas aplicadas, existe una división en medidas preventivas, políticas, preventivas, disuasorias, correctivas, correctivas, investigativas y compensatorias.Los principales estándares internacionales para la implementación práctica de la seguridad de la información son los sistemas de gestión de seguridad de la información ISO / IEC 27001: 2013 - Requisitos y NIST SP 800-53 Controles de seguridad y privacidad para sistemas y organizaciones de información. y confidencialidad para los sistemas y organizaciones de información "), que incluyen una descripción de los requisitos organizativos y técnicos para el desarrollo de un sistema holístico para garantizar y gestionar la seguridad de la información. Cabe señalar que todas las medidas de protección descritas en el estándar NIST SP 800-53 también incluyen pasos específicos para implementar la medida correspondiente, lo que hace que este documento sea mucho más detallado que el estándar ISO / IEC 27001: 2013.La introducción de varios medios técnicos de protección es aconsejable solo después de pasar por las etapas principales de la construcción de un sistema integrado de gestión de seguridad de la información: desarrollo de documentos reglamentarios internos en el campo de la gestión de riesgos y la ciberseguridad, inventario y clasificación de activos, evaluación y análisis de riesgos, un estudio de viabilidad para la implementación de tipos específicos de equipos de protección. . También debe tenerse en cuenta que incluso la herramienta más moderna y "avanzada" requiere un ajuste fino para realizar funciones comerciales protectoras en una empresa en particular, por lo tanto, para un uso rentable, primero deberá comprender exactamente qué riesgos cubrirá un sistema de defensa cibernética en particular, y luego Configúrelo en consecuencia y manténgalo actualizado continuamente.En conclusión, me gustaría señalar una vez más que el desarrollo y los beneficios del uso de las tecnologías modernas de la información van de la mano con los riesgos y amenazas asociados con ellos. Por lo tanto, la introducción de la tecnología de la información, como cualquier proyecto nuevo que conlleve una cierta incógnita, debe combinarse con el análisis y el procesamiento de riesgos. Sin embargo, a menudo existe un enfoque desactualizado en el que los problemas de seguridad de la información se consideran de forma aislada del contexto empresarial y tampoco se combinan con la gestión de riesgos. Solo una comprensión holística de los componentes de las amenazas actuales a la seguridad de la información, junto con el uso de técnicas de evaluación de riesgos para la implementación y operación de varios sistemas de información,así como la comprensión de los métodos modernos de neutralización de amenazas con medidas de protección lo beneficiarán al elegir una estrategia de desarrollo de TI para la empresa y su transformación digital, así como en la implementación y uso de diversas tecnologías de información, productos y servicios.