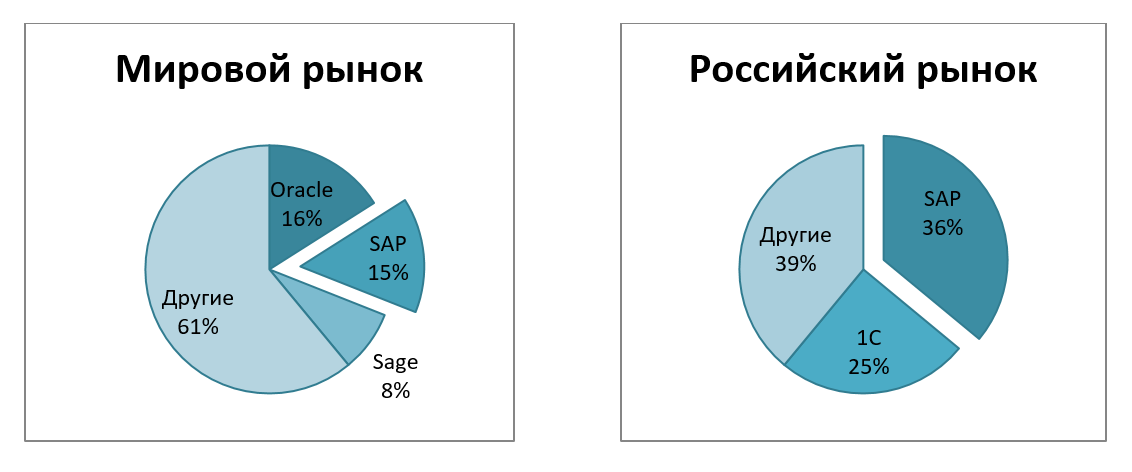

Con la tendencia a digitalizar las empresas en todo el mundo, los sistemas de gestión de recursos empresariales (sistemas ERP) están ganando popularidad. El jugador más grande en este segmento en los mercados global y ruso ha sido durante mucho tiempo la compañía alemana SAP.

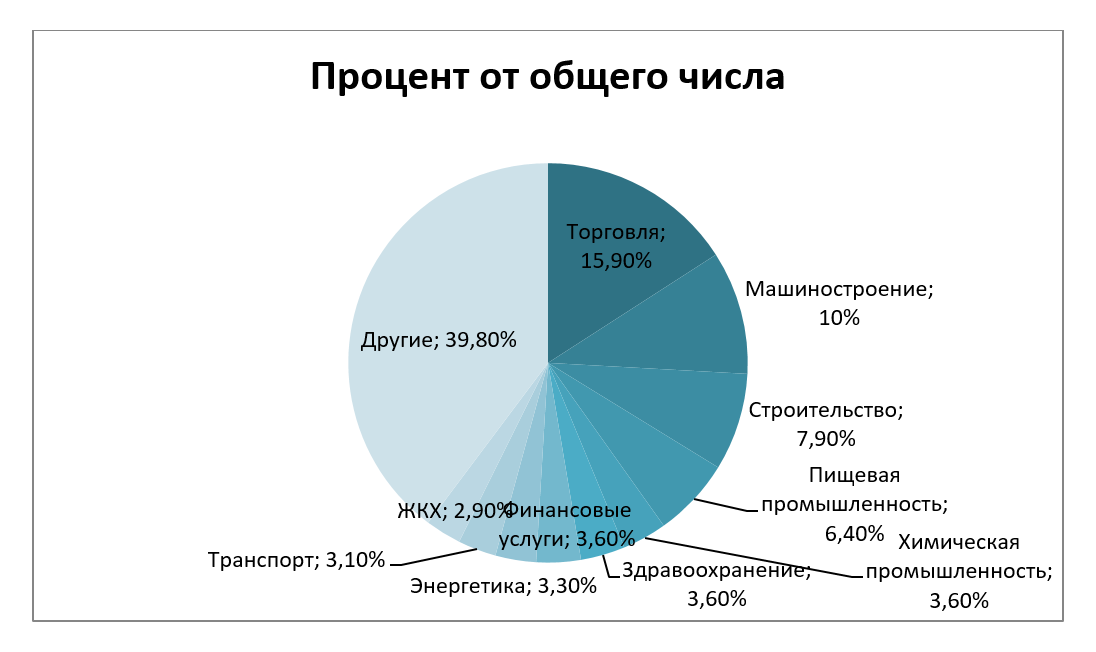

Vale la pena señalar que Gartner define este tipo de sistema como "crítico para el negocio", lo cual no es sorprendente en vista de la amplia funcionalidad que proporcionan: finanzas, fabricación, gestión de la cadena de suministro, CRM, ciclos de vida del producto, BI, etc. por ejemplo, la proporción de industrias que aplican estas soluciones para el mayor número de proyectos de implementación que lidera el portal TAdviser es la siguiente:

Sin embargo, a pesar de la relevancia de estas decisiones críticas para las empresas, las industrias aún sufren de falta de información sobre los vectores de ataque para los sistemas utilizados por los ciberdelincuentes en el espionaje industrial, los ataques de piratas informáticos con fines de lucro o con fines de motivación política.

La difusión de la tecnología de la información conduce a un aumento en el número de vulnerabilidades de software detectadas (software) y, por lo tanto, aumenta el número total de componentes vulnerables de los sistemas. Dado que la implementación de procesos comerciales a menudo implica la interacción de sistemas remotos entre sí a través de Internet, esto plantea el mayor peligro, porque En este caso, los sistemas ERP empresariales tienen acceso a una red abierta.

Gracias a los recursos especializados de búsqueda en Internet como Shodan y Censys, así como al uso de ciertas consultas de Google (llamadas Google Dorks), que se publican diariamente, por ejemplo, en el servicio en línea Exploit-DB, se pueden encontrar más de 17,000 aplicaciones accesibles a través de Internet Sistemas ERP y al menos 500 archivos de configuración de SAP que permanecen disponibles libremente en almacenamientos de archivos inseguros.

Por ejemplo, en 2016, el CERT del Departamento de Seguridad Nacional de EE. UU. Emitió una directiva que establece que al menos 36 organizaciones globales fueron pirateadas al explotar una vulnerabilidad en los sistemas SAP que se conocía desde hace más de cinco años. Un ejemplo aún más "candente": en abril de 2019, el exploit 10KBLAZE se presentó en una conferencia en Dubai, que puso en peligro a miles de empresas, aunque las instrucciones de seguridad que "cierran" esta brecha en los sistemas se publicaron antes de 2013.

El número de exploits disponibles públicamente o instrucciones detalladas para explotar una vulnerabilidad particular ha aumentado constantemente (datos del servicio en línea Exploit-DB). Muchos de ellos usan pautas de seguridad publicadas, y algunos están completamente automatizados para su uso en utilidades como Metasploit, que permite pruebas de penetración automatizadas.

Vale la pena señalar que a menudo, las grandes empresas centrales en una amplia variedad de áreas se convierten en blanco de ataques. En parte, para resolver este problema, se aprobó la Ley Federal Nº 187 "sobre la seguridad de la infraestructura de información crítica de la Federación de Rusia" (KII), han pasado un año y medio desde su entrada en vigor. En primer lugar, la adopción de esta ley tiene como objetivo reforzar el control sobre el cumplimiento de los requisitos de seguridad de las instalaciones de KII y aumentar la tolerancia a fallas durante los ataques informáticos contra ellas. Además de esto, informar sobre incidentes informáticos del tema de KII requerirá la integración con el sistema estatal para la detección, prevención y eliminación de las consecuencias de los ataques informáticos (SOSOPKA).

Además, posteriormente, además de esta Ley Federal, se adoptaron actos jurídicos normativos que presentaban requisitos organizativos y técnicos significativos (que caen en la primera, segunda o tercera categoría de importancia asignada al procedimiento establecido para la categorización de acuerdo con los criterios de importancia y los indicadores de sus valores). ) objetos de infraestructura de información crítica.

Por ejemplo, en el proceso de modelar amenazas de seguridad de la información, es necesario analizar las posibles vulnerabilidades de un objeto significativo y su software y firmware, así como determinar las posibles formas de implementar estas amenazas.

Teniendo en cuenta el hecho de que SAP es un líder no solo en Rusia, sino también en el mercado global, podemos concluir que para algunas empresas de las áreas enumeradas en la Fig. 1, la implementación de los requisitos de la ley "Sobre la seguridad de la infraestructura de información crítica" estará directamente relacionada garantizando el estado de seguridad de sus soluciones ERP (incluido SAP). Fig. 1: Esferas que combinan los objetos de KII (de acuerdo con la Ley Federal No. 187)

Fig. 1: Esferas que combinan los objetos de KII (de acuerdo con la Ley Federal No. 187)La complejidad de los grandes paisajes de los sistemas SAP ERP, cuyos servidores de administración se pueden ubicar físicamente a una distancia suficiente entre sí, la administración de empresas con decenas de miles de empleados, todo esto complica el proceso de monitoreo y análisis de la seguridad de los sistemas SAP.

Sin embargo, la "apertura" de un sistema de información en Internet no siempre se considera un factor negativo. Por ejemplo, muchos objetos KII tienen una red cerrada y aislada, lo que solo complica el proceso de análisis de seguridad, ya que en este caso el sistema no tiene acceso directo a Internet, lo que significa que los medios integrados para buscar actualizaciones no siempre pueden cumplir su función, como resultado de las violaciones de seguridad permanecer abierto a algunos tipos de ataques.

Con base en lo anterior, se ven varias áreas de trabajo en la implementación de los requisitos de la Ley Federal "Sobre la seguridad de KII":

- Mejora y desarrollo de medidas para actualizaciones de software oportunas;

- El uso de equipo de protección adicional impuesto;

- Análisis del código fuente de programas e implementación de procesos seguros de desarrollo de software.

La necesidad de diseñar, implementar y aplicar herramientas de seguridad domésticas de SAP en este contexto es especialmente aguda. La sustitución ubicua de importaciones requiere no solo un mayor desarrollo de productos nacionales por parte de los proveedores, sino también un enfoque más integrado para la implementación de sistemas ERP por parte de las empresas, teniendo en cuenta los requisitos de seguridad de la información más relevantes.

Boris Pasynkov , ingeniero de diseño, servicio Gazinforms