En este artículo, las primeras 5 tareas, aprendemos los conceptos básicos del análisis de tráfico de varios protocolos de red.

Información organizacionalEspecialmente para aquellos que quieran aprender algo nuevo y desarrollarse en cualquiera de las áreas de información y seguridad informática, escribiré y hablaré sobre las siguientes categorías:

- PWN;

- criptografía (criptografía);

- tecnologías de red (Red);

- inversa (ingeniería inversa);

- esteganografía (Stegano);

- búsqueda y explotación de vulnerabilidades WEB.

Además de esto, compartiré mi experiencia en informática forense, análisis de malware y firmware, ataques a redes inalámbricas y redes de área local, realización de pentests y escritura de exploits.

Para que pueda conocer nuevos artículos, software y otra información, creé un

canal en Telegram y un

grupo para discutir cualquier problema en el campo de ICD. Además, consideraré personalmente sus solicitudes personales, preguntas, sugerencias y recomendaciones

personalmente y responderé a todos .

Toda la información se proporciona solo con fines educativos. El autor de este documento no tiene ninguna responsabilidad por los daños causados a alguien como resultado del uso de los conocimientos y métodos obtenidos como resultado de estudiar este documento.

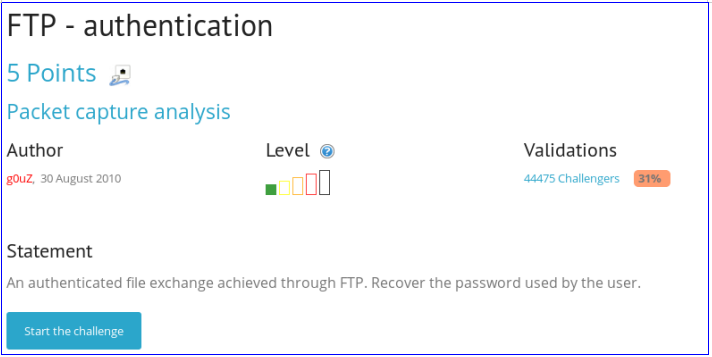

Autenticación FTP

En esta tarea, se nos ofrece buscar datos de autenticación de un volcado de tráfico. Al mismo tiempo dicen que esto es FTP. Abra el archivo PCAP en wireshark.

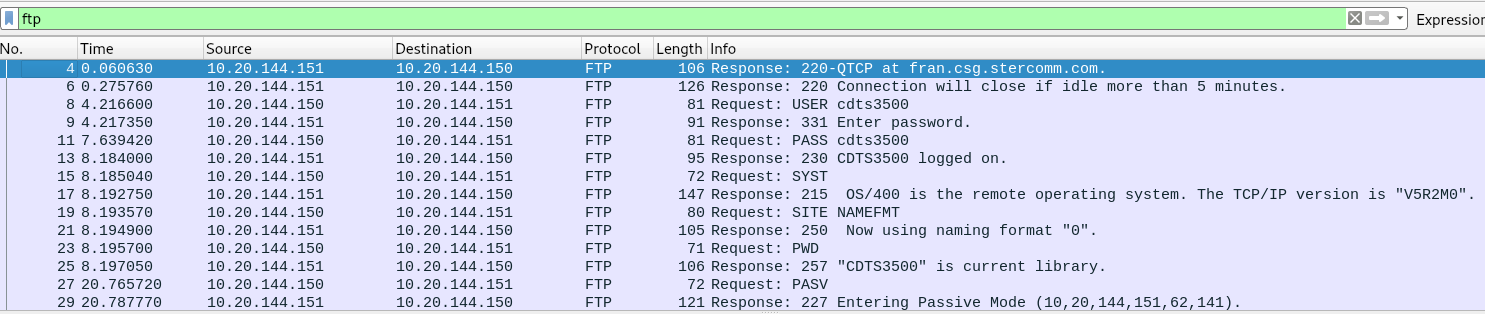

Primero filtramos los datos, ya que solo necesitamos el protocolo FTP.

Ahora mostraremos el tráfico en los flujos. Para hacer esto, después de hacer clic con el botón derecho, seleccione Seguir TCP Stream.

Vemos el nombre de usuario y la contraseña del usuario.

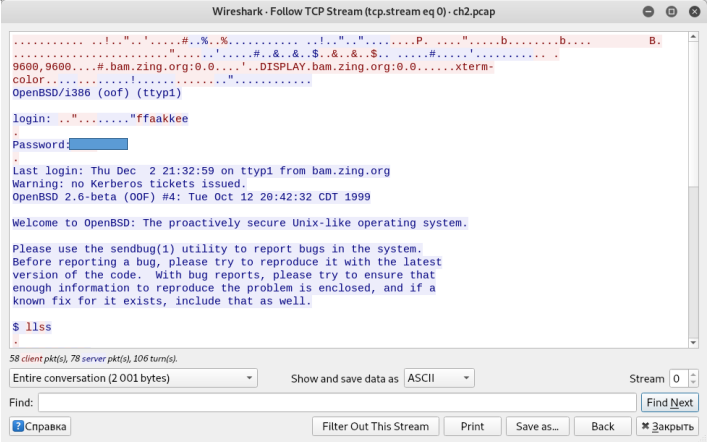

Autenticación Telnet

La tarea es similar a la anterior.

Recogemos el nombre de usuario y la contraseña.

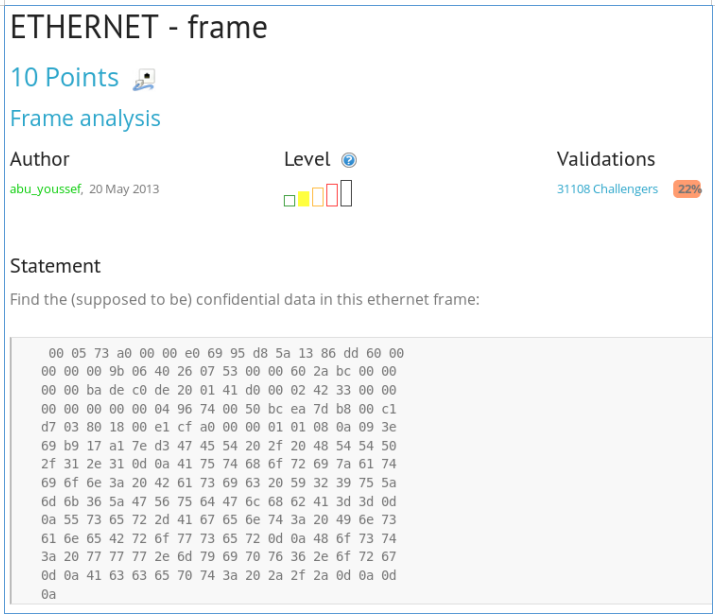

Trama Ethernet

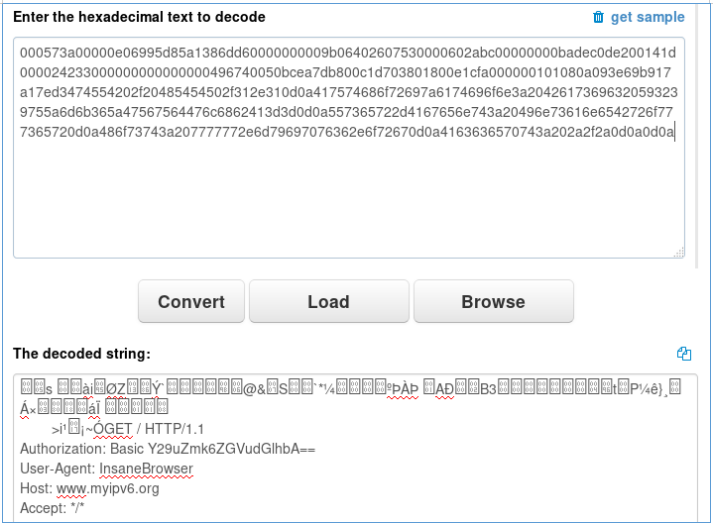

Se nos da una presentación hexadecimal de un paquete de protocolo Ethernet y se nos pide que busquemos datos confidenciales. El hecho es que los protocolos están encapsulados uno en otro. Es decir, el protocolo IP se encuentra en el área de datos del protocolo ethernet, en el área de datos en la que se encuentra el protocolo TCP, en él es HTTP, donde se encuentran los datos. Es decir, solo necesitamos decodificar caracteres de la forma hexadecimal.

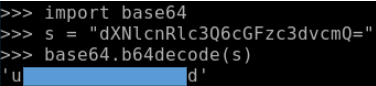

El encabezado HTTP contiene datos de autenticación básica. Descifrarlos de Base64.

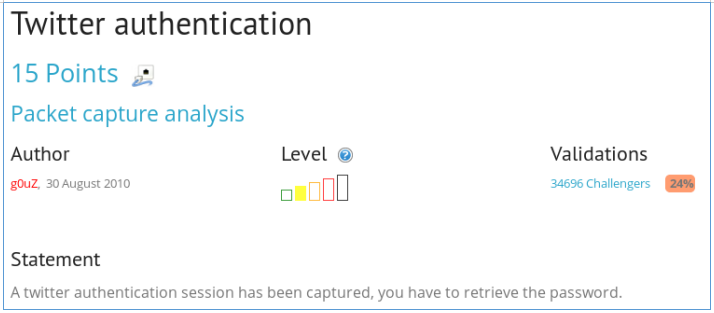

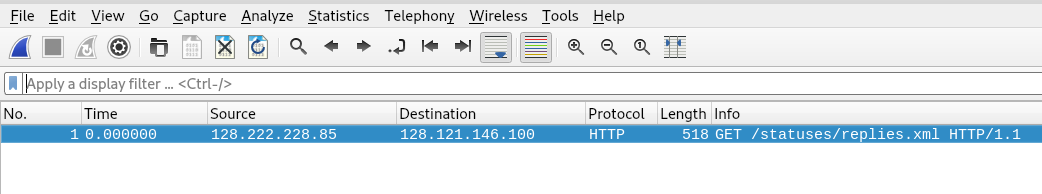

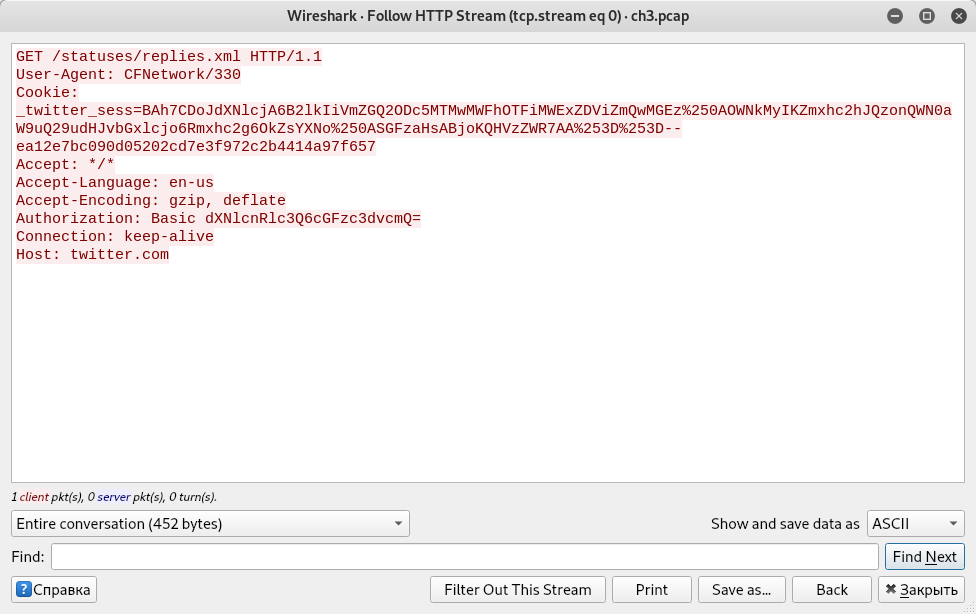

Autenticación de Twitter

Se nos pide que encontremos una contraseña para iniciar sesión en Twitter desde un volcado de tráfico.

Solo hay un paquete. Ábralo haciendo doble clic.

Y de nuevo vemos los datos de autenticación básica.

Encontramos el nombre de usuario y contraseña.

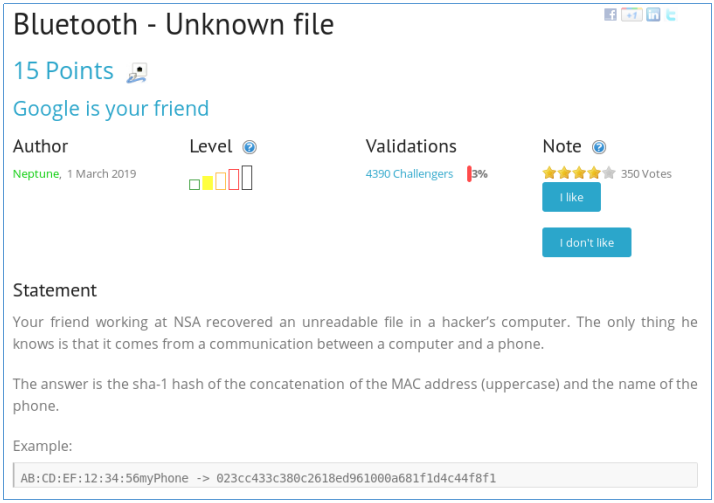

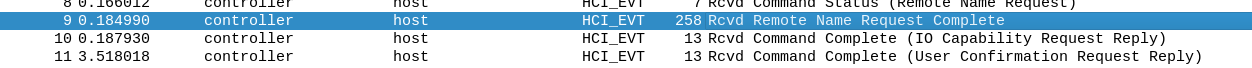

Archivo desconocido de Bluetooth

Cuentan una historia y piden encontrar el nombre y la dirección MAC del teléfono. Abra el archivo en wireshark. Encuentre la línea Solicitud de nombre remoto completa.

Veamos los campos de este paquete, donde se muestran la dirección MAC y el nombre del teléfono.

Tomamos el hash y se lo entregamos.

En esta tarea, terminamos el análisis de tareas fáciles sobre el tema de las redes (más para principiantes). Más y más complicado ... Puedes unirte a nosotros en

Telegram . Allí puede proponer sus propios temas y votar sobre la elección de los temas para los siguientes artículos.