Monitoreamos constantemente los cambios en las herramientas de piratas informáticos, ya sea la aparición de nuevas herramientas o la actualización de las existentes. Por lo tanto, no podríamos pasar por

Silent Trinity , anunciado en DefCon 27 Demo Labs.

¿Qué es y por qué estudiar?

Los expertos de PT ESC entregan conocimiento a los productos de la compañía y les enseñan cómo detectar a los atacantes TTP (tácticas, técnicas y procedimientos). La etapa posterior a la explotación es una parte integral de cualquier compromiso. Por lo tanto, consideramos nuestro deber descubrir una herramienta tan interesante como Silent Trinity. Además, los especialistas de PT ESC ya han

encontrado casos de ataques reales al usarlo.

El marco posterior a la explotación de Silent Trinity recibió una actualización en la nueva versión 0.3.0. Las innovaciones clave son la arquitectura cliente-servidor y el modo multiusuario. Los hackers adoran el marco para usar DLR (Dynamic Language Runtime).

Gracias a DLR, los implantes obtienen más flexibilidad y secreto en comparación con C #. Por el momento, la comunicación C2 con la víctima puede ocurrir a través de cuatro transportes: HTTP, HTTPS, DNS, WMI.

Cómo funciona la nueva Trinidad silenciosa

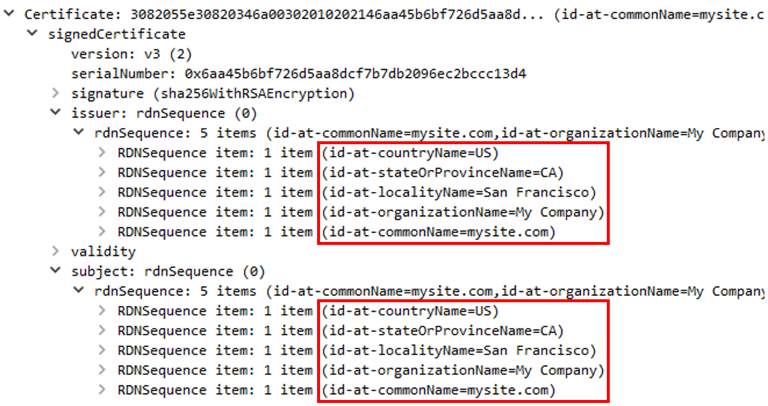

Realizamos un estudio de la última versión de la herramienta para encontrar opciones de detección y llegamos a la conclusión: a pesar de todas las ventajas, Silent Trinity todavía se puede detectar tanto por la actividad en el host como por la interacción de la red. Comencemos con el último. Normalmente, HTTPS se selecciona como el transporte. En el primer lanzamiento, Silent Trinity genera un certificado TLS autofirmado, que luego se utiliza cuando se comunica con un sistema comprometido. Dicho certificado siempre contendrá los mismos valores de campo de información.

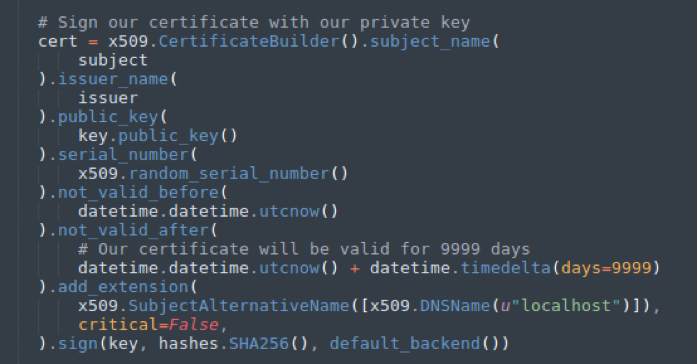

También es inusual en el certificado su vida útil (9999 días) y el campo SubjectAlternativeName con el valor 'localhost'.

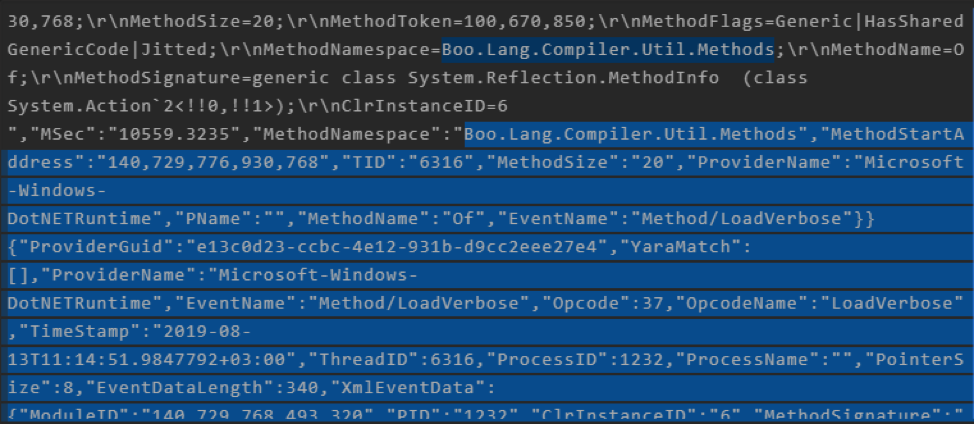

El implante se puede lanzar a través de powershell, msbuild o wmic. Para hacer esto, cree un archivo que sea lanzado por una de las herramientas. Independientemente de cómo se inicie, el archivo contendrá un objeto serializado base64. Es él quien envía la solicitud a C2 para obtener la carga útil que servirá como transporte. La víctima recibe la carga, realiza el cuerpo principal del implante. Tal enfoque usando DLR realmente no es fácil de detectar, pero hay formas de obtener el seguimiento de eventos a través de ETW (Event Tracing for Windows).

Gracias a esto, puede descubrir el uso del lenguaje Boo, en el que se escriben las funciones del implante y los módulos de carga útil. Boo en sí es un lenguaje OOP similar a Python y es raro.

Por lo tanto, para la nueva versión de Silent Trinity, se recopilan una serie de parámetros únicos que ayudan a detectar su uso.

Después de la actualización, así como de Demo Labs en Defcon 27, aumentó el número de referencias a la herramienta en foros y canales temáticos, lo que indica la creciente popularidad de Silent Trinity. Por lo tanto, es posible aumentar el número de ataques relacionados con el marco.

Los expertos de PT ESC recomiendan utilizar las

herramientas MaxPatrol SIEM y

PT Network Attack Discovery , ya implementaron las verificaciones necesarias en forma de reglas y correlaciones.