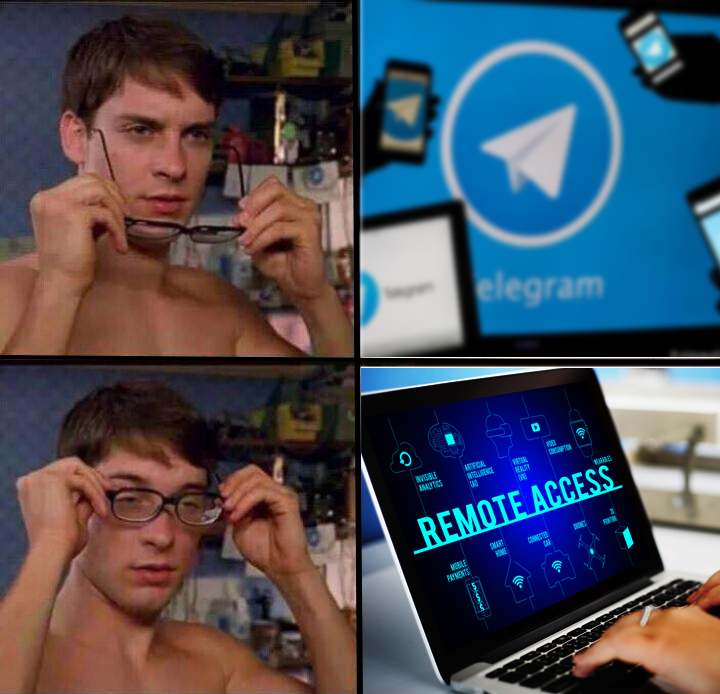

¿Sabía que Telegram IM se vuelve cada vez más popular como un juego de herramientas para hacer algunas actividades ilegales?

Hay muchos canales y bots ocultos con diferentes contenidos ilegales y de piratería. Puedo sugerirle un

artículo donde algunos de estos puntos se describen profundamente.

Pero mi punto de interés es usar Telegram como

Remote Access Toolkit (RAT) .

Veo un campo potencialmente grande para los atacantes en esto por al menos 2 razones:

- Telegram es un producto completamente legal y su agente no parece sospechoso para el software antivirus

- Hay mucha información sobre "Cómo usar Telegram como RAT" con instrucciones detalladas en Youtube y otros recursos de Internet

Por lo tanto, cualquiera puede descargarlo desde Github o en otro lugar e intentar usar IM como RAT

Y aquí hay algunos manuales de video:

Ok, ahora lo ves, no es tan difícil descargar RAT basado en Telegram y entender cómo usarlo. Además, casi todos estos proyectos usan un código

Python . Por lo tanto, cualquiera puede compilar un código de Python para

.exe utilizando herramientas como pyinstaller o algo así.

En la final obtendrás -

¡BOOM! - ¡Una herramienta RAT ejecutable, que es indetectable para los antivirus!

Genial je?

Estas son algunas capacidades de

mvrozanti / RAT-via-Telegram, por ejemplo:

arp - display arp table capture_pc - screenshot PC cmd_exec - execute shell command cp - copy files cd - change current directory delete - delete a file/folder download - download file from target decode_all - decode ALL encoded local files dns - display DNS Cache encode_all - encode ALL local files freeze_keyboard - enable keyboard freeze unfreeze_keyboard - disable keyboard freeze get_chrome - Get Google Chrome's login/passwords hear - record microphone ip_info - via ipinfo.io keylogs - get keylogs ls - list contents of current or specified directory msg_box - display message box with text mv - move files pc_info - PC information ping - makes sure target is up play - plays a youtube video proxy - opens a proxy server pwd - show current directory python_exec - interpret python reboot - reboot computer run - run a file schedule - schedule a command to run at specific time self_destruct - destroy all traces shutdown - shutdown computer tasklist - display services and processes running to - select targets by it's name update - update executable wallpaper - change wallpaper

Un atacante puede

personalizar el RAT (cambiar un icono, agregar un certificado, etc.), luego compilarlo y enviarlo como un archivo adjunto de correo electrónico de phishing. Que sigue Cualquier cosa!

Busque archivos (incluso en unidades de red), ejecute aplicaciones y scripts, cargue y descargue documentos, reciba un registro de teclas, bla, bla,

¡cualquier cosa!Por supuesto, un atacante necesita que la estación de trabajo infectada tenga acceso a Internet. Pero creo que no es un gran problema por algunas razones.

Ok, la pregunta principal es ¿Cómo detectar una RAT de Telegram que se ha utilizado o se está utilizando ahora en la estación de trabajo?

1. Malwares modernos creados principalmente para la explotación a largo plazo de la infraestructura de TI. Por lo tanto, tratar de encontrar una persistencia puntos. La forma común es verificar las claves de ejecución automática:

En esta captura de pantalla, verá una aplicación con el ícono de Adobe, pero tiene un nombre y una ubicación no estándar; compruébelo en

Virustotal o en un servicio relacionado si encuentra este tipo de servicio.

Por cierto, este es el resultado de verificar el archivo ejecutivo RAT basado en Telegram. Como puede ver, solo una pequeña parte de los motores lo detectó como sospechoso.

2.

2. Dado que se encontró algo extraño en la ejecución automática, el siguiente paso obvio es verificar la lista de procesos. Bueno, aquí hemos encontrado este proceso similar a Adobe con sesión de red activa:

Ok, verifiquemos esta dirección IP ... Y -

¡BOOM! - es una

IP de Telegram 3.

3. ¿Cómo averiguar el comportamiento de este proceso? ¡Intenta usar

Process Monitor !

Para obtener una vista más cómoda, no olvide usar el filtro por proceso y las operaciones del sistema de archivos:

Puede ver muchas operaciones diferentes en archivos y carpetas y algunos nombres de archivo nos brindan información importante sobre las funciones del proceso (win32clipboard.pyd).

Además, notamos que el proceso activo crea una serie de archivos temporales de Python; podemos usar este conocimiento aún más durante el proceso de investigación.

4.

4. Por ejemplo, dos formas de entender en qué fecha se inició RAT por primera vez:

- Verifique las estadísticas de uso de red de los procesos de SRUM utilizando NetworkUsageView

Ok, ahora tiene la fecha exacta y puede continuar su investigación para comprender de dónde proviene este archivo: verifique el historial de los navegadores, verifique si los archivos adjuntos de correo electrónico se abrieron y ejecutaron en este período, etc.

Gracias de nuevo por la atención! ¡Volveré pronto con algo nuevo y bueno!