En los tres artículos anteriores (

uno ,

dos ,

tres ), hablamos sobre cómo actualizamos la red cableada en la oficina de Jet Infosystems. Ahora es el momento de hablar sobre la actualización de la red inalámbrica.

Desventajas de la antigua red.

La red inalámbrica en nuestra oficina se creó con el equipo de otro proveedor. Y el funcionamiento de esta red causó un grave descontento entre los usuarios y los administradores del sistema.

¿Qué no les gusta a los usuarios?

No fue fácil conectarse a la red. Implementamos el concepto de BYOD (traiga su propio dispositivo), cuando el usuario pueda conectarlo independientemente a la red. Por ejemplo, si el dispositivo conectado a la red es el portátil corporativo de un empleado, entonces debe proporcionar acceso tanto a los recursos de la empresa como a Internet. Y si el usuario trajo su dispositivo, un teléfono inteligente, una tableta, entonces debe darle acceso solo a Internet. A pesar de esta posibilidad, el soporte de una red inalámbrica requería mucho esfuerzo del administrador, ya que había muchas situaciones que tenían que ser tratadas individualmente. Además de muchos matices con plataformas fragmentadas cuando no hay trabajos estandarizados. Como resultado, los costos de recursos para resolver todos los aspectos resultaron ser poco prácticos. Era más lógico reconstruir todo.

¿Qué quejas tenían los administradores sobre la red Wi-Fi?

Una gran cantidad de solicitudes provino de usuarios con diversos problemas de conectividad, incapacidad para configurar equipos, etc. Además, la antigua red se creó alrededor de 2012-2013, y desde entonces los estándares han cambiado y las velocidades se han vuelto más altas.

Calculamos y nos dimos cuenta de que sería más costoso actualizar una red existente que reemplazarla completamente por una nueva, utilizando la arquitectura y el equipo de Huawei. Se decidieron por eso.

Como base técnica para la solución, se eligieron los puntos de acceso AP6050DN y AP6052DN de Huawei. Estos son dispositivos modernos que admiten los estándares IEEE 802.11b / g / n / ac y funcionan en las bandas de 2.4 GHz y 5 GHz. También decidimos usar el controlador de red inalámbrico AC6605 de Huawei (más precisamente, dos controladores combinados en un clúster) y el sistema de hardware y software Huawei Agile Controller Campus (HACC) para la autorización del usuario y el control de acceso.

¿Cuál es la diferencia entre las bandas de 2.4 GHz y 5 GHz?La banda de 5 GHz es más adecuada para atender una gran cantidad de dispositivos en el área de un punto, los suscriptores no interfieren entre sí. En el rango de 2.4 GHz, el rango es más largo, las ondas penetran mejor a través de paredes y techos, menos interferencia debido a los reflejos de los muebles y elementos estructurales.

Encuesta de radio

Dado que teníamos quejas sobre la red Wi-Fi existente no solo con el método de conexión, sino también con la calidad de la cobertura de radio, comenzamos con una encuesta de radio. Tradicionalmente, esto se realiza sin pasar por todas las habitaciones con una computadora portátil, con adaptadores de medición y software AirMagnet configurado. En cada habitación, debe realizar varias mediciones, fijando la posición de la computadora portátil.

Alexander Gulyaev

le dice a asha77 : hay muchos pasillos largos en nuestra oficina, es largo y tedioso llevar equipos de medición por nuestra cuenta. Habiendo lucido así durante un día o dos, estábamos cansados y decidimos armar algo más avanzado tecnológicamente. Googleó En Avito, se compró un scooter medio muerto por 2500 rublos. A partir de los restos de los perfiles de la pared de video, se torció una apariencia de una base en la que se integraron piezas de un giroscópico sin piedad aserrado con todo su interior más el Raspberry Pi. Los colegas ajustaron el programador y los alemanes creativos (¿o son holandeses?) Del software github, que se vierte en el controlador del giroscopio y le permite controlar los comandos a través de RS232 desde Raspberry PI. La aplicación PI se cargó en Node.js para controlar el controlador desde un teléfono inteligente. Resultó un robot (llamado Robik), que lleva una computadora portátil para el operador. Gracias a Robik, una encuesta de radio detallada de la oficina tomó casi la mitad del tiempo que en la versión habitual. Esto a pesar del hecho de que prácticamente nada se terminó por falta de tiempo.

No fue sin la ayuda de Robik que resultó que el nivel de señal era bastante bueno. Por lo tanto, los puntos de acceso se colocaron en los lugares correctos con densidad normal. Pero algunos de ellos en la banda de 2,4 GHz interfirieron entre sí. Por lo tanto, decidimos desconectar 2.4 GHz y usar solo 5 GHz después de actualizar en lugares con una alta densidad de puntos en parte de los puntos.

Además, en lugares de alta densidad, instalamos puntos de acceso de la serie AP6052DN, no AP6050DN. El proveedor los coloca específicamente para lugares con una gran cantidad de suscriptores. El AP6052DN tiene dos transmisores, uno de los cuales opera en dos bandas y cambia automáticamente a óptimo, y el segundo transmisor funciona solo a 5 GHz.

Seguridad

El acceso inalámbrico siempre implica un mecanismo de autorización, porque la radio es un entorno abierto y cualquiera puede escucharla. Por lo tanto, los problemas de seguridad (cifrado, autorización) deben recibir la máxima atención. Con esto, debe comenzar a diseñar una red inalámbrica.

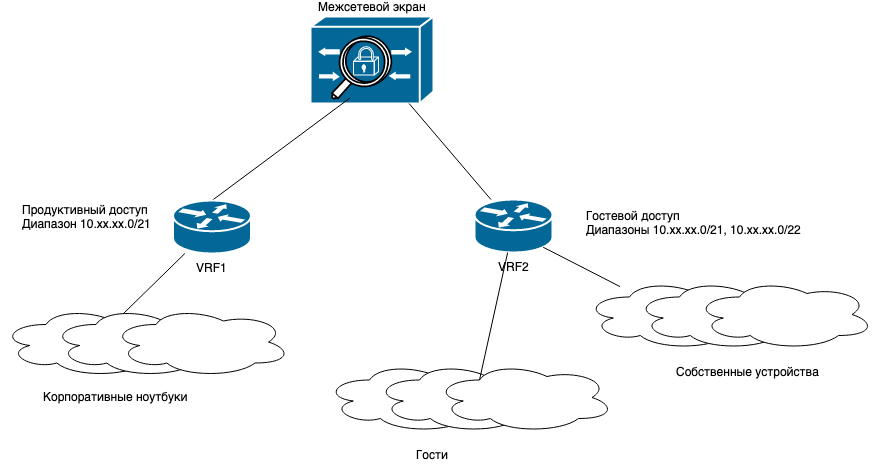

Tenemos tres tipos de acceso: acceso de producción, acceso de invitados y conexión de los dispositivos de los propios empleados.

Acceso a producción

El acceso a la producción se utiliza en computadoras portátiles corporativas. Los empleados pueden acceder a los mismos recursos corporativos que cuando se conectan por cable. La industria de esta opción ha desarrollado durante mucho tiempo un esquema de autorización estándar WPA2.

La autorización se realiza de acuerdo con los certificados de usuario personales. En la red anterior, la solución de autorización del proveedor era una autoridad de certificación separada y certificados de usuario generados independientemente. Funcionó según el principio de "una vez configurado y todo funciona", pero si algo salió mal, nuestro soporte técnico no podría extraer el certificado generado y ponerlo en el dispositivo del usuario manualmente.

Por lo tanto, decidimos que ya no tendríamos una solución patentada y que nos integraríamos con la autoridad de certificación corporativa de Microsoft existente. Hay tres formas de instalar un certificado de usuario en la computadora de un usuario: a través de políticas de grupo de AD, llevar una computadora portátil al departamento de TI, cuyo empleado emitirá un certificado o usará el aprovisionamiento automático.

Hablemos del tercer método. Como funciona Un usuario está intentando conectarse a nuestra red de producción inalámbrica. Si lo hace por primera vez, será redirigido automáticamente a nuestro portal interno Huawei, que se implementa utilizando el producto Agile Controller Campus, y se le ofrece ejecutar una pequeña utilidad.

Esta utilidad inicia la llamada del Campus de Agile Controller de Huawei a la autoridad de certificación corporativa, generando un certificado de usuario individual e instalándolo en el almacén de certificados en la computadora local.

En general, en las empresas donde todos los lugares de trabajo son más o menos estándar, es más conveniente distribuir certificados a las estaciones de trabajo usando las políticas de grupo de Microsoft que usan Active Directory. Pero con nosotros esto no es posible para toda la organización, porque muchas computadoras se ejecutan en Linux. Por lo tanto, los desarrolladores que han instalado varias versiones domésticas de Linux son los más afectados. Desafortunadamente, una variedad de soluciones de TI modernas para dicho sistema operativo aparecen por último.

En relación con todo lo anterior, siempre debe existir la posibilidad de configurar manualmente la estación de trabajo.

Acceso de invitado

Cualquier empleado de nuestra empresa puede invitar a un invitado. Si necesita acceso a Internet, cuando se conecta a una red Wi-Fi corporativa, el sistema lo redirige automáticamente al portal de autorización (Portal cautivo). En este caso, el invitado recibe el nombre de usuario y la contraseña del empleado que lo invitó.

Pero, ¿de dónde obtiene el empleado este inicio de sesión con una contraseña? Anteriormente, los especialistas de TI una vez cada dos o dos meses generaban conjuntos de inicios de sesión y contraseñas, que se podían obtener en la recepción. Cualquier empleado podría acudir a las secretarias y solicitar datos para ingresar a la red. Luego, las secretarias enviaron una carta al servicio de información y soporte técnico con información a qué empleados y para qué visitantes se les proporcionó la información.

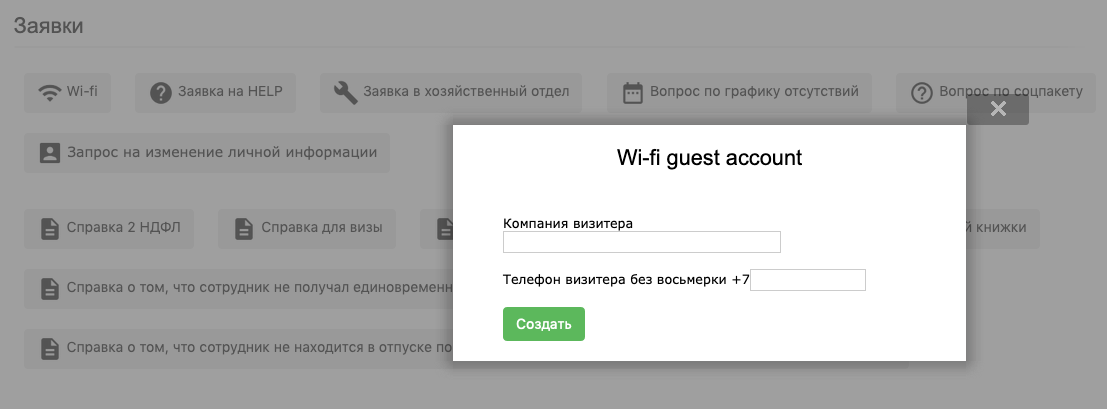

Como puede imaginar, el circuito era demasiado inconveniente y anticuado. Por lo tanto, en la nueva red, tomamos un enfoque completamente diferente. Ahora tenemos una sección en el portal interno, donde es suficiente para ingresar el nombre de la empresa y el teléfono móvil del invitado. Se envía un SMS con datos de inicio de sesión a su teléfono y un empleado recibe una confirmación de una operación exitosa por correo. Como una opción de respaldo para el período de transición, dejamos el esquema habitual con las secretarias.

El producto Huawei Agile Controller Campus (HACC) tiene varias interfaces web para su uso con diversos fines: un portal de autorización para invitados, una interfaz de administrador, un portal de autoservicio y un módulo SOAP. El módulo SOAP tiene varias API que se pueden usar para controlar HACC desde software de terceros. Por lo tanto, escribimos una interfaz para la interacción de nuestro portal corporativo con la solución Huawei.

Para Wi-Fi de invitado, brindamos acceso a Internet y a recursos de la empresa abiertos a una red externa. No permitimos torrentes y tráfico de red que se consideran botnets; Se prohíbe el acceso a recursos para adultos y a anfitriones diseñados para sortear las restricciones. Gracias a esta política, hasta el momento no hemos tenido arrebatos de tráfico loco por Wi-Fi de invitados, y no limitamos el ancho de banda.

Dispositivos móviles propios

En nuestra nueva red, el protocolo EAP-TTLS se usa para autorizar nuestros propios dispositivos, en lugar de EAP-TLS, es decir, los certificados no se usan en el lado del usuario, porque es extremadamente difícil instalar automáticamente un certificado en un dispositivo arbitrario. Me aventuraría a sugerir que ningún proveedor puede resolverlo.

Al mismo tiempo, la conexión EAP-TTLS tiene su inconveniente: un atacante puede configurar su punto de acceso e intentar capturar de alguna manera los inicios de sesión y las contraseñas de nuestros usuarios en el aire. Por lo tanto, con los inicios de sesión y las contraseñas que se utilizan para acceder a los recursos corporativos, no puede conectarse a la red de invitados.

Hemos introducido nombres de usuario y contraseñas separados para conectar dispositivos móviles personales. Se generan según el mismo principio que los invitados: cualquier usuario puede registrar su dispositivo móvil en un portal especial de autoservicio. Ahora se implementa a través de uno de los formularios web de Huawei Agile Controller Campus. El registro es válido por un período determinado, que finaliza junto con la fecha del cambio obligatorio de contraseña de acuerdo con las políticas corporativas de IS.

Si uno de los empleados quiere traer su propia computadora portátil, tableta o teléfono inteligente y obtener acceso no solo a Internet, sino también a recursos corporativos, tendrá que coordinar esto con la administración de seguridad, luego ir al departamento de información y soporte técnico, donde generar e instalar un certificado separado, similar al esquema de conexión de la computadora portátil corporativa.

Freelancers

Además de los empleados a tiempo completo, también tenemos empleados independientes que también necesitan conectarse a Internet para trabajar, incluso a través de Wi-Fi. Para ellos, utilizamos el mismo perfil que para conectar los dispositivos móviles de los empleados a tiempo completo. Esto elimina la necesidad de crear cuentas personales para autónomos, no es necesario ingresarlas en el sistema corporativo de Active Directory, no es necesario tratar con una coordinación compleja con el servicio de seguridad; en general, hay mucho menos dolor de cabeza. Pero al mismo tiempo, podemos proporcionarles acceso a Internet controlado por nosotros.

O, digamos, algún empleado compró una computadora portátil personal. Quiere conectarlo de inmediato, poner las últimas actualizaciones, etc. En este caso, no necesita ir al departamento de información y soporte técnico y coordinar la conexión de su computadora portátil a la red. Lo conecta de forma independiente a una red inalámbrica e inmediatamente comienza a funcionar. Y aunque el acceso a los recursos corporativos internos está bloqueado para él, vaya a Internet para obtener actualizaciones.

Redes

Los puntos de acceso se conectan a los mismos conmutadores de acceso que las estaciones de trabajo de los usuarios. Están conectados en VLAN separadas, que se configuran en VRF separadas. Los puntos de acceso están conectados a los controladores WLAN AC6605 de Huawei a través del protocolo CAPWAP. Los controladores se combinan en un clúster a prueba de fallas, un controlador actúa como primario y el segundo como respaldo. Huawei Agile Controller Campus actúa como el servidor de autorización para ellos.

Como resultado, el tráfico de Wi-Fi va entre puntos de acceso solo a través del controlador. La caída del rendimiento es insignificante para nosotros, pero desde el punto de vista de la capacidad de control y la implementación de diversas funciones de protección de la información, este esquema es mucho más conveniente.

El controlador transfiere el tráfico inalámbrico de los dispositivos móviles a la red principal. El tráfico de diferentes SSID se transmite utilizando diferentes VRF. Los obtuvimos en la cantidad de dos piezas: una para los dispositivos de invitados y empleados, la segunda para la red de trabajo.

Los usuarios reciben direcciones IP del servidor corporativo DHCP. Anteriormente, para cada SSID teníamos un amplio rango para 512 dispositivos, y ahora para el acceso de invitados tenemos cuatro rangos de IP (para 256 dispositivos cada uno), y para el acceso de trabajo y nuestros propios dispositivos tenemos 8 rangos (también 256 dispositivos cada uno) . Desde cualquier rango, el usuario puede recibir inicialmente una dirección IP, para cualquier movimiento alrededor de la oficina, el usuario guardará esta dirección IP.

Al mismo tiempo, la arquitectura de red que hemos elegido tiene sus inconvenientes: hay más puntos de control para monitorear. En particular, cuando un usuario se conecta, no solo la única puerta de enlace predeterminada, sino también otras direcciones IP son visibles para él desde nuestra infraestructura de red. Para el acceso de invitados, esto no es muy bueno desde el punto de vista de la seguridad de la información, porque cuanto menos información sobre nuestra infraestructura esté disponible para el huésped, mejor.

Para resolver estos problemas en las redes de invitados, adoptamos las siguientes medidas de seguridad básicas:

- activó el llamado modo privado para excluir la transferencia de tráfico entre dispositivos inalámbricos conectados;

- acceso bloqueado a todos los dispositivos de red que son enrutadores en los rangos de IP de invitado con listas de acceso ordinarias.

Campus del controlador ágil de Huawei

Huawei Agile Controller Campus es un complejo de hardware y software. El software está escrito en Java utilizando el marco Tomcat y se ejecuta en un servidor que ejecuta Windows Server 2012 (también puede funcionar en SUSE Linux). Se puede usar Microsoft SQL Server u Oracle como base de datos.

Cuando iniciamos el proyecto de reestructurar la red de la oficina, Huawei proporcionó HACC solo en la versión física, por lo que tuvimos que comprar tres servidores. Uno de ellos se llama System Manager: contiene una base de datos y todas las interfaces web. Los otros dos servidores se reservan igualmente: estos son controladores de sistema. Es con ellos que el controlador WLAN interactúa (a través del protocolo RADIUS) al conectar y autorizar a los usuarios. Es decir, el controlador WLAN cada vez pregunta a cualquier controlador del sistema disponible si dicho usuario con tales credenciales puede acceder a Wi-Fi.

Mientras estábamos implementando nuestro proyecto, Huawei ofreció la capacidad de virtualizar servidores. Por supuesto, inmediatamente nos aprovechamos de esto. Ahora, en lugar de tres servidores físicos, tenemos dos máquinas virtuales. Esto eliminó inmediatamente muchos problemas, en particular, con la tolerancia a fallas, la copia de seguridad del administrador del sistema y la copia de seguridad de la base de datos (porque la máquina virtual se copia mediante una instantánea y la granja de virtualización realiza una copia de seguridad).

Boletín de SMS

Y finalmente, un par de palabras sobre el mecanismo de distribución de SMS con inicios de sesión y contraseñas para el acceso de invitados. Completo con servidores físicos HACC había un módem GSM que se conecta a través de un puerto serie. Lamentablemente, no puede conectar el puerto COM a la máquina virtual, pero encontramos una solución. Resultó que nuestros ingenieros involucrados en el control de acceso en la oficina están comprando pasarelas especiales que permiten que el tráfico del puerto serie se envuelva en Ethernet.

Utilizamos el modelo EverFocus EA-LAN1. Por lo general, se utilizan para conectar lectores de pases electrónicos, pero para el módem GSM chino, esta puerta de enlace se adapta perfectamente. Un controlador de puerto serie virtual está conectado a la puerta de enlace, con el cual el HACC no funciona peor que con el físico. Entonces, implementamos el envío de SMS desde máquinas virtuales sin ningún problema.

Maxim Klochkov

Consultor Senior, Auditoría de Red y Proyectos Integrados

Centro de soluciones de red

Jet Infosystems

Alexander Gulyaev

arquitecto jefe de sistemas

Centro de soluciones de red

Jet Infosystems