Cisco tiene una estrategia bastante agresiva de absorber empresas en el mercado, que no solo nos brinda ingresos en áreas clave de nuestro negocio, sino que también crea lo que a los extranjeros les gusta llamar la palabra desafío, que a menudo se traduce al ruso como "desafío". Quizás esto alguna vez fue un desafío para nuestro servicio de seguridad de la información, pero ahora hemos resuelto con éxito este problema y me gustaría compartir su solución en este artículo. La esencia del problema inicial era simple: después del anuncio de la adquisición de cualquier empresa, en promedio se tarda aproximadamente un año en integrarse por completo, tanto desde el punto de vista empresarial como desde el punto de vista de la infraestructura de TI. Pero un año es un período bastante largo durante el cual no solo debemos brindar acceso a los nuevos miembros de nuestro equipo a recursos corporativos, sino también garantizar el monitoreo de la empresa absorbida desde el punto de vista de la seguridad de la información. Sobre cómo resolvimos este problema, quiero hablar.

Durante el proceso de integración, todos los empleados de las compañías adquiridas deben usar el cliente Cisco AnyConnect VPN para acceder a todos los recursos internos, ya que sus redes se consideran inicialmente no confiables y no cumplen con nuestros requisitos de seguridad de la información. Al mismo tiempo, la política de seguridad de Cisco prohíbe el túnel dividido, lo que significa que los nuevos empleados no pueden trabajar simultáneamente tanto en la red corporativa como directamente en Internet, lo que crea dificultades inusuales para ellos y reduce la productividad (especialmente para los desarrolladores). Por cierto, de acuerdo con una encuesta realizada informalmente por nuestro servicio de SI en grandes empresas estadounidenses, la prohibición del túnel dividido es una práctica común que aumenta la seguridad de las redes corporativas.

Pero volvamos a los empleados de las empresas adquiridas. Sus computadoras no confiables pueden convertirse en un punto de entrada a la red corporativa, pero no podemos permitirlo. Pero al mismo tiempo, deberían brindar la oportunidad a los nuevos empleados de trabajar con todos nuestros sistemas internos hasta que se complete la integración total. Podríamos implementar el esquema con VPN de sitio a sitio, pero no resuelve el problema original, ya que no permitimos el túnel dividido, la oficina conectada permanece sin confianza y el acceso a través de la UIT será muy limitado. La conexión a los recursos corporativos de Cisco hace que sea imposible acceder a recursos locales o servicios externos (AWS, GitHub, etc.). El acceso a ellos en consecuencia corta el acceso a los recursos de Cisco. Dilema :-( Incluso en el caso de implementar la autenticación web, seguía habiendo dificultades técnicas (por ejemplo, con IPv6) y organizativas: falta de experiencia del usuario y la incapacidad de verificar dispositivos antes de proporcionar acceso (que

Cisco ISE hace en la red corporativa). Además de Además, los sitios no confiables no pueden ser monitoreados, ya que carecen de las herramientas necesarias aceptadas como estándar en Cisco.

Fue entonces cuando la idea de C-Bridge, una solución de red que utiliza enrutadores, conmutadores y herramientas de seguridad de Cisco, nació para proporcionar conexiones rápidas y seguras y monitorear la seguridad de sitios nuevos, no confiables, obsoletos o no conformes de Cisco. Un poco distraído, vale la pena señalar que usamos exactamente la misma idea en los proyectos de construcción de SOC, en los que es necesario monitorear la seguridad de segmentos industriales e incluso sitios aislados del mundo exterior.

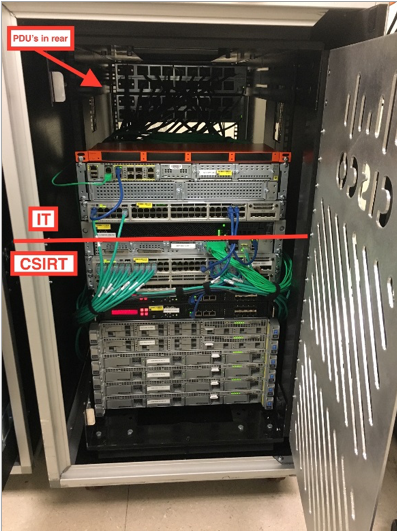

C-Bridge es una solución totalmente autónoma y móvil que utiliza la gestión de identidad y la verificación de dispositivos de usuario para proporcionar acceso a los recursos corporativos de Cisco y otras redes (por ejemplo, nubes) sin comprometer la seguridad de nuestra empresa. Desde un lado, el C-Bridge parece un estante ordinario, relleno con el equipo apropiado. Ahora su altura es de 20RU, pero se llena solo a 16RU (4RU sigue siendo una reserva para uso futuro). De estas 16RU, una cuarta parte se dedica a tareas de TI, y las tres cuartas partes restantes son para fines de seguridad y monitoreo.

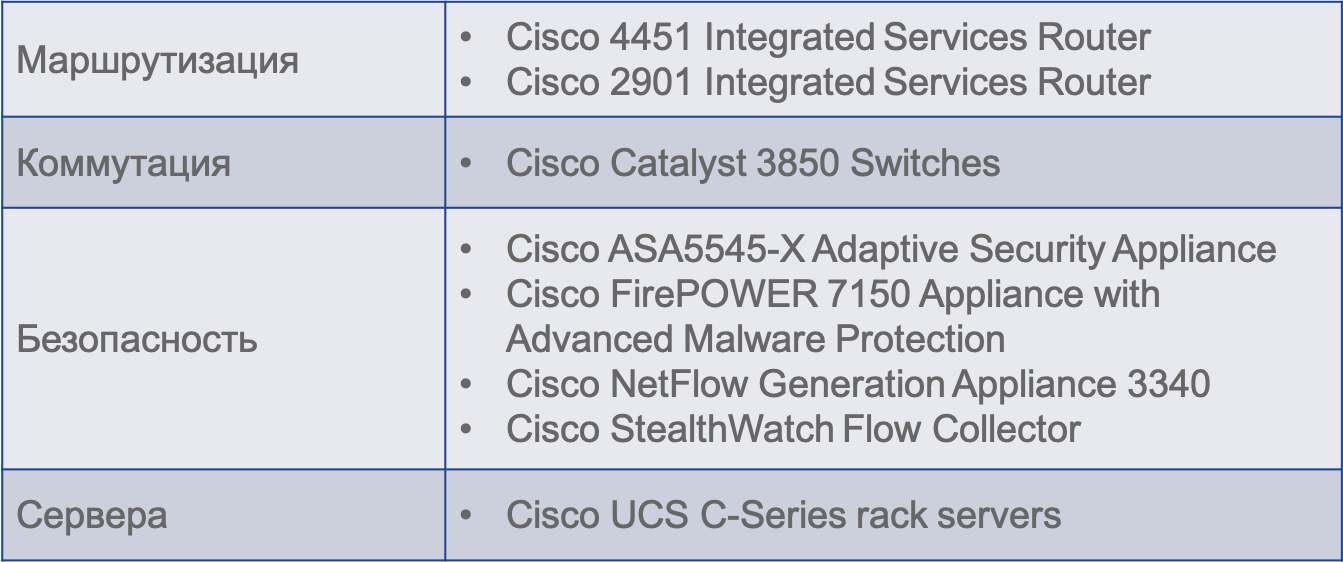

El servicio Cisco CSIRT IS Monitoring and Incident Response supervisa con C-Bridge todo el acceso a / a través de Internet, incluido el acceso a nuestros recursos internos. El hardware de este bastidor es el siguiente:

Además de la funcionalidad de firewall y VPN, también se utilizan las siguientes soluciones de seguridad de la información:

- Cisco NGIPS con AMP para redes

- vWSA con AMP para contenido que se integra con ThreatGrid

- Generación y transferencia de Netflow sin muestrear a Cisco Stealthwatch vFlowCollector

- CSIRT PDNS y Cisco Umbrella

- Qualys Vulnerability Scanner (virtual)

- BGP Agujero negro / Cuarentena

- Funcionalidad DLP

- Colección Syslog.

Todo el tráfico de sitios no confiables ahora pasa a través del Puente C, que es el punto de control principal. Los usuarios remotos que usan AnyConnect también se conectan a Cisco ASA en C-Bridge y luego pueden conectarse a nuestros recursos corporativos o a Internet. El acceso a la red de Cisco es a través del túnel DMVPN, y el tráfico a los servicios en la nube o los recursos de Internet va directamente, sin la necesidad de pasar por la red de Cisco. Al mismo tiempo, la presencia del sistema de detección de ataques de próxima generación Cisco NGIPS en el C-Bridge, el sistema de control de acceso a Internet Cisco Web Security, el sistema antimalware Cisco AMP, el sistema de monitoreo DNS Umbrella de Cisco y el sistema de detección de anomalías

Cisco Stealthwatch protegen la red no confiable de ser golpeada. contiene código malicioso y otras violaciones de la seguridad de la información.

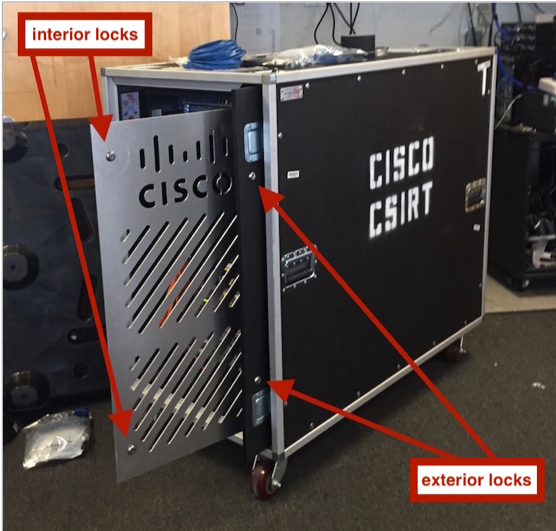

Dado que C-Bridge se utiliza en un entorno no confiable, además de los mecanismos de seguridad y control de acceso integrados en las herramientas de seguridad, protegemos físicamente el bastidor móvil ubicado al costado de la empresa adquirida. Se utilizan dos juegos de cerraduras (interior + exterior) en las "puertas" internas y externas del C-Bridge. Al mismo tiempo, las puertas cerradas no interfieren con el trabajo con cables para conectarlos a la red y la fuente de alimentación. Después de la implementación, la puerta exterior puede dejarse abierta para ventilación.

Pero esta decisión no se detiene. Ahora que tenemos una conexión segura de sitios no confiables a la red de Cisco, las nuevas funciones con las que está equipado C-Bridge están disponibles. Por ejemplo, soporte 802.1x para conectar Telepresence o descargar imágenes de SO y software para laptops corporativas Cisco. Además, también es posible la integración entre C-Bridge y las soluciones del equipo de seguridad y protección (seguridad física) para la implementación temprana de sistemas de videovigilancia y control de acceso en las instalaciones de la empresa adquirida.

Muchos años de experiencia con el C-Bridge tuvieron mucho éxito, pero hubo una serie de dificultades asociadas con el tamaño del bastidor de 20 tyunitas. El principal estaba relacionado con el hecho de que en sitios pequeños:

- no había espacio separado para el puente C

- el estante podría sobrecalentarse sin un buen aire acondicionado y ventilación

- colocado en espacios de trabajo, el estante era muy ruidoso.

Hemos introducido el concepto de una puerta de enlace ligera C-Bridge Lite para consolidar las funciones de seguridad informática y de información en un paquete pequeño con requisitos mínimos para el área de instalación, el impacto ambiental y el costo. La reducción del rack condujo a una disminución en el ancho de banda y el rendimiento del C-Bridge, pero para sitios pequeños esto no fue crítico. Como resultado, se desarrolló el concepto de puertas de enlace de seguridad multinivel, que se utilizan en oficinas de varios tamaños:

- Pequeño : 2RU = ISR4451 con módulo Etherswitch, FTD para ISR (UCS-E) y UCS-E para VM CSIRT, hasta 300Mbps

- Medio : 3RU = ISR4451 con módulo de conmutación y 2x UCS-E para máquinas virtuales CSIRT + ASA5555X-FTD, hasta 600Mbps

- Grande : solución estándar en ½ rack C-Bridge, 1 Gbps +.

Las ventajas de la solución C-Bridge incluyen:

- Velocidad . Proporciona acceso concurrente a recursos corporativos y redes no confiables 10 meses más rápido.

- Escalabilidad . La solución se puede implementar en uno o más sitios.

- Reutilizar Un bastidor se puede reutilizar en nuevos proyectos.

- Seguridad de red . La capacidad de monitorear Internet y el tráfico interno en una red no confiable para detectar posibles amenazas.

- Productividad de los empleados . Elimina la necesidad de usar AnyConnect para acceder a los recursos locales.

Al final del proceso de integración, la puerta de enlace C-Bridge se elimina de la compañía adquirida, que se fusiona con la red de Cisco y ya no requiere mecanismos y herramientas de protección adicionales para monitorearla; se convierte en una parte integral de nuestra infraestructura.