El desarrollo de la tecnología ha tenido un impacto significativo en la arquitectura de los sistemas de control de acceso. Siguiendo el camino de su desarrollo, podemos predecir lo que nos espera en el futuro cercano.El pasado

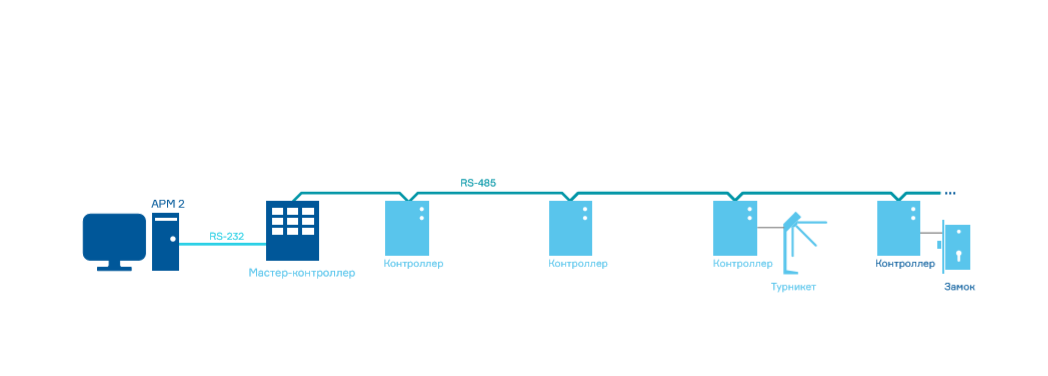

Érase una vez, las redes de computadoras seguían siendo una rareza. Y luego los ACS se construyeron de la siguiente manera: el controlador maestro sirvió a un número limitado de controladores, y la computadora actuó como un terminal para su programación y visualización de información. La lógica del trabajo fue determinada por el controlador maestro que controla los controladores secundarios.

Los controladores secundarios no podían intercambiar información directamente entre sí, el intercambio se realizó a través del controlador maestro. Este modelo impuso restricciones significativas en el desarrollo de sistemas de control de acceso.

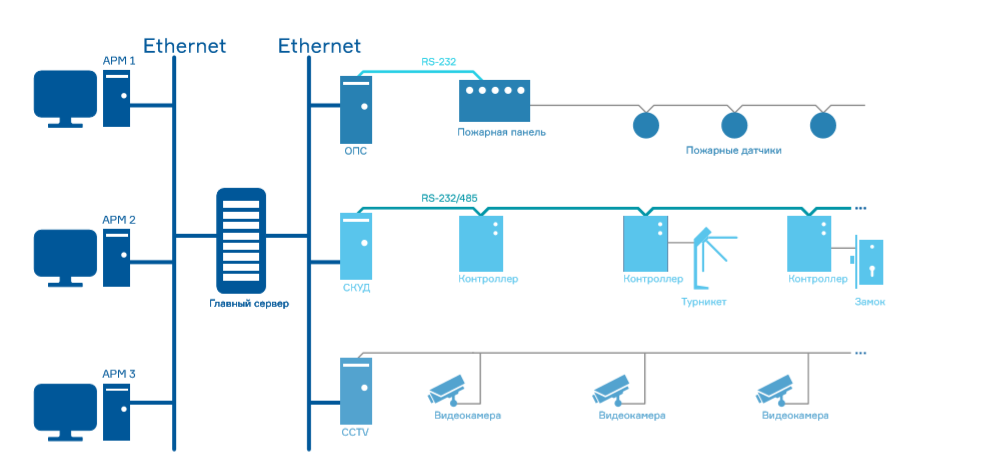

El desarrollo de la tecnología informática y los equipos de red influyeron en la arquitectura de los sistemas, como resultado de lo cual aparecieron los sistemas de control de acceso multiservidor. Los cambios afectaron el software, pero pasaron por alto los controladores, lo que impuso una limitación en la expansión y el desarrollo del sistema.

Presente

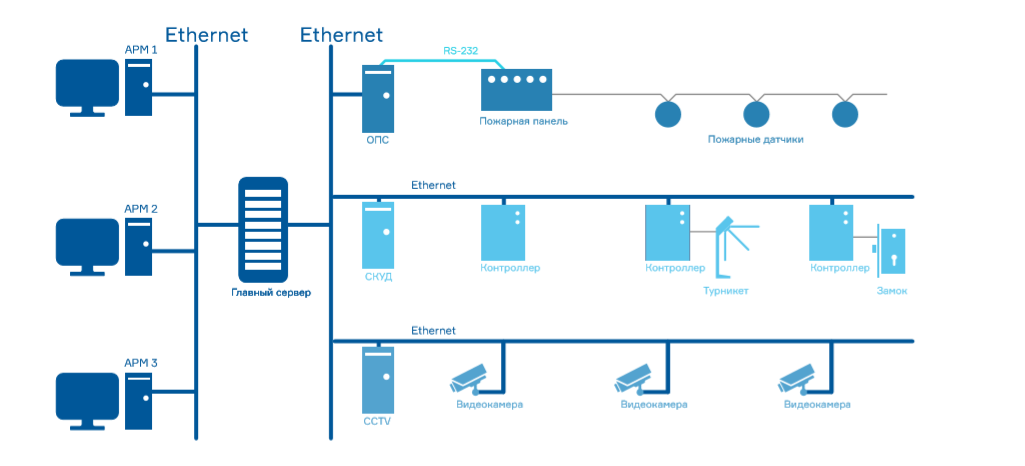

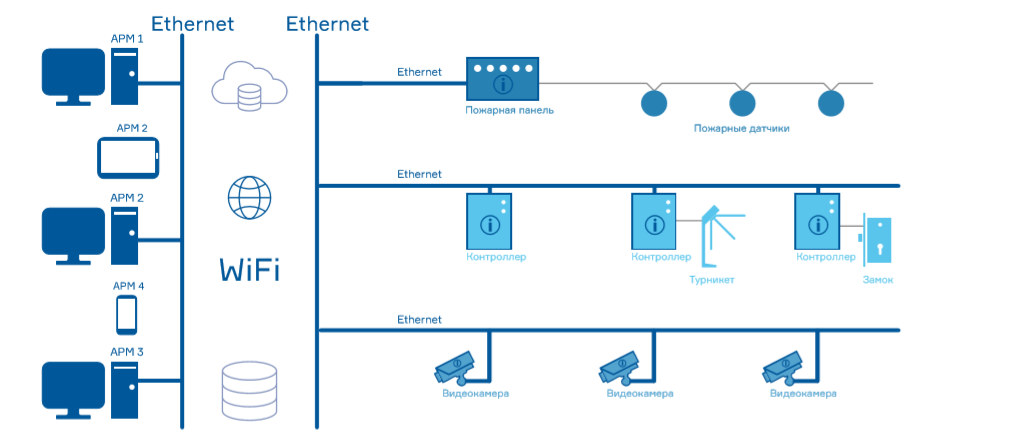

El desarrollo de la microelectrónica ha permitido a los fabricantes de equipos cambiar fundamentalmente la arquitectura de ACS. El modelo anterior fue reemplazado por una arquitectura en la que los controladores podían intercambiar datos directamente entre sí.

En este modelo, el software podría instalarse en cualquier lugar dentro de la red local; la integración con otros sistemas de seguridad se simplificó mediante el uso de un único entorno de intercambio de información.

Este modelo ha estado funcionando con éxito hasta el día de hoy, pero el nivel actual de desarrollo tecnológico nos permite construir sistemas con una arquitectura completamente diferente. Existe una amplia gama de opciones físicas y lógicas para garantizar la comunicación entre los componentes del sistema y los medios de interacción entre los usuarios y el sistema. Entre ellos están las aplicaciones de consola, controladores especializados con una interfaz gráfica, varios paneles de control, tabletas y teléfonos, el uso de navegadores web estándar. Las capacidades de los microcontroladores son muchas veces mayores que los recursos de las computadoras utilizadas en el primer ACS.

Desarrollo adicional de la arquitectura de control de acceso

Controlador como servidorEl servidor en el ACS es necesario para ejecutar correctamente la lógica de negocios del sistema, para almacenar datos sobre usuarios y eventos. Hace 20 años, el controlador maestro también se ocupó de esto. Desde entonces, los requisitos para los sistemas de control de acceso han aumentado significativamente, pero las capacidades de los controladores modernos superan las capacidades de las computadoras hace 20 años.

El servidor del sistema se puede instalar en el propio controlador, si tiene los recursos adecuados. Un servidor del sistema desplegado en la memoria del controlador tiene ventajas significativas. El primero de ellos es la facilidad de iniciar el sistema.

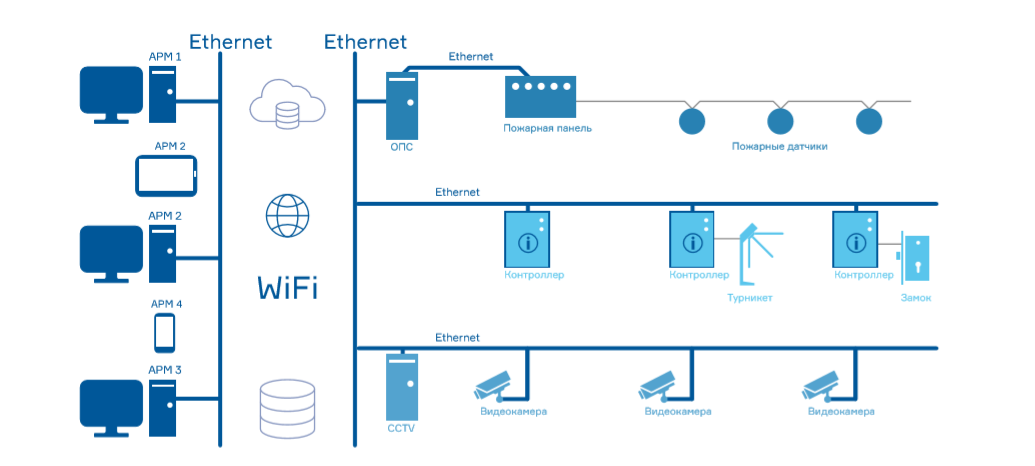

El servidor (o el maestro, como lo era antes) asigna uno de los controladores del sistema, recibe instrucciones con los controladores con los que trabajará. Todo, el sistema está listo. Para trabajar con objetos remotos, el controlador asignado por el servidor recibe una IP "blanca", se indica a otros controladores y se conectan independientemente. Para la integración con 1C, solo necesita transferir la dirección del controlador al programa. Para integrarse con el sistema de reconocimiento de matrículas, especifique el número de vehículo y la dirección IP de la cámara o sistema capaz de reconocer los números de matrícula como el número de pase.

ACS como servicioEl segundo beneficio principal es la facilidad de uso. El cliente ya no necesita pensar en qué computadora desplegará el sistema, dónde estará parado y quién lo atenderá. Ahora el cliente simplemente recibe una dirección IP, nombre de usuario y contraseña, y puede monitorear la disciplina de los empleados, asignar derechos de acceso y emitir pases de invitado en cualquier navegador que le convenga. Es suficiente comprar un torniquete y un controlador (o una solución llave en mano, un punto de control electrónico) e identificadores. Y el sistema está listo.

Este enfoque cumple con la tendencia actual de percepción de ACS como servicio. El cliente no piensa en instalar y mantener el sistema, todo esto lo llevan a cabo de forma remota especialistas. ¿Aquí surge inevitablemente la pregunta sobre la velocidad del controlador y su capacidad para trabajar con 10 mil usuarios y 200 torniquetes? Si bien esto no es posible, la base de datos puede ubicarse en la nube o en un servidor dedicado. Con el tiempo, las capacidades de los controladores crecerán y el sistema descrito anteriormente se puede implementar incluso en grandes empresas con una gran cantidad de empleados y dispositivos ejecutivos.

El futuro

La estandarización como tendenciaLa arquitectura ACS se construirá sobre la base de controladores "inteligentes" que interactuarán independientemente entre sí, teniendo entre ellos varios controladores maestros que actúan como un servidor. También se pueden combinar sobre la base de un único servidor (o varios servidores), que proporciona la lógica de interacción necesaria.

Es necesario que la estandarización de los protocolos sea compatible con todos los actores del mercado, no solo en el nivel de interacción con el controlador, sino también en el nivel de interacción del sistema.

Quizás el desarrollo de un estándar único se implementará en un futuro lejano. Pero incluso si esto no sucede, la estandarización de la interacción basada en la API REST y el acceso a la información a través del navegador debe implementarse lo antes posible.