[Según información pública], el 21 de septiembre, Ginno Security Lab publicó información sobre una vulnerabilidad similar a Simjacker, que permite utilizar un SMS malicioso para controlar las funciones móviles de un dispositivo atacado y así poder enviar SMS, realizar llamadas y obtener información sobre IMEI y geolocalización. El principal problema es que la vulnerabilidad se detecta en el software de las tarjetas SIM y no depende directamente del dispositivo. Cualquier explotación por parte de un atacante será invisible para el propietario, ya que la interacción se llevará a cabo directamente con el WIB.

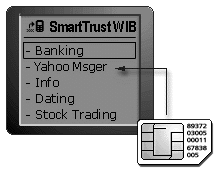

Vulnerable es el navegador de Internet inalámbrico (WIB) de SmartTrust, que es utilizado por la gran mayoría de los operadores de telecomunicaciones.

La escala que afirman los investigadores es aterradora ... pero intentemos averiguar si es tan nueva y tan peligrosa.

Navegador de Internet inalámbrico (WIB)

Este software se utiliza para proporcionar a los usuarios un menú dinámico de funciones de la tarjeta SIM. Por ejemplo, cuando una persona intenta solicitar un saldo a un operador móvil del kit de herramientas SIM. De hecho, es un navegador WAP "cableado", sí, el mismo y bueno navegador web de nuestros jóvenes con WML (Lenguaje de marcado inalámbrico en inglés - "Lenguaje de marcado para dispositivos inalámbricos"), que funciona en SMS OTA (por aire) .

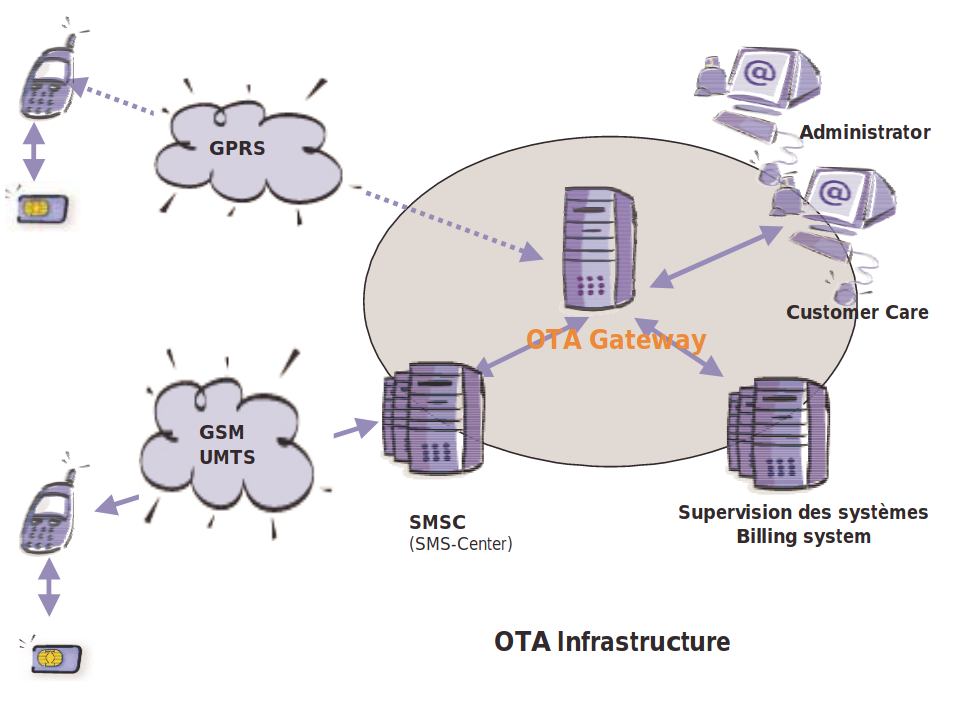

OTA es una tecnología con una arquitectura cliente-servidor que permite que la puerta de enlace del operador controle de forma remota los datos de la tarjeta SIM al recibir mensajes especiales para descargar, activar servicios en un dispositivo móvil (por ejemplo, su suscripción al horóscopo, debitar 100500 dólares por mes). En este caso, necesita una conexión a Internet: Wi-Fi, 3G, LTE, etc.

La puerta de enlace OTA del operador a través del Centro de servicio de mensajes cortos (SMSC) envía el servicio SMS a uno o más dispositivos.

El dispositivo interactúa con la tarjeta SIM a través del sistema operativo del procesador del teléfono (RTOS, sistema operativo en tiempo real del procesador de banda base).

Y sí, su teléfono tiene un segundo sistema operativo que tiene un modo de operación de mayor prioridad que Android / iOS.

Infraestructura OTA

Tecnología por aire (ota)

Implementación de seguridad de OTA

El nivel de protección OTA SMS durante la transmisión se determina por el primer byte del mensaje (encabezado MSL con una máscara de bits de mecanismos de seguridad activos: cifrado, contadores, sumas de verificación). Cuando la tarjeta SIM recibe SMS OTA, el MSL de SMS (MSLsms) se compara con el MSL especificado en la propia tarjeta SIM (MSLsim). Si MSLsim> MSLsms, la tarjeta SIM ignora los comandos OTA.

Al mismo tiempo, se pueden configurar diferentes encabezados MSL para diferentes aplicaciones de servicio de la tarjeta SIM. La aplicación de destino se identifica mediante el código en el encabezado TAR (Referencia de la aplicación Toolkit de 3 bytes).

Más detalles se pueden encontrar aquí: 3GPP TS 23.048

Atacar

Ataque a WIB

#WIBattack

- Para aprovechar la vulnerabilidad, un atacante debe enviar un SMS malicioso de OTA.

- El dispositivo, después de haber recibido SMS, ejecutará el comando APDU (unidad de datos de protocolo de aplicación) ENVELOP COMMAND para transferir la TPDU (Unidad de datos de protocolo de transporte) recibida en SMS desde RTOS al navegador WIB de la tarjeta SIM. Precisamente porque este procedimiento se llevará a cabo a nivel RTOS, la víctima no notará ninguna actividad.

- El navegador WIB ejecutará los comandos recibidos en la TPDU y enviará el comando COMANDO PROACTIVO correspondiente al dispositivo, por ejemplo, CONFIGURAR LLAMADA, ENVIAR SMS, PROPORCIONAR INFORMACIÓN DE UBICACIÓN.

- El dispositivo, siguiendo el comando recibido de la tarjeta SIM, realizará la acción correspondiente.

Condiciones de vulnerabilidad de OTA

Entonces llegamos a lo más interesante.

A continuación se presentan algunas condiciones bajo las cuales es posible un ataque (cualquiera de):

- El encabezado MSL de la tarjeta SIM o la aplicación de destino es 0 o sin activar las propiedades de cifrado KIc / KID.

- Si es posible, rooting simcard: algunas tarjetas SIM se utilizan para las teclas KIc / KID DES, cuyo pirateo fue demostrado por el Dr. Karsten Nohl (Security Research Lab Berlin) en BlackHat 2013. Usando tablas de arcoíris, la piratería toma alrededor de 2 minutos. Con la clave obtenida, un atacante puede firmar un SMS. Según Nohl, alrededor de 750 millones de tarjetas SIM para 2015 se ven afectadas por tales vulnerabilidades. Puedes leer con más detalle e interesantemente:

Vulnerabilidad de cifrado de tarjetas SIM: el alcance del problema | Blog oficial de Kaspersky

Rooting de tarjetas SIM, BlackHat 2013 - Anteriormente se conocían casos de fuga de datos que conducían al compromiso de las claves KIc / KID.

Resumiendo ... "¿el demonio es tan terrible?"

A pesar de las declaraciones aterradoras, la vulnerabilidad se reduce al uso de cifrado débil, fugas de información corporativa y configuración incorrecta de la configuración de seguridad.

Además, la contribución de los investigadores de Ginno Security Lab no está del todo clara, incluso con la advertencia de que sabían sobre la vulnerabilidad en 2015. Además, este vector fue considerado esencialmente por Karsten Nohl en 2013.

Es difícil dar una estimación real de la cantidad de dispositivos vulnerables en este momento. A juzgar por los comentarios sobre el tema Breve introducción a las tarjetas SIM / Habr , nuestros operadores pueden hacer todo bastante bien: Breve introducción a las tarjetas SIM / Comentarios .

PD En 2013, ya había una exageración sobre las vulnerabilidades encontradas por Karsten. Y también todo estaba lleno de noticias sobre el inminente apocalipsis. Pero como el apocalipsis de 2012 ...