El trabajo de Jim Sanborn (Jim Sanborn) Kryptos aún no ha sido descifrado. Esta es probablemente una de las tareas criptográficas sin resolver más famosas e interesantes de nuestro tiempo. O tal vez es un interés artificialmente inflado.

Cryptos apareció en el centro no una, sino

una ,

dos ,

tres .

Pero no hablaremos de él, sino del trabajo anterior de Sanborn: el proyector cirílico, también conocido como Proyector cirílico.

Y así se las arregló para leerlo. Y hay un brazo KGB allí.

No quiere decir que me tomé en serio la piratería de Cryptos, pero me interesé en el tema. Y una de las paradas en mi camino fue Jim Sanborn. Más precisamente, su trabajo.

Entre ellos estaba el proyector cirílico (una vez incluso encontré una traducción como "linterna eslava"). Encontré la solución completa del proyector cirílico solo después de haber seguido todos los pasos.

Escultura

La escultura Proyector cirílico en 1993 se exhibió en el Museo de Arte de Corcoran en Washington bajo el nombre de "Obsolescencia encubierta: La sala del código", en 1997 fue adquirida por la Universidad de Carolina del Norte e instalada en el

campus .

La escultura es una tubería de bronce de 3 metros de altura y un diámetro de 1.5, en el centro de la cual está instalada una lámpara, y las letras están talladas en las paredes de la tubería. Cuando la lámpara está encendida, estas mismas letras talladas se proyectan alrededor de la escultura.

También hay una tableta para esta obra de arte:

JIM SANBORN

Americano, b. 1945

1997 El proyector cirílico

- bronce

El texto cirílico se divide verticalmente en dos mitades.

La mitad contiene un texto codificado, y se refiere a la

peligros de suprimir intelectuales y artísticos

libertad La otra mitad, "Tableaux de Vigenere", es

El texto de decodificación. La forma del cilindro está inspirada en

Máquinas utilizadas para el cifrado.

Obras de arte para la colección de edificios estatales

Cartas

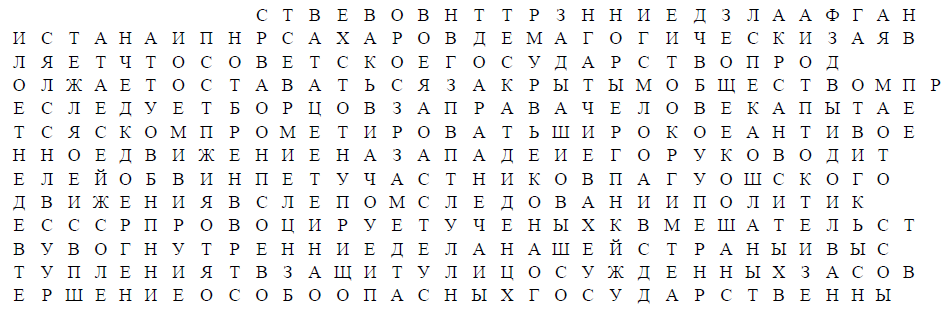

Las letras se pueden dividir en cuatro secciones. O en dos mitades según lo previsto, como se indica en la placa.

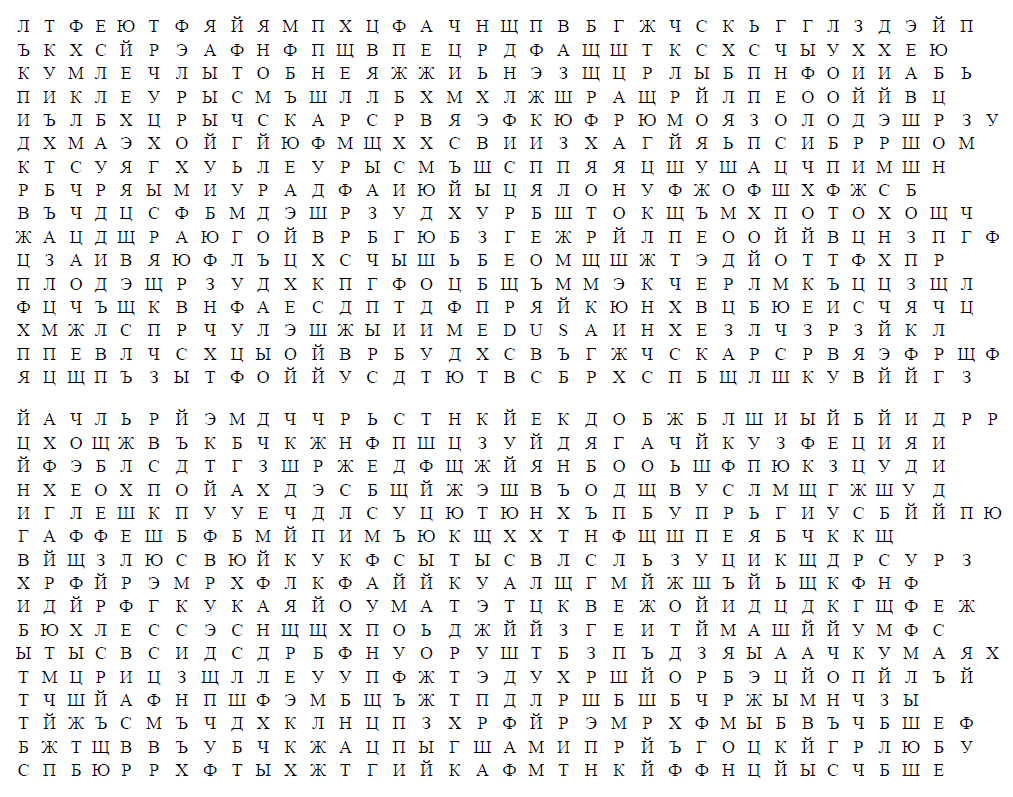

La primera mitad es un texto cifrado y se ve así:

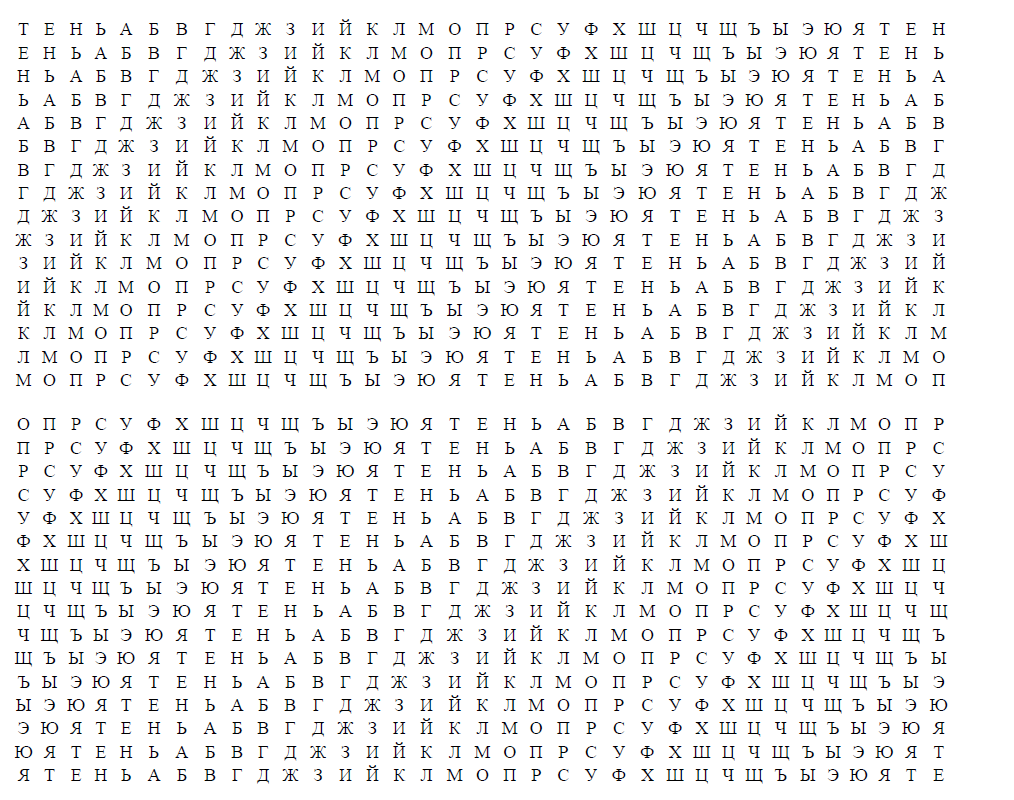

Y aquí está la segunda mitad, que es un cuadrado de Vigenere modificado:

Si alguno de ustedes desea trabajar "con la fuente", puede buscar debajo de los spoilers:

Texto cifradoLTFEYUTFYAYAMPHTSFACHNSCHPVBGZHCHSKGGLZDEYP

KHSYREAAFNFPSCHVPETSRDFASCHTKSHSCHYUHHEHU

KUMLEKINLESSNEADER

PIKLEOURYSMYSHLLLBKHMHLZHSRASCHRYLPEEOYIVC

ILBKHTSRYCHSKARSRVYAEFKYUFRYUMOYAZOLODESHRZU

DKhMAEHOYYUYUFMSHCHSVIIZHAGYAPSIBRSHROM

KTSUYAGHULEURYSM'SHSPPYATSHUSHATSCHPIMSHN

RBCHRYUIMUURADFAYUYALONUFZHOFSHKHFSB

VYCHDTSSFBMDESHRZUDHURBSTOKSCHMHPOTOCHOSCHCH

ZHATSDSCHRAUSHOYVRBGYUBZGEZHREYLPEOOYIVTSNZPGF

ZAIVAYUFLATSKHSCHYSHBEOMSHZHTEDYOTTFHPR

PLODESHRZUDKHKPGFOTSBSCHMMEKCHERLMKATSTSZSCHL

FTSCCHSCHKVNFAESDPTDFPPRYAYKUNHVTSBYUEISCHYACHTS

XMLCHPRESHULESHI MEDUSAINHEZLZZRZIKL

PEVLCHSCHYOYVRBUDKHSVGZHHSKARSRVYAEFRSCHF

YaSchPZyzTFOYyUSDTYuTVSBRhSPbShlShKUVYyGZ

YACHLRYEMDCHCHRSTNYKDOBZHBLISHYYBYIDRR

TSKHOSCHZHVKBCHKZHNFPSHTSZUIDYAGACHYUKFESETSII

YFEBLDSDTGZSHRZHEDFSCHYYANBOOShFPYUKZTSUDI

NKHEOKHPOYAHDESBSHEZHESHVODODSHVUSLMSCHGZHShUD

IGLESHKPUUCHDLSUTSYUTYUNHPBUPRGIUSBYYPYU

GAFFESHBFBMYIPIMYUKSHKHTNFSCHPEYABCHKSCH

VISCHLYUSVYUYUKFFSYSTSVLSLSUKSIKDSDRSURZ

KHRFYREMRKHFLKFAYIKUALSHGMYZHSHYYSHKFNF

IDYRFGKUAYOUMATETTSKVEZOYIDTSDKGSCHFEZH

BYUCHLESSESNSHCHPOJJYZGEITIMMAYYUMFS

YTYSVSIDSDRBFNUORUSHSTBZPDJYAYAACHKUMAYAH

TMCRCZSCHLLEUUPFZHTEDUKHRSHYORBETSYOPYLY

TCHShYAFNPSHFEMBSCHZHTPDLRShBSHBCHRZHYMNCHZY

TYZHSM'CHDHKLNTSPZHRFYREMRKHFMYBVACHCHSHEF

І

SPBURRHFTYZHTGIYKAFMTNKYFFNTSYYES

Mesas de VigenereTENABBWGJZIYKLMOPRSUFHShCHSCHCHYYUYAT

ENABBGJZIYKLMOPRSUFKHSHCHSCHCHYYUE

NABAWGJIJKLMOPRSUFHWHHHHHHM

BABWGJZIYKLMOPRSUVHHCHSCHCHYYUJABYABAB

ABVGJZIYKLMOPRSUFHSHCHSCHCHYAEABABLEABB

BVGJZIYKLMOPRSUFKHSHCHSCHCHYEJAABABG

VGJZIYKLMOPRSUFHShCHSCHCHYEJAABABGD

GJZIYKLMOPRSUFHSHCHSCHCHYAJABABGWJ

JZIYKLMOPRSUFHSHCHSCHYYAJAABABGJJ

ZHIYKLMOPRSUFHShCHSCHCHYUJAJABABVGJZI

ZIYKLMOPRSUFKHShCHSCHCHYUJAJABABVGJZIY

IKLMOPRSUFKHShCHSCHYYYUJAABABVGJZIYK

YKLMOPRSUFKHShCHSCHYYYUJAABABGGJZIYKL

KLMOPRSUFHSHCHSCHEYAJABAWGJJIYKLM

LMOPSUFHHHHHHHHHHHHHHHHH.A.J.

MOPRSUFHShCHSCHCHYAJABABGGJZIYKLMOP

OPRSUFKHShCHSCHYYUJAABABGGJZIYKLMOPR

PROSUFHHHHHHHHHHHHHHHH.M.ABBJHJIYKLMOPRS

RSUFHSHCHSCHYYUJAABABGJJIYKLMOPRSU

SUFHCHCHSCHYEJAJABABGJJIYKLMOPRSUF

UFKHSCHSCHYEJAJABABGJJIYKLMOPRSUFH

FKHSCHSCHYYUJABABBGJZIYKLMOPRSUFHSh

KNOWLEDGEABAWGJJIYKLMOPRSUUF

SHCHSCHCHYUJAABABGGJZIYKLMOPRSUFHShCHSCH

CAPÍTULO 9 EL ABBHGJZIYKLMOPRSUFHSHSCH

EXCLUSIÓN ABBHGJZIYKLMOPRSUFHSHSCHCH

APLICACIÓN ABBHGJIYKLMOPRSUHHCHSCHCHYY

EXCEPTO ABBHGJIYKLMOPRSUHHCHSCHCHYE

EJECUCIÓNABBGGJIYKLMOPRSUFHSHCHSCHEYU

EYATABABGGJIYKLMOPRSUHHCHSCHCHYYUYUA

YUTENABABGJZIYKLMOPRSUFHShCHSCHCHYYUYUYAT

YATENABBGGZHIYKLMOPRSUFHShCHSCHCHYYUYUYUYATE

Cifrado de Vigenere

Los orígenes

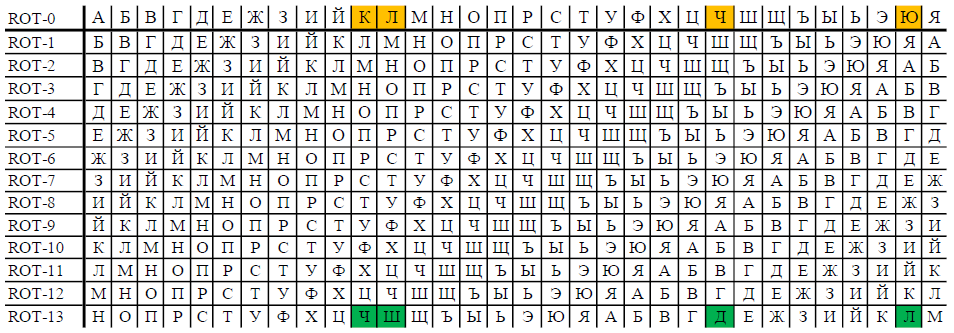

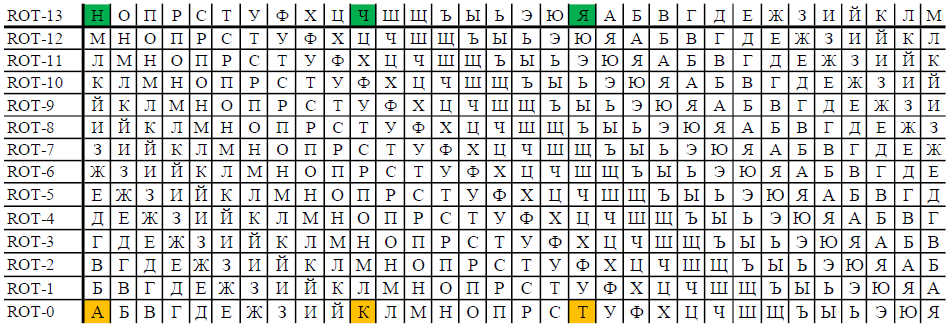

Como se dijo en la placa de identificación del proyector, las tablas Vigenere se utilizan para descifrar. Para lidiar con el cifrado de Vizhener, debes dar un "paso atrás" y recordar sobre el cifrado de César.

El cifrado de César es un cifrado de reemplazo alfabético simple en el que las letras del alfabeto utilizadas para el cifrado se desplazan en relación con lo habitual por un cierto número del rango n-1, donde n es el número de letras en el alfabeto.

Por ejemplo, tome la palabra "CLAVE" y encripte con un desplazamiento de 13:

La salida es "CHSHLD".

Para descifrar, debe hacer la operación inversa: conocer la clave, es decir con qué desplazamiento se cifró el mensaje, busque la letra del texto cifrado y determine qué letra del texto sin formato coincide.

Por ejemplo, "Nanny" para el mismo desplazamiento:

Puede descifrar un mensaje, además de conocer la clave, por ejemplo, mediante una simple enumeración, es decir descifrar el mensaje con cada posible desplazamiento hasta que el resultado sea un texto significativo. O usando análisis de frecuencia. Por supuesto, hay otras opciones, pero lo hice sin ellas.

Análisis de frecuencia

El análisis de frecuencia se basa en el supuesto de que las boyas en un idioma común no se usan de manera uniforme. Por ejemplo, en la oración anterior, la letra O aparece 12 veces, H - 10 veces, A - 6, T - 5, E - 5, C - 4, S - 4, I - 4, B - 4, H - 3, P - 3, P - 3, M - 3, Z - 3, L - 3, B - 2, Y - 2, K - 2, I - 2, Y - 1, D - 1, J - 1, L - 1, S - 1.

Otro ejemplo: la letra del alfabeto inglés "e" es la más utilizada en el idioma inglés. Y una de las palabras más populares (no es del todo correcto llamarlo así, pero no obstante) es el artículo definitivo "the".

Por lo tanto, habiendo visto en el texto cifrado que alguna letra aparece con mayor frecuencia, por ejemplo, "o", podemos suponer que en realidad es la letra "e", y si la combinación de letras "dro" a menudo se encuentra, entonces podemos suponer que bajo él esconde "el".

Además de las frecuencias de las letras en sí, hay varias dependencias de las letras que pueden ir antes y después de la letra.

La distribución de letras en inglés se ve así:

Si el texto cifrado es lo suficientemente largo, puede calcular la frecuencia de aparición de letras en él y luego combinar los gráficos. Con una buena combinación de circunstancias, los gráficos serán aproximadamente similares, aunque no coincidan en picos. Pero a partir de ellos será posible determinar qué compensación se utilizó.

Entonces, ¿qué es Visioner?

Se propuso (en absoluto por Visioner, o más bien no por él primero) utilizar varios alfabetos (de hecho, la idea se implementó de una manera ligeramente diferente, ya con una máquina de cifrado).

Para cifrar el mensaje con este cifrado, debe tomar el "cuadrado de Vigenere", que es un conjunto completo de "cifrados de César", en el que el desplazamiento de las letras en cada línea es igual a una letra. Para el idioma ruso (sin la letra "") el cuadrado se verá así:

Después de eso, debe tomar algunas palabras que se utilizarán como clave.

El proceso de cifrado en sí no es diferente del cifrado de César. La diferencia está en el desplazamiento utilizado.

Por ejemplo, la palabra "SALT".

Encriptaré la primera letra del mensaje con un desplazamiento de 17, el segundo - 14, el tercero - 11, el cuarto - 28.

Después de eso, repita hasta que termine el mensaje: la quinta letra con un desplazamiento de 17, la sexta - 14, y así sucesivamente.

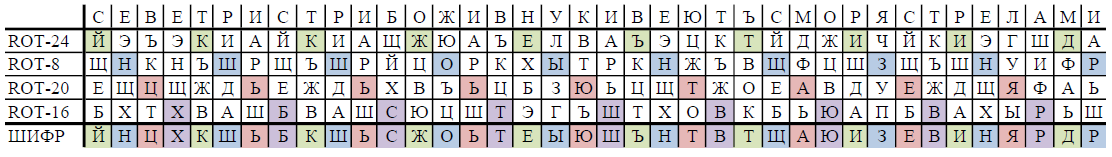

Por ejemplo, tomaré esta línea: "He aquí los vientos, nietos de Stribozh, lanzan flechas desde el mar".

Lo cifraré utilizando el cifrado de César con desplazamientos de 8, 16, 20, 24, así como el cifrado Vigenère con la palabra clave "Cifrado".

El cifrado de Vizhener le permite cambiar la frecuencia de las letras en el texto y esto dificulta la lectura del texto abierto. El análisis de frecuencia puede llevarse a cabo no para todo el texto cifrado, sino dividiéndolo en varios, de acuerdo con la longitud de la clave. Es decir si la clave tiene 4 letras, divida el texto cifrado en 4 partes: en la primera letra del texto cifrado 1, 5, 9, ..., en la segunda - 2, 6, 10, ... y más por analogía con todas las letras. El problema es encontrar la longitud de la clave, pero hay métodos para esto.

Cuanto más larga sea la clave, mejor. Cuanto más corto sea el mensaje, mejor.

Idealmente, la clave debería ser igual al mensaje. En este caso, estamos hablando de

cipherpad .

Para utilizar el cifrado Vigenère, no es necesario utilizar ningún medio técnico, aunque pueden simplificar el uso, aumentar la velocidad de cifrado y descifrado, y también reducir la probabilidad de errores.

Las tablas de Vigenère se pueden modificar incluso para cada letra de la clave, solo habrá un problema con la distribución de las tablas modificadas.

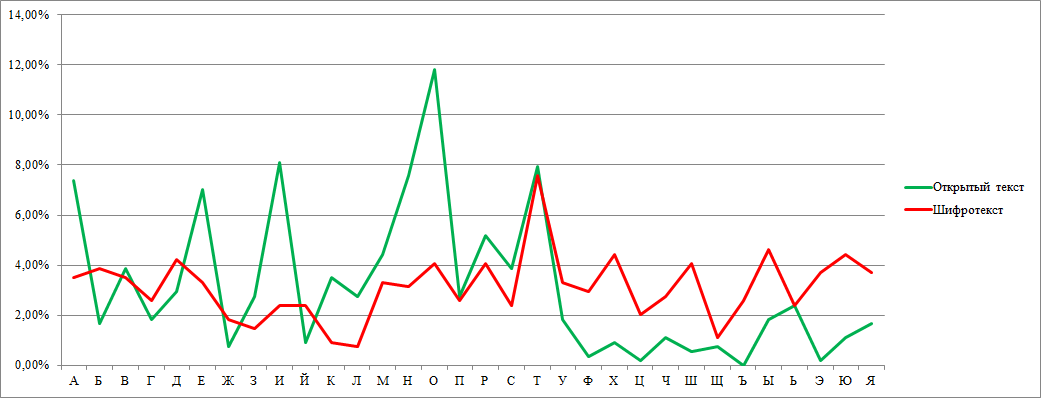

Ejemplo de análisis de frecuencia

Tomaré un texto suficientemente largo:

Un fantasma deambula por el mundo moderno, un fantasma de la criptanarquía. La tecnología informática está a punto de permitir que individuos y grupos se comuniquen e interactúen de forma completamente anónima. Dos personas podrán intercambiar mensajes, hacer negocios, celebrar contratos electrónicos, sin poder establecer los Nombres Verdaderos, las identidades de cada uno. Las interacciones en la red no se pueden monitorear debido a los cambios repetidos en las rutas de los paquetes encriptados y bloquea la advertencia contra interferencias no autorizadas que dotan a los protocolos criptográficos de una protección casi perfecta.

Primero cifraré a César:

Soy un shch a r a W n y u c e u b b y m u v f x y e m f o l p o p s w y y y r y s y r v m b p h t h w y z b v t u t r v m r s b y u o e u r e u e w e e f u r t s x y t x y r b y y g e en m b p b yu y y y y x y e w h h e w b y e l x yu e v a r v l e x sh h x t p h y y z e u b h b b r e t sh w m y u f sh e e l x sh x erysh z e u b v sh f a g u f a g u r t h w y z x w b w t t b x v sh e x t y u q e u s g f x v y b v x x f w x w x h e x e w ia r y a g v yut h r y sh d a y u t r e e l e r y x y t sh a y x x f g y a x c f r o y u en e x b r e w sh u e sh a y u t r e e u u t x h y r en h x m b in t r s y u t y u u a l x e r f xypovyashv u sh a y u a r d sh z x b y x sh a y u v y u y l y a r u v sh z x b h w h w h

Compondré frecuencias para texto abierto y cifrado:

Obviamente, las gráficas son las mismas. Si observa cuántas letras están detrás de las gráficas, puede averiguar qué desplazamiento se utilizó. En este caso, el sesgo fue de 16.

Y ahora cifraré el mismo texto según Visioner. Palabra clave "REDONDA":

I r y f r f k f e f t e f g e f g h a y x f g p h x y a sh sh b y u m y u t e f g e w b y y YUZYYK E YODA YUCHT P MNOCH P O D T U R U R U R M B O E R T P Y Y S N b x x y r r p ne ne b o l u c t e v d d m x y o f f y e y t h w a h a r h r r p p y y s u b y y f d d l s d d v r r y y t g s e w h e t g n a y a p t m h b y s y s h h h b h y x n u sh m z n b y u w sh sh d g a z f r g r d t h y y z w b e x h x b b r f u j y g d u v w y u t sh t h p h y y u e g e d a d h a g a g e v a n g a g y g y t e c d e n d c y s w r b p d e n b r t t m s e th s y o y a i u v a t u r u b b b c b a b c a b a b a b a b b b b b b b b b / a / a / a n h a m x c y y

Y nuevamente, inventaré las frecuencias:

El horario ha cambiado, por lo que simplemente no se presta al análisis de frecuencia.

Proyector Hacking

Búsqueda de palabras clave

¿Cómo puedo descifrar esta cifra? Pero resultó que no era necesario ser pirateado, sino simplemente descifrarlo, porque la clave está en un lugar muy destacado.

Alguien podría haber notado una "anomalía" en el texto cifrado, y alguien en la fotografía de una vista general de la escultura al comienzo del artículo:

Seleccionaré de las tablas de esculturas Vigenère de la línea "MEDUZA", para mayor comodidad de uso:

Comenzaré a descifrar la primera parte del texto cifrado (en una forma más conveniente, mostraré el resultado un poco más tarde):

Procedo a la segunda. Era necesario comenzar de nuevo con la letra "M" en la clave:

Esta parte fue una continuación de la primera parte.

Pero luego debe comenzar de nuevo con la letra "M" para obtener una nueva parte del texto:

El sitio

El sitio proporciona un enfoque para la solución.

El anuncio de la decisión establece que la solución fue encontrada independientemente por dos personas, pero por varias razones no comenzó a publicarse de inmediato. Hay personas que han encontrado una solución: Mike Bales y Frank Corr.

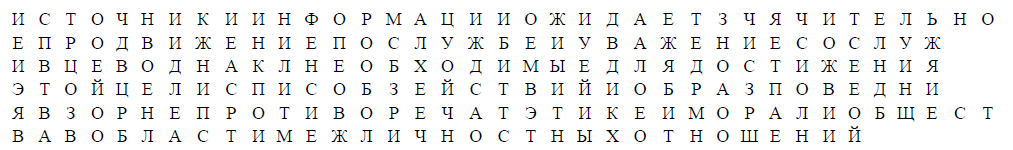

Resultados de descifrado

Ahora queda por poner todo en la forma en que se puede leer el texto: dividido por palabras, colocar al menos aproximadamente signos de puntuación, eliminar la palabra clave:

El arte más elevado en inteligencia clandestina es la capacidad de desarrollar una fuente que usted controlará y controlará por completo. Según la poesía del servicio secreto de inteligencia, una fuente controlada, como regla, proporciona la información más confiable. Controlado es una fuente comprada o ubicada en cualquier otro rizo. Por tradición, el objetivo de un profesional que trabaja en una distribución secreta. Siempre fue para confundir cualquier fuente de información potencialmente valiosa en la red psicológica y apretar esta red en el momento adecuado. Las oportunidades para esto no son muy numerosas, pero aquellos empleados del servicio de la mina que estén desarrollando exitosamente fuentes controlables de información esperarán una promoción sensata y el respeto de sus colegas. Sin embargo, las formas necesarias de lograr este objetivo y estos comportamientos no contradicen la ética y la moral de la sociedad en el campo de las relaciones interpersonales.

Logré encontrar solo una suposición, más similar a la afirmación de que esto es del libro de texto de la KGB para mis empleados que trabajan con agentes.

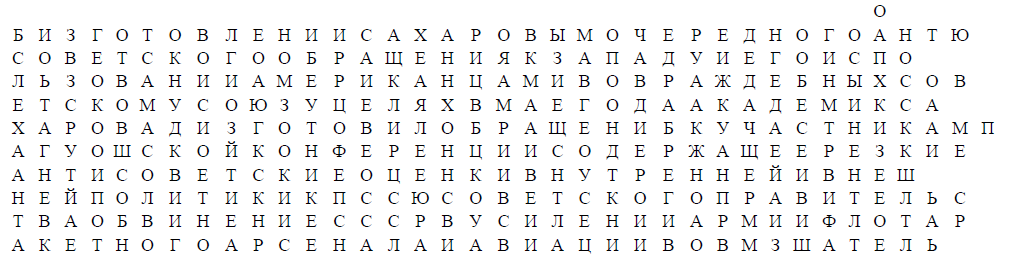

La segunda parte del texto se refiere al académico Sakharov:

Sobre la producción por parte de Sakharov del próximo "llamamiento" antisoviético a Occidente y su uso por los estadounidenses con fines hostiles a la Unión Soviética. En mayo, el académico Sakharov A.D. hizo un "llamamiento" a los "Participantes de la Conferencia de Pugwash" que contenía duras evaluaciones antisoviéticas de las políticas internas y externas del gobierno soviético del PCUS, la URSS acusó de "fortalecer el ejército, la marina, el arsenal de misiles y la aviación", "como un destructor"

Supuestamente, esto es de uno de los documentos de la KGB:

Anomalías

El texto sin formato contiene "errores tipográficos". No creo que estos sean errores tipográficos simples por falta de atención, especialmente porque Jim probablemente tenía el texto fuente ante sus ojos. ¿Con qué propósito se introdujeron estos errores? Una pregunta abierta.

También hay una palabra especial "", también es "COMPORTAMIENTO", en la que falta la carta.

Y lo más interesante es la presencia de la palabra "VZOR" en texto claro. En mi opinión, esta palabra no debería estar aquí.

Personalmente, me parece que hay un "segundo nivel", pero no pude encontrar esa "cerradura" a la que encajaría esta "llave". Tal vez no hay nada aquí.

Análisis de frecuencia del proyector

Inicialmente, pensé que los errores tipográficos en texto sin formato son necesarios para complicar el criptoanálisis de frecuencia. Pero los errores tipográficos eran demasiado pocos para tener un impacto significativo en las frecuencias. Sin embargo, daré gráficos para las frecuencias de texto abierto y cifrado. Tomaré solo la primera parte del texto cifrado como la parte más integral.

Tomé las frecuencias para el alfabeto ruso

aquí .

Antípodas

Sanborn tiene otro trabajo relacionado con el proyector cirílico. Como, sin embargo, con Cryptos. Este trabajo se llama Antípodas y fue creado en 1997.

El trabajo contiene un Cryptos modificado en la parte inglesa y un texto cifrado ampliado del proyector cirílico en la parte rusa.

El proyector cirílico contiene el 75% del texto cifrado Antipode.

El número de letras en las líneas y, en consecuencia, el número de líneas difiere.

Solo daré el resto del texto cifrado.

Texto cifradoFBZHBLSVTCHRYYPTMBOYMSGUMBP

KTRYRAKHKHADGOSHCHDGSTSTSGYUBEMEYSCHYAL

OZCHSHUSFEZHBUHLEYCHShShGOGOESHVESHOCHZHZH

RYUKTSPSHRACHTLBKHMTSYASBLNRGPRUTBESHVESMY

ZFUYAYAZKHUFONSVSHGMYBVSYUBSHSVTSPTATTHSY

REAFEFYFRYAYRUFRFGRDEYFZSCHZCHCHLSLS

TULPZHVKKBCHKZHTGGYUUASHIDPRDSCHZSCHGRSHMR

POZHYFELKPNYRYAACHKUMRFKHTMTRITZZSCHDR

SHZHDRZPVNEOZHNFYEOZHFSHNYRYHLShKKHP

BEHFHOSCHGRGMOYAZHVYUBCHTCHEZHEYPEABYIDHH

FSNCHSCHDPVCHOPRPYAPOATGTSPLFFSHTCHTYFNP

YUTSSYUYUKUAHFLTBKKHVRDNSFVKAAPRPLYYHYRF

YOAZPYILESBEFMYHPLYSHShShGOESHVTSUKG

Descifrado de la misma manera, con la misma palabra clave y la misma letra de la palabra clave, donde terminé decodificando la parte sobre el académico Sakharov. Aquí está el resultado:

En una forma más conveniente:

... Tu en la dzla interna Afganistán y Polonia ". Sakharov declara demagógicamente que el estado soviético sigue siendo una "sociedad cerrada" y persigue a "activistas de derechos humanos". Está tratando de desacreditar el amplio movimiento contra la guerra en Occidente y sus líderes. Acusará a los participantes del movimiento Pugwash de "seguir ciegamente" las políticas de la URSS, provocará que los científicos intervengan en los asuntos internos de nuestro país y salgan en defensa de las personas condenadas por un estado especialmente peligroso ...

Se espera que esta sea una continuación del documento sobre el académico Sakharov.Final

El proyector cirílico es mucho más simple y no contiene esas trampas y sugerencias erróneas como Cryptos. Puede ser resuelto por una persona que no posee ningún conocimiento profundo en criptografía: es suficiente tener conceptos básicos, una reserva de paciencia y una cantidad suficiente de tiempo libre.Me gustaría ser el primero en leer el mensaje cifrado, pero llegué muy tarde.Sin embargo, repetir la forma en que otros fueron también fue muy emocionante.