¿Qué es la red Veeam Powered?

Veeam Powered Network (Veeam PN) es la tecnología utilizada cuando se ejecuta Veeam Recovery en Microsoft Azure (restauración de una máquina virtual en la nube de Microsoft Azure). Con Veeam PN, se establece una conexión VPN entre la red local y la red de Microsoft Azure.

Las tecnologías utilizadas son WireGuard y OpenVPN. La configuración y administración de VPN se realiza a través de la interfaz web.

Veeam PN puede ser útil, por ejemplo, en tales escenarios:

- Proporcionar acceso a la red corporativa a través de la red Microsoft Azure para usuarios remotos.

- Crear una conexión VPN de sitio a sitio entre las oficinas de la empresa y la red de Microsoft Azure, a la que se conectan las máquinas virtuales restauradas en la nube de Microsoft Azure.

- Cree una conexión VPN de punto a sitio entre computadoras remotas y la red de Microsoft Azure, a la cual están conectadas las máquinas virtuales restauradas en la nube de Microsoft Azure.

Para más detalles, bienvenido a cat.

Ejemplo de uso

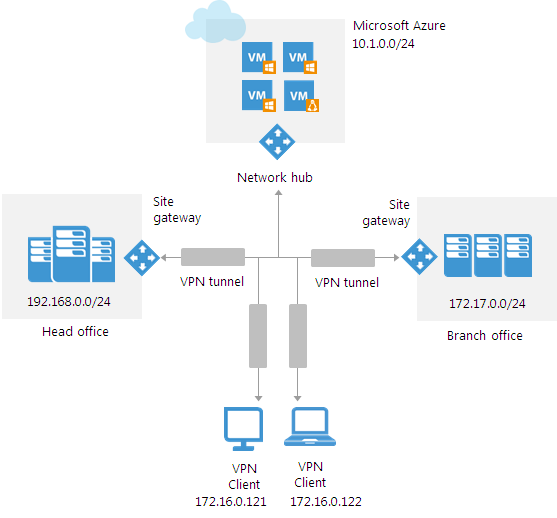

En uno de los escenarios anteriores (

sitio a sitio ), todo el tráfico VPN se controla utilizando los componentes de Veeam:

concentrador de red (concentrador de red) y

puertas de enlace del sitio (puertas de enlace en los sitios).

La red VPN, que se construye de esta manera (a través de Veeam PN), tiene una topología en estrella. Todo el tráfico en la red VPN siempre se enruta a través del concentrador de red.

Con todo esto, no necesita configurar minuciosamente una VPN en muchas máquinas que se ejecutan en sitios remotos, solo instale y configure Veeam PN. Beneficio!

Suponga que desea agregar 3 redes remotas a una red VPN: 2 redes locales y una red en la nube en Microsoft Azure. Para esta configuración, debe implementar un concentrador de red en la nube de Microsoft Azure y una puerta de enlace en cada una de las redes locales. Todo el tráfico se enrutará a través de un concentrador de red en la nube.

Otro ejemplo

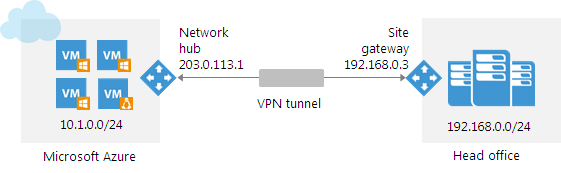

En otro escenario (

sitio a sitio ), el concentrador de red se configura en la red donde desea proporcionar acceso de usuario (esto puede ser una red en la nube o una red local).

Para dar acceso a un usuario remoto a una red VPN organizada utilizando Veeam PN, debe configurar OpenVPN en la máquina del usuario. Para comunicarse con una máquina en una red VPN, este usuario debe conectarse al concentrador de red, y ese usuario ya dirigirá el tráfico a los recursos necesarios en la red VPN.

Tenga en cuenta que no es necesario configurar una puerta de enlace de acceso público, una dirección IP pública o un nombre DNS.

En la imagen, este escenario se verá así:

Aquí encontrará

Aquí encontrará una guía detallada y una descripción de los diferentes escenarios de uso de Veeam PN.

Después de conocer esta solución, los usuarios, por supuesto, querían algo nuevo en funcionalidad. Y esto es lo que se implementó en la versión 2.0:

- Transición a la tecnología WireGuard

- En consecuencia, mejor seguridad y mayor productividad.

- Elección de protocolo (TCP o UDP)

- Procedimiento de implementación simplificado

Transición a la tecnología WireGuard

En la última versión de la solución Veeam PN, hemos pasado de usar OpenVPN a WireGuard, ya que WireGuard se está convirtiendo gradualmente en el nuevo estándar en la industria de la tecnología VPN.

WireGuard escala bien, admite un nivel bastante alto de seguridad con encriptación mejorada, supera OpenVPN en ancho de banda.

Los desarrolladores de WireGuard lograron tales resultados al usar el kernel directamente y escribir código "desde cero", y con significativamente menos líneas de código (en WireGuard solo hay 4,000 líneas versus 600,000 en OpenVPN).

La confiabilidad también ha aumentado cuando se trabaja con una gran cantidad de sitios, lo que sin duda será útil para la copia de seguridad y la replicación.

El propio Linus Torvalds habló a favor de WireGuard como un nuevo estándar de facto para VPN:

"¿Puedo expresar una vez más mi amor por [WireGuard] y esperar que se fusione pronto? Tal vez el código no sea perfecto, pero lo he descremado y, en comparación con los horrores de OpenVPN e IPSec, es una obra de arte ”.

Linus Torvalds, en la lista de correo del kernel de Linux

“¿Puedo expresar una vez más mi amor y la esperanza de que pronto se incluya en el núcleo? Quizás el código no sea perfecto, pero en comparación con los horrores de OpenVPN e IPSec, es una obra de arte ”.

Linus Torvalds, en la lista de correo del kernel de Linux

El equipo de desarrollo de Veeam PN reescribió el código fuente en consecuencia.

Importante! Al mismo tiempo, como comprenderá, una actualización para los usuarios de la versión 1.0 se ha vuelto imposible, se requiere una reinstalación completa.

Seguridad mejorada, mayor productividad

Una de las razones para cambiar de OpenVPN a WireGuard fue la mejora de la seguridad en WireGuard. Y la seguridad es uno de los puntos clave para cualquier solución VPN.

WireGuard utiliza versiones criptográficas para prevenir ataques criptográficos. El argumento es el siguiente: durante la autenticación, es más fácil trabajar con versiones de primitivas que utilizar la negociación cliente-servidor del tipo de cifrado y las longitudes de las claves.

Gracias a este enfoque de cifrado, así como a la eficiencia del código con WireGuard, es posible lograr indicadores de rendimiento más altos que con OpenVPN.

Esto significa que la nueva versión de la solución Veeam PN puede hacer frente a cantidades de información significativamente mayores, 5-20 veces más que OpenVPN, según los resultados de la prueba (dependiendo de la configuración del procesador). Con tal productividad, la nueva tecnología espera una gama mucho más amplia de tareas que simplemente transferir datos desde una oficina remota o desde un laboratorio doméstico. Hoy, Veeam PN no solo es una forma de establecer una conexión segura entre varios sitios, sino que también transmite cientos de megabits por segundo sin interferencia, y esto es muy útil para la protección y recuperación de datos.

Elección de protocolo

Uno de los matices en el trabajo de WireGuard es el uso de UDP. Se cree que esto puede ser un obstáculo para el uso de WireGuard en redes seguras en las que, de manera predeterminada, el uso de TCP es preferible a UDP.

Para superar esta limitación, nuestros ingenieros idearon una opción de encapsulación: el tráfico UDP cifrado se transmite a través de un túnel TCP. Ahora los usuarios tendrán la oportunidad de elegir la opción adecuada (trabajar con TCP o UDP) dependiendo de la configuración de seguridad de la red.

La instalación y la configuración son muy simples: WireGuard se puede instalar en el servidor Ubuntu utilizando un script, también hay una opción para incrustar en la aplicación.

Nota: OpenVPN todavía se usa para conexiones

punto a sitio (

punto a sitio ), ya que los clientes OpenVPN se distribuyen ampliamente entre las plataformas. El acceso del cliente al centro Veeam PN es a través de OpenVPN, y la conexión de sitio a sitio (de sitio a sitio) usando WireGuard (ver ejemplos arriba).

Y una cosa mas

Además de cambiar a WireGuard para conexiones de

sitio a sitio , Veeam PN 2.0 tiene otras características nuevas, en particular:

- Soporte para el reenvío directo de DNS, transferencia automática de la configuración de DNS a las máquinas cliente para determinar los FQDN en todos los sitios conectados

- Mejoras en la integración con Microsoft Azure.

- Nuevo informe de progreso de implementación.

Enlaces utiles