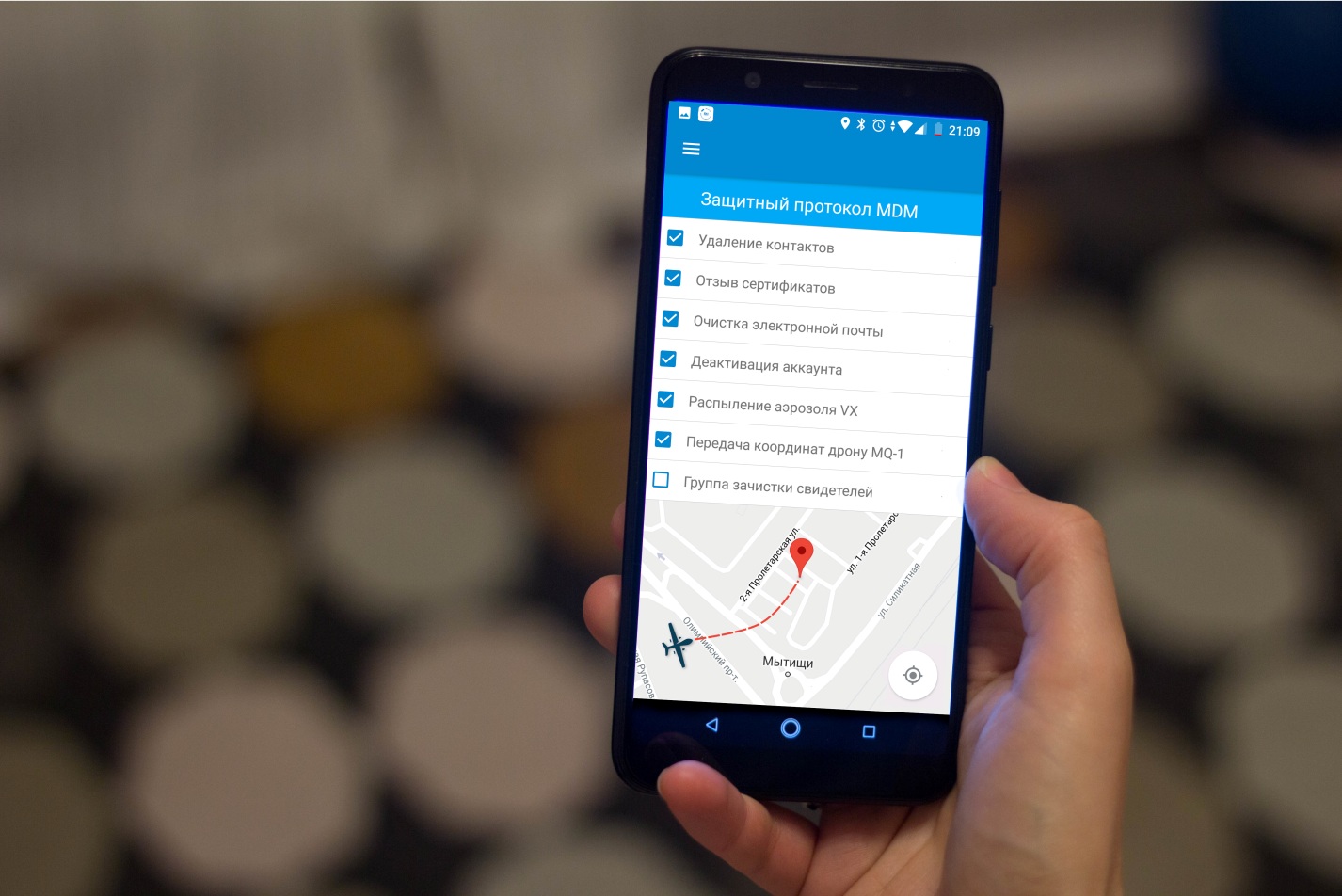

Cuando hablan de MDM, que es Administración de dispositivos móviles, por alguna razón, todos presentan inmediatamente un interruptor de apagado que socava remotamente un teléfono perdido a las órdenes de un oficial de seguridad de la información. No, en general, esto también existe, solo que sin efectos pirotécnicos. Pero todavía hay un montón de otras tareas rutinarias que se realizan con MDM mucho más fácil y sin dolor.

El negocio busca optimizar y unificar procesos. Y si antes un nuevo empleado tenía que ir a un sótano misterioso con cables y bombillas, donde los viejos sabios de ojos rojos ayudaron a configurar el correo corporativo en su Blackberry, ahora MDM se ha convertido en un ecosistema completo que le permite realizar estas tareas en dos clics. Hablaremos sobre la seguridad, la Coca-Cola con pepino y las diferencias entre MDM y MAM, EMM y UEM. Y también sobre cómo participar remotamente en un trabajo vendiendo pasteles.

Viernes en el bar

Incluso las personas más responsables a veces se relajan. Y, como suele suceder, se olvidan de las mochilas, las computadoras portátiles y los teléfonos móviles en cafeterías y bares. El mayor problema es que la pérdida de estos dispositivos puede convertirse en un gran dolor de cabeza para el departamento de seguridad de la información si contienen información confidencial de la empresa. Los empleados de la misma Apple lograron registrarse al menos dos veces, primero perdieron el

prototipo del iPhone 4 y luego, el

iPhone 5 . Sí, ahora la mayoría de los teléfonos móviles vienen con encriptación lista para usar, pero las mismas computadoras portátiles corporativas no siempre están configuradas con encriptación del disco duro de manera predeterminada.

Además, comenzaron a surgir amenazas, como el robo selectivo de dispositivos corporativos para extraer datos valiosos. El teléfono está encriptado, todo es lo más seguro posible y todo eso. ¿Pero notó la cámara de vigilancia debajo de la cual desbloqueó el teléfono antes de que fuera robado? Dado el valor potencial de los datos en un dispositivo corporativo, tales modelos de amenazas se han vuelto bastante reales.

En general, la gente sigue siendo esclerótica. Muchas empresas en los EE. UU. Comenzaron a relacionarse con las computadoras portátiles como consumibles, que inevitablemente se olvidarían en un bar, hotel o aeropuerto. Hay evidencia de que en los mismos aeropuertos de EE. UU.

Olvidan unas 12,000 computadoras portátiles cada semana, de las cuales al menos la mitad contienen información confidencial sin ninguna protección.

Todo esto agregó bastante canas a los guardias de seguridad y condujo al desarrollo de MDM (Mobile Device Management) al principio. Luego hubo una necesidad de administrar el ciclo de vida de las aplicaciones móviles en dispositivos controlados, y aparecieron las soluciones MAM (Mobile Application Management). Hace unos años, comenzaron a unirse bajo el nombre general EMM (Enterprise Mobility Management), un sistema único para administrar dispositivos móviles. El apogeo de toda esta centralización son las soluciones UEM (Unified Endpoint Management).

Cariño, compramos un zoológico

Los primeros en aparecer fueron los proveedores que ofrecieron soluciones para la gestión centralizada de dispositivos móviles. Una de las compañías más famosas, Blackberry, sigue viva y no se siente mal. Incluso en Rusia está presente y vende sus productos, principalmente para el sector bancario. SAP y varias compañías más pequeñas como Good Technology, que luego compró Blackberry, también ingresaron a este mercado. Al mismo tiempo, el concepto BYOD estaba ganando popularidad, cuando las compañías intentaron ahorrar en el hecho de que los empleados arrastraban sus dispositivos personales al trabajo.

Es cierto que rápidamente se hizo evidente que el soporte técnico y la seguridad de la información ya están sorprendidos por solicitudes como "Cómo configuro MS Exchange en mi Arch Linux" y "Necesito una VPN directa a un repositorio Git privado y una base de datos de productos de mi MacBook". Sin soluciones centralizadas, todos los ahorros en BYOD se convirtieron en una pesadilla en términos de mantenimiento de todo el zoológico. Las empresas necesitaban que toda la gestión fuera automática, flexible y segura.

En el comercio minorista, la historia ha evolucionado un poco diferente. Hace unos 10 años, las empresas de repente se dieron cuenta de que había dispositivos móviles. Solía ser que los empleados estaban sentados detrás de monitores de tubo caliente, y en algún lugar cercano había un dueño barbudo de un suéter presente de manera invisible, lo que hacía que todo funcionara. Con la llegada de los teléfonos inteligentes completos, las funciones de PDA especializadas raras ahora se pueden transferir a un dispositivo en serie de bajo costo regular. Al mismo tiempo, llegué a comprender que este zoológico necesita ser administrado de alguna manera, ya que hay muchas plataformas, y todas son diferentes: Blackberry, iOS, Android y luego Windows Phone. A gran escala empresarial, cualquier gesto manual es un disparo en el pie. Tal proceso consumirá valiosas horas hombre de unidades de TI y soporte.

Al principio, los proveedores ofrecían productos MDM separados para cada plataforma. Era bastante típico que solo los teléfonos inteligentes con iOS o Android estuvieran controlados. Cuando lo resolvimos más o menos con los teléfonos inteligentes, resultó que las terminales de recopilación de datos en el almacén también debían gestionarse de alguna manera. Al mismo tiempo, realmente necesita enviar un nuevo empleado al almacén para que simplemente escanee los códigos de barras en los cuadros necesarios e ingrese estos datos en la base de datos. Si tiene almacenes en todo el país, el soporte se ha vuelto bastante difícil. Es necesario conectar cada dispositivo a Wi-Fi, instalar la aplicación y proporcionar acceso a la base de datos. Con el MDM moderno, o más bien EMM, usted toma el administrador, le da la consola de administración y configura miles de dispositivos con scripts de plantilla desde un solo lugar.

Terminales en McDonald's

En el comercio minorista, hay una tendencia interesante: alejarse de las cajas registradoras fijas y los puntos de registro de mercancías. Si antes en el mismo video de M. le gustaba la tetera, tenía que llamar al vendedor y pisotear con él por todo el pasillo hasta la terminal estacionaria. En el camino, el cliente logró olvidar diez veces por qué iba y cambió de opinión. El efecto mismo de la compra impulsiva se perdió. Ahora, las soluciones MDM le permiten al vendedor acercarse inmediatamente al terminal POS y realizar un pago. El sistema integra y configura terminales de almacén y vendedores desde una única consola de administración. En un momento, una de las primeras compañías que comenzó a cambiar el modelo de una caja registradora tradicional fue McDonald's con sus paneles interactivos de autoservicio y niñas con terminales móviles que tomaron pedidos justo en el medio de la línea.

Burger King también comenzó a desarrollar su ecosistema al agregar una aplicación que le permitía hacer un pedido de forma remota para que se preparase con anticipación. Todo esto se combinó en una red armoniosa con bastidores interactivos administrados y terminales móviles en los empleados.

Usted mismo un cajero

Muchos hipermercados de comestibles reducen la carga en los cajeros al instalar cajas registradoras de autoservicio. El globo fue más lejos. Ellos en la entrada ofrecen tomar el terminal Scan & Go con un escáner integrado, con el cual simplemente escanea todos los productos en el acto, los pone en paquetes y sale, pagando. No es necesario destripar los comestibles dispuestos en paquetes en la caja. Todas las terminales también se gestionan de forma centralizada y se integran con los almacenes y otros sistemas. Algunas compañías están probando soluciones similares integradas en el carro.

Mil sabores

Una canción separada es máquinas expendedoras. Deben actualizarse en el firmware de la misma manera, para monitorear los restos de café quemado y leche en polvo. Además, sincronizándolo todo con los terminales del personal. De las grandes compañías, Coca-Cola se distinguió a este respecto, que anunció un premio de $ 10,000 por la receta de bebida más original. En cierto sentido, permitió a los usuarios mezclar las combinaciones más adictivas en dispositivos de marca. Como resultado, aparecieron opciones para la cola de jengibre y limón sin azúcar y Sprite de vainilla y durazno. Antes del sabor de la cera de los oídos, como en los dulces Every Flavor Beans de Bertie Bott, todavía no parecían alcanzarlo, pero estaban muy decididos. Toda la telemetría y la popularidad de cada combinación se controlan cuidadosamente. Todo esto también se integra con las aplicaciones móviles de los usuarios.

Estamos a la espera de nuevos gustos.

Vendemos pasteles

La belleza de los sistemas MDM / UEM es que puede escalar rápidamente su negocio mediante la conexión remota de nuevos empleados. Puede organizar la venta de pasteles condicionales en otra ciudad con plena integración con sus sistemas en dos clics. Se verá más o menos así.

Se trae un nuevo dispositivo al empleado. En la caja, un trozo de papel con un código de barras. Escanear: el dispositivo se activa, se registra en MDM, toma el firmware, se aplica y se reinicia. El usuario ingresa sus datos o un token de una sola vez. Eso es todo. Ahora tiene un nuevo empleado que tiene acceso al correo corporativo, datos sobre saldos de acciones, aplicaciones necesarias e integración con un terminal de pago móvil. Una persona llega al almacén, recoge la mercancía y la lleva a los clientes directos, aceptando el pago con el mismo dispositivo. Casi como en las estrategias para contratar un par de nuevas unidades.

Como se ve

Uno de los sistemas UEM más funcionales del mercado es VMware Workspace ONE UEM (anteriormente AirWatch). Le permite integrarse con casi

cualquier sistema operativo móvil y de escritorio y con ChromeOS. Incluso Symbian lo fue hasta hace poco. Workspace ONE también es compatible con Apple TV.

Otra ventaja importante. Apple permite que solo dos MDM, incluido Workspace ONE, profundicen en la API antes de lanzar una nueva versión de iOS. Para todos, en el mejor de los casos, en un mes, y para ellos en dos.

Simplemente establece los escenarios de uso necesarios, conecta el dispositivo y luego funciona, como dicen, de forma automática. Las políticas, las restricciones llegan, se proporciona el acceso necesario a los recursos de la red interna, se completan las claves y se instalan los certificados. Después de unos minutos, el nuevo empleado tiene un dispositivo que ya está completamente listo para trabajar, del cual fluye continuamente la telemetría necesaria. La cantidad de escenarios es enorme, desde bloquear la cámara del teléfono en una ubicación geográfica específica hasta SSO por huella digital o cara.

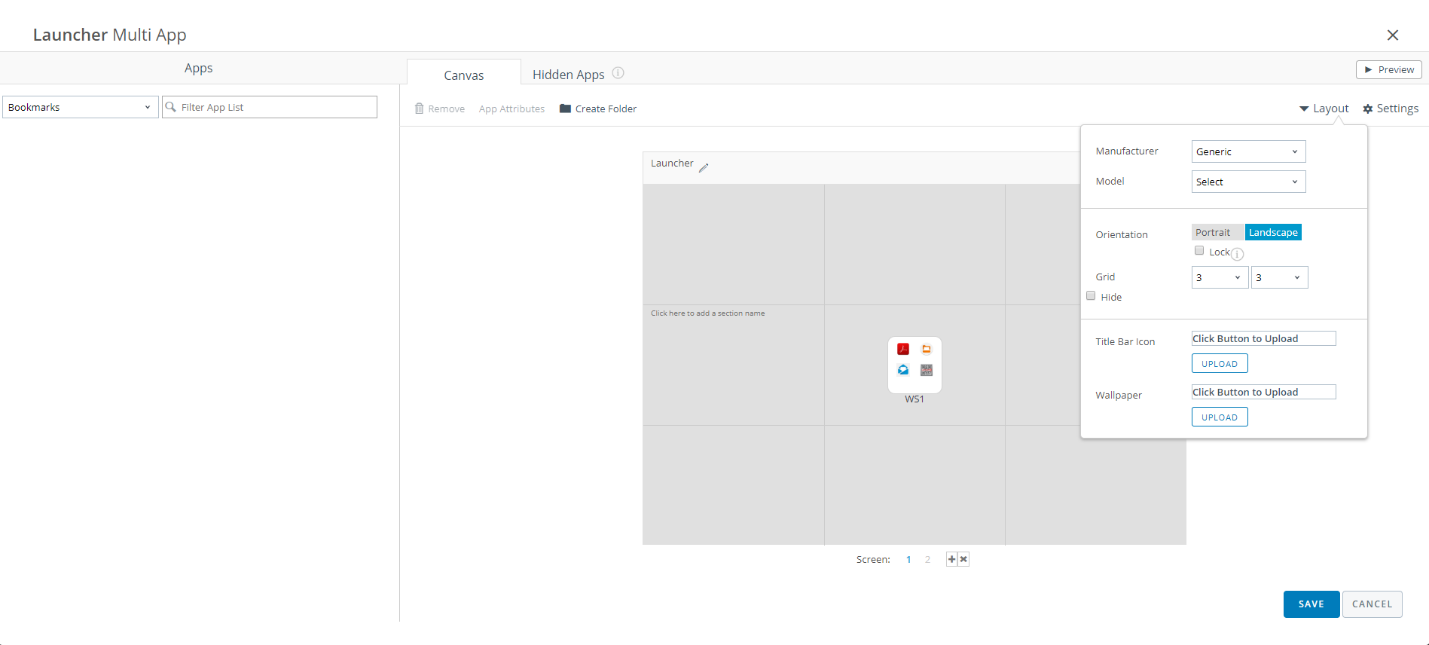

El administrador configura el iniciador con todas las aplicaciones que vuelan al usuario.

Todos los parámetros posibles e imposibles, como el tamaño de los iconos, la prohibición de su movimiento, la prohibición del icono de la llamada y los contactos, también están configurados de manera flexible. Dicha funcionalidad es útil cuando se usa la plataforma Android como un menú interactivo en un restaurante y tareas similares.

Desde el lado del usuario se ve algo como esto Otros vendedores tienen soluciones interesantes. Por ejemplo, EMM SafePhone de NII SOKB proporciona soluciones certificadas para la transferencia segura de voz y mensajes con cifrado y grabación.

Teléfonos enrutados

Un dolor de cabeza para la seguridad de la información son los teléfonos rooteados, donde el usuario tiene los máximos derechos. No, puramente subjetivo, esto es ideal. Su dispositivo debe otorgarle derechos de control total. Desafortunadamente, esto va en contra de las tareas corporativas que requieren que el usuario no pueda influir en el software corporativo. Por ejemplo, no debería poder ingresar a una sección protegida de la memoria con archivos o deslizarse en un GPS falso.

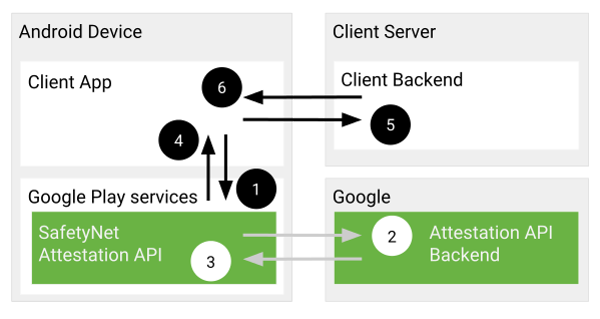

Por lo tanto, todos los proveedores de una forma u otra intentan detectar cualquier actividad sospechosa en el dispositivo administrado y bloquean el acceso cuando detecta derechos de root o firmware no estándar.

Android generalmente se basa en la

API SafetyNet . De vez en cuando, el mismo Magisk le permite omitir sus controles, pero, por regla general, Google lo soluciona muy rápidamente. Hasta donde sé, el mismo Google Pay no volvió a funcionar en dispositivos rooteados después de la actualización de primavera.

En lugar de salida

Si es una empresa grande, debería considerar la posibilidad de presentar UEM / EMM / MDM. Las tendencias actuales sugieren que tales sistemas están encontrando una aplicación más amplia, desde iPad bloqueado como terminales en la confitería hasta grandes integraciones con bases de almacén y terminales de mensajería. Un único punto de gestión y una rápida integración o un cambio en el papel de un empleado proporcionan grandes ventajas.

Mi correo es SVinogradskiy@croc.ru