Hace dos semanas, en Habré,

hablaron sobre el protocolo DNS sobre HTTPS (DoH) , recientemente adoptado como el estándar RFC 8484. El protocolo de encriptación DNS desarrollado por Mozilla, Google y Cloudflare anula los intentos de monitorear el tráfico humano en el medio. Elimina el "enlace más débil" en HTTPS: consultas DNS abiertas, mediante las cuales ahora el estado o un atacante a nivel de proveedor puede rastrear el contenido de los paquetes DNS e incluso reemplazarlos. Esto le permite bloquear el acceso al recurso por dirección IP o nombre de dominio.

Y lo más importante, la organización de Mozilla decidió habilitarlo de forma predeterminada en el navegador Firefox. Hasta ahora, solo para usuarios de EE. UU. Pero a la luz del hecho de que queda menos de un mes y medio antes de que entre en vigencia la ley de aislamiento de Runet, y la ley de Yarovaya ya ha entrado en vigencia, los métodos de encriptación de tráfico son más relevantes que nunca para proteger contra el espionaje en Internet ruso.

Pero ahora la noticia no es muy buena. Resulta que en algunos países donde la censura de tráfico ya está a nivel estatal, Mozilla puede cambiar de opinión. Esto se está

discutiendo en el Reino Unido . Teóricamente, esto podría suceder en Rusia.

La decisión de Mozilla de habilitar DoH fue una preocupación en el Reino Unido, ya que la tecnología viola muchos de los sistemas centralizados de filtrado y bloqueo, que "impiden el fácil acceso a imágenes de abuso infantil, materiales pirateados y terroristas, y también afectan los sistemas de control parental".

The Guardian ha accedido a una carta enviada por Nicky Morgan al Secretario de Cultura del Reino Unido. En él, Alan Davidson, vicepresidente de política global, confianza y seguridad de Mozilla, escribe que la organización sin fines de lucro "no tiene planes para habilitar nuestra función predeterminada de DoH en el Reino Unido y no lo hará sin un mayor compromiso con las partes interesadas públicas y privadas". .

Davidson explica los beneficios del cifrado de tráfico: “Creemos firmemente que DoH ofrecerá beneficios de seguridad reales para los ciudadanos del Reino Unido. El DNS es una de las partes más antiguas de la arquitectura de Internet y no se ve afectado en gran medida por los esfuerzos para mejorar la seguridad de Internet. Dado que las consultas DNS actuales no están encriptadas, la ruta entre el ciudadano y el sitio todavía está abierta y utilizada por los malos participantes que quieren violar la privacidad del usuario, atacar las comunicaciones y espiar actividades en Internet. La información más personal de las personas, como sus datos relacionados con la salud, se puede rastrear, recopilar, transmitir y utilizar en contra de los intereses de las personas. Sus ciudadanos merecen protección contra esta amenaza ".

Por lo tanto, Mozilla está tratando de convencer a los servicios gubernamentales y explicarles los méritos de DoH. Pero todos entienden que uno de los efectos secundarios del cifrado de tráfico en el Reino Unido es que también pasa por alto los filtros web del Reino Unido, que utilizan la misma técnica de intercepción de DNS para evitar el acceso a sitios web bloqueados por los proveedores de servicios de Internet.

Internet Watch Foundation, que proporciona a los proveedores de Internet una lista de sitios web bloqueados para filtrar, expresó su preocupación por esta tecnología: “Creemos que la forma en que se propone implementar DNS sobre HTTPS puede mostrar a millones de personas en todo el mundo terribles imágenes de niños que son abusados sexualmente, y pueden significar que las víctimas de tal violencia estarán abiertas a la vista de innumerables espectadores ", dijo una portavoz de The Register.

Recientemente, por esta razón, la Asociación de Proveedores de Servicios de Internet de Gran Bretaña (ISPA-Reino Unido)

llamó a Mozilla "uno de los principales villanos de Internet" . Según ISPA-Reino Unido, Mozilla recibió el título de "villano de Internet" "por su enfoque para implementar DNS sobre HTTPS de tal manera que eluda las obligaciones de filtrado y control parental británicas, socavando los estándares de seguridad de Internet en el Reino Unido".

“Nos preocupan las empresas y organizaciones que recopilan y venden en secreto datos de usuarios. Por lo tanto, agregamos protección de seguimiento ",

escribió Clark en nombre de Mozilla poco después de la adopción del estándar. "Gracias a estas dos iniciativas (+ Trusted Recursive Resolver), se eliminan las filtraciones de datos que han sido parte del sistema de nombres de dominio desde su creación hace 35 años".

“Por lo general, el solucionador le dice a cada servidor DNS qué dominio está buscando. Esta solicitud a veces incluye su dirección IP completa. Y si no es una dirección completa, con mayor frecuencia la solicitud incluye la mayor parte de su dirección IP, que puede combinarse fácilmente con otra información para establecer su identidad.

Esto significa que cada servidor que solicite ayuda con la resolución de nombres de dominio ve qué sitio está buscando. Además, cualquiera que se dirija a estos servidores también verá sus solicitudes. Hay varias formas en que dicho sistema compromete los datos del usuario. Los dos principales son tracking (tracking) y spoofing (spoofing).

Basado en información total o parcial sobre la dirección IP, es fácil determinar la identidad de la persona que solicita acceso a un sitio en particular. Esto significa que el servidor DNS y cualquier usuario en camino a este servidor DNS (enrutador en camino) pueden crear un perfil de usuario. Pueden hacer una lista de todos los sitios que has visto.

Y estos son datos valiosos. "Muchas personas y empresas están dispuestas a pagar mucho para ver su historial de navegación".

De un artículo de Lin Clark

Sin embargo, después de una gran protesta pública, un mes después ISPA-UK retiró este "premio" y canceló por completo la nominación con el comentario de que "claramente envía el mensaje equivocado".

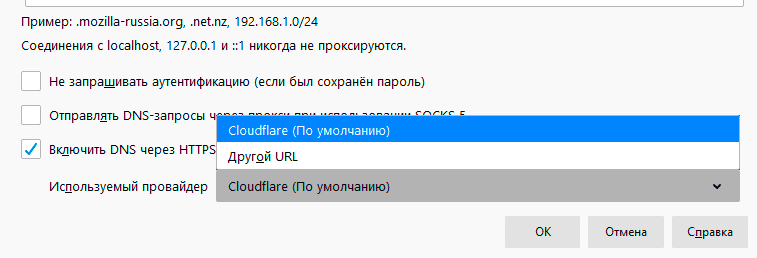

Google también ha anunciado planes para probar DoH en su navegador Chrome a partir de octubre. La compañía no incluirá DoH para cada usuario, pero dice que, de manera predeterminada, DoH funcionará para aquellos usuarios expertos en tecnología que elijan cambiar su proveedor de DNS a compañías como Google, Cloudflare y OpenDNS.

Para preservar la censura, un representante del gobierno del Reino Unido cita la necesidad de proteger a los niños: "La explotación sexual de niños es un crimen atroz que el gobierno busca combatir", dijo. Si bien nos esforzamos por mantener la seguridad y la privacidad en Internet, es imperativo que todos los sectores de la industria digital tengan en cuenta la seguridad de los niños al diseñar sus sistemas y servicios. "Estamos trabajando con la industria para resolver cualquier problema potencial como parte de nuestro trabajo continuo para hacer del Reino Unido el lugar más seguro del mundo para acceder a Internet".

¿Por qué surgieron tales desacuerdos en torno al bloqueo de DNS? Los expertos de la industria creen que el problema puede estar en los acuerdos corporativos. Fue por ellos que todos se rebelaron contra Mozilla así:

"De hecho, todo es simple",

escribió el experto ruso Mikhail Klimarev, director ejecutivo de Internet Security Society. - La Asociación de Proveedores del Reino Unido ha luchado durante mucho tiempo contra el bloqueo. Como resultado, acordaron con el gobierno que el bloqueo se realizará "por DNS". Es decir, sin ningún DPI y "por IP". Es por eso que Mozilla es un villano. Para el bloqueo por DNS será inútil. Más precisamente, todos sabían sobre esto antes, y Mozilla ha declarado públicamente que ahora todo esto es inútil. Y ahora los miembros de la Asociación tendrán que renegociar de alguna manera. O tomar lecciones del ILV ".

El protocolo DoH hace que sea mucho más difícil para las autoridades bloquear, pero en teoría, las autoridades aún pueden monitorear el tráfico. Si observa el problema de las cerraduras de manera más global, entonces, en esta situación, la pregunta surge una y otra vez. La redacción de los partidarios del filtrado de estado sugiere que la introducción del cifrado y la buena privacidad amenazan la seguridad del usuario, porque el "defensor" del estado no podrá protegerlo. En este caso, DNS sobre HTTPS impide que los proveedores filtren contenido dañino. Esta lógica contrasta la privacidad y la seguridad.

La privacidad personal se puede contrastar con la seguridad pública. Ahora hay

discusiones sobre qué es más importante y en qué dirección cambiar el énfasis. Por ejemplo, las autoridades de algunos países tienden a

prohibir el cifrado de extremo a extremo en cualquier mensajero en general . Algunos gobiernos introducen el filtrado forzado del tráfico, restringiendo el acceso público a una lista específica de sitios, tanto en el Reino Unido como en Rusia.

Los defensores del concepto opuesto de privacidad personal apuntan a la difusión de la vigilancia, que a la larga amenaza la vida normal de una persona. Esto también se afirma en el Manifiesto de Mozilla, donde se lee el principio Nº 4: "La seguridad y la privacidad de los usuarios de Internet son fundamentales y no pueden considerarse cuestiones secundarias".

Al rechazar el cifrado, una persona en realidad se niega a protegerse. Esto se ve claramente en el ejemplo de DNS sobre HTTPS, que protege contra ataques MiTM, incluida la suplantación de páginas. Por lo tanto, los defensores de la privacidad personal dicen que el cifrado del tráfico y la protección contra la vigilancia de Internet no es una opción, sino una cuestión de supervivencia en la sociedad tecnológica del futuro.