La semana pasada, se desarrolló una historia sobre ataques a software vulnerable en tarjetas SIM.

El ataque SimJacker

previamente explotado activamente no fue el único descubierto. Los investigadores de Ginno Security informaron un problema similar en el componente del navegador de Internet inalámbrico (

noticias , publicación de blog de la compañía). Aunque la vulnerabilidad en WIB es más difícil de explotar que el problema en el navegador S @ T, el método es similar: enviar un SMS preparado que, sin el conocimiento del propietario, le permite hacer una llamada, enviar un mensaje o recibir un teléfono IMEI.

El primer informe sobre la vulnerabilidad en el navegador S @ T generalmente parecía bastante extraño: la única compañía informa el problema, es difícil evaluar el daño potencial y la estimación del número de dispositivos afectados parece exagerada: cientos de millones. Por lo tanto, en el estudio de Ginno Security, ni siquiera la vulnerabilidad en sí misma es importante, sino la confirmación de la urgencia del problema por parte de una segunda fuente. Sin embargo, otro experto en seguridad móvil, Carsten Noll, cree que los ataques de este tipo son demasiado complicados para la explotación masiva: es más fácil clonar una tarjeta SIM utilizando métodos de ingeniería social o aprovechar las vulnerabilidades en el protocolo SS7 utilizado por los operadores para comunicarse entre sí.

Ginno Security afirma haber descubierto una vulnerabilidad en el navegador de Internet inalámbrico en 2015, pero no publicó esta información. El hecho es que es difícil "cerrar" las vulnerabilidades de dicho plan: para ello, debe reemplazar la tarjeta SIM por otra, sin un código de problema.

¿Cuántas tarjetas SIM son realmente susceptibles a al menos uno de los dos ataques detectados? Ginno Security vuelve a ofrecer una estimación aproximada de "cientos de millones" de dispositivos de suscriptor.

La investigación de

SRLabs proporciona cifras más precisas. Los especialistas de este equipo recopilaron datos de más de 800 tarjetas SIM de varios operadores de diferentes países. Resultó que la mayoría de los operadores ya no incluyen componentes vulnerables. Solo el 9,4% de las tarjetas SIM tienen instalado el navegador S @ T, y el 5,6% del número total de tarjetas examinadas son realmente vulnerables (ni siquiera tienen defensas básicas que complican el ataque). El navegador de Internet inalámbrico está instalado en el 10.7% de las tarjetas, el 3.5% es vulnerable. En total, el 9,1% de las tarjetas SIM fueron reconocidas como vulnerables. Parece un poco, pero si extrapolamos los resultados del estudio a todo el mercado de las comunicaciones móviles, obtendremos los cientos de millones de suscriptores.

¿Con qué frecuencia se explota la vulnerabilidad? Para evaluar, SRLabs utilizó el

software de teléfonos inteligentes , que es capaz de detectar una serie de mensajes SMS de servicio que acceden directamente a los componentes de la tarjeta SIM. Los datos recopilados de medio millón de dispositivos revelaron un posible ataque contra 8 usuarios a los que se enviaron 29 mensajes "preparados". La mayoría de las víctimas estaban en América Latina y Sudamérica. SRLabs también

desarrolla y distribuye software de código fuente para verificar las tarjetas SIM en busca de componentes vulnerables (y no solo), pero requiere un equipo especial para funcionar.

Investigadores de dos universidades en Alemania mostraron (

noticias ,

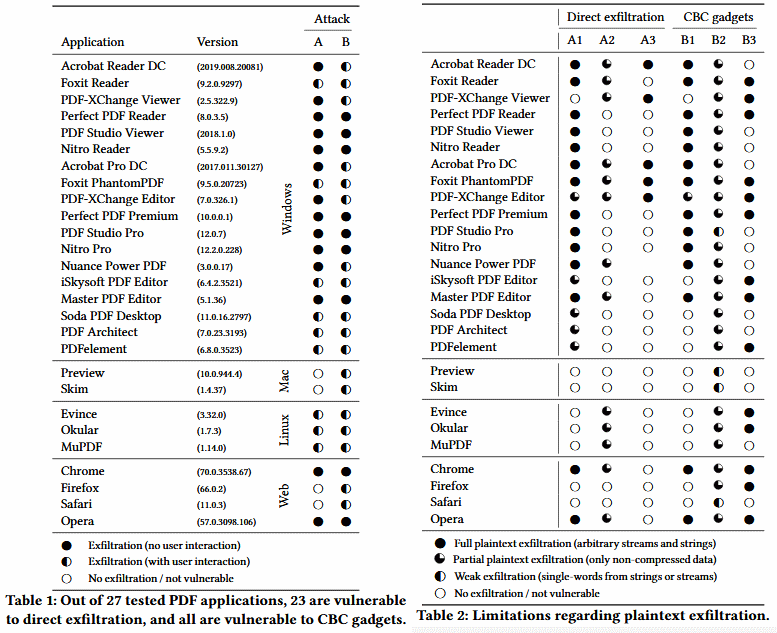

investigación ) un ataque práctico contra archivos PDF encriptados, que no depende del software utilizado para ver los documentos. Tanto Adobe Reader como el visor de PDF en Google Chrome se ven igualmente afectados. La vulnerabilidad se descubrió en el estándar PDF mismo, que también describe el proceso de cifrado y descifrado de documentos para garantizar la compatibilidad entre las diferentes versiones del software del cliente.

Sin embargo, el problema no afecta el método de cifrado en sí mismo: para aprovechar la vulnerabilidad, el atacante necesita que el propietario legítimo que conoce la contraseña abra el PDF. Pero luego están involucradas las herramientas interactivas proporcionadas por el estándar. Por ejemplo, puede incrustar un formulario en un documento en el que el contenido del documento se insertará después del descifrado y se enviará al atacante. Del mismo modo, puede incrustar un hipervínculo o código JavaScript. Algunos lectores de PDF bloquean el último escenario, pero si no hay protección, el texto se envía nuevamente al atacante.

Se descubrieron un total de seis métodos diferentes para exfiltrar contenido descifrado. En todos los casos, el atacante debe obtener acceso al archivo encriptado, modificar la parte abierta del documento y enviar el PDF a la víctima. Las pruebas de los visores de PDF comunes mostraron que para todos puede encontrar al menos un método para extraer contenido descifrado.

Descargo de responsabilidad: las opiniones expresadas en este resumen pueden no coincidir con la posición oficial de Kaspersky Lab. Los estimados editores generalmente recomiendan tratar cualquier opinión con escepticismo saludable.