El flujo de trabajo digital ingresa a nuestras vidas con pasos seguros y si para las personas jurídicas esto ya es una vida cotidiana dura, es posible que muchas personas aún no lo hayan encontrado. Pero con el tiempo, mantenerse al margen es cada vez más difícil y necesita adaptarse a las condiciones cambiantes, de lo contrario, puede obtener consecuencias no muy agradables.

La celebración de contratos es algo común. Están encerrados en bancos, en hospitales, cuando compran muebles, pagan la capacitación. Lea el contrato, verifique los detalles de la entidad jurídica con la que se celebra el contrato, asegúrese de tener un sello y una firma, un procedimiento estándar que reduce el riesgo de fraude. Sin embargo, las habilidades adquiridas de trabajar con contratos en papel no pueden simplemente ingresar al mundo digital debido a los detalles de los documentos electrónicos.

En este artículo quiero hablar sobre mi experiencia de conocer las firmas electrónicas rusas (firmas electrónicas), que se utilizan para firmar contratos con personas, incluidas las compañías de seguros, así como las dificultades con las que me topé.

Para mí, esta historia comenzó cuando concluí un acuerdo con una compañía de seguros LLC IC Sberbank Insurance. Después de la ejecución, algunos hechos me parecieron sospechosos (un pequeño spoiler: todo resultó ser bueno) y comencé a descubrir cómo verificar que el documento recibido fuera realmente emitido por una compañía de seguros, y no por terceros.

¿Qué me protegió?Después de calcular la cantidad en la calculadora en el sitio y completar el formulario con el pasaporte y los datos de contacto, recibí un correo electrónico en el que, además de información general, enlaces y contactos útiles, había 3 archivos adjuntos: un memo, las reglas de seguro y la política en sí. Revisé los documentos, pagué el seguro y esperé la versión firmada de la póliza.

Después de media hora de espera, comencé a preocuparme, una búsqueda rápida mostró que la compañía de seguros tiene hasta 3 dominios activos diferentes:

www.sberbank-insurance.ru ,

www.sberins.ru y

sberbankins.ru , que no me agregaron confianza en la compañía.

Una llamada al centro de contacto trajo información de que la póliza fue enviada y es el documento final de la compañía de seguros EP. Me pareció extraño que la empresa esté entregando el documento ya firmado antes del pago por parte del cliente y comencé a revisar el archivo pdf recibido.

Capítulo uno: Pruebas de ES

Todas las manipulaciones con un documento PDF se dan en una versión limpia de Windows 10, la edición casera rusa, como el entorno más probable para un usuario simple. El paquete de software utilizado en el artículo tampoco es profesional y está disponible para todos.

Para comenzar, abrí el documento en Foxit Reader, que uso como el principal:

Parece muy, muy sospechoso: el documento no está claro quién lo modificó, el certificado tampoco es confiable. El sistema no puede verificar la cadena de confianza para este certificado y lo marca como no válido.

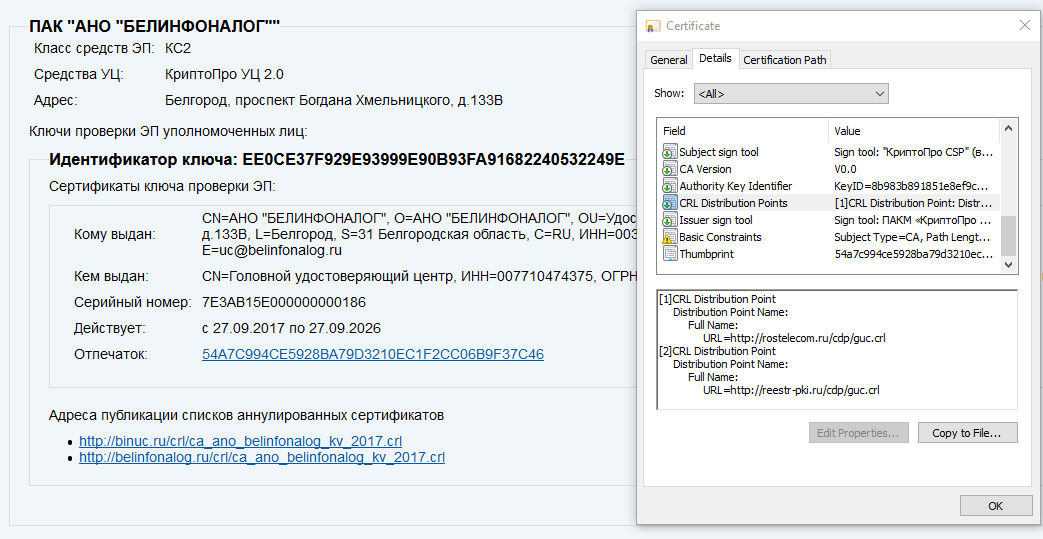

Además del nombre de la organización a la que se emitió el certificado, también se puede ver el nombre de la organización emisora, LLC ITK. La búsqueda de "ITK Certificate LLC" me llevó a la página

Instalar certificado raíz de la

Autoridad de certificación de ITK LLC . Este es el sitio web oficial de Internet Technologies and Communications LLC, que es uno de los centros de certificación que emiten certificados de certificados electrónicos.

Siga las instrucciones: tenemos que seguir el

enlace y descargar desde el archivo RAR de Google Drive (!) (!!) "Root Qualified.rar" (que todavía necesita ser encontrado que abierto, tuve que instalar 7-zip) y vemos 2 certificados allí: root y en el medio. La raíz ha sido emitida por el Ministerio de Telecomunicaciones y Comunicaciones, y la intermedia ha sido emitida por el ministerio a ITK LLC. Los instalamos, estamos de acuerdo con la adición del certificado raíz (por el rabillo del ojo, notando que la huella digital de la llave instalada y la imagen en las instrucciones son las mismas, pero no hay nada sobre esta comparación en los puntos de instalación).

Nuevamente, abra el certificado del documento. Y el milagro no sucedió, ¡la cadena de confianza desde la raíz hasta la final no se construye!

Estudiamos ES con más detalle: Foxit Reader tiene información adicional sobre las propiedades de firma:

Sí, el algoritmo hash GOSTovsky, ES fue creado en CryptoPro PDF. Quizás, Windows no conoce el cifrado GOST y, por lo tanto, necesita un proveedor criptográfico adicional.

Vamos al sitio web de CryptoPro, nos registramos, descargamos una versión de prueba de CryptoPro CSP 5.0 durante 3 meses. Lo que sucederá después no está del todo claro, tal vez todo se convierta en una calabaza, veamos.

Nuevamente, abra la vista del certificado ES:

Ya se ve mejor. Se puede ver que el sistema considera que el certificado es válido, se construye una cadena desde el certificado raíz a través de uno intermedio.

El mensaje de verificación ha mejorado un poco, pero aún así, Foxit Reader no puede verificar el certificado (probablemente esté en el algoritmo GOST):

En Adobe Acrobat Reader DC, la verificación tampoco es exitosa:

Y parece que podemos detenernos aquí: Foxit Reader confirma que el documento no se ha cambiado después de firmar, puede usar sus manos para verificar que el sistema confirme que el certificado es válido. Pero aún así quiero poner el asunto al final para que al menos un programa diga: sí, el documento es válido, todo está bien.

Recordamos que la política se firmó en el programa CryptoPro PDF. Es probable que, dado que ella puede crear tales firmas, sin duda debe verificarlas. Lo ponemos.

Versión de prueba +1 durante 90 días, aunque parece que la inscripción de instalación le asegura que no necesita una licencia cuando utiliza el producto en Adobe Acrobat Reader DC.

Hurra, el mensaje tan esperado de que todo está bien.

Para resumir el subtotal. Para verificar la validez de la firma electrónica en el documento:

- Averigüe qué centro de certificación emitió el certificado mediante el cual se firmó el documento, instale su certificado intermedio y, si no lo hay, el certificado raíz (en nuestro caso, del archivo rar de Google Drive);

- Instale un proveedor criptográfico en el sistema (probablemente haya otros proveedores criptográficos que enseñen algoritmos criptográficos estándar de Windows GOST) CryptoPro CSP con prueba durante 3 meses y desconocido después;

- Para verificar la firma de Adobe Acrobat Reader DC, instale CryptoPro PDF (sin CSP no está instalado).

Aquí hay un algoritmo que surge de un análisis superficial del tema para la noche. El problema de verificar la firma digital se ha resuelto, pero las dificultades que puede tener el usuario promedio son obvias:

- Debe encontrar y descargar de alguna manera los certificados raíz e intermedios. No está claro dónde se puede descargar oficialmente, y una búsqueda en la red puede conducir a la instalación de certificados izquierdos, a través de los cuales los estafadores pueden atacar a un usuario desafortunado;

- Debe comprender qué software falta en el sistema y dónde obtenerlo; nada funciona de la caja. Este artículo proporciona ejemplos basados en productos CryptoPro solo porque este nombre se encontró en la información sobre la creación de firmas electrónicas. Es necesario estudiar el tema en la búsqueda de análogos;

- El cheque funcionó completamente solo en Adobe Acrobat Reader DC, en Foxit Reader el cheque ES está incompleto, no hay una marca verde tan esperada. Necesitamos profundizar más, probablemente hay soluciones.

Capítulo dos: otro EP

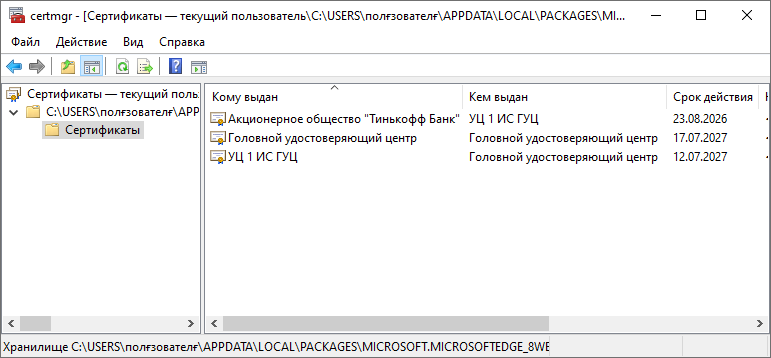

Hurgando por el correo, encontré otro contrato electrónico. Por casualidad, también resultaron ser una póliza de seguro, pero esta vez eOSAGO de Tinkoff Insurance JSC. Abrimos el certificado, miramos la organización que emitió el certificado. Ella resulta ser Tinkoff Bank JSC. Sí, resulta que tienen su propia CA, que emite certificados a las subsidiarias (Sberbank también tiene su propia CA, pero no se usa en subsidiarias).

De acuerdo con el algoritmo desarrollado, vamos al motor de búsqueda con la solicitud "Certificado Tinkoff", encontramos el sitio oficial de

CA Tinkoff Bank JSC . Aquí nos saludan con una gran cantidad de enlaces a certificados raíz, listas de certificados revocados e incluso instrucciones en video para instalarlos. Descargue la "Cadena de certificados raíz de CA Tinkoff Bank GOST R 34.10.2012" CA, esta vez el enlace no conduce a un servicio de terceros, sino al sitio web del banco. El formato de archivo P7B no es muy conocido, pero Windows se abre sin instalar software de terceros y muestra los certificados en él. Aquí tenemos el certificado raíz familiar del Ministerio de Comunicaciones (otro, no el mismo que en el primer caso) y un certificado intermedio del banco CA.

Ponemos ambos, verificamos el certificado en la política. Pero no, el certificado no es confiable, porque El sistema no puede confirmar el proveedor del certificado. En el sitio de la CA había 2 enlaces a 2 cadenas de certificados, uno para GOST R 34.10.2001, el otro para GOST R 34.10.2012. La política se lanzó este año, sería más lógico firmarla con un algoritmo criptográfico más moderno (aún más, ya hay una versión de GOST de 2018, los algoritmos se actualizan con bastante frecuencia), pero revisemos el anterior.

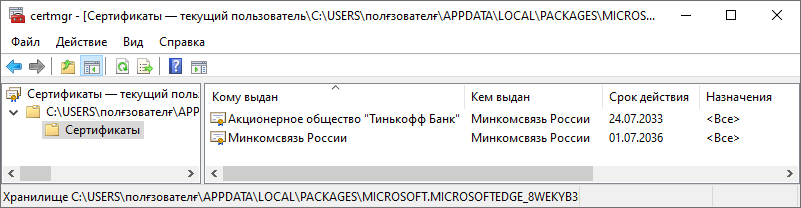

El nuevo archivo P7B ya contiene 3 archivos de certificado. Puede poner los 3, pero vale la pena señalar que colocamos el certificado de la "Autoridad de certificación principal" en el primer capítulo del archivo RAR de ITK LLC, son idénticos. Y el CSP cryptoPro colocó el certificado con el nombre no tan pronunciado "UTs 1 IS GUTs". una marca de verificación sobre la instalación de certificados raíz se instaló de forma predeterminada en su instalador. El único nuevo es el certificado de Tinkoff Bank JSC, que ponemos.

Después de instalar los certificados de la "Cadena de certificados raíz de CA CA Tinkoff Bank GOST R 34.10.2001", se dibujó la ruta en el certificado y el sistema anunció alegremente que era de confianza. Adobe Acrobat Reader DC también confirmó que la firma es válida.

Aquí es donde terminan las aventuras de probar ES en la política de eOSAGO. Es notable que después de que el software necesario ya esté instalado en el sistema, y el usuario comprenda los principios de trabajo y la búsqueda de certificados intermedios, la verificación de la firma lleva menos tiempo.

Pero las áreas problemáticas aún son visibles: debe buscar en Internet sitios oficiales de las autoridades de certificación para comprender las instrucciones para instalar certificados. Incluso con los certificados raíz instalados, debe buscar un intermediario, de lo contrario la cadena de confianza no estará completa y el sistema no podrá confirmar la autenticidad de la firma.

Capítulo tres: un poco sobre los certificados raíz e intermedios

Después de hacer todo este trabajo, tuve la sensación de que todo el sistema no se construyó de manera muy segura, requiere muchas operaciones adicionales y la confianza de muchos factores del usuario: desde un sistema de búsqueda que puede no dar el sitio oficial de la CA a la primera línea, al trabajo del personal de la CA en sí, que carga certificados sin sumas de verificación a servicios web de terceros en formatos de contenedor patentados.

Para obtener más información, fui al sitio web del Ministerio de Comunicaciones y Comunicaciones y encontré esa

página . Allí puede descargar un archivo XLS, que enumerará todas las CA acreditadas actualmente, así como las CA con acreditación suspendida y cancelada. La lista de acreditados es 494 CA, que es mucho.

Sin embargo, solo una lista no es suficiente, necesita al menos enlaces a los sitios de estas AC, y también necesita encontrar certificados raíz directamente de la fuente, el Ministerio de Comunicaciones. El siguiente punto en la búsqueda de esta información fue

pravo.gov.ru , que enumera los enlaces a algunos certificados raíz. Solo se puede acceder a la página a través del protocolo http; nuevamente, no hay sumas de verificación.

Mirando más de cerca, puede ver que los primeros 4 enlaces conducen al portal

https://e-trust.gosuslugi.ru . No está claro por qué el subdominio del sitio de servicios públicos se ha convertido en central en el sistema de certificados raíz, pero parece que aquí se proporciona toda la información relevante sobre los certificados raíz e intermedios.

En la página de la CA principal

https://e-trust.gosuslugi.ru/MainCA hay 10 certificados raíz del Ministerio de Comunicaciones, para diferentes algoritmos GOST y con diferentes períodos de validez. Las instantáneas clave están disponibles de inmediato, puede verificar que nadie haya reemplazado el certificado descargado. El sitio en sí está certificado por

Thawte .

En la página de CA acreditadas

https://e-trust.gosuslugi.ru/CA hay una lista completa de centros de certificación intermedios, puede descargar sus certificados, consultar el reparto. Además, toda la información está disponible en formato XML. Al mismo tiempo, puede obtener un archivo con datos sobre todas las CA intermedias, así como sus certificados y enlaces para obtener una lista de certificados revocados.

Los certificados tienen un campo de punto de distribución de lista de revocación (CRL) que especifica la ruta para obtener la lista de certificados revocados. Al verificar el ES en un documento, además de instalar los certificados intermedios y raíz, también debe instalar la última lista de certificados revocados y actualizarla antes de cada verificación (este procedimiento está automatizado por un software especializado, pero las herramientas normales parecen no poder hacerlo). Cada certificado tiene una ruta a dicha lista en el portal de e-trust y puede diferir de lo que está escrito en el certificado. Que creer No del todo claro.

En conclusión del artículo, me gustaría señalar que la verificación de documentos electrónicos en documentos electrónicos está dentro del poder de todos, pero este no es un proceso completamente trivial que requiere algo de conocimiento. Es posible que en el futuro este proceso se simplifique. Además, la cuestión de verificar ES en dispositivos móviles permanece abierta, y después de todo, ahora se han convertido en la herramienta principal de los usuarios, mucho antes que las computadoras personales.

Después de escribir este artículo, hay varias preguntas abiertas que me gustaría discutir con la comunidad:

- Análogos de CryptoPro, especialmente herramientas de código abierto para crear y verificar ES;

- agregando validación ES no solo en Adobe Acrobat Reader DC, sino también en Foxit Reader y otros;

- problemas que quedan fuera del alcance de este artículo, que también son importantes y requieren atención, pero no aparecieron en mi caso.

UPD 0 : En los comentarios, sugirieron un servicio en línea en el portal de servicios del gobierno para verificar documentos electrónicos:

https://www.gosuslugi.ru/pgu/eds . Desafortunadamente, no funcionó en mi caso, pero puede ser útil.

UPD 1 : Después de escribir el artículo, me dijeron que hay otro proveedor criptográfico, ViPNet CSP, que también puede ayudar con los algoritmos criptográficos GOST en el sistema. La instalación simultánea con CryptoPro CSP está en duda.

KDPV: edar, Pixabay