Todos los guardias de seguridad en su vida se han encontrado con el hecho de que los empleados van a Internet, evitan los servidores proxy, descargan películas a través de torrent y usan TeamViewer. En esta publicación, hablaremos un poco sobre cómo resolvemos los problemas con la organización del acceso seguro a Internet utilizando el modelo de servicio y compartiremos los casos infernales que encontramos con los clientes.

No hace mucho tiempo,

hablamos sobre la arquitectura de la Plataforma Unificada de Servicios de Ciberseguridad (EPSC), que es el núcleo del ecosistema Solar MSS de servicios de ciberseguridad administrados. también incluye servicio de protección contra amenazas de red: gestión unificada de amenazas (UTM).

Cada fabricante de UTM tiene su propio conjunto de funciones. Tenemos lo siguiente:

- cortafuegos

- sistema de prevención de intrusiones;

- antivirus de red;

- Filtrado de tráfico web

- control de uso de aplicaciones.

A menudo sucede (esto es especialmente cierto para bancos o minoristas) que una compañía tiene una oficina central en la que la seguridad de la información está en un nivel más o menos aceptable, y también hay una red de sucursales donde todo no es tan simple. Cada oficina tiene su propio administrador del sistema y sus propios sonajeros. Y un guardia de seguridad es responsable de proteger toda esta infraestructura. Bueno, o el departamento de seguridad de la información, pero, de una forma u otra, son especialistas remotos.

Los siguientes problemas generalmente surgen aquí: primero, debe controlar de alguna manera las acciones de cada administrador de sistema remoto. En segundo lugar, y lo que es aún más importante, es necesario implementar de alguna manera la configuración unificada de las características de seguridad en todas las sucursales y luego verificar que se actualicen de manera correcta y rápida. Muchos guardias de seguridad en esta situación también tienen la idea bastante rápida de centralizar el acceso a Internet para todas las sucursales, lo cual también es muy difícil. Para hacer esto, debe establecer la conectividad entre todas las sucursales y la oficina central (o centro de datos) y dirigir todo el tráfico desde la periferia hacia el centro. Es bastante costoso, además la primera y la segunda pregunta siguen sin resolverse.

Nuestro modelo de negocio está diseñado para ofrecer una solución a todos estos problemas a la vez. Organizamos la conectividad de los sitios de los clientes a través de una plataforma de servicios virtualizados de seguridad de la información. Como resultado, todo el tráfico de las oficinas a Internet y viceversa pasa por el UTM.

Por lo tanto, obtenemos un acceso centralizado a Internet, configuraciones uniformes para todas las sucursales y un único punto de control para la protección de la información. Esto garantiza que no haya situaciones en las que el administrador del sistema una vez que abrió los puertos de administración remota y olvidó cerrarlos, y luego la empresa fue pirateada a través de ellos. Paralelamente, esto resuelve el problema de combinar las sucursales de la organización en un solo KSPD (ya hablamos de los "beneficios" de la tecnología SD-WAN).

Además, este enfoque ayuda a reducir los riesgos de usar aplicaciones prohibidas en la empresa. Por lo general, después de conectar al cliente a la plataforma, primero observamos las aplicaciones más populares y evaluamos cuánto tráfico consumen. Esto le permite identificar rápidamente el uso de herramientas para la administración remota, torrents, herramientas de piratería y software pirateado.

Mineil-minil, pero no mina

En una de las organizaciones, identificamos a un administrador de sistemas que usaba Kryptex, un tipo de minería,

sin abandonar la caja utilizando los recursos de su empresa. El minero se instaló en un servidor de prueba y, por lo tanto, pasó desapercibido hasta que el cliente conectó su infraestructura a nuestra plataforma.

En general, no sigo las tasas de las criptomonedas, pero, al parecer, están en aumento nuevamente; recientemente, de nuevo, a menudo encontramos casos en que los administradores intentan extraer en los servidores corporativos.

Verter archivos

Un ejemplo de otra ópera. Conectamos al siguiente cliente a la plataforma, lo que permitió oficialmente a todos sus administradores usar TeamViewer. En realidad, no aceptamos esa práctica, pero ahora está en todas partes y, en general, nuestro negocio es advertir. Y en algún momento vemos que se establece una conexión con la estación de trabajo de uno de los administradores una vez al día a través de una herramienta de administración remota poco conocida, Splashtop.

Notificó al cliente: como se esperaba, las acciones no fueron autorizadas. Vimos las sesiones desde el host: resultó que en el momento en que se lanzó Splashtop, se estableció una conexión con un servicio de alojamiento de archivos externo, donde se transfirieron aproximadamente 500 MB. Desafortunadamente, el registro de host no se configuró, por lo que no fue posible determinar rápidamente la causa del incidente. Comenzaron a analizar los discos duros y encontraron un indicador de compromiso: un hash de uno de los archivos enumerados en nuestra base de datos de Threat Intelligence. Este archivo resultó ser la utilidad PassView, que se utiliza para extraer contraseñas ocultas. El antivirus lo definió simplemente como un software no deseado (no un virus) y no realizó ninguna acción. Y en el ensamblaje de esta utilidad resultó ser una herramienta de administración remota: Splashtop.

Debido a la falta de registros, no se sabe cuánto tiempo estuvo el atacante en la infraestructura, pero con la última conexión, muchos documentos internos "incluyendo" el sello de firma "Tablero de partículas" "abandonaron" la compañía.

Derrame local de pseudoadmin

Según nuestros datos, aproximadamente el 50% de todos los incidentes internos de seguridad de la información son precisamente filtraciones de información confidencial. Debo decir que, durante nuestros muchos años de práctica, hemos encontrado una gran cantidad de violaciones internas. A menudo, su identificación es en realidad una búsqueda de una aguja en un pajar: en las condiciones de un pequeño número de fuentes de información, se deben resolver muchas tareas de rutina, mientras que en el UTM, el módulo de filtrado de tráfico web ayuda a lidiar con las fugas. Para que pueda identificar y / o bloquear el acceso al alojamiento de archivos.

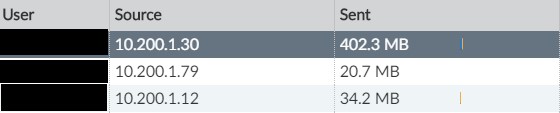

En uno de nuestros clientes, a los administradores se les permitió usar servicios de alojamiento de archivos, pero el resto de los empleados no. Al compilar el informe, notamos que uno de los administradores carga mucha más información en recursos externos que el resto. Informamos al cliente: este hecho lo sorprendió mucho. El administrador afirmó que no usó el intercambio de archivos en todo este mes.

Comenzaron a analizar los registros UTM y vieron que bajo la cuenta de administrador se lleva a cabo la autenticación de dos hosts diferentes. Uno de los usuarios robó la contraseña de administrador y descargó datos confidenciales para la organización sin restricciones. No fue difícil calcular el usuario: inició sesión como administrador y bajo los suyos desde el mismo host.

Bajo la supervisión de Solar JSOC

Entonces, sí, sería una tontería abandonar los desarrollos ya existentes, por lo tanto, la plataforma EPCS aprovecha al máximo la experiencia y el conocimiento de nuestro SOC, por ejemplo, en términos de recopilación y agregación de información sobre amenazas. Ayuda mucho a detectar y prevenir varios incidentes.

Entonces, durante la fase de conexión piloto con uno de los clientes, gracias a nuestra base de datos de indicadores de compromiso acumulados durante la investigación, descubrimos que algunos hosts acceden a direcciones IP que pertenecen al grupo de hackers Cobalt.

Examinamos estos hosts: resultó que durante más de un año (¡solo eso!), Las firmas de antivirus no se actualizaron y las máquinas se infectaron con un troyano. Afortunadamente, no era un banco, por lo que la compañía se salvó solo por el hecho de que eran banales con los intrusos.

Otra compañía vino a nosotros para hacer una prueba piloto debido a problemas con su firewall. Cada dos días "cayó" sin declarar la guerra. El cliente no pudo identificar el problema exacto: sugirió que la culpa era del volumen de tráfico. Pero, dado que no hay dinero para un nuevo firewall, decidimos considerar la opción de cambiar a un modelo de servicio.

En los primeros 10 minutos después de conectarnos a nuestra plataforma, vimos una imagen interesante y al mismo tiempo terrible: los cuatro anfitriones de la organización escanean toda Internet en 445, 22, 3389 puertos, y también están accediendo a servidores C&C conocidos.

El cliente fue notificado de inmediato, los hosts fueron bloqueados. En el curso de los procedimientos, resultó que pertenecen a los especialistas del contratista que realizan un trabajo en el sitio del cliente y usan sus computadoras portátiles personales infectadas con una amplia variedad de malware. Si se produjera un ataque desde las direcciones IP públicas del cliente, esto sería, por decirlo suavemente, un fuerte golpe de reputación.

Artyom Kildyushev, un grupo de expertos en preventas de productos y servicios de Solar JSOC