En la nube DataLine, nuestro cliente recibe no solo máquinas virtuales separadas, sino también un centro de datos virtual con la capacidad de organizar conectividad de red compleja. Y a menudo se requiere en proyectos de clientes. Por ejemplo, en un caso, la máquina virtual debe hacerse públicamente accesible desde Internet, en el otro, para que los empleados individuales tengan acceso a un grupo de máquinas virtuales a través de VPN, en el tercero, para combinar la nube con equipos físicos en nuestro sitio o en otro centro de datos. Hoy hablaremos sobre varias formas de conectarnos a nuestra nube y cuándo usar cuál.

¿Cómo funciona internet en tu hogar? Internet se alimenta al dispositivo de borde, el enrutador, es el firewall detrás de la red doméstica. Casi lo mismo en la nube. En el 90% de los casos, se utiliza un enrutador

NSX Edge virtual como tal dispositivo perimetral en la nube VMware DataLine. Aquí hay formas de organizar la conectividad de recursos en la nube de DataLine con ella:

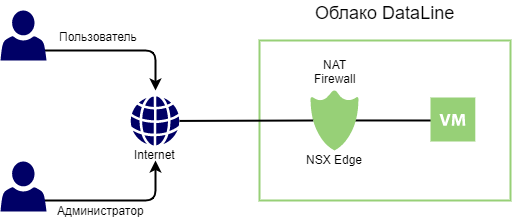

NAT Si desea que la máquina virtual sea visible desde Internet,

creamos reglas NAT para la publicación de puertos, y en el firewall

restringimos el acceso a ellos: https para todos, ssh / rdp para un grupo limitado de direcciones IP de administradores.

VPN

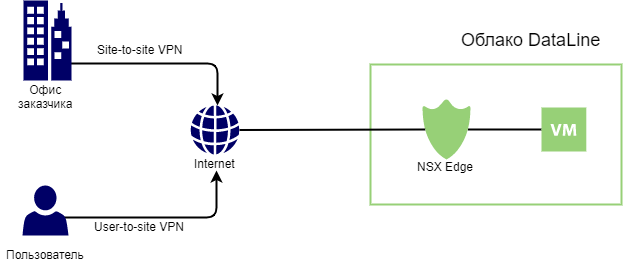

VPN Si necesita conectar máquinas virtuales en la nube de DataLine con una oficina u otro centro de datos a través de un canal seguro, entonces esto se hace utilizando una

VPN de sitio a sitio . Si un usuario específico necesita acceso al canal encriptado desde cualquier parte del mundo, entonces configuramos

la VPN de usuario a sitio .

Butt network.

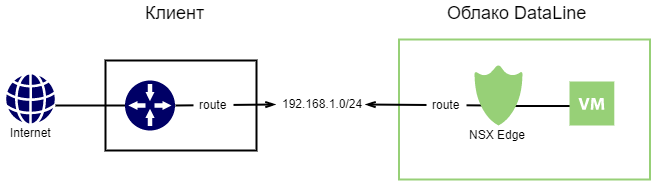

Butt network. Sucede que un cliente necesita organizar la conectividad de red entre máquinas virtuales en la nube de DataLine y equipos físicos o máquinas virtuales en una nube privada en nuestro sitio. En este caso, reenviamos el crossover y la VLAN de nuestro equipo de red al cliente, configuramos el

enrutamiento entre NSX Edge en el lado de la nube de DataLine y el equipo de red (u otro dispositivo virtual) en el lado del cliente.

Se puede hacer lo mismo si el equipo del cliente se encuentra fuera de los centros de datos DataLine. Tenemos nuestra propia

red de fibra óptica , por lo que solo terminamos de construir el canal desde el punto de nuestra presencia más cercana al sitio del cliente.

En lugar de NSX Edge, puede usar soluciones de terceros: ASAv o CSR de Cisco, FortiGate, Check Point virtual, MicroTik y otros. Las aplicaciones alojadas en la nube DataLine se conectarán a través

de internet directo . El canal de Internet se conecta directamente a la organización del cliente en la nube.

Es extremadamente raro que los clientes usen este esquema sin dispositivo para conectar directamente máquinas virtuales a Internet. Las máquinas virtuales en este caso reciben direcciones IP blancas.

Direct-LAN (L2 a la nube).

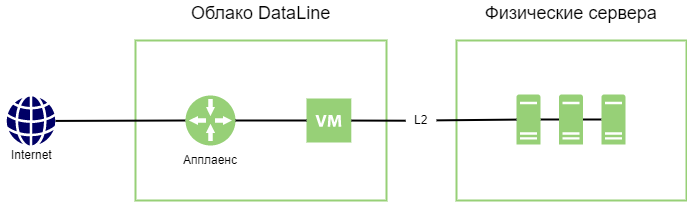

Direct-LAN (L2 a la nube). Este método se utiliza cuando la red interna se termina en el lado del cliente, en equipos físicos o en dispositivos virtuales. Por ejemplo, un cliente instala un firewall físico en un rack en nuestro sitio y conecta nuestro canal de Internet a él. Además, el esquema es similar a la red a tope, solo que aquí las máquinas virtuales están conectadas a la red interna directamente, y no a través de la aplicación.

Direct-LAN (L2 desde la nube).

Direct-LAN (L2 desde la nube). Esta opción es para casos en los que el cliente, por ejemplo, tiene bases de datos en servidores físicos y la aplicación está en la nube. Necesitan permanecer en la misma red. Para hacer esto, la red interna de la nube se reenvía al equipo físico del cliente.

En proyectos reales, a menudo se usa una combinación de todas estas opciones. Aquí hay un par de ejemplos.

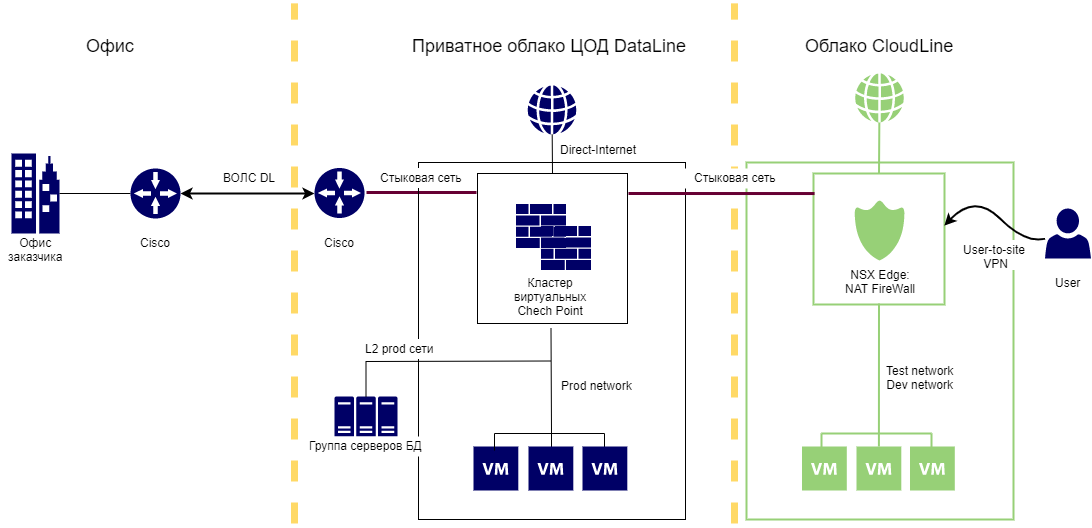

Ejemplo 1La infraestructura del cliente se distribuye entre:

- oficina

- nube privada y servidores físicos en el sitio de DataLine: este segmento aloja a los productivos;

- recursos en la nube pública de DataLine, en la que funcionan los puestos de prueba y desarrollo.

Desde la oficina del cliente hasta la línea de datos, nuestras ópticas están colocadas.

Entre NSX Edge en la nube pública, los puntos de control virtuales en el segmento privado y el enrutador físico de Cisco en el canal al sitio del cliente, se configura una

red de acoplamiento . Por lo tanto, el cliente de la oficina tiene acceso a sus puestos de productos, pruebas y desarrollo.

En una nube privada, los puntos de control virtuales se conectan mediante el esquema de

Internet directo .

Las reglas NAT se configuran en Check Point y, a través de ellas, las máquinas virtuales se publican en Internet. Para conectar máquinas virtuales con servidores físicos, se organiza una

unión en el nivel L2 .

La nube pública usa NSX Edge, que también tiene configuradas las reglas NAT. Para los puestos de prueba y desarrollo, se configura adicionalmente una

VPN de usuario a sitio para desarrolladores.

Ejemplo 2

Ejemplo 2Toda la infraestructura del cliente se encuentra en una nube pública. El firewall externo está conectado a través

de internet directo . En el firewall en sí, las

reglas NAT se establecen en la dirección del firewall de aplicaciones web. Desde allí, las solicitudes se envían al equilibrador, que las dispersa a través de los servidores web. Una

VPN de sitio a sitio está configurada para acceder a la infraestructura desde la oficina.