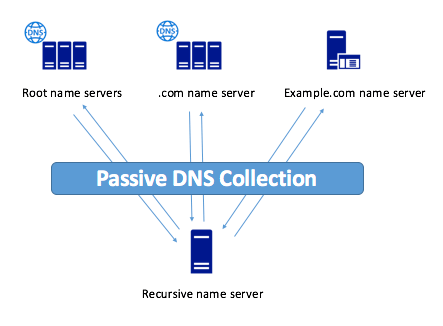

El Sistema de nombres de dominio (DNS) es un tipo de guía telefónica que traduce nombres fáciles de usar, como "ussc.ru", en direcciones IP. Dado que la actividad DNS está presente en casi todas las sesiones de comunicación, independientemente del protocolo. Por lo tanto, el registro de DNS es una fuente de datos valiosa para un especialista en seguridad de la información, ya que le permite detectar anomalías u obtener datos adicionales sobre el sistema en estudio.

En 2004, Florian Weimer propuso un método de registro como DNS pasivo, que le permite restaurar el historial de cambios de datos DNS con la capacidad de indexar y buscar, lo que puede proporcionar acceso a los siguientes datos:

- Nombre de dominio

- Dirección IP del nombre de dominio solicitado

- Fecha y hora de respuesta

- Tipo de respuesta

- etc.

Los datos para DNS pasivo se recopilan de servidores DNS recursivos con módulos integrados o al interceptar respuestas de los servidores DNS responsables de la zona.

Figura 1. DNS pasivo (tomado de Ctovision.com )

La peculiaridad del DNS pasivo es que no es necesario registrar la dirección IP del cliente, lo que ayuda a proteger la privacidad del usuario.

Por el momento, hay muchos servicios que proporcionan acceso a datos DNS pasivos:

Tabla 1. Servicios con acceso a datos DNS pasivos

Opciones para usar DNS pasivo

Usando DNS pasivo, puede construir conexiones entre nombres de dominio, servidores NS y direcciones IP. Esto le permite construir mapas de los sistemas estudiados y realizar un seguimiento de los cambios en dicho mapa desde la primera detección hasta el momento actual.

El DNS pasivo también facilita la detección de anomalías de tráfico. Por ejemplo, el seguimiento de los cambios en las zonas y registros NS como A y AAAA le permite identificar sitios maliciosos utilizando el método de flujo rápido, que está diseñado para ocultar C&C de la detección y el bloqueo. Dado que los nombres de dominio legítimos (con la excepción de los utilizados para el equilibrio de carga) a menudo no cambiarán sus direcciones IP, y la mayoría de las zonas legítimas rara vez cambian sus servidores NS.

El DNS pasivo, en contraste con la enumeración directa de subdominios por diccionarios, le permite encontrar incluso los nombres de dominio más exóticos, por ejemplo, "222qmxacaiqaaaaazibq4aaidhmbqaaa0undefined7140c0.p.hoff.ru". Además, a veces le permite encontrar áreas de prueba (y vulnerables) de un sitio web, materiales para desarrolladores, etc.

Examinar enlaces de correos electrónicos usando DNS pasivo

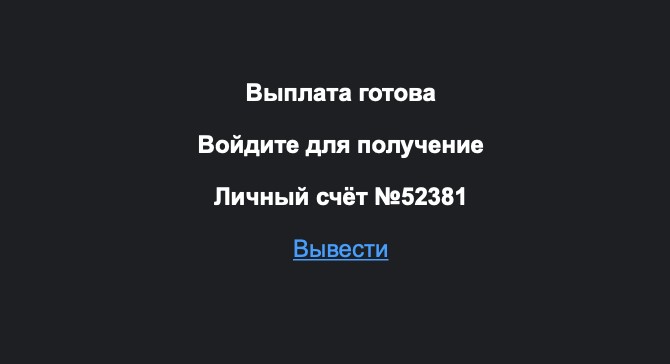

Por el momento, el correo no deseado es una de las principales formas en que un atacante penetra en la computadora de la víctima o roba información confidencial. Intentemos examinar el enlace de dicha carta usando DNS pasivo para evaluar la efectividad de este método.

Figura 2. Correo electrónico no deseado

El enlace de esta carta condujo al sitio magnit-boss.rocks, que ofrecía recolectar automáticamente bonos y recibir dinero:

Figura 3. La página alojada en magnit-boss.rocks

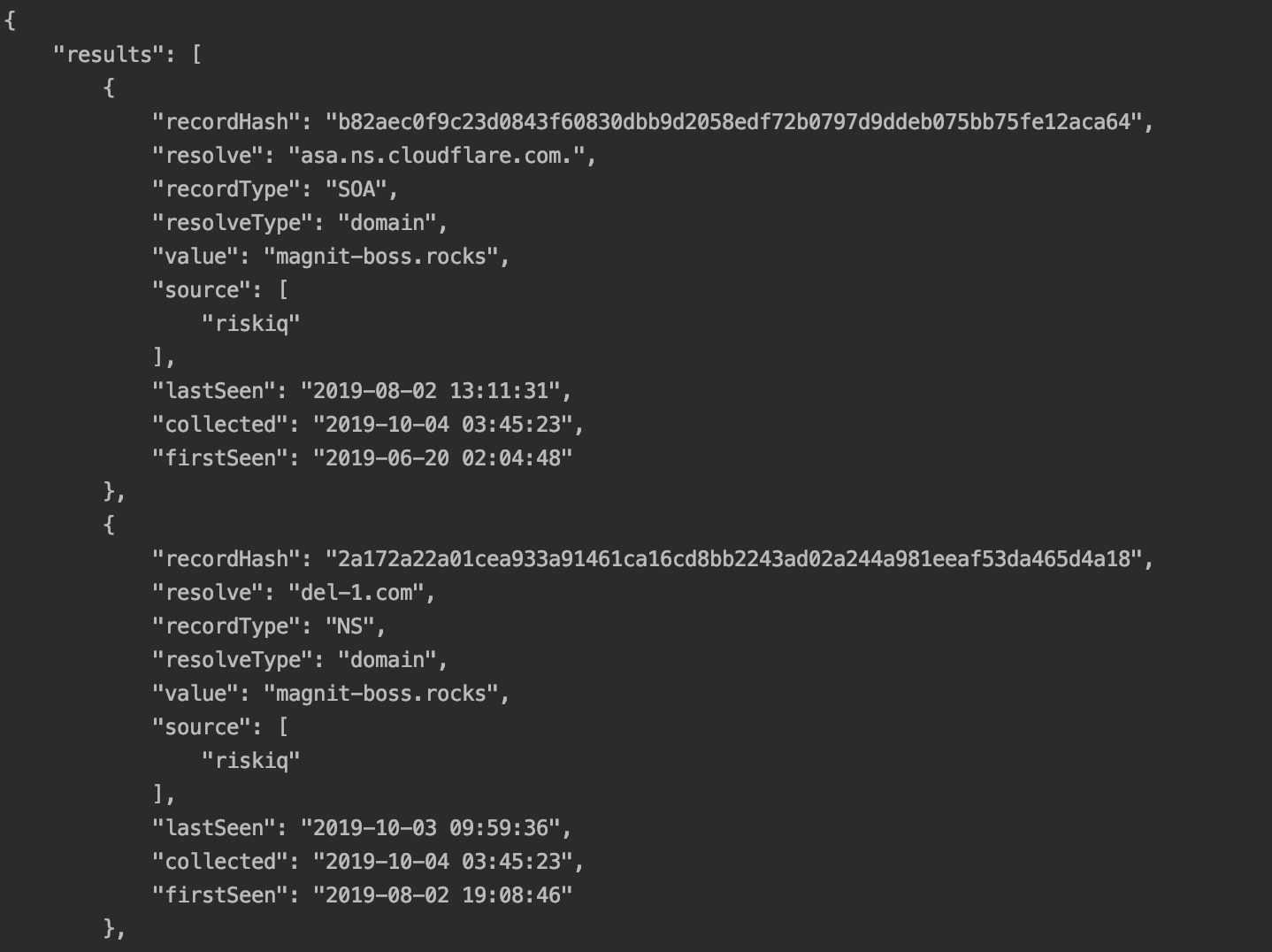

Para estudiar este sitio, se usó la API Riskiq , que ya tiene 3 clientes listos para usar en Python , Ruby y Rust .

En primer lugar, aprenderemos toda la historia de este nombre de dominio, para esto usamos el comando:

pt-client pdns --query magnit-boss.rocks

Este comando mostrará información sobre todas las resoluciones de DNS asociadas con este nombre de dominio.

Figura 4. Respuesta de la API Riskiq

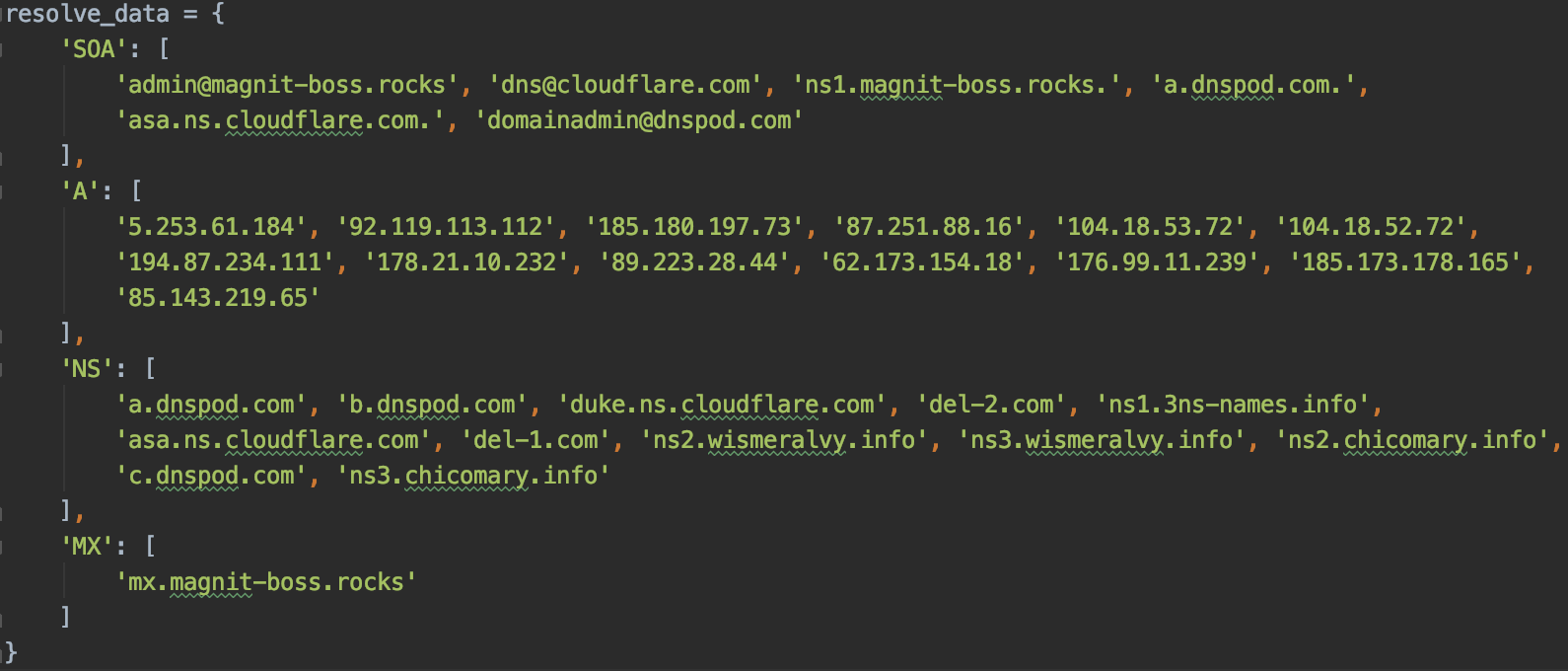

Llevemos la respuesta de la API a una forma más visual:

Figura 5. Todos los registros de la respuesta

Para futuras investigaciones, se tomaron las direcciones IP a las que se resolvió este nombre de dominio al momento de recibir la carta 01.08.2019, tales direcciones IP son las siguientes direcciones 92.119.113.112 y 85.143.219.65.

Usando el comando:

pt-client pdns --query

Puede obtener todos los nombres de dominio asociados con estas direcciones IP.

La dirección IP 92.119.113.112 tiene 42 nombres de dominio únicos que se resolvieron en esta dirección IP, entre los cuales se encuentran dichos nombres:

- magnit-boss.club

- igrovie-avtomaty.me

- prox-audit.xyz

- zep3-www.xyz

- y otros

La dirección IP 85.143.219.65 tiene 44 nombres de dominio únicos que se resolvieron en esta dirección IP, entre los cuales se encuentran dichos nombres:

- cvv2.name (sitio para la venta de datos de tarjetas de crédito)

- emaills.world

- www.mailru.space

- y otros

Las conexiones con estos nombres de dominio sugieren suplantación de identidad (phishing), pero creemos en las buenas personas, por lo que intentaremos obtener una bonificación de 332,501.72 rublos. Después de hacer clic en el botón "SÍ", el sitio nos pide que transfiramos 300 rublos de la tarjeta para desbloquear la cuenta y nos envía a as-torpay.info para ingresar datos.

Figura 6. Página de inicio de Ac-pay2day.net

Parece un sitio legal, hay un certificado https y la página principal ofrece conectar este sistema de pago a su sitio, pero, por desgracia, todos los enlaces a la conexión no funcionan. Este nombre de dominio se resuelve en solo 1 dirección IP: 190.115.19.74. A su vez, tiene 1475 nombres de dominio únicos que se resolvieron en esta dirección IP, incluidos nombres como:

- ac-pay2day.net

- ac-payfit.com

- as-manypay.com

- fletkass.net

- as-magicpay.com

- y otros

Como podemos ver, el DNS pasivo le permite recopilar datos de manera rápida y eficiente sobre el recurso investigado e incluso crear una especie de huella digital que le permite revelar un esquema completo para el robo de datos personales, desde su recepción hasta el punto de venta probable.

Figura 7. Mapa del sistema investigado

No todo es tan color de rosa como nos gustaría. Por ejemplo, tales investigaciones pueden dividirse fácilmente en CloudFlare o servicios similares. Y la efectividad de la base de datos depende mucho de la cantidad de consultas DNS que pasan por el módulo para recopilar datos DNS pasivos. Sin embargo, el DNS pasivo es una fuente de información adicional para el investigador.

Autor: Especialista del Centro Ural de Sistemas de Seguridad