A principios de octubre en Habr se discutió

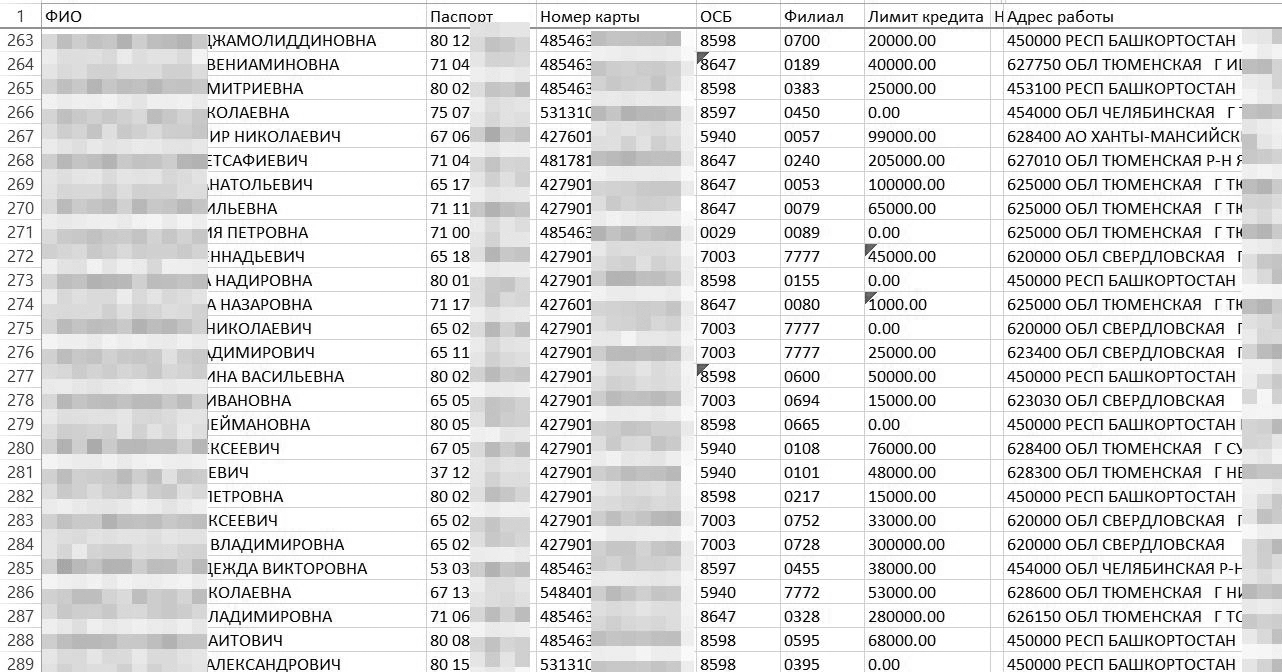

la fuga de datos de "Sberbank". Uno de los empleados del banco vendió información sobre miles o millones de clientes: nombre, número de pasaporte, número de tarjeta, fecha de nacimiento, dirección, etc.

La noticia en sí es ordinaria: los

empleados de casi todos los bancos rusos, operadores de telecomunicaciones y empresas estatales venden esa información privada sobre los clientes. Pero aquí la base cayó en acceso abierto, lo que no sucede a menudo. El empleado

ya ha sido calculado (y probablemente castigado). Pero quién incriminó al informante y a Sberbank lanzando información en los medios de comunicación es un

tema aparte .

Pero, ¿qué deben hacer las empresas, cómo evitar tales filtraciones? Probablemente, es necesario aumentar los salarios del personal (para que no ganen dinero extra de esta manera) y fortalecer su control. Sberbank utiliza el sistema InfoWatch DLP. Entonces ella no ayudó. Hay otros sistemas que complementan DLP. Por ejemplo, Microsoft ofrece la plataforma de administración de teléfonos inteligentes para los empleados de

Intune .

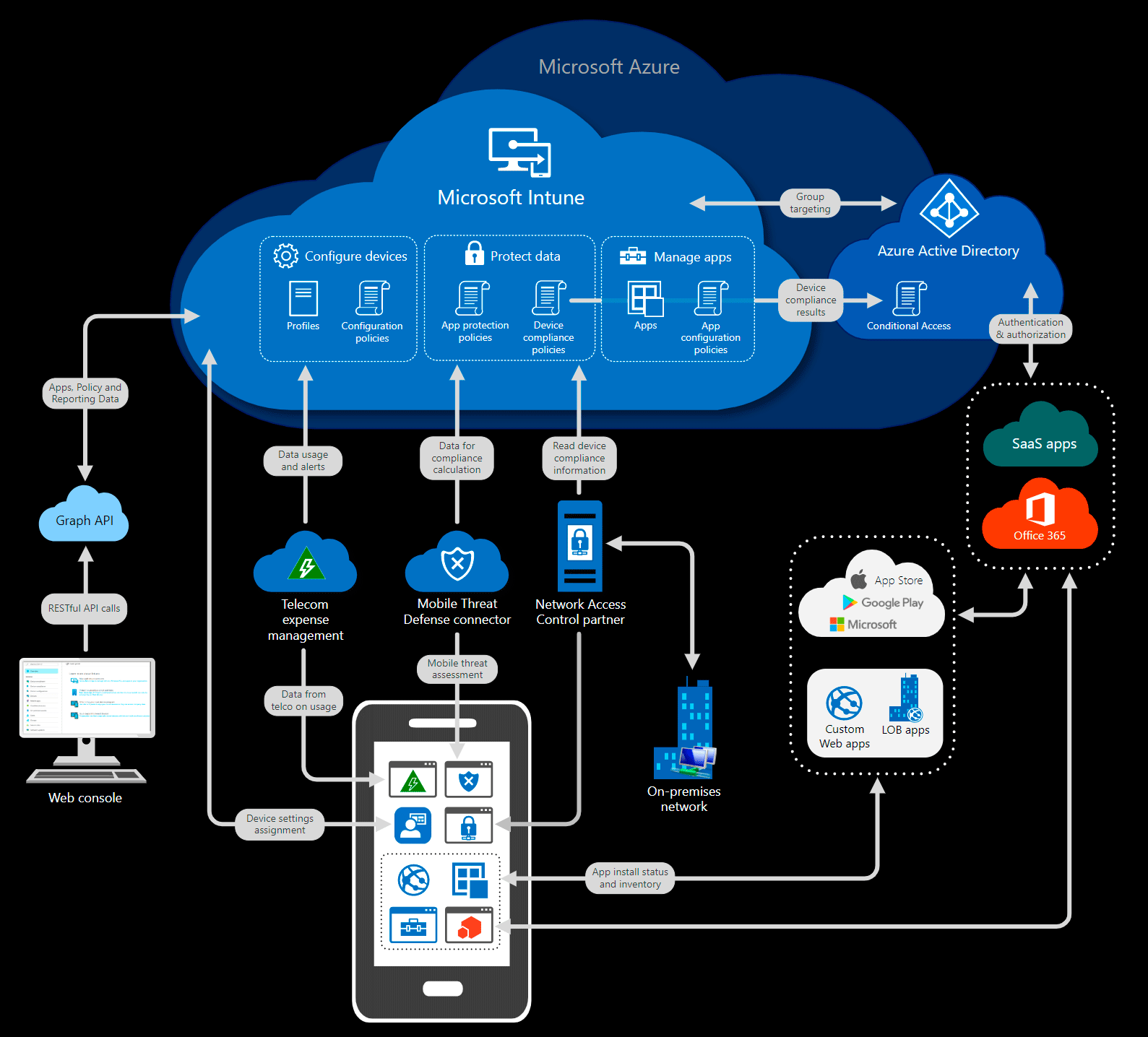

Intune es un componente de la suite Microsoft Enterprise Mobility + Security (EMS) que administra dispositivos y aplicaciones móviles. Se integra estrechamente con otros componentes de EMS, como Azure Active Directory (Azure AD) para la administración de derechos de acceso y Azure Information Protection para la protección de datos.

Estas son algunas de las características de Intune:

- Administre dispositivos móviles y computadoras que se utilizan para acceder a los datos de la empresa.

- Administre las aplicaciones móviles que los empleados inician.

- Proteger la información corporativa controlando cómo los empleados acceden y la comparten.

- Asegúrese de que todos los dispositivos y aplicaciones cumplan con los requisitos de seguridad.

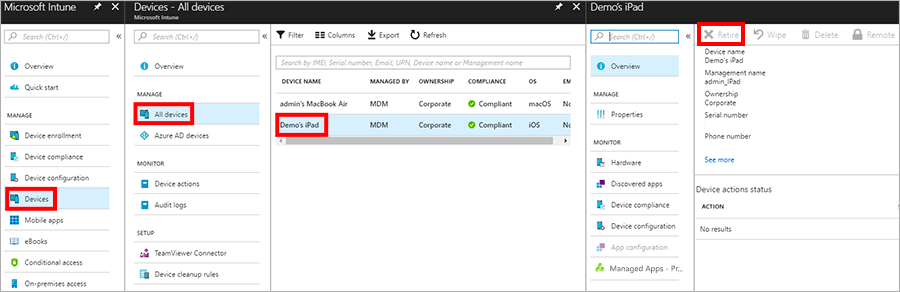

Sobre la base de Intune, es conveniente lanzar los llamados "teléfonos corporativos" para su distribución al personal. Por ejemplo, que en el territorio de la oficina está permitido usar solo sus propios dispositivos con la misma conexión a Intune y las restricciones correspondientes. Esto elimina inmediatamente varios canales de fuga de información descritos anteriormente.

Intune le permite prohibir de forma remota el uso de la cámara en un teléfono móvil y limitar la lista de aplicaciones permitidas para la instalación y el inicio.

Por supuesto, las mismas restricciones deben establecerse en tabletas, computadoras portátiles, computadoras de escritorio y cualquier otro dispositivo que use el empleado.

¿Qué métodos le quedan para copiar información de una base de datos, como la de Sberbank? La escritura en unidades flash está prohibida o supervisada.

Puede dictar información por teléfono o skype voice. Este problema está cubierto por el reconocimiento de voz DLP.

Puede copiar información a una aplicación autorizada y enviarla a través de canales abiertos. Por ejemplo, cifrarlo, luego archivarlo en un archivo como

dogovor.zip y enviarlo a la contraparte bajo la apariencia de una solicitud para el contrato. Inserte el archivo pdf o jpg en los metadatos, escóndelo en un archivo de sonido, gráfico o video usando el método de esteganografía y póngalo en un hosting abierto. El seguimiento de tales opciones es el trabajo del servicio de seguridad, que tiene un registro de actividad en el monitor de cada empleado a través del sistema DLP

RAT .

Por supuesto, la historia de Edward Snowden muestra que la información secreta puede extraerse de la organización más protegida si realmente lo desea, pero para esto necesita tener acceso especial. Edward Snowden usó una computadora vieja del archivo supuestamente bajo la apariencia de una reparación (probablemente no había puertos en las otras computadoras para grabar una unidad flash) y el cubo de Rubik, donde escondió la tarjeta microSD.

El sistema de administración de dispositivos para empleados de Intune utiliza protocolos o API disponibles en sistemas operativos móviles. Incluye tareas como:

- Registre dispositivos en el sistema, de modo que todos sean visibles para el departamento de TI

- Configurar dispositivos para cumplir con los estándares de seguridad

- Proporcionar certificados y perfiles de Wi-Fi / VPN para acceder a servicios corporativos

- Informar y verificar el cumplimiento de las normas corporativas.

- Eliminar datos corporativos de dispositivos administrados

El proveedor de certificados para dispositivos es Azure Active Directory (Azure AD). Intune se integra con Azure AD para una amplia gama de escenarios de control de acceso.

La administración de aplicaciones móviles (sistema MAM) incluye la asignación de aplicaciones móviles específicas a empleados específicos, la configuración de aplicaciones; gestión del uso y el intercambio de datos corporativos en aplicaciones móviles; eliminación de datos corporativos de aplicaciones móviles; actualización, etc.

Lo que da integración con GlobalSign

Desde febrero de 2019, GlobalSign ha

respaldado la integración con Intune y Microsoft Active Directory . Esto significa que los dispositivos pueden iniciar sesión en la red corporativa utilizando los certificados GlobalSign PKI. Esto es más conveniente para los usuarios y administradores de sistemas que pueden asignar automáticamente certificados a ciertos grupos de usuarios, dependiendo de sus derechos de acceso. Cada grupo tiene su propio conjunto de recursos permitidos.

La gestión automática de certificados y derechos para cada grupo reduce el riesgo de tales fugas, como es el caso de Sberbank. Aunque dicen que allí la información fue vendida por el director de la sucursal, que por defecto tenía los máximos derechos. Bueno, si los empleados comunes aún pueden ser monitoreados utilizando sistemas como Intune y DLP, incluso el departamento de seguridad más avanzado, que se somete a estos jefes, no se salvará del abuso por parte de los jefes.