Artem Azariev, Jefe del Centro de Competencia de Canales de Servicio Remoto de la Dirección de Tecnologías de la Información del ICDHola Habr!

Mi nombre es Artyom Azariev, soy el líder del equipo de Android del Banco de Crédito de Moscú y hoy quiero hablar sobre la seguridad de las aplicaciones desde el punto de vista de las bibliotecas de depuración. Hace un par de años trabajé por cuenta propia, luego, durante 4 años, participé en un desarrollo completo para un sistema operativo móvil. Dio la casualidad de que en los años de mi trabajo independiente para mejorar mis propias calificaciones, toqué el tema de la ingeniería inversa de las aplicaciones de Android, y gradualmente se convirtió en mi hobby.

Introduccion

No es ningún secreto que durante mucho tiempo Android Studio no presentó ningún mecanismo para recibir adecuadamente los datos de la aplicación desde el dispositivo: el contenido de la base de datos, SharedPrefrences, solicitudes de red. Todos sufrieron, incluidos gigantes como Facebook.

Fueron ellos quienes dieron a la comunidad una biblioteca extremadamente útil para depurar Shetho (https://github.com/facebook/stetho) con una integración muy simple en el proyecto en solo un par de líneas. No hablaré sobre la biblioteca en sí; lo más probable es que muchas personas ya lo sepan, pero a quién le importa, lo leen por su cuenta.

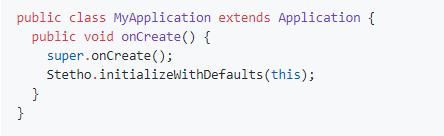

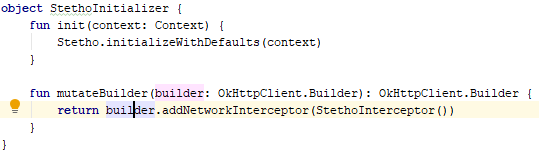

La integración de esta biblioteca es la siguiente:

Al usar el navegador Chrome, tenemos acceso a los contenidos de las bases de datos y a la configuración almacenada en el dispositivo, y si conectamos el complemento para okhttp3, también a los contenidos de las solicitudes de red.

"Pero oye, ¿también estará en la versión de lanzamiento?" - se preguntará el desarrollador atento. Pasemos a la descripción de la biblioteca: ¿qué se nos aconseja sobre esto?

El proyecto de muestra muestra que esta biblioteca solo debe inicializarse en la rama de depuración sobrecargando el manifiesto en una de las opciones de compilación.

Ensamblamos el ensamblaje de lanzamiento con la minificación habilitada (bandera minifyEnabled). Estamos revisando el navegador, no vemos ninguna aplicación disponible para depurar y silenciosamente nos vamos a dormir.

La minificación es un proceso destinado a reducir el tamaño del código fuente mediante la eliminación de caracteres innecesarios sin cambiar su funcionalidad. La herramienta Proguard utilizada en Android también está involucrada en la limpieza del proyecto del código no utilizado.Hackers

Cualquier ingeniería inversa de la aplicación comienza con el estudio de posibles marcadores y puertas traseras, que los desarrolladores dejaron amablemente por sí mismos.

Primero, descompilamos la aplicación en Java tanto como sea posible y estudiamos el árbol de paquetes.

Lo más dulce que se puede encontrar en la aplicación atacada es el viejo Stetho. La minificación configurada de forma predeterminada no la elimina, y en general toda la base de código de esta biblioteca simplemente se arrastra a una compilación de producción.

Vi muchas aplicaciones de compañías bastante buenas y grandes que han dejado tal biblioteca en versiones de producción durante muchos años.

Alguien preguntará: “¿Y qué es? Esta apagado Además, incluso si lo enciendes, intenta compilar esta aplicación más tarde ".

Es cierto que descompilar en Java casi nunca proporciona un código de trabajo del 100%. Pero hay smali / backsmali.

Smali / backsmali es un ensamblador / desensamblador para el formato dex utilizado por dalvik, una implementación de Java VM en Android.

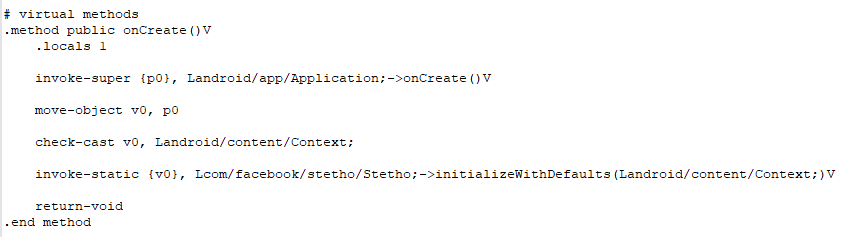

Al desmontar nuestra aplicación, veremos que nada está realmente incluido.

Pero, después de agregar un par de líneas y tener en el proyecto todo el código de la biblioteca, nosotros, sin esforzarnos particularmente, podemos volver a activarlo.

Para el complemento okhttp3, el soporte también se habilita de la misma manera: agregando un Interceptor a OkhttpClient.

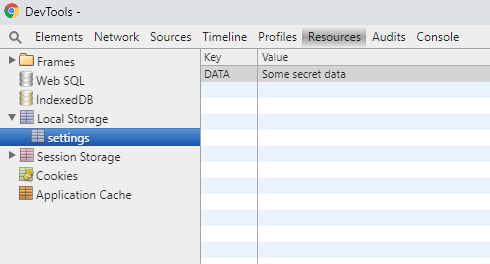

Después de haber recogido la aplicación (y es fácil hacerlo desde smali), vemos que la depuración a través de stetho está nuevamente disponible, y todos sus datos en el repositorio de configuración local, toda su API está completamente frente a los ojos de hackers astutos.

Que hacer

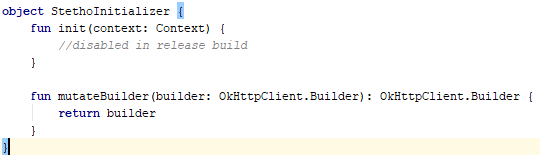

Hay muchas opciones para excluir el paquete de la compilación final. Personalmente, prefiero escribir un pequeño contenedor para inicializar la biblioteca Stetho y descomponer sus diversas implementaciones de acuerdo con las opciones de ensamblaje.

liberar

depurar

Y también indique que esta base de código solo es necesaria en la compilación de depuración.

Puede exhalar

Me gustaría concluir expresando los principios básicos que uso cuando trabajo en el contexto de la seguridad de las aplicaciones de Android:

- Minimiza y, si es posible, ofusca todo lo que obtienes.

En cualquier caso, esto complica el análisis del código descompilado. Un argumento adicional para crear canas en la cabeza del pirata informático será la bandera de reempaquetado de clases, que moverá las clases minimizadas a un solo paquete. Habrá muchos de ellos. - Explore sus propias aplicaciones.

Al menos una inspección superficial del árbol de sus paquetes puede decir mucho sobre la estructura utilizada en el proyecto, los marcos, las bibliotecas. Lo que obviamente no pertenece allí debe ser eliminado sin piedad. - Cualquier herramienta puede tarde o temprano dispararte en la rodilla.

Cuando agregue algo a su proyecto, incluso por buenas razones, piense en cómo hacerlo correctamente y cuánto lo necesita.

Espero que mi experiencia te sea útil.