Existe un documento bastante interesante sobre

Controles CIS , que considera la Seguridad de la Información utilizando el principio de Pareto (80/20). Este principio establece que el 20% de las medidas de protección dan el 80% del resultado en términos de seguridad de la empresa. Después de leer este documento, muchos "guardias de seguridad" descubren que al elegir medidas de protección, no comienzan con las medidas más efectivas. El documento identifica 5 medidas de seguridad clave que tienen el mayor efecto en la seguridad de la información:

- Inventario de todos los dispositivos en la red . Es difícil proteger la red cuando no sabe qué hay en ella.

- Inventario de todo el software . El software con vulnerabilidades suele convertirse en el punto de entrada para un hacker.

- Configuración segura : o el uso obligatorio de funciones de seguridad integradas de software o dispositivos. En pocas palabras: cambie las contraseñas predeterminadas y restrinja el acceso.

- Búsqueda y eliminación de vulnerabilidades . La mayoría de los ataques comienzan con una vulnerabilidad conocida.

- Gestión de acceso privilegiado . Sus usuarios deben tener solo los derechos realmente necesarios y llevar a cabo solo las acciones realmente necesarias.

En el marco de este artículo, consideraremos exactamente el quinto punto en el ejemplo del uso de

Fudo PAM . Más precisamente, veremos casos y problemas típicos que pueden detectarse después de la implementación o como parte de la prueba gratuita de Fudo PAM.

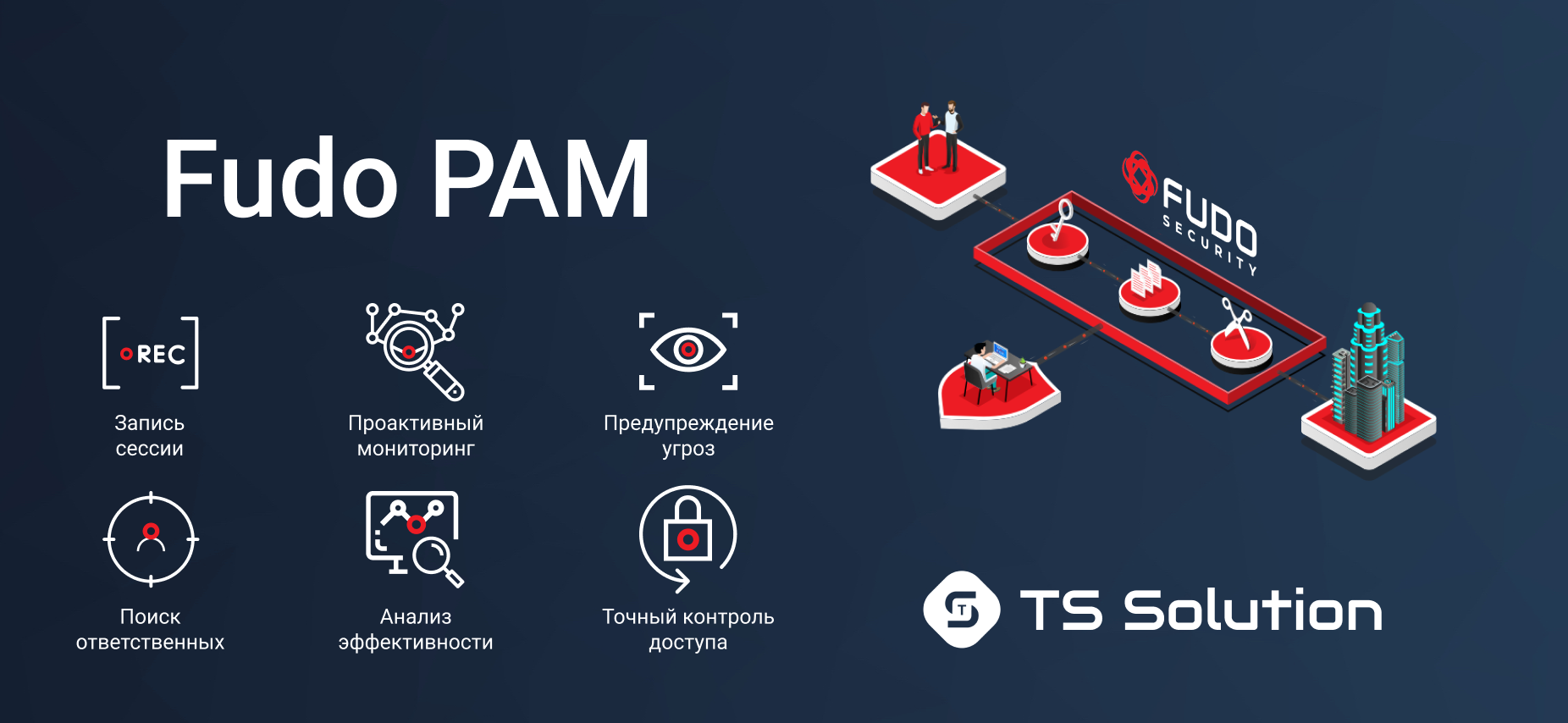

Fudo pam

Solo unas pocas palabras sobre la solución. Fudo PAM es una solución de gestión de acceso privilegiado relativamente nueva. De las características clave:

- Grabación de sesiones . Ver la sesión en tiempo real. Conexión a la sesión. Creación de evidencia para litigios.

- Monitoreo proactivo . Políticas flexibles. Búsqueda por plantilla. Automatización de acciones.

- Prevención de amenazas . Mal uso de cuentas. Evaluación del nivel de amenaza. Detección de anomalías.

- Búsqueda de responsables . Si usa la misma cuenta para iniciar sesión en varios usuarios.

- Análisis de desempeño . Usuarios individuales, departamentos u organizaciones enteras.

- Control de acceso exacto . Restricción de tráfico y acceso para usuarios a ciertos intervalos.

Bueno, la ventaja más importante: se desarrolla literalmente en un par de horas, después de lo cual el sistema está listo para usar.

Para aquellos que estén interesados en el producto, en ... Se llevará a cabo un seminario web con una descripción general detallada y una demostración de la funcionalidad. Pasaremos a los problemas reales que se pueden encontrar en el marco de proyectos piloto de sistemas de control de acceso privilegiado.

1. Los administradores de red abren regularmente el acceso a recursos prohibidos

Curiosamente, pero los primeros incidentes que se pueden detectar son violaciones por parte de los administradores. Muy a menudo, es un cambio ilegal de listas de acceso en equipos de red. Por ejemplo, para abrir el acceso a un sitio prohibido o para una aplicación prohibida. Cabe señalar que dichos cambios pueden permanecer en la configuración del equipo durante años.

2. Utilizando una cuenta a la vez por varios administradores

Otro problema común con los administradores. "Mezclar" una cuenta entre colegas es una práctica muy común. Es conveniente, pero después de eso es bastante difícil entender quién es exactamente responsable de esta o aquella acción.

3. Los empleados remotos trabajan menos de 2 horas al día.

Muchas compañías tienen empleados o socios remotos que necesitan acceso a recursos internos (la mayoría de las veces, escritorio remoto). Fudo PAM le permite monitorear la actividad real dentro de tales sesiones. A menudo se descubre que los empleados remotos trabajan mucho menos de lo indicado.

4. Utiliza la misma contraseña para múltiples sistemas

Un problema bastante serio. Recordar varias contraseñas siempre es difícil, por lo que a menudo los usuarios usan una sola contraseña para absolutamente todos los sistemas. Si dicha contraseña "se escapa", entonces un atacante potencial podrá obtener acceso a casi toda la infraestructura de TI.

5. Los usuarios tienen más derechos de los previstos

A menudo se descubre que los usuarios, con derechos aparentemente truncados, parecen tener más privilegios de los que deberían. Por ejemplo, pueden reiniciar el dispositivo monitoreado. Como regla, esto es un error del emisor del derecho, o simplemente deficiencias del sistema incorporado de diferenciación de derechos.

Seminario web

Si está interesado en el tema PAM, lo invitamos al

próximo seminario web Fudo PAM , que se realizará el 21 de noviembre.

Este no es nuestro último seminario web este año, que vamos a celebrar, ¡así que estad atentos (

Telegram ,

Facebook ,

VK ,

Blog de soluciones de TS )!