Ha aparecido un nuevo ransomware Nemty en la red, que supuestamente es el sucesor de GrandCrab o Buran. El software malicioso se distribuye principalmente desde un sitio falso de PayPal y tiene una serie de características interesantes. Detalles sobre el funcionamiento de este ransomware, debajo del corte.

El nuevo ransomware Nemty fue descubierto por el usuario

nao_sec el 7 de septiembre de 2019. El software malicioso se distribuyó a través de un sitio

disfrazado de PayPal ; también existe la posibilidad de que el ransomware penetre en una computadora a través del kit de exploits RIG. Los atacantes eligieron métodos de ingeniería social para obligar al usuario a ejecutar el archivo cashback.exe, que supuestamente recibe del sitio web de PayPal. También es curioso que Nemty haya especificado el puerto incorrecto para el servicio de proxy local Tor, que evita que el malware envíe datos al servidor. Por lo tanto, el usuario tendrá que cargar los archivos cifrados a la red Tor si tiene la intención de pagar el rescate y esperar el descifrado de los atacantes.

Algunos datos interesantes sobre Nemty sugieren que fue desarrollado por las mismas personas o ciberdelincuentes asociados con Buran y GrandCrab.

- Al igual que GandCrab, Nemty tiene un huevo de pascua, un enlace a una foto del presidente ruso Vladimir Putin con una broma obscena. El legado del ransomware GandCrab tenía una imagen con el mismo texto.

- Los artefactos lingüísticos de ambos programas apuntan a los mismos autores de habla rusa.

- Este es el primer encriptador que utiliza la clave RSA de 8092 bits. Aunque no tiene sentido: una clave de 1024 bits para proteger contra la piratería es suficiente.

- Al igual que Buran, el encriptador está escrito en Object Pascal y compilado en Borland Delphi.

Análisis estático

La ejecución de código malicioso se lleva a cabo en cuatro etapas. El primer paso es ejecutar cashback.exe, un archivo ejecutable PE32 en MS Windows con un tamaño de 1198936 bytes. Su código está escrito en Visual C ++ y compilado el 14 de octubre de 2013. Contiene un archivo que se desempaqueta automáticamente cuando se inicia cashback.exe. El software utiliza la biblioteca Cabinet.dll y sus funciones FDICreate (), FDIDestroy () y otras para obtener archivos del archivo .cab.

SHA-256: A127323192ABED93AED53648D03CA84DE3B5B006B641033EB46A520B7A3C16FC

Después de descomprimir el archivo, aparecerán tres archivos.

A continuación, se inicia temp.exe, un archivo ejecutable PE32 en MS Windows con un tamaño de 307200 bytes. El código está escrito en Visual C ++ y está empaquetado por MPRESS Packer, un empaquetador similar a UPX.

SHA-256: EBDBA4B1D1DE65A1C6B14012B674E7FA7F8C5F5A8A5A2A9C3C338F02DD726AAD

El siguiente paso es ironman.exe. Después de ejecutar temp.exe, descifra los datos incrustados en temp y los renombra ironman.exe, un archivo ejecutable PE32 de 544768 bytes de tamaño. Código compilado en Borland Delphi.

SHA-256: 2C41B93ADD9AC5080A12BF93966470F8AB3BDE003001492A10F63758867F2A88

El último paso es reiniciar el archivo ironman.exe. En tiempo de ejecución, convierte su código y se ejecuta desde la memoria. Esta versión de ironman.exe es maliciosa y es responsable del cifrado.

Vector de ataque

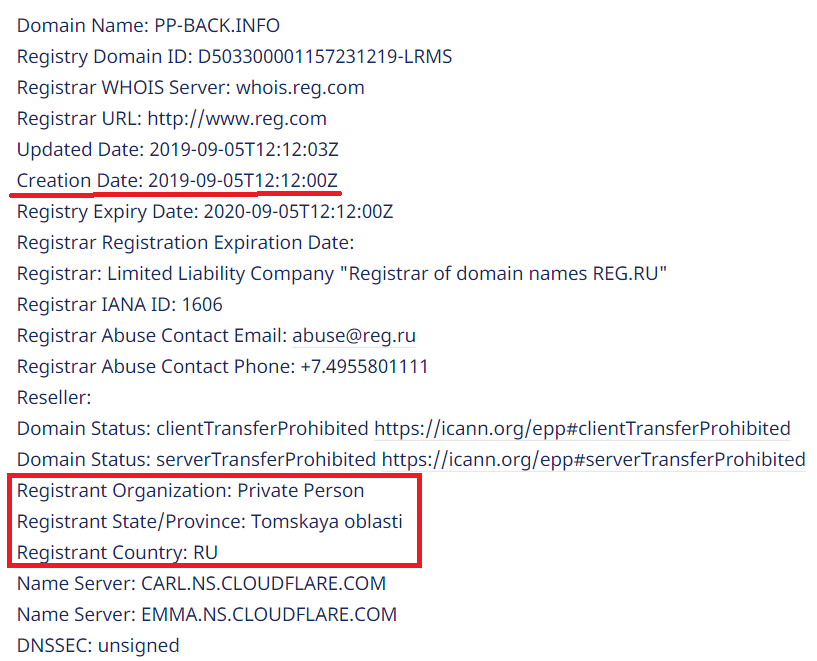

Actualmente, el ransomware Nemty se distribuye a través de pp-back.info.

La cadena de infección completa se puede ver en

app.any.run sandbox.

Instalación

Cashback.exe: el comienzo del ataque. Como ya se mencionó, cashback.exe descomprime el archivo .cab que contiene. Luego crea una carpeta TMP4351 $ .TMP de la forma% TEMP% \ IXxxx.TMP, donde xxx es un número del 001 al 999.

A continuación, se instala una clave de registro, que se ve así:

[HKLM \ SOFTWARE \ WOW6432Node \ Microsoft \ Windows \ CurrentVersion \ RunOnce \ wextract_cleanup0]

“Rundll32.exe” “C: \ Windows \ system32 \ advpack.dll, DelNodeRunDLL32“ C: \ Users \ MALWAR ~ 1 \ AppData \ Local \ Temp \ IXPxxx.TMP \ "”

Se utiliza para eliminar archivos desempaquetados. Finalmente, cashback.exe inicia el proceso temp.exe.

Temp.exe: la segunda etapa en la cadena de infección

Este es el proceso iniciado por cashback.exe, el segundo paso para ejecutar el virus. Intenta descargar AutoHotKey, una herramienta para ejecutar scripts en Windows, y ejecutar el script WindowSpy.ahk ubicado en la sección de recursos del archivo PE.

El script WindowSpy.ahk descifra el archivo temporal en ironman.exe usando el algoritmo RC4 y la contraseña IwantAcake. La clave de la contraseña se obtiene utilizando el algoritmo hash MD5.

Entonces temp.exe llama al proceso ironman.exe.

Ironman.exe: el tercer paso

Ironman.exe lee el contenido del archivo iron.bmp y crea un archivo iron.txt con un bloqueador de cifrado, que comienza de la siguiente manera.

Después de eso, el virus carga iron.txt en la memoria y lo reinicia como ironman.exe. Después de eso, iron.txt se elimina.

ironman.exe es la parte principal del ransomware NEMTY, que cifra los archivos en la computadora afectada. El software malicioso crea un mutex llamado odio.

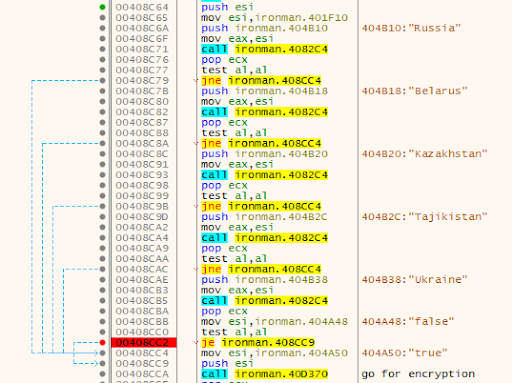

En primer lugar, determina la ubicación geográfica de la computadora. Nemty abre un navegador y reconoce la IP en

http://api.ipify.org . En el sitio

api.db-ip.com/v2/free [IP] / countryName, el país está determinado por la IP recibida, y si la computadora se encuentra en una de las regiones enumeradas a continuación, la ejecución del código de malware se detiene:

- Rusia

- Bielorrusia

- Ucrania

- Kazajstán

- Tayikistán

Lo más probable es que los desarrolladores no quieran atraer la atención de las agencias de aplicación de la ley en sus países de residencia y, por lo tanto, no cifran archivos en sus jurisdicciones "nativas".

Si la dirección IP de la víctima no pertenece a la lista anterior, entonces el virus cifra la información del usuario.

Para evitar la recuperación de archivos, se eliminan sus instantáneas:

Luego se crea una lista de archivos y carpetas que no se cifrarán, así como una lista de extensiones de archivo.

- ventanas

- $ RECYCLE.BIN

- rsa

- NTDETECT.COM

- ntldr

- MSDOS.SYS

- IO.SYS

- boot.ini AUTOEXEC.BAT ntuser.dat

- desktop.ini

- CONFIG.SYS

- BOOTSECT.BAK

- bootmgr

- datos de programa

- appdata

- osoft

- Archivos comunes

log LOG CAB cab CMD cmd COM com cpl CPL exe EXE ini INI dll DDL lnk LNK url URL ttf TTF DECRYPT.txt NEMTY

Ofuscación

Para ocultar las URL y los datos de configuración incrustados, Nemty utiliza un algoritmo de codificación base64 y RC4 con la palabra clave fuckav.

El proceso de descifrado usando CryptStringToBinary es el siguiente

Cifrado

Nemty utiliza cifrado de tres capas:

- AES-128-CBC para archivos. Una clave AES de 128 bits se genera aleatoriamente y se usa igual para todos los archivos. Se almacena en el archivo de configuración en la computadora del usuario. IV se genera aleatoriamente para cada archivo y se almacena en un archivo cifrado.

- RSA-2048 para el cifrado de archivos IV. Se genera un par de claves para la sesión. La clave privada de la sesión se almacena en el archivo de configuración en la computadora del usuario.

- RSA-8192. La clave pública principal está integrada en el programa y se utiliza para cifrar el archivo de configuración, que almacena la clave AES y la clave secreta para la sesión RSA-2048.

- Nemty primero genera 32 bytes de datos aleatorios. Los primeros 16 bytes se usan como la clave AES-128-CBC.

El segundo algoritmo de cifrado es RSA-2048. El par de claves es generado por la función CryptGenKey () e importado por la función CryptImportKey ().

Después de que se genera el par de claves para la sesión, la clave pública se importa al proveedor de servicios criptográficos de MS.

Un ejemplo de una clave pública generada para una sesión:

A continuación, la clave privada se importa al CSP.

Un ejemplo de una clave privada generada para una sesión:

Y el último es el RSA-8192. La clave pública principal se almacena en forma cifrada (Base64 + RC4) en la sección .data del archivo PE.

La clave RSA-8192 después de decodificar base64 y descifrar RC4 con la contraseña fuckav se ve así.

Como resultado, todo el proceso de cifrado es el siguiente:

- Generación de una clave AES de 128 bits que se utilizará para cifrar todos los archivos.

- Crear IV para cada archivo.

- Crear un par de claves para una sesión RSA-2048.

- Descifrado de una clave RSA-8192 existente utilizando base64 y RC4.

- Cifre el contenido del archivo utilizando el algoritmo AES-128-CBC del primer paso.

- Cifrado IV utilizando la clave pública RSA-2048 y codificación en base64.

- Agregar IV encriptado al final de cada archivo encriptado.

- Agregar la clave AES y la clave privada de sesión RSA-2048 a la configuración.

- Los datos de configuración descritos en la sección Recopilación de información sobre una computadora infectada se cifran con la clave pública primaria RSA-8192.

- El archivo encriptado es el siguiente:

Ejemplo de archivos encriptados:

Recopilar información sobre una computadora infectada

El ransomware recopila claves para descifrar los archivos infectados, de modo que un atacante pueda crear un descifrador. Además, Nemty recopila datos del usuario, como nombre de usuario, nombre de la computadora, perfil de hardware.

Llama a las funciones GetLogicalDrives (), GetFreeSpace (), GetDriveType () para recopilar información sobre los discos de la computadora infectada.

La información recopilada se almacena en un archivo de configuración. Una vez decodificada la línea, obtenemos una lista de parámetros en el archivo de configuración:

Ejemplo de configuración de una computadora infectada:

La plantilla de configuración se puede representar de la siguiente manera:

{"General": {"IP": "[IP]", "País": "[País]", "NombreDeEquipo": "[NombreDeEquipo]", "Nombre de usuario": "[Nombre de usuario]", "SO": "[OS]", "isRU": falso, "versión": "1.4", "CompID": "{[CompID]}", "FileID": "_ NEMTY_ [FileID] _", "UserID": "[ UserID] "," key ":" [key] "," pr_key ":" [pr_key]

Nemty almacena los datos recopilados en formato JSON en el archivo% USER% / _ NEMTY_.nemty. Se genera aleatoriamente un ID de archivo de 7 caracteres de longitud. Por ejemplo: _NEMTY_tgdLYrd_.nemty. FileID también se agrega al final del archivo encriptado.

Mensaje de ejecución hipotecaria

Después de cifrar los archivos en el escritorio, el archivo _NEMTY_ [FileID] -DECRYPT.txt aparece de la siguiente manera:

Al final del archivo hay información cifrada sobre la computadora infectada.

Comunicación de red

El proceso ironman.exe descarga la distribución del navegador Tor desde la dirección

https://dist.torproject.org/torbrowser/8.5.4/tor-win32-0.4.0.5.zip e intenta instalarlo.

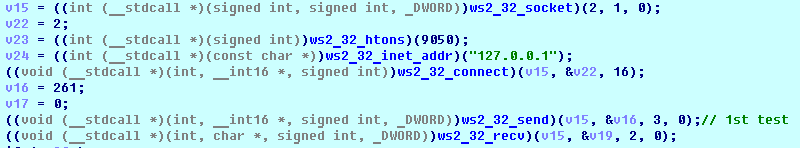

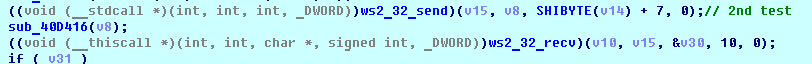

Nemty luego intenta enviar datos de configuración a 127.0.0.1:9050, donde espera encontrar un proxy de navegador Tor que funcione. Sin embargo, de forma predeterminada, el proxy Tor escucha en el puerto 9150, y el puerto 9050 usa el demonio Tor en Linux o el paquete Expert en Windows. Por lo tanto, no se envían datos al servidor atacante. En cambio, el usuario puede descargar el archivo de configuración manualmente visitando el servicio de descifrado Tor en el enlace proporcionado por el mensaje de rescate.

Conexión al proxy Tor:

HTTP GET crea una solicitud en 127.0.0.1:9050/public/gate?data=

Aquí puede ver los puertos TCP abiertos que utiliza el proxy TORlocal:

Servicio de descifrado Nemty en la red Tor:

Puede cargar una foto cifrada (jpg, png, bmp) para probar el servicio de descifrado.

Después de eso, el atacante pide pagar un rescate. En caso de impago, el precio se duplica.

Conclusión

Por el momento, no es posible descifrar archivos cifrados por Nemty sin pagar un rescate. Esta versión de ransomware tiene similitudes con el ransomware Buran y GandCrab heredado: compilación en Borland Delphi e imágenes con el mismo texto. Además, este es el primer encriptador que utiliza la clave RSA de 8092 bits, lo cual, nuevamente, no tiene sentido, ya que una clave de 1024 bits es suficiente para la protección. Finalmente, curiosamente, está tratando de usar el puerto incorrecto para el servicio de proxy local de Tor.

Sin embargo, las soluciones

Acronis Backup y

Acronis True Image no permiten que el ransomware Nemty use PC y datos de usuario, y los proveedores pueden proteger a sus clientes con

Acronis Backup Cloud . Full

Cyber Defense proporciona no solo copias de seguridad, sino también protección mediante

Acronis Active Protection , una tecnología especial basada en inteligencia artificial y heurística conductual que puede neutralizar incluso malware desconocido.