Hola Habr! Mi nombre es Yaroslav Stashevsky, soy gerente de seguridad de la información en IT-GRAD. Hoy me gustaría plantear un tema que concierne a todos: la vulnerabilidad de los teléfonos inteligentes. Las personas están acostumbradas a confiar en información muy sensible con sus dispositivos móviles. Esto también se aplica a los archivos almacenados en el dispositivo y lo que se transmite de forma inalámbrica. De acuerdo, es poco probable que usted piense a menudo que alguien puede dañar deliberadamente su teléfono inteligente o robar datos. Crea una falsa sensación de seguridad personal, basada tanto en la confianza en la tecnología como en la convicción de "¿quién me romperá, quién me necesita tanto?"

Con esta pequeña nota, quiero recordar a todos que hay muchas maneras de atacar un teléfono móvil y muchas de ellas son bastante simples de implementar. En particular, me gustaría comprobar qué tan segura es la autenticación doble (ingrese la contraseña en el sitio + código de SMS / llamada).

Spoiler: romperé mi propio teléfono inteligente.

En primer lugar, estaba interesado en ataques bastante recientes: el llamado SS7, simjacker, su "hermano" WIBAttack, así como opciones de ataque en teléfonos de proveedores específicos (Huawei, Samsung, etc.).

Para el desarrollo general, repasaremos los ataques mencionados anteriormente y las vulnerabilidades que explotan:

- Ataque en el protocolo SS7 (Sistema de alarma no 7)

Le permite interceptar las llamadas y SMS de otra persona. Un tipo de ataque relativamente económico para un hacker y una amenaza para la víctima. Lea más sobre esto aquí . - WIBAttack / SimJacker

Ambos ataques explotan una vulnerabilidad similar de las tarjetas SIM y permiten al pirata informático obtener control sobre las llamadas entrantes / salientes y los SMS de la víctima. Para aquellos que estén interesados en los detalles, les dejaré los enlaces: WIB y Simjacker . - Vulnerabilidades basadas en vulnerabilidades específicas

Su esencia, como su nombre lo indica, es la explotación de las vulnerabilidades de software y / o hardware de los teléfonos inteligentes.

Desafortunadamente, no pude encontrar información sobre simjacker y WIB suficiente para una implementación "en casa" de tal ataque. El uso de SS7 es ilegal (necesita comprar acceso al sistema, por ejemplo, en una red oscura), por lo que me decidí por la versión de "proveedor" y decidí atacar mi propio Huawei.

Mi elección recayó en el ataque, cuya esencia es preparar y enviar al teléfono de la víctima un mensaje de servicio especial con una carga maliciosa. Estos mensajes generalmente son enviados por operadores móviles, por ejemplo, para actualizar el software de la tarjeta SIM, transferir la configuración de red al teléfono y enviar notificaciones emergentes especiales al usuario (Flash SMS).

Por supuesto, es imposible fabricar un mensaje de este tipo utilizando mensajeros SMS Android normales, y necesitaremos un software especial. Las siguientes aplicaciones me parecieron las más interesantes:

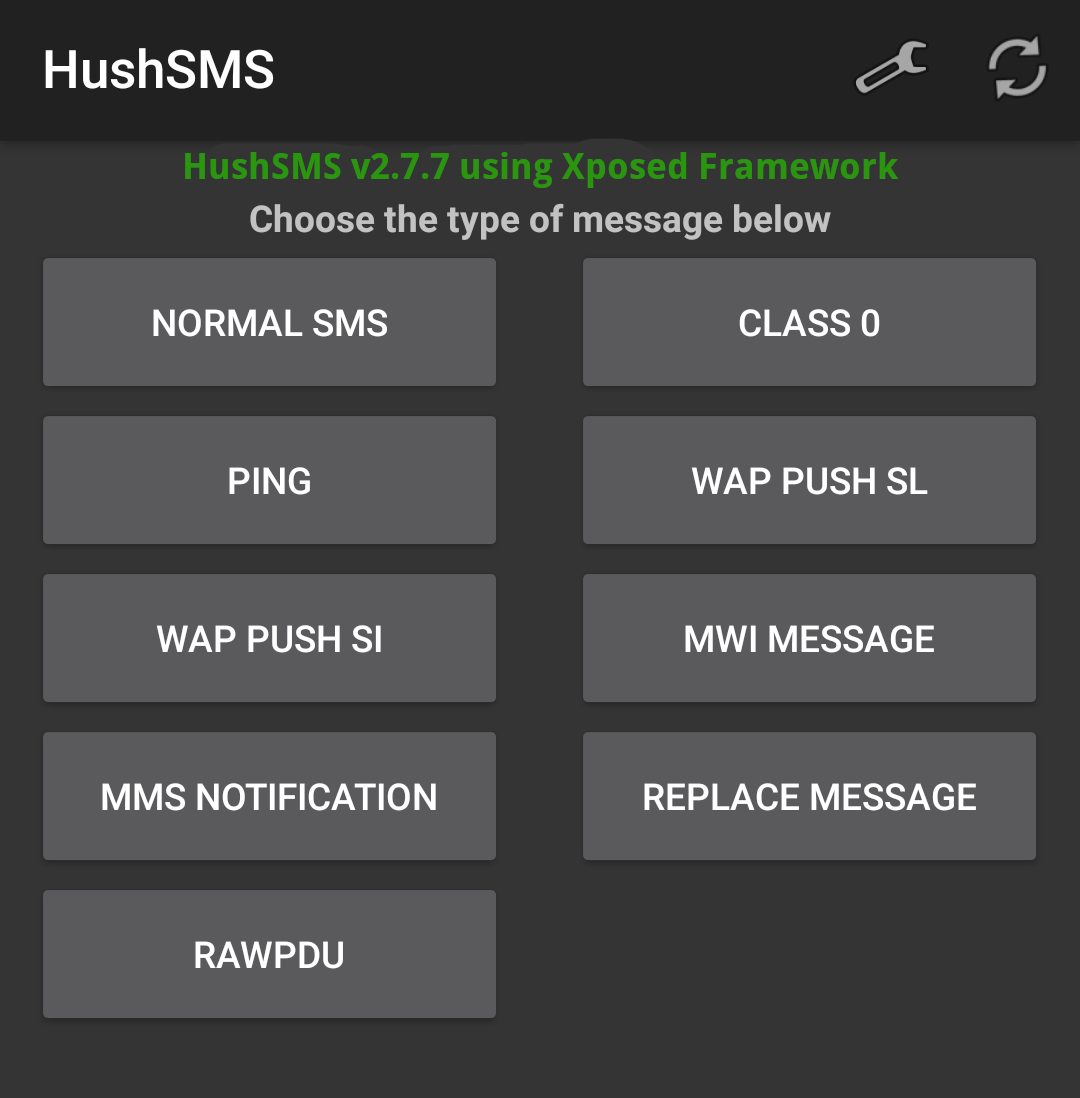

HushSMS es una sencilla aplicación de Android que, sin embargo, tiene todas las funcionalidades necesarias para un ataque.

/ Interfaz HushSMS

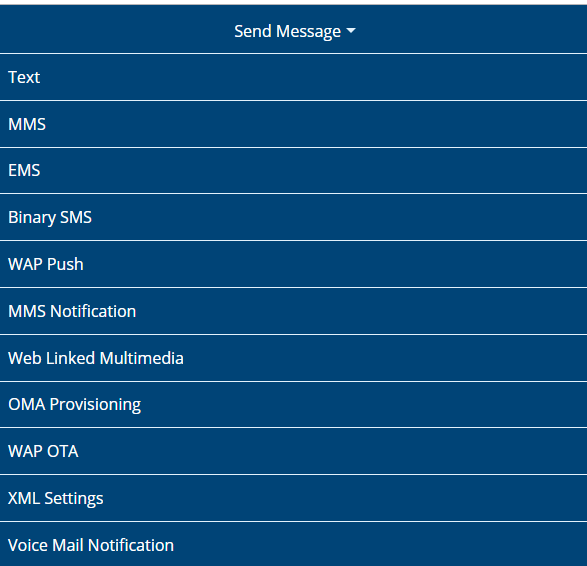

NowSMS es una utilidad más avanzada. Utiliza un teléfono móvil como módem y tiene una funcionalidad impresionante para generar mensajes de servicio.

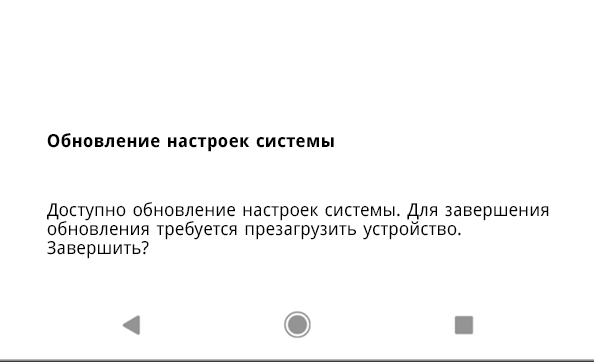

Usando el protocolo OMA CP, formé un mensaje especial que pudo evitar la protección de mi Huawei y no fue verificado. Mediante prueba y error, pude elegir la mejor opción de autenticación y lograr el resultado: usando el mensaje de "servicio", cambié la configuración del punto de acceso de mi teléfono. Vulnerabilidad confirmada.

En la vida real, esto significa que un atacante potencial puede, por ejemplo, redirigir el tráfico desde mi dispositivo a un servidor controlado por proxy. O, de manera similar, cambie otras configuraciones del teléfono y obtenga control sobre las llamadas y los SMS. Como saben, en esta situación, ninguna doble autenticación me salvará.

A continuación, daré algunas capturas de pantalla como ilustración del ataque.

Actualización de configuración:

Resultado:

Pruebas de SMS Flash. Sorprendentemente, esto se puede usar para ocultar el número del remitente.

¿Qué se sigue de esto?

Todos conocemos perfectamente las reglas de seguridad de la información y tratamos de cumplirlas. Sin embargo, cuando se trata de nuestros dispositivos móviles, a menudo no nos damos cuenta o no entendemos el peligro. Como puede ver, un atacante puede comprometer fácilmente su dispositivo móvil y obtener información importante sobre usted y su empresa durante mucho tiempo.

Ten cuidado y alerta.