Doctor Web ha detectado un troyano clicker en el catálogo oficial de aplicaciones de Android que puede suscribir automáticamente a los usuarios a servicios pagos. Los analistas de virus han identificado varias modificaciones de este programa malicioso, llamado

Android.Click.322.origin ,

Android.Click.323.origin y

Android.Click.324.origin . Para ocultar su verdadero propósito, así como para reducir la probabilidad de detectar un troyano, los atacantes usaron varios trucos.

En primer lugar , integraron clicker en aplicaciones inofensivas (cámaras y colecciones de imágenes) que realizaban las funciones declaradas. Como resultado, los usuarios y los expertos en seguridad de la información no tenían una razón clara para considerarlos como una amenaza.

En segundo lugar , todo el malware estaba protegido por el empaquetador comercial Jiagu, lo que complica la detección por parte de los antivirus y dificulta el análisis del código. Por lo tanto, es más probable que el troyano evite ser detectado por la protección incorporada del directorio de Google Play.

En tercer lugar , los creadores de virus intentaron disfrazar el troyano como bibliotecas analíticas y publicitarias conocidas. Después de agregar a los programas host, se incrustó en los SDK de Facebook y Adjust que estaban presentes en ellos, ocultándose entre sus componentes.

Además, el clicker atacó a los usuarios selectivamente: no realizó ninguna acción maliciosa si la víctima potencial no era residente de uno de los países de interés para los atacantes.

Los siguientes son ejemplos de aplicaciones con el troyano incrustado en ellas:

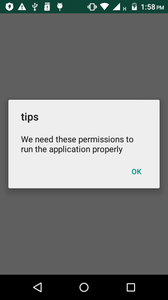

Después de instalar e iniciar el clicker (en adelante, su modificación

Android.Click.322.origin servirá como ejemplo), intenta acceder a las notificaciones del sistema operativo mostrando la siguiente solicitud:

Si el usuario acepta otorgarle los permisos necesarios, el troyano podrá ocultar todas las notificaciones sobre SMS entrantes e interceptar mensajes de texto.

Luego, el clicker envía al servidor de control los datos técnicos sobre el dispositivo infectado y verifica el número de serie de la tarjeta SIM de la víctima. Si corresponde a uno de los países de destino,

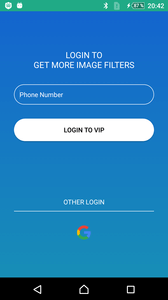

Android.Click.322.origin envía información sobre el número de teléfono adjunto al servidor. Al mismo tiempo, para usuarios de ciertos estados, el clicker muestra una ventana de phishing, donde ofrece ingresar el número o iniciar sesión en su cuenta de Google:

Si la tarjeta SIM de la víctima no pertenece al país de interés para los atacantes, el troyano no toma ninguna medida y detiene la actividad maliciosa. Las modificaciones de clicker estudiadas atacan a los residentes de los siguientes estados:

- Austria

- Italia

- Francia

- Tailandia

- Malasia

- Alemania

- Qatar

- Polonia

- Grecia

- Irlanda

Después de transmitir la información sobre el número,

Android.Click.322.origin espera un comando del servidor de gestión. El troyano envía trabajos al troyano que contienen direcciones de sitios web para descargar y código JavaScript. Este código se utiliza para controlar el clicker a través de la interfaz JavascriptInterface, mostrar mensajes emergentes en el dispositivo, realizar clics en páginas web y otras acciones.

Después de recibir la dirección del sitio,

Android.Click.322.origin lo abre en un WebView invisible, donde también se carga el JavaScript adoptado previamente con parámetros para clics. Después de abrir un sitio con un servicio premium, el troyano hace clic automáticamente en los enlaces y botones necesarios. Luego recibe los códigos de verificación de SMS y confirma de forma independiente la suscripción.

A pesar de que el clicker no tiene la función de trabajar con SMS y acceder a mensajes, pasa por alto esta limitación. Esto sucede de la siguiente manera. El servicio troyano supervisa las notificaciones de la aplicación, que por defecto está asignada para trabajar con SMS. Cuando llega un mensaje, el servicio oculta la notificación del sistema correspondiente. Luego extrae de él información sobre el SMS recibido y la transmite al receptor de transmisión troyano. Como resultado, el usuario no ve ninguna notificación sobre los SMS entrantes y no sabe lo que está sucediendo. Aprende a suscribirse al servicio solo cuando el dinero comienza a desaparecer de su cuenta, o cuando va al menú de mensajes y ve SMS relacionados con el servicio premium.

Después de que los especialistas de Doctor Web se pusieran en contacto con Google, las aplicaciones maliciosas detectadas se eliminaron de Google Play. Todas las modificaciones conocidas de este clicker son detectadas y eliminadas con éxito por los productos antivirus Dr.Web para Android y, por lo tanto, no representan una amenaza para nuestros usuarios.

Más información sobre Android.Click.322.origin